Алгоритм определения недоверенной точки мобильной сотовой связи

Автор: Жуков Игорь Юрьевич, Михайлов Дмитрий Михайлович, Фроимсон Михаил Игоревич, Харьков Сергей Михайлович, Рубин Дмитрий Трофимович

Журнал: Спецтехника и связь @st-s

Статья в выпуске: 5, 2013 года.

Бесплатный доступ

Данная статья посвящена описанию алгоритма определения недоверенной точки мобильной сотовой связи (НТС). Работа мобильного устройства с НТС может привести к негативным последствиям, например, к прослушке трафика абонента. Чтобы избежать подобной ситуации, авторы предлагают алгоритм определения НТС, который включает определение явных признаков НТС, определение неявных признаков НТС и дополнительные проверки.

Недоверенная точка мобильной сотовой связи, беспроводная сеть, подмена точки мобильной сотовой связи

Короткий адрес: https://sciup.org/14967175

IDR: 14967175

Текст научной статьи Алгоритм определения недоверенной точки мобильной сотовой связи

Н едоверенная точка мобильной сотовой связи (НТС), например, виртуальная базовая станция, может предоставлять некоторый набор услуг для мобильного терминала (МТ), которым может выступать любое устройство с возможностью соединения с поставщиком услуг мобильной сотовой связи. Как правило, НТС выступает в роли базовой станции, не принадлежащей доверенному поставщику услуг мобильной сотовой связи (ПС), которым может выступать родной оператор абонента, оператор связи в роуминге, корпоративная интрасеть или другой поставщик услуг связи, которому доверяет абонент в момент пользования сетью. НТС может работать как с непосредственным подключением к МТ, так и без подключения к МТ, функционируя только в режиме перехвата трафика.

«Недоверенная» точка означает неофициальная, при работе с которой абонент МТ предполагает, что подключен к официальному поставщику услуг. НТС работает, как правило, в целях прослушивания голосовых вызовов и текстовых сообщений, в целях дезориентации абонента, нанесения вреда программному обеспечению МТ, получения идентификаторов МТ и SIM-карты [1, 2]. Оборудование НТС может рабо- тать в активном режиме, полуактивном (полупассивном) и пассивном режимах.

Алгоритм определения недоверенной точки мобильной сотовой связи (НТС) состоит из нескольких независимых условий проверки, которые могут быть реализованы на любом МТ, в случае если программное обеспечение МТ позволяет их реализовать.

В начале алгоритма ( рис. 1 ) происходит чтение параметров сети. Собираются такие данные, как например:

-

♦ MNC (Mobile Network Code — код мобильной сети в комбинации с MCC является уникальным идентификатором сотового оператора);

-

♦ MCC (Mobile Country Code — мобильный код страны в комбинации с MNC является уникальным идентификатором сотового оператора);

-

♦ CelllD (идентификатор соты; это параметр, который присваивается оператором каждому сектору каждой базовой станции и служит для его идентификации);

-

♦ LAC (Local Area Controller – код локальной зоны; локальная зона – это совокупность базовых станций, которые обслуживаются одним контроллером базовых станций)

для текущей (той, к которой в данный момент подключен МТ) и окружающих точек мобильной сотовой связи (TC);

-

♦ сила сигнала;

-

♦ используемое шифрование;

-

♦ данные по TMSI (Temporary Mobile Subscriber Identity — временный идентификатор МТ) и т.д.

После того как все или некоторые данные получены, начинается поиск явных признаков подключения к недоверенной точке мобильной сотовой связи (НТС) по алгоритму схемы 1 ( рис. 2 ). Если был найден хотя бы один из явных признаков, делается вывод о том, что имеет место подключение к НТС, в противном случае проверка продолжается.

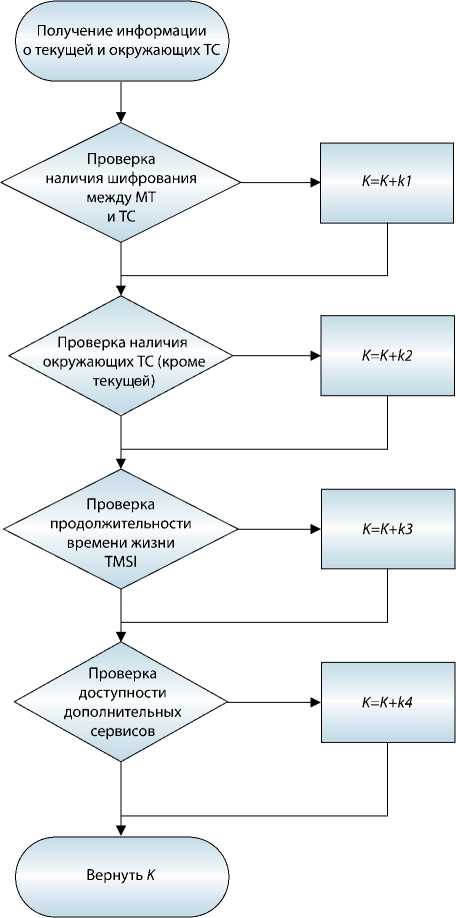

На втором шаге ( схема 2 ) начинается поиск неявных признаков подключения к НТС ( рис. 3 ). Результатом выполнения данного шага становится некая степень уверенности в том, что текущая ТС является НТС. Если уверенность превышает некое К0 , коэффициент который в глобальном

Рис. 1. Общая схема алгоритма определения НТС

Рис. 2. Определение явных признаков НТС (Схема 1)

He корректна

Найдены

He согласованны

смысле может быть изменяем (например, задаваться пользователем или профилем настроек), делается вывод о подключении МТ к НТС. Если же коэффициент К (значение уверенности алгоритма проверки неявных признаков подключения к НТС) не превышает порогового значении К0 , происходит переход к дополнительным проверкам.

Количество дополнительных проверок в общем случае может быть изменяемо, что позволяет регулировать затрачиваемое время и ресурсы на их выполнение. Алгоритмы проведения проверок представлены на схемах 3, 4 . По результатам каждой проверки происходит изменение значения степени уверенности К . После прохождения запланированных проверок К сравнивается с установленным пороговым значением К1 , по результатам чего делается вывод о доверенности установленной связи, о безопасности установленного соединения. Рассмотрим подробнее алгоритмы проверки явных и неявных признаков.

Схема 1

Для начала работы алгоритма необходимо собрать данные о текущей ТС, к которой подключен МТ ( рис. 2 ). Следу-

-

ющим шагом проверяется подлинность и корректность полученных данных. Проверяются следующие характеристики:

-

♦ соответствие MCC текущей ТС и кода МСС страны нахождения МТ;

-

♦ соответствие кода MNC коду ПС;

-

♦ неизменность LAC при неизменном CelllD;

-

♦ неправильный формат идентификатора ТС;

-

♦ соответствие идентификаторов ТС значению записи в таблице соответствий.

Любое несоответствие в перечисленных характеристиках может трактоваться как явный признак работы с НТС.

Следующий шаг алгоритма – получение недостающих сведений, для перехода к последующим проверкам. После того как все необходимые сведения получены происходит анализ согласованности идентификационных данных текущей и окружающих ТС, поиск конфликтов пересечения, т.е. когда у нескольких ТС есть какие-либо невозможные пересе-

Рис. 3. Определение неявных признаков НТС (Схема 2)

I ____

База данных истории положений

МТ и изменений уровней сигнала ТС во времени

Сравнение изменения уровней принимаемого сигнала от окружающих ТС

Рис. 4. Дополнительная проверка 1 (Схема 3)

чения в номерах (CellID, различные LAC или MCC, полное совпадение всех параметров и т.д.).

Если несоответствий не найдено и все данные согласованны, происходит проверка по координатам текущей и окружающих ТС, а также координатам МТ. Если есть рассогласования – это является признаком подключения к НТС.

Схема 2

При определении косвенных признаков подключения МТ к НТС рассматриваются параметры, которые могут не всегда означать подобное подключение, и подобное подключение не всегда носит такие проявления.

Одним из важных параметров защищенности связи является наличие шифрования канала связи между МТ и ТС. Шифрование включается по команде, поступающей от ТС к МТ; в ней указывается алгоритм шифрования. Шифрование может быть выключено как ПС так и МТ (например, если МТ не поддерживает шифрования вообще). Однако т.к. НТС не известен секретный ключ, хранящийся на SIM-карте, установить шифрованное соединение у него не получится.

Отсутствие шифрования приводит к возможности пассивного прослушивания абонента, когда третье лицо, перехватывающее трафик, никак себя не проявляет.

Рис. 5. Дополнительная проверка 2 (Схема 4)

Другим фактором, указывающим на то, что МТ подключен к НТС, является отсутствие в эфире иных ТС, кроме той, с которой осуществляется связь. Это может означать, что окружающие станции заглушаются в радиоэфире. Для проверки этого предположения, возможно проверять уровень зашумленности на других каналах. Если он превышает определенный порог mdb – используются специальные средства подавления сигнала.

У некоторых ПС существуют регламенты на период смены временного идентификатора TMSI, которые по предположению не будут соблюдаться НТС. В случае если эти нормы не соблюдаются – это может служить признаком НТС.

Делая предположение, что не каждая НТС организована на дорогом, поддерживающем весь функционал оборудовании, происходит проверка некоторых (или всех) дополнительных сервисов, таких как, например, GPRS, USSD (Unstructured Supplementary Service Data), SMS, служебные сообщения в сети и т.д. При этих проверках оценивается не только наличие выбранных сервисов, но и содержания их ответов. Например, для GPRS таким признаком может служить IP, не соответствующий диапазону IP-оператора, или неверные ответы специальных серверов, а для SMS это может быть отсутствие или неверные данные в отчете о доставке.

Все вышеперечисленные проверки возвращают «0» если признаков не выявлено и «1» если признаки были обнаружены. Результат каждой проверки умножается на соответствующий ей коэффициент ki , после чего результаты скла- дываются. Финальное значение К возвращается как результат выполнения всех проверок на неявные признаки.

Коэффициенты задаются разработчиком программы и могут быть изменяемы по результатам анализа статистики эффективности.

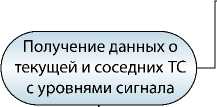

Схема 3: дополнительная проверка № 1.

D1 – это некий коэффициент, позволяющий понимать, какой из признаков является значимей и насколько.

Для эффективной дополнительной проверки необходима определенная «история» событий. События могут накапливаться как данным модулем, так и любым другим, входящим в состав данной системы, или же сторонней системой. Данная проверка направлена на определение движущихся ТС. Т.к. абсолютное большинство ТС по всему миру является стационарными, движущаяся ТС с большой долей вероятности будет являться НТС.

Для определения движения проверяются два параметра: пропорциональность изменения силы сигнала данной и соседних ТС и разница в изменении координат без переключения на соседнюю ТС. Если хотя бы один из признаков дает положительный результат – проверка возвращает «1», умноженную на коэффициент, соответствующий этой проверке.

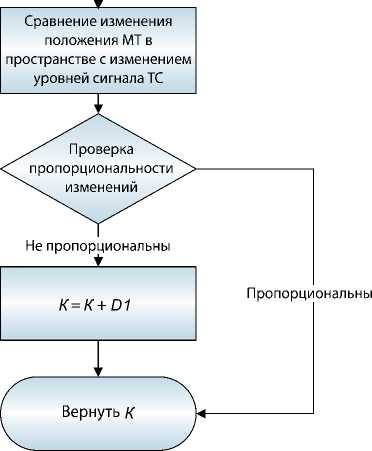

Схема 4: дополнительная проверка № 2.

D2 – это некий коэффициент, позволяющий понимать, какой из признаков является значимей и насколько.

Данная проверка использует данные по координатам вышек, полученные из третьих источников или из статистической базы данных (БД). Когда заранее известен список ТС для текущего местоположения МТ, возникновение в радиоэфире новой ТС (с иными данными по местоположению, т.е. «не на своем месте» или отсутствующей в БД вовсе) может служить признаком НТС.

Для БД, используемых в данном алгоритме, предъявляются определенные требования по полноте и актуальности информации, однако в зависимости от местности и характера данных качество может быть повышено введением коэффициентов мощности сигнала и расстояния. Если обнаружено несоответствие текущей или окружающих ТС с БД, алгоритм вернет «1», умноженную на соответствующий коэффициент, иначе – «0».

Описанные выше алгоритмы позволяют защитить пользователя мобильного телефона или планшета от возможных негативных последствий, которые могут быть вызваны работой устройства с недоверенной точкой мобильной сотовой связи ■

Список литературы Алгоритм определения недоверенной точки мобильной сотовой связи

- Бельтов А.Г., Жуков И.Ю., Михайлов Д.М., Стариковский А.В. Технологии мобильной связи: услуги и сервисы. Просто, кратко, быстро. -М.:ИНФРА-М, 2012. -206 с.

- Михайлов Д.М., Жуков И.Ю. Защита мобильных телефонов от атак/под ред. А.М. Ивашко. -М.: Фойлис, 2011. -192 с.: ил.