Алгоритм работы программного комплекса интеллектуальной поддержки принятия решений при проектировании системы защиты информации на предприятии

Автор: Витенбург Е. А., Никишова А. В.

Журнал: Advanced Engineering Research (Rostov-on-Don) @vestnik-donstu

Рубрика: Информатика, вычислительная техника и управление

Статья в выпуске: 2 т.20, 2020 года.

Бесплатный доступ

Введение. Для повышения оперативности принятия решений на предприятии целесообразно использовать специальный программный комплекс интеллектуальной поддержки. Такой продукт необходим при проектировании системы защиты информации и повышении ее неуязвимости в ходе модернизации или изменения конфигурации. Цели исследования: создание алгоритма и математической модели программного комплекса интеллектуальной поддержки принятия решений.Материалы и методы. Метод поддержки принятия решений при проектировании системы защиты информации базируется на использовании нейронной сети (многослойный персептрон). Для объективной оценки исходной защищенности информационной системы (ИС) сформирована математическая модель анализа событий безопасности.Результаты исследования. Проанализирована статистика злоумышленных воздействий на ИС предприятий. Определена необходимость своевременной и точной модернизации системы защиты информации. Важными характеристиками процесса проектирования системы защиты информации являются скорость получения результата и снижение остаточного риска ИС...

Информационная безопасность, информационная система, нейронная сеть проектирования, многослойный персептрон, алгоритм

Короткий адрес: https://sciup.org/142223736

IDR: 142223736 | УДК: 00.004 | DOI: 10.23947/1992-5980-2020-20-2-178-187

Текст научной статьи Алгоритм работы программного комплекса интеллектуальной поддержки принятия решений при проектировании системы защиты информации на предприятии

Funding information : the research is done with the financial support of young Russian scientists from the Grants Council of President of the Russian Federation in R&D on “Building a model of intellectual decision-making support when designing an information security system at the enterprise”.

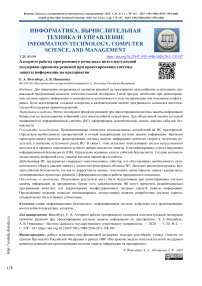

Введение. С развитием промышленности в России растет число предприятий, отнесенных к объектам критической информационной инфраструктуры (ОКИИ). Статистика распространения атак от вендора Positive Technologies 1 показывает рост количества успешно реализованных злоумышленных воздействий в этой сфере. В 2019 году зафиксировано 125 атак на промышленные информационные системы (ИС). Это более чем в три раза (или на 212%) превосходит аналогичный показатель 2018 года (40 атак). Диаграмма распределения количества атак по кварталам года (Q) приведена на рис. 1.

Информатика, вычислительная техника и управление

2018 2019

Рис. 1. Число атак на ИС предприятий в 2018 и 2019 году

Промышленные ИС атакуют преимущественно с использованием вредоносного программного обеспечения (90 % атак). Данную сферу курируют Федеральная служба безопасности и Федеральная служба по техническому и экспертному контролю. Необходимость обеспечения информационной безопасности (ИБ) промышленных информационных систем подтверждается статистикой ведущих аналитических центров [1]. Согласно нормативно-правовым актам Российской Федерации 2 , владельцы ОКИИ задействуют комплекс организационно-технических мероприятий для обеспечения безопасного функционирования информационной инфраструктуры. При этом законодательством предусмотрена периодическая ревизия качества функционирования системы защиты информации (СЗИ), оценка ее эффективности. Этим обусловлена необходимость оперативной корректировки конфигурационных настроек имеющихся средств или доукомплектация системы инструментами защиты информации. Особую роль играют оперативность и точность принимаемых решений, а величина остаточного риска не должна превышать установленные показатели [2]. В связи с этим предлагается автоматизировать процедуру поддержки принятия решений при проектировании СЗИ на предприятии.

Материалы и методы. Для поддержки принятия решений при проектировании СЗИ применен метод, основанный на нейронной сети (многослойный персептрон) [3]. Входные данные для работы нейронный сети — угрозы нарушения информационной безопасности и события безопасности. Кроме того, для объективной оценки исходной защищенности информационной системы сформирована математическая модель анализа событий безопасности. В рамках этой модели рассчитанные меры сходства ИС сравниваются с одним из уровней безопасности ИС. В качестве метрики сходства используется взвешенное расстояние Манхэттена.

Результаты исследования. В рамках данного исследования предложен подход к проектированию системы защиты, основанный на показателях важности подсистем защиты информации, входящих в СЗИ [4]. С учетом этих данных предлагается формировать перечень средств защиты наиболее важных подсистем. Данный подход позволяет усилить СЗИ за счет нейтрализации актуальных угроз. При этом актуальность следует определять, исходя из автоматизированного анализа событий безопасности [5, 6]. Вектор важности подсистем защиты информации формируется в соответствии с выражением

У = S (Class _Thr), (1) где У = (У 1 , ..., У9) — вектор важности подсистем СЗИ; Class_Thr = (Class_Thr 1 , .„,Class_Thr6) — вектор актуальности классов угроз; S — функциональная зависимость, определенная нейронной сетью.

Множество угроз Thr нарушения ИБ для удобства разделим на классы Class_Thr, которые определяются, как в [6]:

Class_Thr = { Thr_Br, Thr_ L, Th_Dist, Thr_Loss, Thr_B, Thr_A}, (2)

где Thr_Br — класс угроз нарушения ИБ типа «взлом»; Thr_ L — класс угроз нарушения ИБ типа «утечка»; Th_Dist — класс угроз нарушения ИБ типа «искажение»; Thr_Loss — класс угроз нарушения ИБ типа «утрата»; Thr_B — класс угроз нарушения ИБ типа «блокирование»; Thr_A — класс угроз нарушения ИБ типа «злоупотребление».

Для формирования вектора актуальности угроз нарушения ИБ ИС предлагается формировать две мат- рицы соответствия:

— множества угроз множеству классов угроз — MThr,

— множества событий безопасности классам угроз — MEvent.

Матрица MThr:

MThr = Thr х Class_Thr = (mthi;-).

Здесь mth ij определяется по формуле:

mth (j

(^, если угроза принадлежит классу угроз, 0 в противном случае.

Здесь n — количество классов угроз, которым принадлежит угроза.

При этом Vi, £ j mth l j = 1.

mevl j = [

Матрица MEvent:

MEvent = Events х CThr = (mev^ ).

Здесь mevl j определяется по формуле:

1, если событие возникает при реализации угрозы класса, 0 в противном случае.

Для формирования вектора важности подсистем защиты информации предлагается использовать в программном комплексе нейронную сеть — многослойный персептрон, функционирующий согласно формуле, приведенной в [7]:

( ln ok = v k

J Duty = ^ wiLjt lu ijt - 9 ij ), (7)

( lniU = Outi-n где ln0k — к-й нейрон входного слоя; vk — к-й элемент входного вектора; Out^ — выходное значение j-го нейрона i-го слоя; f — функция активации нейрона, которая определяется функциональной зависимостью V (1); wi;-i — вес l-го входа j-го нейрона i-го слоя; lnijt — значение l-го входа j-го нейрона i-го слоя; 9ц — уро вень активации j-го нейрона i-го слоя; Outi-1L — выходное значение l-го нейрона (i - 1)-го слоя.

На этапе анализа событий безопасности исходными данными являются журналы событий безопасности, которые создает системное и прикладное программное обеспечение ИС предприятия. Множество событий безопасности Events включает в себя следующие классы [8]:

Events = {EnterEv, ManagementSubEv , AccessObjEv , PolicyChangeEv , UsePrivilegesEv, ISProcessesEv, LevellSEv}. (8)

Здесь EnterEv — события класса «вход субъектов в систему»; ManagementSubEv — события класса «управление субъектами»; AccessObjEv — события класса «получение доступа к объектам»; PolicyChangeEv — события класса «изменения политики системы»; UsePrivilegesEv — события класса «использование субъектом особых привилегий»; ISProcessesEv — события класса «функционирование процессов системы»; LevellSEv — события класса «уровень системы».

Из множества событий выбираются опасные. Для сопоставления множества опасных событий с классами угроз используются матрицы соответствия. Матрица, сформированная в рамках данного исследования, представлена в табл. 1.

Информатика, вычислительная техника и управление

Таблица 1

Матрица соответствия угроз нарушения ИБ ИС предприятия

|

Класс события безопасности |

Типы угроз |

||||||

|

ьц й> ьц |

£ О) О О |

bq и и cd |

bq CD О) £ о |

и CD О) CD со |

hq Со CD со со CD О |

"cd ^CD |

|

|

Thr_Br |

+ |

+ |

+ |

||||

|

Thr_ L |

+ |

+ |

|||||

|

Th_Dist |

+ |

+ |

|||||

|

Thr_Loss |

+ |

+ |

|||||

|

Thr_B |

+ |

+ |

|||||

|

Thr_A |

+ |

+ |

+ |

+ |

+ |

||

Затем формируется вектор актуальных классов угроз нарушения ИБ ИС. После этого актуальным классам угроз противопоставляются подсистемы СЗИ. Соответствие определяется с помощью нейронной сети с учетом функциональной зависимости V в соответствии с формулой (1).

Немаловажным фактором является количество анализируемых наборов событий и их источников. При этом стоит отметить, что количество событий безопасности прямо пропорционально количеству источников — информационных ресурсов ИС предприятия [8]. С учетом большого числа событий, генерируемых работающей ИС, актуально проводить автоматический сбор и анализ данных с подсистем регистрации объектов ИС, описывающих события. В связи с этим стоит подробно рассмотреть анализ событий безопасности, так как от корректности полученных на этом этапе выводов зависит адекватность сгенерированных проектных решений.

Согласно [9, 10], в определенный момент времени T текущее состояние ИС предприятия ST Е State, State = {Snorm, Sdang, Sanorm} можно охарактеризовать как:

-

— нормальное (Snorm) — штатное функционирование системы в соответствии с ее задачами и согласно документам, регламентирующим работу;

-

— опасное (Sdang) — некорректное функционирование ИС, фиксируются нарушения работы, связанные с атаками злоумышленника, сбоями и отказами программного и (или) технического обеспечения;

-

— аномальное (Sanorm) — временное изменение штатного режима функционирования ИС и всплеск аномальной активности пользователей, программ и сетевого трафика.

Более детального анализа требуют опасные и аномальные события. Набор такого рода событий — это входные данные этапа сопоставления классов угроз. Такие события свидетельствуют о реализации угроз безопасности.

Следовательно, входными данными для нейронной сети (7) будут результаты мониторинга и анализа событий безопасности.

Любое событие безопасности EventIS i может быть описано кортежем атрибутов [9]:

EventlS t = (ID, Data, Level, Source, EventType, EventState, SecUreparams'), (9)

где ID — код события; Data — время генерации события; Level — уровень опасности события; Source — источник возникновения события; EventType — тип события; EventState — состояние события; SecureParams — вектор параметров безопасности события.

SecureParams = (h, u, risk), (10)

где h — показатель возникновения события определенного кода относительно общего количества событий безопасности за период Δ T ; u — тяжесть последствий события (потенциальный ущерб); risk — риск нарушения информационной безопасности ИС.

За период Δ T в информационной системе генерируется множество событий ИС ( EventIS ), которые необходимо оценивать для определения уровня защищенности ИС. Соотношение числа событий того или иного типа к общему количеству определяет показатель h :

, NEventlD

h = ,

NEvent

где NEvenID — количество событий определенного кода, NEvent — общее число событий за период Δ T .

Прикладные программные продукты по-разному определяю коды событий. Так, в рамках данной работы рассмотрена кодировка ОС Windows корпорации Microsoft 3 .

Риск нарушения информационной безопасности ИС — это функция от частоты реализации события и потенциального ущерба:

risk = h x u.(12)

Сумма частных показателей позволяет определить общий риск RiskSum:

RiskSum = XEventlD riskl.(13)

Множество, обеспечивающее классификацию событий и оценку частных показателей безопасности ИС, описывается подмножествами элементов:

PPS= {{EvType}, {EvState}, {ISState}}.(14)

Здесь EvType — множество типов обнаруженных событий, EvState — множество возможных состояний собы- тий:

EvState = {Ev™, Ev4 , Eva}, (15) где Ev n — события нормального функционирования ИС; Ev4 — события нарушения ИБ ИС; Eva — аномальные события, характеризующие отклонения ИС от штатного режима функционирования (нуждаются в дополнительном анализе).

Для определения принадлежности события EventIS i к одному из трех состояний EvState решается задача классификации — используется множество SP = DamgeEv U NormEv, разделяющееся на два базовых подмножества. Они формируются экспертной группой на основании данных о типовых событиях штатного режима функционирования ИС и ранее обнаруженных атаках и инцидентах ИБ, описывающих сигнатуру типовых для данной ИС и опасных событий:

— DamgeEv — множество событий, которые являются известными признаками атаки или определяют сцена- рий развития инцидента;

— NormEv — множество событий, характерных для штатного режима функционирования ИС.

F(EventIS l (EvState) ^ {SP) j) классифицируются следующим образом:

( Ev n , EventISl Е NormEv, Ev4, EventISl Е DamageEv, Eva, EventISl t NormEv U DamageEv .

Здесь EventISl (EvState) — события ИС с атрибутом состояния, каждому из которых соответствует набор свя зей SPj с типовыми событиями из множества шаблонов штатного режима и режима с нарушением ИБ.

Если событие отсутствует в профилях штатных событий или событий нарушения безопасности, оно определяется как аномальное. Причины его возникновения должны отдельно рассматриваться администратором системы ИБ.

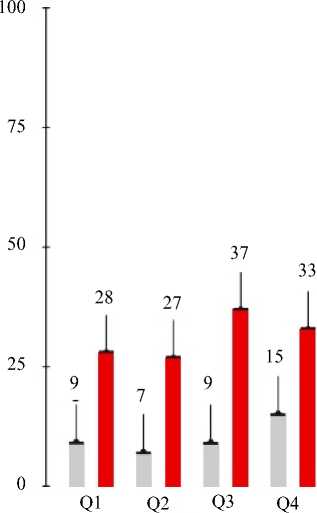

ISState ={ ISnorm, ISdang,ISanorm } — множество состояний ИС, указывающее на штатный режим функционирования ИС. Состояние ИС определяется по формуле:

Информатика, вычислительная техника и управление

(ISnorm,VEventlS i E EventIS\EvState = EvK , ISState = < ISdang, 3EventISt E EventIS\EvStatet = Ev d ,

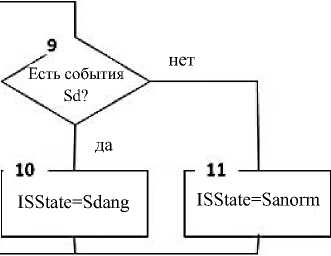

( ISanorm, ISnorm n ISdang, где ISnorm — режим нормального функционирования ИС; ISanorm — режим функционирования ИС с призна ками аномальной активности; ISdang — режим с зафиксированными нарушениями безопасности ИС (рис. 2).

Описывается множество нормальных событий

Описывается множество событий безопасности

Описывается

множество аномальных событий

Рис. 2. Отношения подмножеств состояний ИС

С учетом полученных данных формируется вектор, определяющий состояние ИС, суммарный риск, а также долю аномальных событий и событий нарушения безопасности:

IS = (ISState, RISKsum, NanalEv, NdandEv), (18)

где NanalEv — доля обнаруженных аномальных событий, NdandEv — доля событий нарушения ИБ ИС предприятия.

Для принятия решения о необходимости усиления подсистем защиты информации рассчитывается уровень безопасности ИС SL:

SL = {безопасное, стабильное, аномальное, кризисное, опасное}.

Для определения уровня безопасности ИС проектировщик системы ИБ формирует вектор, определяющий эталонный показатель защищенности ИС IS_Perf. SL формируется на основании сходства векторов IS и IS_Perf .

Для оценки безопасности ИС в рамках данной математической модели принято пять уровней, поэтому при определении принадлежности ИС к одному из уровней применен метод к ближайших соседей [10]. С этой целью составляются вспомогательные векторы, соответствующие оставшимся четырем уровням безопасности. Выполнение данной операции базируется на значениях вектора IS_Perf, соответствующего безопасному уровню состояния ИС при умножении на скалярный корректирующий коэффициент (значение определяется экспертным путем):

к х RIS = (к х ISState, к х RISKsum, к х NanalEvent, к хх NdandEvent). (19)

В качестве метрики сходства используется взвешенное расстояние Манхэттена [10]:

p(IS, RIS) = w^4=1\ISj-RISj\. (20)

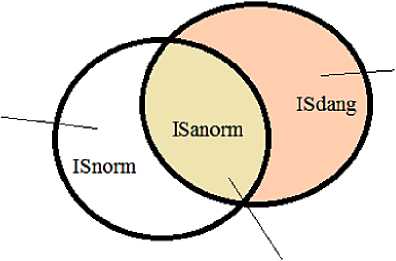

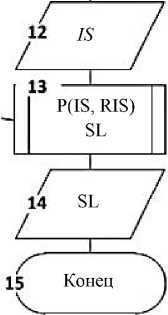

На основании представленной математической модели разработан обобщенный алгоритм работы программного прототипа (рис. 3).

Формирование векторов требований к уровню безопасности, задание коэффициента соответствия между векторами требований к уровню безопасности, загрузка шаблонов класса событий

Вычисление меры сходства между текущим вектором состояния ИС и векторами требований к уровням безопасности, принятие решения о принадлежности к уровню безопасности

Формирование векторов требований к уровню безопасности, задание коэффициента соответствия между векторами требований к уровню безопасности, загрузка шаблонов класса событий

нет

Рис. 3. Алгоритм работы программного прототипа комплекса интеллектуальной поддержки принятия решений при проектировании системы защиты информации на предприятии

Шаг 1 (блоки 1, 2). Запуск программного прототипа. Начало алгоритма. Ввод входных данных о векторах требований IS_Perf к состоянию ИС каждого уровня безопасности. Ввод периода, через который будет проводиться мониторинг. Загрузка из БД шаблонов с множествами нормальных и опасных событий.

Шаг 2 (блоки 3–5). Мониторинг журналов событий ОС, получение записей о каждом событии. Формирование списка событий.

Шаг 3 (блок 6). Анализ данных о собранных событиях, формирование кортежа событий — формула (8). Классификация событий по формулам (14–15) на нормальные, аномальные и опасные. Расчет частоты возникновения событий, потенциального ущерба и риска по формулам (11–13).

Информатика, вычислительная техника и управление

Шаг 4 (блоки 7–11). Классификация состояний ИС по формуле (17) на основе данных о распределении событий на множество аномальных, нормальных и опасных (шаг 3).

Шаг 5 (блоки 12–14). На основании рассчитанных данных и кортежей событий в ИС формирование вектора текущего состояния, вычисление мер сходства между векторами IS и IS_Perf: формулы (19), (20). Принятие решения о принадлежности ИС к одному из пяти уровней безопасности.

Шаг 6 (блок 15). Завершение алгоритма.

Заключение. В рамках данного исследования предложен подход к моделированию системы защиты информации. Учитывается различный качественный и количественный состав средств защиты в зависимости от актуальных угроз нарушения информационной безопасности. Представленный метод позволяет повысить эффективность работы внедряемой системы защиты информации и уменьшить вероятность ошибки проектировщика. Программный комплекс, создаваемый в рамках данного исследования, обладает преимуществами, которые невозможно получить при «ручном» проектировании: — учет всех данных о защищаемой системе, — получение точных результатов в максимально короткий срок.

Список литературы Алгоритм работы программного комплекса интеллектуальной поддержки принятия решений при проектировании системы защиты информации на предприятии

- Майорова, Е.В. Методические аспекты реагирования на инциденты информационной безопасности в условиях цифровой экономики/ Е.В.Майорова// Петербургский экономический журнал :. - 2020. - № 1. - URL: https://cyberleninka.ru/article/n/metodicheskie-aspekty-reagirovaniya-na-intsidenty-informatsionnoy-bezopasnosti-v-usloviyah-tsifrovoy-ekonomiki (дата обращения: 24.02.2020).

- Применение методов теории нечетких множеств к оценке рисков нарушения критически важных свойств защищаемых ресурсов автоматизированных систем управления / А.И.Братченко, И.В.Бутусов, A.М.Кобелян, А.А.Романов// Вопросы кибербезопасности :. - 2019. - № 1(29). - URL: https://cyberleninka.ru/article/n/primenenie-metodov-teorii-nechetkih-mnozhestv-k-otsenke-riskov-narusheniya-kriticheski-vazhnyh-svoystv-zaschischaemyh-resursov (дата обращения: 24.04.2020).

- Витенбург, Е.А. Математическая модель интеллектуальной поддержки принятия решений при проектировании системы защиты информации на предприятии / Е.А.Витенбург// Промышленные АСУ и контроллеры. - Москва : Научтехлитиздат, 2019.-С.54-60.

- Витенбург, Е. А. Выбор элементов комплекса защиты информационной системы предприятия на основе требований нормативно-правовых документов / Е.А.Витенбург, А.А.Левцова// Вестник Донского государственного технического университета. -2018.- № 3. - С. 333-338.

- Степанова, Е. С. Разработка модели угроз на основе построения нечеткой когнитивной карты для численной оценки риска нарушения информационной безопасности / Е. С. Степанова, И.В.Машкина, B.И.Васильев// Известия ЮФУ. Технические науки:. - 2010. - № 11. - С.31-40. - URL: https://cyberleninka.ru/article/n/razrabotka-modeli-ugroz-na-osnove-postroeniya-nechetkoy-kognitivnoy-karty-dlya-chislennoy-otsenki-riska-narusheniya-informatsionnoy (дата обращения: 24.04.2020).

- Витенбург, Е. А. Модель угроз информационной системы предприятия / Е.А.Витенбург, А.А.Левцова// Промышленные АСУ и контроллеры. - 2018. - №9.-С.46-50.

- Бова, В. В. Применение искусственных нейронных сетей для коллективного решения интеллектуальных задач / В.В.Бова, А.Н.Дуккарт// Известия ЮФУ. Технические науки. - 2012. - № 7 (132). - C. 131-138.

- Смоляк, Д. С. Мониторинг событий информационной безопасности техногенных объектов/ Д.С.Смоляк, Т.А.Пулко// Доклады Белорусского государственного университета информатики и радиоэлектроники.- Минск: Изд-во Белорус. гос. ун-та информатики и радиоэлектроники, 2015.-С.43-47.

- Использование методов системного анализа для решения проблемы обеспечения безопасности современных информационных систем/ И.В.Машкина, А. Ю. Сенцова, М.Н.Гузаиров, В.Е.Кладов// Известия ЮФУ. Технические науки. 2011.-№ 12(125).-С.25-35.

- Астрахов, А. В. Противодействие компьютерным атакам. Технологические основы. Электронное учебное издание :/ А.В.Астрахов, С.М.Климов, М.П.Сычев. - Москва : МГТУ имени Н.Э.Баумана, 2013. - 70 с. - URL: http://wwwcdl.bmstu.ru/iu10/comp-atak-techno.pdf (дата обращения: 18.05.2020).