Алгоритмическое описание обнаружения компьютерных атак в вычислительных сетях

Автор: Гончаров Е.С., Тухватуллин Р.Т., Единархова А.О.

Журнал: Экономика и социум @ekonomika-socium

Статья в выпуске: 2-1 (15), 2015 года.

Бесплатный доступ

Статья посвящена описанию одного из этапов построения модели функционирования системы обнаружения компьютерных атак в вычислительных сетях. Приводится алгоритмическое описание обнаружения компьютерных атак в вычислительных сетях, представляющее собой концептуальную модель данного процесса.

Компьютерные атаки, алгоритмическое описание, концептуальная модель

Короткий адрес: https://sciup.org/140111787

IDR: 140111787

Текст научной статьи Алгоритмическое описание обнаружения компьютерных атак в вычислительных сетях

Известно [1], что по своей структуре алгоритмы очень разнообразны и что для каждого из них существует много эквивалентных, как в одном с ними семействе, так и в других семействах. Под семейством алгоритма будем понимать такую их совокупность, которая задается единым указанием их выполнения z или индуцируемым ими отображением z . Видимо, было бы не правильно, давая алгоритмическое описание (определение) вычислительных сетей, ограничить структуру применяемых алгоритмов. Поэтому алгоритмическое описание вычислительных сетей возможно только с точностью до эквивалентности. При этом целесообразно остановиться на таком описании, которое будет доступно для понимания человеку.

Из аналитической теории алгоритмов [1, 2] известно, что, говоря о них, необходимо различать понятие алгоритма, его записи и задаваемого им отображения. Будем обозначать записи алгоритмов буквами (теми же, что и алгоритмы), снабженными сверху черточкой, а отображения – теми же буквами, но снабженными сверху волнистой чертой. Для единообразия записи операнды будем обозначать буквами, снабженными черточками.

Под операндом будем понимать предложение формального языка, наделенное смыслом.

Предположим, что задан входной язык элементов вычислительных сетей Z, произвольное предложение которого обозначим z . Будем считать, что z, являющееся пакетом, удовлетворяет условию ^zz); z, являющееся сообщением об обработке пакета системой обнаружения атак (СОА) и межсетевым экраном (МЭ), – удовлетворяет условию ; z , являющееся сообщением об изменении вида завершающей обработки, – условию . Будем через B обозначать язык сообщений, а произвольное его предложение будем обозначать через b . Опишем в виде алгоритма функцию V (обрабатывающую процедуру), считая остальные функции (процедуры) ее частями. Кроме того, предположим, что поступление пакета инициирует выработку сигнала, при котором СОА и как следствие вычислительная сеть начинают функционировать. Обозначим этот сигнал символом e , полагая, что если он подан, то e =1, если нет, то e = 0. Введем понятие сигнала b0, который будет инициироваться, когда будет завершена обработка пакета b (заметим, что одним из этапов обработки пакета этап считывания из него количества байт, которое в нем содержится). Иными словами, bo = <

1, если обработка завершена;

0, если обработка не завершена.

Если b0 1, то по нему исключается из обработки текущий пакет. Если b0 = 0, то обработка пакета продолжается.

Полагаем, что заданы состояния информационного фонда СОА в виде символьной конструкции ^ и запись алгоритма завершающей обработки информации в виде символьной конструкции f . Приведем схему обнаружения компьютерных атак (КА) в вычислительных сетях на языке аналитической теории алгоритмов.

Алгоритмическое описание процесса обнаружения КА в вычислительных сетях, выполненная с использованием аксиоматики теории алгоритмов, будет выглядеть следующим образом:

|

1) Если e = 1, то |

^ 2, иначе |

^ 1; |

|

2)если ( Zz ) , то |

^ 3, иначе |

^ 7; |

|

3)если а ( ) , то |

^ 4, иначе |

^ 1; |

|

4) если , то |

^ 5, иначе |

^ 8; |

|

5) i = q ( z ’ ^ , ^. |

6; |

|

|

b = c z , i 6) ( , ) , ^ 9 |

; |

7) b : = " непонятно " ^ 1;

-

8) b o : = 1 , ^ 9;

-

9) если b 0 1 ,то ^ 10, иначе ^ 2;

-

10) b o : = 0; e : = 0 , ^ 1.

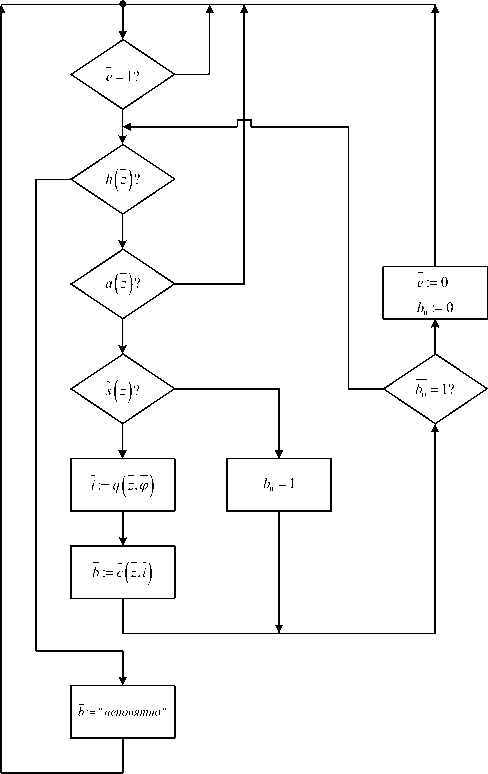

Следует иметь в виду, что в этой схеме показаны лишь основные процедуры обнаружения КА в вычислительных сетях. Любой алгоритм, реализующий последовательность пунктов (см. 1), может служить примером конкретной СОА вычислительных сетей. На рис. 1 алгоритмическое описание процесса обнаружения КА в вычислительных

Рис. 1. Блок-схема алгоритмического описания обнаружения компьютерных атак в вычислительных сетях сетях изображено в виде блок-схемы. Механизм ее действий следующий.

При появлении на входе алгоритмического описания вычислительных сетей пакета производится его запись ( z ) и сигналу инициирования присваивается значение 1 (e = 1). В пункте 1) производится проверка условия e =1, и, в случае его не выполнения, производится переход к выполнению этого же самого пункта. Известно, что такой процесс называется ожиданием условия e =1. Далее происходит передача управления пункту 2). В пункте 2) выполняется проверка пакета z . Если z является пакетом, то выполняется пункт 3). Если z не является пакетом, то выполняется пункт 7) и производится переход к ожиданию. В пункте 3) выполняется проверка условия обработки пакета СОА и МЭ. Если пакет обработан СОА и МЭ, то происходит переход к пункту 4). Если не обработан – переход к ожиданию.

В пункте 4) происходит проверка необходимости изменения завершающей обработки пакета. Если изменение завершающей обработки пакета не требуется, то выполняется пункт 8). Если требуется изменение завершающей обработки пакета, то выполняются пункты 5) и 6), в результате чего выдается сообщение b , получаемое как значение b := c (z, q (z ,^)l

, и происходит переход к пункту 9). В пункте 8) значению 0 присваивается значение 1, после чего происходит переход к пункту 9). В пункте 9) производится проверка окончания обработки пакета. Если обработка пакета не завершена, то происходит переход к пункту 2). Если обработка паке та завершена, то происходит переход к пункту 10). В пункте 10) значениям b 0 и e присваивается 0. Равенство e = 0 означает, что можно принимать следующий пакет.

Алгоритмическое описание процесса обнаружения КА в вычислительных сетях в отличие от, например, теоретико-множественного описания содержит один алгоритм, объединяющий в себе все процедуры, которым соответствуют функции, необходимые для обнаружения КА.

Следовательно, при рассмотрении алгоритмического описания процесса обнаружения КА в вычислительных сетях военного назначения обнаруживается связь с еще одним языком – алгоритмическим, на котором должна быть произведена запись алгоритма, эквивалентного алгоритмической схеме процесса обнаружения КА в вычислительных сетях.

Таким образом, предложенное алгоритмическое описание процесса обнаружения КА в вычислительных сетях представляет собой концептуальную модель. Концептуальное представление процесса обнаружения КА в вычислительных сетях позволяет сделать вывод о том, что существенное влияние на эффективность функционирования вычислительных сетей военного назначения оказывает процесс обнаружения КА.

Список литературы Алгоритмическое описание обнаружения компьютерных атак в вычислительных сетях

- Криницкий Н.А. Об аналитической теории алгоритмов.//В кн.: Математические вопросы управления производством. Вып. 8. -М.-Ереван-Ленинакан: МГУ и Ереванский политехнический ин-т, 1979. -С. 21-33.

- Морозов В.П., Дымарский Я.С. Элементы теории управления ГАП: Математическое обеспечение. -Л.: Машиностроение, Ленингр. отделение, 1984. -333 с.,