Аналитический метод оптимизации затрат на средства защиты информации

Автор: Грибушкина Елена Николаевна

Журнал: Инфокоммуникационные технологии @ikt-psuti

Рубрика: Электромагнитная совместимость и безопасность оборудования

Статья в выпуске: 3 т.9, 2011 года.

Бесплатный доступ

В статье рассматривается проблематика соотно- шения возможных убытков от потери информации вследствие реализации угрозы на информацион- ную систему и стоимости средств защиты данной системы, в качестве вывода приводится метод оп- тимизации затрат на средства защиты информации на основе вероятностных оценок информационных потерь.

Информатика, доступность информации, информационная система, автоматизированная система, несанкционированный доступ, информационная безопасность, средство криптографической защиты информации, межсетевой экран, локальная вычислительная сеть, угроза информационной безопасности

Короткий адрес: https://sciup.org/140191498

IDR: 140191498 | УДК: 004.056.5

Текст научной статьи Аналитический метод оптимизации затрат на средства защиты информации

В настоящее время информатика и ее практические результаты становятся важнейшим двигателем научно-технического процесса и развития человеческою общества. Ее технической базой являются средства обработки и передачи информации. Воплощением результатов развития информатики в ХХ веке стали средства автоматизированной обработки информации. Под информационной системой понимают организационно упорядоченную совокупность документов (массивов документов) и информационных технологий, в том числе с использованием средств вычислительной техники и связи, реализующих информационные процессы.

Эффективность функционирования современных информационных систем в значительной мере связана с проблемой защиты обрабатываемой в них информации. Сложность процессов обработки информации, сопутствующая современ- ным системам, приводит к появлению большого числа ошибок в программном коде информационной системы. Данные ошибки способствуют появлению уязвимостей в программном коде, а следовательно, и разнообразных атак, то есть способов получения несанкционированного доступа к ресурсам информационной системы. [2]

К традиционным средствам обеспечения информационной безопасности (ИБ) сетей связи (корпоративных сетей) относят антивирусы, детекторы уязвимостей, межсетевые экраны и детекторы вторжений [1]. Функции подобных систем защиты информации (СЗИ) специфичны и решают отдельные задачи и, в принципе, могут быть преодолены при командной работе квалифицированной группы нарушителей. Подобные группы осведомлены о возможностях СЗИ, используемых в корпоративной сети, реагируют на обновления базы уязвимостей широко применяемого программного обеспечения (ПО), публикуемые в специализируемых изданиях Internet, оперативно обмениваются результатами зондирования защиты атакуемой корпоративной сети и гибко изменяют тактику осуществления вторжения.

СЗИ, размещенные на сетевых узлах, можно представить в виде иерархии уровней защиты, на которых размещены механизмы защиты (МЗ). Подобные СЗИ содержат такие МЗ, как средства аутентификации и идентификации пользователей системы, антивирусные средства, средства контроля сетевого трафика. Каждый из уровней защиты успешно нейтрализует известные угрозы безопасности системы, но слабое их взаимодейс- твие не позволяет успешно противостоять комбинированным компьютерным атакам.

Таким образом, анализ существующих систем защиты информации позволяет сказать, что в большинстве случаев их возможности не позволяют обеспечить безопасность информационной системы на достаточном уровне. Этому есть несколько причин, первой из которых является тот факт, что процесс создания систем обнаружения атак сопряжен с рядом нерешённых научно-технических задач, так как существующие системы обнаружения атак используют простейшие алгоритмы обработки поступающей информации, что не позволяет обнаружить значительное количество атак на информационные системы. Вторая же определяется экономическим фактором, отражающим соотношение затрат, требуемых для развертывания на узле каждого из уровней защиты информации, со стоимостью этой информации, то есть возможным уроном при реализации угрозы.

Не рассматривая проблемы, связанные с построением систем безопасности, более подробно остановимся на методике анализа таких систем на основе оценки вероятности потери информации при их практической реализации. В качестве обобщенного объекта воздействия рассматривается автоматизированная система (АС) на базе локальных вычислительных сетей (ЛВС), состоящая из персонала и комплекса средств автоматизации его деятельности, реализующих информационную технологию выполнения его функций [3]. Комплекс средств автоматизации может включать в себя:

-

- технические средства (серверы, рабочие станции, коммутационное оборудование, межсетевые экраны – МСЭ) и линии связи между ними, совокупность которых образует физическую топологию сети и точки взаимодействия с другими АС;

-

- программные средства, обеспечивающие функционирование, а также физическое и логическое взаимодействие (каналы управления и передачи данных) всех технических средств, входящих в АС, (системное ПО, специализированное ПО);

-

- прикладное и сервисное ПО, разрабатываемое отдельно от общесистемного ПО и выполняющее возложенные на него функции в рамках реализации той или иной информационной технологии (СУБД, офисные приложения, редакторы и т.д.).

Подразумевается, что компоненты ЛВС рассредоточены в пространстве, и связь между ними физически осуществляется при помощи сетевых соединений, а программно – при помощи механизма сообщений, основанного на стеке протоколов TCP/IP. При этом все управляющие сообщения данные, пересылаемые между объектами ЛВС, передаются по сетевым соединениям в виде пакетов обмена. То есть каждый компонент ЛВС представляет собой узел рассматриваемой АС, непосредственно совершающий действия над информационным потоком (перенаправление, проверка, кодирование/декодирование и т.д.) и самой информацией (обработка, хранение, передача без изменения следующему узлу и т.п.). Кроме того, в сети имеются соединения с каналами связи общего пользования. При этом каждый канал связи (выход) является соединением с одним из внешних пользователей – заказчиков или потребителей информации.

Между всеми компонентами сети установлены значения коэффициентов тяготения информационных потоков, а также диапазон значений выходных потоков по каждому внешнему каналу связи. То есть создана некая модель информационных потоков, содержащая такие сведения о системе, как

-

- набор типов узлов системы;

-

- сетевые взаимосвязи узлов и ресурсов;

-

- виды информации (с указанием категорий ценности каждого);

-

- полная информация обо всех ресурсах с ценной информацией;

-

- урон при реализации угрозы с привязкой к уровню ценности информации и определённому узлу;

-

- пользователи, имеющие доступ к ресурсам;

-

- виды и права доступа;

-

- характеристика политики безопасности компании;

-

- задан общий набор угроз, характерный для всех узлов системы;

-

- задан набор дополнительных угроз, специфичных для каждого типа узлов.

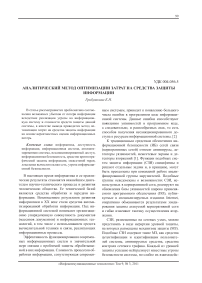

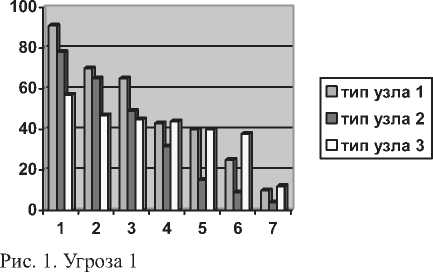

Как уже говорилось выше, СЗИ, размещённые на сетевых узлах, представляются в виде иерархии уровней защиты, каждый из которых определяет определенный набор МЗ. Анализируя существующие системы аудита информационной безопасности, можно говорить об оптимальности семиуровневой иерархии, в которой первый уровень определяет наличие в узле базового (минимального) набора СЗИ (идентификация, антивирусная защита и т.п.), а последний седьмой говорит о развертывании на узле профессиональных СЗИ, предназначенных для защиты особо важной информации, в том чис- ле на государственном уровне (сведения, составляющие государственную тайну), и требующих получение специальных лицензий.

По каждому типу узла можно определить вероятность потери информации в этом узле при реализации каждой из заданных угроз в зависимости от уровня защищенности ^-о(А’ где

m

– конкретный узел (тип узлов) системы

□ тип узла 1

□ тип узла 2

□ тип узла 3

Развёртывание на узле каждого из уровней защиты требует определённых затрат, увеличивающихся в зависимости от положения данного уровня в иерархии и, следовательно, от степени надёжности применяемых на нем МЗ.

Определив зависимость стоимости реализации каждого уровня защиты от вероятности потери информации в этом узле при данном уровне и зная урон, наносимый при потере каждого вида информации в данном узле, можно оптимизировать затраты на СЗИ на всех компонентах системы.

Если принять во внимание, что заданы максимальные значения потерь у каждого пользователя и стоимость реализации защиты каждого уровня, то, изменяя в каждом узле уровни защиты, можно добиться удовлетворения ограничений по потерям при минимальной суммарной стоимости системы защиты.

Основная трудность, возникающая при реализации подобных систем анализа, заключается в трудоемкости и неточности установления диапазона значений потерь информации в выходных информационных потоках и отсутствии механизма фиксации момента вхождения каждого потока в аномальное состояние. Поскольку, как правило, трафик неоднороден и может меняться во времени в довольно широких пределах. Одним из возможных путей преодоления этого недостатка может стать более жесткая, чем обычно, организация работы каждого из выходных каналов связи, или повременной доступ с предварительным накоплением информации в одном или нескольких узлах сети, в течение которого с большей или меньшей точностью можно определить должную степень загруженности канала. В идеале она должна в каждый момент времени иметь свое максимальное значение в течение всего сеанса, в таком случае вероятность прохождения полного потока информации можно принять равным Л=1,а вероятность потери информации в системе ^о - О •

Такой метод организации внешних связей информационной системы, в свою очередь, имеет множество недостатков, среди которых наиболее ярко выделяются два:

-

- трудоемкость и сложность организации и контроля временного доступа:

-

- не учитывается потребность в передаче срочной информации небольших объемов, в ряде случаев должной иметь приоритетные уровни защиты и контроля.

Подобные системы направлены главным образом на оптимизацию затрат при проектировании и реализации СЗИ на распределенных системах автоматизированной обработки информации.

Список литературы Аналитический метод оптимизации затрат на средства защиты информации

- Костин А.А. Системы визуального наблюдения. Взгляд на проблему обнаружения атак. Материалы III МНТК Информационная безопасность регионов России. СПб, 2003. -С. 51-52.

- Лукацкий А.В. Обнаружение атак. Спб.: БХВ-Петербург, 2003. -608 с.

- Абрамов Е.С. Система анализа защищенности от сетевых атак//Известия ТРТУ. Тематический выпуск: Материалы V МНТК Информационная безопасность. Таганрог 2003. -С. 68-70.