Анализ безопасности системы управления и передачи данных MPLS сети

Автор: Парфенов А.Г., Калошин А.Ю.

Журнал: Теория и практика современной науки @modern-j

Рубрика: Основной раздел

Статья в выпуске: 6-2 (12), 2016 года.

Бесплатный доступ

В статье ведется речь о технологии мультипротокольной коммутации MPLS, а также рассмотрены возможные сценарии атаки на систему управления и передачи данных MPLS сети.

Мультипротокольная коммутация по меткам, трафик, метка, таблица меток, несанкционированный доступ

Короткий адрес: https://sciup.org/140269388

IDR: 140269388

Текст научной статьи Анализ безопасности системы управления и передачи данных MPLS сети

На сегодняшний день эффективность функционирования организаций с территориально распределенной инфраструктурой во много определена использованием возможностей средств связи, а также качеством работы коммуникаций. Однако в современном мире всегда существовала проблема надежной защиты корпоративных данных от злоумышленников. Особое внимание следует уделить угрозе НСД в сетях связи. Даже начинающий злоумышленник способен без труда перехватить конфиденциальную информацию с незащищенного канала связи и нанести серьезный ущерб компании и бизнесу.

MPLS — (англ. Multiprotocol Label Switching) — мультипротокольная коммутация по меткам. В теории данную технологию возможно расположить между канальным и сетевым уровнями сетевой модели. Технология MPLS должна реализовываться на уже развернутой и хорошо функционирующей IP сети, поскольку она применяет таблицу маршрутизации (FIB - Forwarding Information Base). Принцип работы основан на том, что после реализации IP сети, на роутерах поднимается MPLS. Каждому маршруту назначается определенная метка. Происходит формирование таблицы меток (LIB - MPLS Label Information Base), в которой содержится информацию обо всех существующих метках, включая не использующиеся. Далее, каждый из роутеров создаёт для себя новую таблицу (LFIB - MPLS Label Forwarding Information Base), согласно которой он уже и будет реализовывать передачу трафика. Таким образом, маршрутизатору не нужно сканировать свою таблицу маршрутизации (FIB), выбирать маршрут и так далее (если конечно этот маршрут есть в LFIB). На практике получается, что маршрутизатор реализует коммутацию, а не маршрутизацию, что в свою очередь очень ускоряет работу по доставке трафика в пункт назначения. Одно из значимых преимуществ технологии – это возможность использовать протоколы 2-го и 3-го уровня поверх MPLS. Ведущими провайдерами услуг в нашей и других странах виртуальные частные сети VPN третьего уровня строятся на базе сетей MPLS. Такие VPN иногда называют виртуальными частными маршрутизируемыми сетями – VPRN (Virtual Private Routed Network).

Первоочередной целью злоумышленника в случае реализации атаки на VPN является возможность читать трафик или получить неавторизованный доступ. При этом атаки типа DoS не в такой ситуации не рассматриваются. Анализируя различное множество атак, можно выделить два типа атак – «извне» (из клиентской сети или Internet) и «изнутри» (с магистрали MPLS).

Ввод предварительно маркированного трафика из клиентской сети

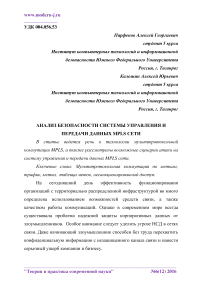

Злоумышленник, который находится в клиентской сети, может попробовать выполнить вторжение в другую виртуальную частную сеть, передав «своему» пограничному устройству пакеты, которые уже имеют метку. Здесь говорится о метке (Рисунок 1), на основании которой пакет направляется в другую VPN. Но как написано в рекомендации RFC 2547: «Пакеты с метками из не заслуживающих доверия источников не принимаются магистральными маршрутизаторами». Таким образом, для провайдера клиентская сеть никогда «не заслуживает доверия», а, следовательно, такие пакеты должны отклоняться маршрутизатором.

Рисунок 1- Формат MPLS метки

|

Заголовок кадра |

MPLS заголовок |

Заголовок IP пакета |

IP пакет |

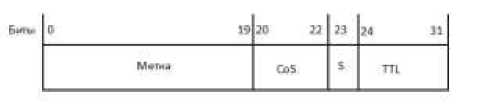

Рисунок 2 - Место метки в составе MPLS заголовка

Ввод уже маркированного трафика из Internet

Злоумышленник имеем возможность переслать на пограничный маршрутизатор уже маркированные пакеты из Internet, с целью передать их в клиентскую сеть. Для реализации данной атаки, ему понадобится получить информацию об используемых метках и IP-адресах, что незатруднительно сделать при помощи специальных инструментов. Однако имеющиеся на сегодняшний день приспособления не рассчитаны на использование из Internet, и поэтому не подходят для описанной атаки. В ближайшем будущем, безусловно, появятся новые инструменты для автоматической реализации описанных здесь атак.

Взломанные станции управления

В том случае, когда работник провайдерской компании входит в Internet с того же компьютера, с которого он имеет доступ к средствам управления с графическим интерфейсом для создания VPN, то возможно злоумышленник способен получить доступ к системе управления — со всеми вытекающими последствиями для безопасности управляемых VPN.

Атаки на транзитные узлы между провайдерами

Чтобы реализовывать VPN MPLS в мировом масштабе, многие операторы заключают между собой контракты, благодаря которым они получают возможность для построения виртуальных частных сетей MPLS, не ограниченных пределами собственной сети и одновременно обмениваться маркированными пакетами. В сегментах обмена трафика создают межсоединения на основе Ethernet. Исходя из этого, становится возможной атака на интерфейс данных на канальном уровне.

Неправильно сконфигурированные устройства провайдеров

Поскольку подавляющее большинство устройств обслуживается сотрудниками компании, то важно отметить человеческий фактор. При некоторых условиях под угрозу ставится целостность магистрали MPLS. В том случае, когда виртуальные частные сети используются в рамках корпоративных сетей, тогда нет почти никакой разницы между «клиентскими устройствами» и «безусловно надежными провайдерскими устройствами» — по меньшей мере в том, что касается обслуживающего персонала. MPLS строится исключительно на IP, а, следовательно, и средства для проведения атак найти проще. Ярким примером является библиотека Libnet, имеющая поддержку MPLS.

Модификация маршрутизации MP-BGP

Когда злоумышленник способен получить доступ к первоначальному информационному обмену в Multiprotocol BGP, он имеет возможность добавлять в виртуальную частную сеть вспомогательные узлы и уже через них реализовать неавторизованный доступ к системам. Причем надо не только присутствовать на магистрали, но и иметь в наличии специальные приспособления для точечного доступа к трафику BGP, что требует существенных усилий.

Модификация меток на магистрали

Данная атака предусматривает присутствие злоумышленника на магистрали. Если он изменит метку пакету, он получает возможность с лёгкостью перенаправить данный пакет в другую виртуальную частную сеть. Стоит отметить, что в существующие сети VPN возможно внести любые пакеты.

Результатом проведенного анализа безопасности системы управления и передачи данных в сетях на базе технологии MPLS было выявление и рассмотрение основных возможные угрозы и способов борьбы с ними.

Список литературы Анализ безопасности системы управления и передачи данных MPLS сети

- Бельфер Р.А., Петрухин И.С. Анализ источников угроз информационной безопасности виртуальных частных сетей VPRN на базе сети MPLS // Вестник МГТУ им. Н.Э. Баумана. Сер. Приборостроение. 2013. № 4. C. 79-89.

- Бельфер Р.А. Угрозы безопасности VPN MPLS на участке между соседними маршрутизаторами и защита с помощью IPSec // Электросвязь. 2013. № 4. С. 25-27.

- Оливейн В.Структура и реализация современной технологии MPLS. М: Вильямс, 2004.480 с.

- http://vestnikprib.ru/catalog/icec/insec/670.html - Анализ угроз информационной безопасности виртуальных частных сетей VPLS на базе сети MPLS