Анализ методов защиты erp-систем

Автор: Жарков Григорий Владимирович, Пшеничный Сергей Васильевич, Ожиганова Марина Ивановна

Журнал: НБИ технологии @nbi-technologies

Рубрика: Инновации в информатике, вычислительной технике и управлении

Статья в выпуске: 3 т.12, 2018 года.

Бесплатный доступ

В данной статье описана основная структура ERP-систем. Приведена статистика распространенности ERP-систем на мировом рынке. Рассмотрены разнообразные способы защиты для основных уровней ERP-системы. Проанализированы как общие, так и индивидуальные методы защиты данных ERP-системы.

Методы защиты, защищенность, erp-система, безопасность, риск

Короткий адрес: https://sciup.org/149129761

IDR: 149129761 | УДК: 004.056 | DOI: 10.15688/NBIT.jvolsu.2018.3.4

Текст научной статьи Анализ методов защиты erp-систем

DOI:

ERP (англ. Enterprise Resource Planning «планирование ресурсов предприятия») – организационная стратегия интеграции производства и операций, управления трудовыми ресурсами, финансового менеджмента и управления активами, ориентированная на непрерывную балансировку и оптимизацию ресурсов предприятия посредством специализированного интегрированного пакета прикладного программного обеспечения, обеспечивающего общую модель дан- ных и процессов для всех сфер деятельности. ERP-система является конкретным программным пакетом, реализующим стратегию ERP [6].

Сегодня многие современные компании используют ERP-системы как эффективное средство автоматизации и ускорения процессов ведения бизнеса. Большинство ERP-систем обладают внушительным функционалом, таким как ведение конструкторских и технологических спецификаций, управление спросом и формирование планов продаж и производства, планирование потребностей в мате-

риалах, управление запасами и закупочной деятельностью, планирование производственных мощностей, финансовые функции, функции управления проектами [4]. Однако в связи с тем, что ERP-система объединяет практически все информационные процессы предприятия и осуществляет хранение, обработку и передачу данных, возрастает и риск информационных угроз, что, в свою очередь, влечет за собой большие убытки для компании.

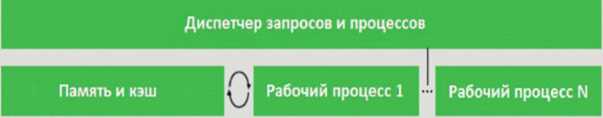

На данный момент большинство ERP-систем имеют трехзвенную клиент-серверную архитектуру (см. рис. 1), а именно:

-

• уровень базы данных;

-

• уровень приложений;

-

• уровень представления (пользовательский).

Вся информация компании структурирована и хранится в базе данных (уровень БД), анализ данных происходит на сервере приложений (уровень приложений), а взаимодействие с пользователем – через программу с понятным графическим интерфейсом (уровень представления). В роли такой клиентской программы часто используют веб-браузер. Связующей средой для передачи информации между различными уровнями архитектуры ERP является сетевая инфраструктура.

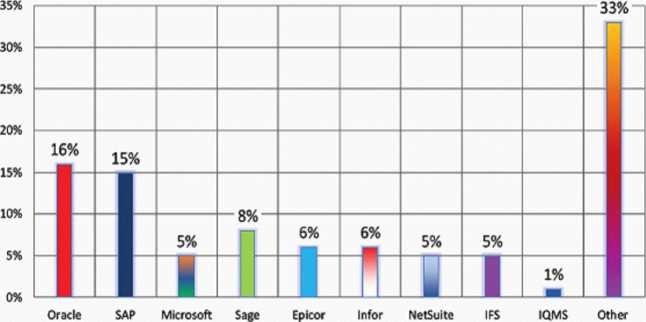

Panorama Сonsulting Solutions опубликовала итоги ежегодного исследования общемирового рынка ERP 2018 [2] (см. рис. 2). В опросе приняли участие 200 представителей крупного, среднего и малого бизнеса. 91 % респондентов – из Северной Америки, 7 % –

Уровень представления

GUI В Мобильный клиент В Веб-интерфейс

Сервер приложений

Уровень базы данных

Система управления базами данных

Рис. 1. Архитектура ERP-системы

Выбранная маркаERP

Рис. 2. Мировой рынок ERP-систем

из Европы, 2 % – из Азии. В результате этого исследования выяснилось, что американские и европейские заказчики выбирают ERP-решения таких производителей, как Oracle, SAP и Sage. При этом 42 % заказчиков отдают предпочтение системам минимального уровня надежности Tier I. Такие системы, как правило, содержат широкий набор функций и зачастую стоят дороже. Поставщики решений уровня Tier II предлагают пакеты ПО средней сложности.

Проанализировав структуру ERP-системы, можно выделить следующие методы защиты:

-

1. Защита сетевой инфраструктуры.

Одним из способов обеспечения защиты сети является использование протоколов с шифрованием данных, таких как:

-

1) HTTPS – работает через шифрованные транспортные механизмы SSL и TSL. Он обеспечивает защиту от атак, основанных на прослушивании сетевого соединения – от снифферских атак и атак типа man-in-the-middle [7].

-

2) WEP – первый протокол безопасности, описанный стандартом IEEE 802.11. Для шифрования данных он использует ключ длиной 40–104 бит. Кроме того, дополнительно применяется шифрование, основанное на алгоритме RC4, который называется алгоритмом обеспечения целостности данных [8].

-

2. Защита базы данных.

-

3. Защита сервера приложений.

-

4. Защита клиентского компьютера.

Кроме того, совместно с защищенными протоколами возможно использование механизмов аутентификации. Примером такого комбинирования является использование технологии SNC в ERP-системе SAP.

Защита базы данных является одним из самых важных аспектов информационной безопасности предприятия. Первой линией защиты служат физическое изолирование сервера БД от других компонентов ERP-системы и настройка межсетевых экранов перед СУБД, чтобы заблокировать любые попытки доступа от сомнительных источников. Также следует обеспечить контроль аудита действий пользователя.

С ростом предприятия увеличивается и количество сотрудников, которые должны выполнять строго определенные функции.

И в связи с этим возникает проблема ограничения доступа сотрудников к проектам, не связанным с их деятельностью, поэтому главным методом защиты сервера приложений является использование наиболее надежных технологий по разграничению функционала сотрудников. В большинстве ERP-систем применяют технологию RBAC, которая основана на распределении ролей. Такого рода разграничение доступа позволяет реализовать гибкие, изменяющиеся динамически в процессе функционирования компьютерной системы правила разграничения [5]. Однако бизнес-правила неизбежно усложняются и становятся многомерными, и из этого следует, что одной роли для выражения бизнес-процессов становится недостаточно. Чтобы справиться с этой сложностью, приходится создавать дополнительные роли. Это решение означает усложнение системы ролей и может повлиять на безопасность системы. Выходом из ситуации стала технология ABAC. Основное отличие этого подхода заключается в том, что каждая ситуация оценивается не с точки зрения роли пользователя и действия, которое он хочет совершить, а с точки зрения атрибутов, которые к ним относятся. Бизнес-правило, по сути, представляет собой набор условий, в которых различные атрибуты должны удовлетворять предъявляемым к ним требованиям [3].

Первой проблемой защиты данного компонента является аутентификация сотрудников. Традиционный подход предполагает, что у пользователя есть логин и пароль для входа в ОС и другой логин и пароль для входа в ERP-систему. Это, в свою очередь, означает, что возрастает риск кражи пользовательских данных. Решением данной проблемы является аутентификация пользователя с помощью цифровых сертификатов. Статистика говорит, что большинство IT-преступлений совершается самими сотрудниками фирмы, а не внешними злоумышленниками [1]. Поэтому для обеспечения безопасности клиентского компьютера необходима установка дополнительных программ, обеспечивающих контроль передачи и хранения информации. Следовательно, необходимо задуматься об установке антивирусных программ для выявления вредоносного ПО.

На основании вышеизложенного можно сделать вывод, что сложность ERP-системы увеличивает риск информационных утечек. Для обеспечения информационной безопасности ERP-системы необходимо применять большое количество методов и средств защиты, что, в свою очередь, означает увеличение затрат и снижение производительности предприятия. Поэтому одной из основных задач компании любого уровня является соблюдение баланса между безопасностью и производительностью.

Список литературы Анализ методов защиты erp-систем

- Егорова, Г. В. Информационная безопасность ERP-систем / Г. В. Егорова, А. В. Шляпкин // Информационные системы и технологии: управление и безопасность. - 2013. - № 2. - С. 202-211.

- Обзор мирового рынка ERP 2018. - Электрон. текстовые дан. - Режим доступа: http://www.sfx-tula.ru/news/infoblog/9158/ (дата обращения: 11.10.2018). - Загл. с экрана.

- Подходы к контролю доступа: RBAC vs. ABAC. - Электрон. текстовые дан. - Режим доступа: https://habr.com/company/custis/blog/248649/ (дата обращения: 10.10.2018). - Загл. с экрана.

- Проблемы информационной безопасности при использовании ERP-систем / В. С. Оладько, А. А. Белозерова, С. Ю. Микова, М. А. Нестеренко // Молодой ученый. - 2016. - № 12. - С. 346-348.

- Управление доступом на основе ролей. - Электрон. текстовые дан. - Режим доступа: https://ru.wikipedia.org/wiki/%D0%A3%D0%BF%D1%80%D0%B0%D0%B2%D0%BB%D0%B5%D0%BD%D0%B8%D0%B5_%D0%B4%D0%BE%D1%81%D1%82%D1%83%D0%BF%D0%BE%D0%BC_%D0%BD%D0%B0_%D0%BE%D1%81%D0%BD%D0%BE%D0%B2%D0%B5_%D1%80%D0%BE%D0%BB%D0%B5%D0%B9 (дата обращения: 08.10.2018).- Загл. с экрана.

- ERP. - Электрон. текстовые дан. - Режим доступа: https://ru.wikipedia.org/wiki/ERP (дата обращения: 03.10.2018). - Загл. с экрана.

- HTTPS. - Электрон. текстовые дан. - Режим доступа: https://ru.wikipedia.org/wiki/HTTPS (дата обращения: 05.10.2018). - Загл. с экрана.

- WEP. - Электрон. текстовые дан. - Режим доступа: https://ru.wikipedia.org/wiki/WEP (дата обращения: 07.10.2018). - Загл. с экрана.