Анализ моделей разграничения доступа, реализованных в современных социотехнических системах

Автор: Лепешкин О.М., Харечкин П.В.

Журнал: Инфокоммуникационные технологии @ikt-psuti

Рубрика: Новые информационные технологии

Статья в выпуске: 2 т.6, 2008 года.

Бесплатный доступ

В статье рассматриваются особенности применения моделей разграничения доступа в социотех-нических системах. Выполнен анализ достоинств и недостатков классических моделей и их непосредственного влияния на функциональную безопасность социотехнических систем. Предложен подход к повышению функциональной безопасности социотехнических систем, основанный на разработке новой функционально-ролевой модели разграничения доступа.

Короткий адрес: https://sciup.org/140191235

IDR: 140191235 | УДК: 004.056.52

Текст научной статьи Анализ моделей разграничения доступа, реализованных в современных социотехнических системах

В статье рассматриваются особенности применения моделей разграничения доступа в социотех-нических системах. Выполнен анализ достоинств и недостатков классических моделей и их непосредственного влияния на функциональную безопасность социотехнических систем. Предложен подход к повышению функциональной безопасности социотех-нических систем, основанный на разработке новой функционально-ролевой модели разграничения доступа.

Внедрение информационных технологий в процессы производства и управления современных организаций стало объективной реальностью. Масштабы применения информационных технологий таковы, что наряду с проблемами производительности, надежности и устойчивости функционирования социотехнических систем (СТС) остро стоят проблемы обеспечения информационной безопасности (ИБ) в отношении защиты циркулирующей в системах информации от несанкционированного доступа (НСД).

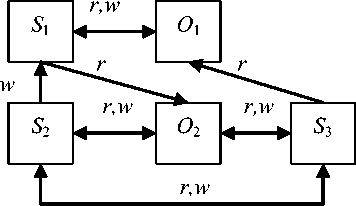

Обеспечение информационной безопасности СТС осуществляется на основе систем управления доступом. Управление доступом - это определение возможности субъекта оперировать над объектом, которая в общем виде описывается рис. 1.

Рис. 1. Схема доступа субъектов S i к объектам O j СТС

Классические модели, такие как дискреционная (доверительная) и мандатная (принудительная) являются наиболее известными и распространенными на данный момент [1]. Дискреционный контроль доступа позволяет субъектам определять права доступа к объектам при условии наличия прав собственности на данные объекты. Данный подход обеспечивает гибкость и динамичность в изменении полномочий.

При всей наглядности и гибкости возможных настроек разграничительной политики доступа к ресурсам, матричным моделям присущи серьезные недостатки. Основной из них – это излишне детализированный уровень описания отношений субъектов и объектов. Из-за этого усложняется процедура администрирования системы защиты. Причем это происходит как при задании настроек, так и при поддержании их в актуальном состоянии при включении в схему разграничения доступа новых субъектов и объектов. Как следствие, усложнение администрирования может приводить к возникновению ошибок, росту количества уязвимостей и увеличению возможностей доступа к информации со стороны внешних и внутренних нарушителей.

Существенным недостатком дискреционных моделей, реализованных в СТС, следует указать и то, что в ходе функционирования структура СТС изменяется таким образом, что субъекты и объекты могут меняться местами. Так, информационные системы рассматривались ранее как объект управления, в то время как человек-пользователь являлся субъектом управления. Но при включении человека в информационную систему его роли разделились на исполнительную и управляющую. Человек-исполнитель теперь является объектом управления, а человек с ролью управления является субъектом управления СТС.

С целью устранения недостатков матричных моделей были разработаны так называемые многоуровневые модели защиты, классическими примерами которых являются модель конечных состояний Белла и Ла-Падулы, а также решетчатая модель Д. Деннинг. Многоуровневые модели предполагают формализацию процедуры назначения прав доступа посредством использования так называемых меток конфиденциальности или мандатов L , назначаемых субъектам S i и объектам O j доступа.

Метки доступа субъекта L ( S i ) определяются в соответствии с уровнем допуска лица к информации, а для объекта доступа l ( o j ) - признаками конфиденциальности информации.

Все возможные уровни допуска L четко определены и упорядочены по возрастанию секретности. Действуют два основных правила:

-

1. Пользователь может читать только объекты с уровнем допуска не выше его собственного:

-

2. Пользователь может изменять только те объекты, уровень допуска которых не ниже его собственного:

S -^ Oj^ L(Si) > фу).

S i —^ O j ^ L ( S i ) < l ( o j ) .

Таким образом, многоуровневая модель предупреждает возможность преднамеренного или случайного снижения уровня конфиденциальности защищаемой информации за счет ее утечки. То есть, согласно рис. 2, эта модель препятствует переходу информации из объектов с высоким уровнем конфиденциальности и узким набором категорий доступа в объекты с меньшим уровнем конфиденциальности и более широким набором категорий доступа.

Рис. 2. Схема мандатного доступа субъектов S i к объектам O j СТС

Практика показывает, что многоуровневые модели защиты находятся гораздо ближе к потребностям реальной жизни, нежели матричные модели, и представляют собой хорошую основу для построения автоматизированных систем разграничения доступа. Причем, так как отдельно взятые категории одного уровня равнозначны, то, чтобы их разграничить наряду с многоуровневой (мандатной) моделью, требуется применение матричной модели. Данные горизонтальные связи также представлены на рис. 2.

На основе многоуровневых моделей возможно существенное упрощение задачи администрирования. Данный факт касается как исходной настройки разграничительной политики доступа (не требуется столь высокого уровня детализации задания отношения субъект-объект), так и последующего включения в схему администрирования новых объектов и субъектов доступа.

Мандатные модели применяются в случаях, если имеет место четкая централизованная система управления доступа, при которой каждый пользователь имеет ровно столько информации, сколько ему требуется, и безопасность или надежность данных является основным приоритетом. Обычно это большие системы, где функции всех членов строго регламентированы.

Однако СТС является сложной динамической средой, что говорит о том, что информация в ней не привязана к уровням секретности так строго, как этого требуют мандатные модели разграничения доступа.

Согласно выше сказанному, существенным недостатком, затрудняющим использование данной модели, является отсутствие гибкости, связанной с выделением и изменением полномочий. Таким образом, классические модели не отвечают всем потребностям разграничения доступа в динамически изменяющейся среде СТС.

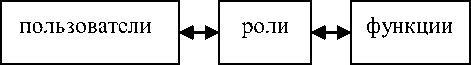

Среди мандатных моделей следует особо выделить Role-based Access Control (RBAC) – контроль доступа базирующийся на ролях [2]. При использовании данной модели каждому субъекту присваивается «роль» R , наделенная определенными правами доступа, что показано на рис. 3.

Рис. 3. Отображение «многие ко многим» между элементами множеств пользователей, ролей и операций

Контроль доступа на основе ролей заслуживает особого внимания, поскольку предлагает ряд преимуществ.

-

1. Ролевые модели являются гибкими, удобными для администрирования. Для того чтобы наделить пользователя необходимыми для осуществления его функций привилегиями достаточно просто

-

2. В рамках данных моделей могут быть определены специальные административные роли для управления другими ролями. Такие административные роли могут быть организованы в иерархическом порядке.

-

3. В данных моделях поддерживается принцип наименьшего количества выдаваемых полномочий.

-

4. При помощи контроля доступа основанного на ролях можно легко выразить определенную пользователем или организацией политику безопасности.

назначить ему соответствующую роль. В случае, если функции пользователя изменятся, потребуется только переопределить его роль.

Иерархия ролей может быть представлена с помощью примитива ( R^R ) > , где R I + 1 является непосредственным наследником R I , и знак > означает «содержит». Иерархия ролей может быть описана следующим образом: если субъект S авторизован для роли ( r ) , и данная роль содержит другую роль ( г ) , то субъект авторизован для доступа к роли r i .

S,r i ^T j : T j eroles ( S ) & T j c r ^r e roles (S) .

Иерархия ролей обеспечивает хорошо организованную структуру для управления доступом, которая является желательной в условиях распределенных предприятий, где управление безопасностью становится сложной задачей.

В настоящее время следует считать общепризнанным, что практически к любой ИС предъявляются три основных требования – система должна обеспечивать [3]:

-

– функциональность;

-

– информационную безопасность;

-

– совместимость.

Безопасность устойчивого функционирования СТС в реальном масштабе времени обеспечивается, во-первых, наличием механизмов сохранения способности нормального функционирования ИС в условиях дестабилизирующих воздействий, а, во-вторых, организацией такого поведения системы, при котором блокируется ее переход в состояния, соответствующие недопустимому ущербу.

Вопросы сохранения способности нормального функционирования ИС в условиях дестабилизирующих воздействий традиционно решаются с использованием понятий ИБ и надежности, реже с учетом отказоустойчивости и живучести [4].

Для создания эффективных механизмов обеспечения безопасных условий функционирования СТС недостаточно использовать подход, реализующий лишь методы информационной безопасности и на- дежности, так как эти рамки ограничиваются задачами поддержания безопасных условий функционирования систем в части защиты от НСД, а также сохранения способности нормального функционирования ИС после дестабилизирующих воздействий. Таким образом, наряду с понятием информационной безопасности встает понятие функциональной безопасности, что представлено на рис. 4.

функциональность совместимость информационная безопасность

совместимость функциональная безопасность

ИС СТС

Рис. 4. Требования к современным системам управления

Задачей функциональной безопасности является обеспечение такого состояния системы, при котором выполняется определенный набор функций системы в соответствии со своим назначением в реальном масштабе времени [5]. На данный набор функций наложены соответствующие требования, и в случае неудовлетворения их, могут привести к отказам, последствиями которых будет недопустимый ущерб.

Для повышения ФБ СТС предлагается рассмотреть ограничения, накладываемые на применимость ролевой модели разграничения доступа в СТС, выявить недостатки данной модели и разработать новую функционально-ролевую модель, учитывающую предъявляемые к ней требования функциональности.

Список литературы Анализ моделей разграничения доступа, реализованных в современных социотехнических системах

- Девянин П. Н. Модели безопасности компьютерных систем. М.: Издательский центр «Академия», 2005. -144 с.

- Баранов А. П., Борисенко Н. П., Зегжда Д. П., Корт С. С., Ростовцев А. Г. Математические основы информационной безопасности. Орел: Военный институт правительственной связи, 1997.-284 с.

- Гусев М. О. Открытые информационные системы и защита информации//Журнал радиоэлектроники. № 9, 2005. -С. 36-39.

- Волобуев С. В. Философия безопасности социотехнических систем. М.: Вузовская книга, 2004. -360 с.

- Липаев В. В. Функциональная безопасность программных средств. М.: СИНТЕГ, 2004. -348с.