Анализ поведения инсайдера в информационной системе в условиях влияния злоумышленника

Автор: Карпова Н.Е., Саранская А.А.

Журнал: Инфокоммуникационные технологии @ikt-psuti

Рубрика: Новые информационные технологии

Статья в выпуске: 1 (89) т.23, 2025 года.

Бесплатный доступ

Статья посвящена исследованию поведения инсайдера в информационной системе под влиянием злоумышленника. Одним из наиболее серьезных видов угроз является взаимодействие внешних злоумышленников с инсайдерами. Внутренние пользователи, будучи частью организации, имеют доступ к критически важным данным и системам, что делает их привлекательной целью для злоумышленников. Для эффективного противодействия таким угрозам необходимо структурированное понимание процессов, которые лежат в основе взаимодействия злоумышленника и инсайдера. В работе описываются методы воздействия злоумышленника на пользователя. Проанализирована мотивация инсайдера, которую может использовать злоумышленник для достижения целей. На основе анализа составлена семантическая сеть, описывающая взаимодействие инсайдера и злоумышленника. На основании данных описаний была выполнена разработка сети Петри для моделирования взаимодействия злоумышленника, инсайдера и информационной системы.

Информационная безопасность, поведение пользователя, инсайдер, злоумышленник, сети Петри, семантическая сеть, угрозы

Короткий адрес: https://sciup.org/140312329

IDR: 140312329 | УДК: 004.891.1 | DOI: 10.18469/ikt.2025.23.1.07

Текст научной статьи Анализ поведения инсайдера в информационной системе в условиях влияния злоумышленника

Введение и постановка задачи

В современных условиях цифровой трансформации и роста киберугроз, выявление аномальных действий пользователей в информационных системах становится одной из ключевых задач для обеспечения информационной безопасности организаций. По данным анонимного опроса InfoWatch, 51% утечек информации происходит по вине сотрудников – в результате неаккуратности, беспечности или умышленных действий [1]. Это подчеркивает необходимость внедрения и развития эффективных механизмов мониторинга и анализа поведения пользователей. Традиционные методы защиты, такие как антивирусы, брандмауэры и системы предотвращения вторжений хотя и остаются важными элементами информационной безопасности, часто недостаточно эффективны для обнаружения внутренних угроз. Внутренние злоумышленники могут использовать легитимные учетные записи и доступ к корпоративным ресурсам, что затрудняет их выявление через стандартные технические средства защиты. В таких случаях особую значимость приобретают технологии анализа поведения пользователей, которые позволяют оценивать действия пользователей [2].

Мониторинг безопасности информационной среды требует анализа всех видов угроз, однако если естественные факторы достаточно просто формализируются в плане рисков и защита от них достаточно понятна, то на угрозы, имеющие причиной человеческий фактор, необходимо обратить особое внимание, так как невозможно предсказать действия человека даже при том условии, что он не намерен причинить вреда. Сложности, с которыми сталкиваются разработчики моделей, связаны с тем, что все методы касаются описания поведения человека, которое плохо поддается формализации [3]. Эти сложности обусловлены как природой человеческого поведения, так и особенностями информационных систем. Так, некоторые действия пользователя могут быть интерпретированы как аномальные, хотя на самом деле они обусловлены какими-то обстоятельствами, например, срочная задача или ошибка.

На сегодняшний день существуют различные подходы к анализу поведения пользователей. Статистические методы основываются на сравнении текущих действий пользователя с его профилем. Методы машинного обучения используют алгоритмы классификации и кластеризации для автоматического выявления аномалий, что делает их более гибкими.

Организации все чаще и чаще сталкиваются с угрозами и инцидентами, возникшими вследствие действий пользователя. Так, например, по статистике компании Positive Technologies [4]

социальная инженерия остается одним из основных методов атаки на организации: этот метод использовался в каждой второй успешной атаке на организации (51%). Отметим, что в перечень атак, связанных с социальной инженерией, входит также и фишинг, подкуп, шантаж сотрудников, которые впоследствии могут выполнять неправомерные действия в информационной системе. Согласно отчету компании Solar Security за первый квартал 2024 года, 6% кибератак были связаны с компрометацией учетных записей сотрудников, 14% – с несанкционированным доступом к информационным системам. В обоих случаях угроза могла исходить от внутренних пользователей.

Стоит отметить, что часть данных инцидентов можно отследить при помощи выявления нестандартных действий пользователя в информационных системах [5].

Таким образом, в настоящее время актуальной задачей является выявление паттернов взаимодействия злоумышленника и инсайдера. Если пользователь начинает передавать данные внешним лицам или проявляет нехарактерное поведение, это может быть сигналом о потенциальной угрозе. Раннее обнаружение таких действий дает возможность предотвратить утечку данных, минимизировать ущерб и укрепить защиту.

В статье [6] предлагается использование сетей Петри для описания процессов обработки информации при функционировании элементов системы защиты объекта. Автор отмечает, что одним из достоинств сетей Петри является возможность строгого математического описания модели. Это позволяет проводить детальный анализ моделей систем защиты и более эффективно выстраивать систему управления информационной безопасностью.

В статье [7] рассмотрены различные Методы моделирования атак на графах. Автором описываются плюсы и минусы таких подходов как дерево атаки, сети Петри, Дерево неисправностей, дерево событий, дерево решений, граф атаки. Методы, основанные на графах, позволяют выстроить взаимосвязи между объектами и этапами атаки, подходят для многоступенчатых и комбинированных сценариев.

Статья [8] посвящена разработке и реализации системы обнаружения угроз в режиме реального времени с использованием байесовских сетей. Предложенная автором система демонстрирует высокую точность обнаружения угроз при низком уровне ложных срабатываний. Надежность предлагаемой модели основана на байесовских сетях для стохастических оценок в недетерми- нированных сценариях. Автором было доказано, что это достаточно удобный инструмент, который будет способствовать улучшению осведомленности о ситуации в информационной системе. Автор предполагает, что улучшить производительность предлагаемой модели, и вероятности можно в дальнейшем с использованием методов машинного обучения.

В [9] используются сети Байеса для обнаружения сетевых атак. Было проведено множество экспериментов, демонстрирующих, что предложенная модель выполняет обнаружение аномалий с повышенной частотой обнаружения и допустимой частотой ложных срабатываний. Введен новый алгоритм на основе наивного байесовского алгоритма для обнаружения атак в обучающих данных. Также разработан алгоритм для выявления DDos – атак.

Отслеживание взаимодействия злоумышленника и инсайдера – помогает предотвратить серьезные угрозы для организации. Инсайдеры имеют доступ к внутренним ресурсам и данным, что делает их потенциальной мишенью для злоумышленников. Злоумышленники могут использовать различные методы, такие как шантаж, подкуп или социальную инженерию, чтобы склонить инсайдера к сотрудничеству. Если такое взаимодействие остается незамеченным, злоумышленник может получить доступ к конфиденциальной информации, нарушить работу систем или даже нанести ущерб репутации компании. Важность отслеживания этих взаимодействий заключается в том, что оно позволяет выявить подозрительную активность на ранних этапах.

Исследование

Одним из наиболее серьезных видов угроз является взаимодействие внешних злоумышленников с внутренними сотрудниками (инсайдерами). Инсайдеры, будучи частью организации, имеют доступ к критически важным данным и системам, что делает их привлекательной целью для злоумышленников. Для эффективного противодействия таким угрозам необходимо структурированное понимание процессов, которые лежат в основе взаимодействия злоумышленника и инсайдера.

Взаимодействие злоумышленника, инсайдера и информационной системы представляет собой структурированную модель понятий, отношений и процессов, описывающих механизмы компрометации безопасности через внутренние угрозы.

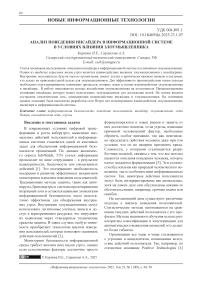

Рисунок 1. Структурные элементы взаимодействия

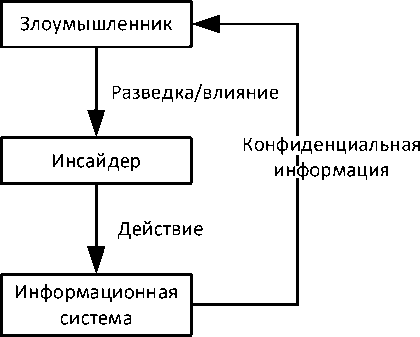

Структурные элементы взаимодействия представлены на рисунке 1. На первом этапе злоумышленник собирает информацию об инсайдере и системе. Злоумышленник может использовать информацию, которую пользователи выкладывают в открытых источниках и различные утечки информации, которые позволяют составить психологический портрет пользователя, его индивидуальные особенности, которые позволяют сделать атаку целевой [10]. Кроме того, злоумышленники могут использовать отчеты ведущих вендоров и регуляторов, в которых содержатся сведения о техниках и стратегиях действий злоумышленников, а также об ответных защитных мерах пользователей, что в дальнейшем может позволить злоумышленнику обойти эти меры. Злоумышленнику важно выявить возможную мотивацию пользователя к деструктивным действиям. Кроме того, понимание мотивации пользователей играет ключевую роль для специалистов по информационной безопасности. На основе этих данных они могут разрабатывать эффективные превентивные меры, направленные на нейтрализацию потенциальных рисков. Приведем пирамиду мотивации инсайдера (по аналогии с пирамидой Маслоу) (рисунок 2) [11].

Пирамида мотивации инсайдеров дает организациям системное понимание природы внутренних угроз, показывая, как базовые человеческие потребности и сложные психологические факторы могут трансформироваться в риски информационной безопасности. Чем ниже уровень – тем более базовые и распространенные мотивы. Чем выше – тем сложнее и целенаправленнее действия злоумышленника. Практическая ценность модели заключается в ее адаптивности – она дает возможность разрабатывать многослойную защиту, где технические контрмеры дополняются психологическим мониторингом и корпоративной культурой безопасности. При этом важно понимать, что верхние уровни пирамиды представляют наибольшую опасность, так как такие инсайдеры действуют осознанно, используя свои

Рисунок 2. Пирамида мотивации инсайдера

На основании собранных данных злоумышленник применяет различные методы для манипуляции инсайдером, после чего инсайдер выполняет деструктивные действия в отношении информационный системы. В итоге злоумышленник получает желаемый результат (доступ, данные, деньги). Информация циркулирует от Злоумышленника (Нарушителя) через Пользователя (Инсайдера) и обратно к нарушителю. Отметим, что каждый сотрудник имеет разную мотивацию к тому, чтобы стать инсайдером. Понимание того, что движет инсайдером, позволяет создать условия, при которых такие мотивы становятся менее значимыми.

Для визуализации взаимодействия злоумышленника, инсайдера и его доступа к информационным ресурсам удобно использовать семантическую сеть (рисунок 3). Семантическая сеть – информационная модель предметной области, имеет вид ориентированного графа. Вершины графа соответствуют объектам предметной области, а дуги (ребра) задают отношения между ними.

Семантическая сеть подчеркивает, что инсайдер является ключевым участником процесса, совершающим деструктивные действия под влиянием злоумышленника. Это позволяет более точно отразить роли и взаимодействия в системе, что важно для анализа угроз и разработки мер противодействия.

Рисунок 3. Семантическая сеть взаимодействия инсайдера и злоумышленника

t1

t2 t3 t4 t5

На основании данных описаний была выполнена разработка сети Петри для моделирования взаимодействия злоумышленника-инсайдера и информационной системы. Сеть Петри требует учета различных состояний системы, действий злоумышленника и возможных последствий. Сеть Петри – ориентированный мультиграф, состоящий из вершин двух типов – позиций и переходов, соединенных между собой дугами. Вершины одного типа не могут быть соединены непосредственно. В позициях могут размещаться метки (маркеры), способные перемещаться по сети. Событием называют срабатывание перехода, при котором метки из входных позиций этого перехода перемещаются в выходные позиции. События происходят мгновенно либо разновременно, при выполнении некоторых условий [12]. В самом общем случае сетью Петри называется совокупность множеств:

C = { P , T , I , O }, (1)

где P – конечное множество, элементы которого называются позициями;

T – конечное множество, элементы которого называются переходами;

I – множество входных функций;

O – множество выходных функций.

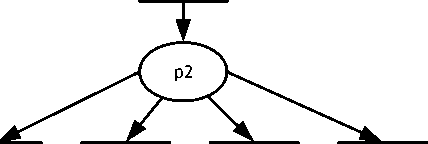

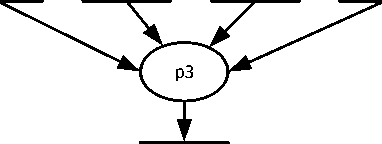

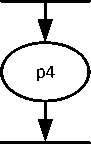

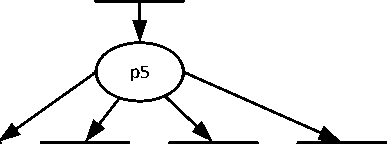

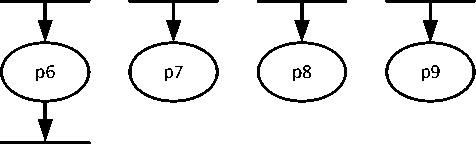

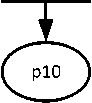

На рисунке 4 обозначены p1 – злоумышленник активен, t1 – найти инсайдера, p2 – инсайдер найден, t2 – отправить фишинговое письмо, t3 – предложить инсайдеру финансовую выгоду, t4 – надавить на проблемные места инсайдера в компании, t5 – притвориться руководителем, p3 – инсайдер вовлечен, t6 – получить доступ к системе, p4 – доступ к системе есть, t7 – получить доступ к конфиденциальным данным, p5 – данные доступны, t8 – выкачивать данные из системы, t9 – зашифровать данные, t10 – подменить данные, t11 – уничтожить данные, p6 – данные выкачаны, t12 – передать данные злоумышленнику, p10 – данные переданы, p7 – данные зашифрованы, p8 – данные подменены, p9 – данные уничтожены.

t6

t7

t8 t9 t10 t11

t12

Рисунок 4. Сеть Петри для моделирования взаимодействия злоумышленника-инсайдера и информационной системы

Заметим, что преимущество использования сетей Петри состоит в том, что данную сеть можно преобразовать в блок-схему. Данный алгоритм ложится в основу системы по выявлению атак, свя- занных с инсайдером. Все переходы из состояния в состояние связаны с продвижением злоумышленника к конфиденциальным данным, что приводит к инцидентам информационной системы.

Другим подходом является представление сети как взвешенного ориентированного графа. Веса можно задать на основании статистических данных или с помощью метода экспертных оценок.

Данный подход будет обладать прогностическим свойством и позволит в режиме реального времени оценивать актуальную ситуацию в системе и реагировать на происходящие события.

Важной задачей является разработка системы, учитывающей не только действия пользователя, но и взаимодействие его с злоумышленником. Отметим, что для выявления изменений в поведении потенциального инсайдера существует комплекс показателей, охватывающих различные аспекты его деятельности. В психологическом аспекте следует обращать внимание на повышенную тревожность, нервозность или замкнутость сотрудника, неадекватные реакции на обычные рабочие ситуации, избегание контактов с коллегами. Социальные изменения могут проявляться во внезапной смене круга общения, установлении подозрительных контактов с бывшими сотрудниками или представителями конкурирующих организаций, а также в частом обсуждении финансовых проблем или недовольства руководством.

В цифровой сфере сигналами служат нехарактерные объемы передаваемых данных, подключение к нестандартным сетевым ресурсам, использование средств анонимизации, множественные неудачные попытки входа в систему, авторизация с необычных устройств или географических локаций.

Для выявления этих изменений используются различные инструменты, включая системы мониторинга активности пользователей и анализа поведения (DLP, SIEM, UEBA), средства биометрической аутентификации, психологические опросы и интервью, наблюдение со стороны HR-специалистов, анализ корпоративных коммуникаций. Современные интегрированные системы обнаружения могут включать поведенческие анализаторы с видеонаблюдением и оценкой мимики, датчики стресса, когнитивные системы анализа больших данных, а также организационные меры в виде программ поощрения за сообщение о подозрительной активности.

Заключение

В статье предложен анализ мотивации инсайдера, а также семантическая сеть и сеть, описываю- щая взаимодействие злоумышленника, инсайдера и информационной системы. На основе данного описания разработана сеть Петри. Отметим, что пользователь является ключевым элементом в информационной системе, однако стоит оценивать его действия в контексте воздействия на него злоумышленника. В таком случае мы получим наиболее эффективный мониторинг и возможность реагирования на инциденты на ранних стадиях.