Дискретно-событийное моделирование процессов мониторинга и управления информационной безопасностью

Автор: Минаев Владимир Александрович, Бондарь Константин Михайлович, Вайц Екатерина Викторовна, Беляков Иван Александрович

Рубрика: Математическое моделирование

Статья в выпуске: 3, 2019 года.

Бесплатный доступ

Применен метод дискретно-событийного моделирования для описания процессов мониторинга и управления информационной безопасностью. В ходе имитационных экспериментов показано, что именно эти модели позволяют наиболее адекватно, в режиме реального времени представить процесс реагирования на компьютерные атаки, рассчитать резко меняющуюся при их реализации нагрузку на информационную систему, персонал, обеспечивающий ее защиту, наглядно отобразить функционирование подсистемы мониторинга и управления информационной безопасностью. Дискретно-событийная модель построена в среде AnyLogic и отражает сообщения об атаках из двух источников информации (внутренних и внешних), приходящие от рабочих станций, сетевых устройств, web-ресурсов и средств защиты информации. Дается описание SIEM (Центр информационной безопасности и управления событиями), где последовательно производится сбор сообщений, их фильтрация, агрегация и корреляция. SIEM дает возможность распределить сообщения по степени риска - высокий, средний, низкий. Далее моделируется SOC (Центр операций по обеспечению безопасности) с тремя линями обслуживания, отличающимися уровнями распознавания компьютерных атак и, соответственно, уровнями подготовки персонала. Результаты экспериментов с моделью включают изучение времени реагирования на компьютерные атаки, времени ожидания в очереди, времени обработки в блоках SIEM и SOC, количества сообщений с обнаруженными совпадениями сигнатур, отражающими компьютерные атаки, а также исследование ситуации, при которой происходит резкое увеличение количества сообщений, передаваемых от источников в Центр мониторинга информационной безопасности. Программное обеспечение Anylogic позволяет проигрывать различные сценарии с применением дискретно-событийной модели, производить интерпретацию результатов компьютерных атак, проводить различные виды имитационных экспериментов, обходя сложности их практической реализации и удешевляя получение оценок состояния информационной безопасности. Имитационные эксперименты позволяют прогнозировать время реагирования на компьютерные атаки, изучить блоки фильтрации, агрегации и корреляции.

Дискретно-событийное моделирование, информационная безопасность, мониторинг, имитационный эксперимент, компьютерная атака

Короткий адрес: https://sciup.org/148309539

IDR: 148309539 | УДК: 004.94 | DOI: 10.25586/RNU.V9187.19.03.P.032

Текст научной статьи Дискретно-событийное моделирование процессов мониторинга и управления информационной безопасностью

Применительно к современным информационным системам все более актуализируется вопрос их защиты от компьютерных атак. Во многом это связано с тем, что сегодня за

34 в ыпуск 3/2019

такими атаками, как правило, стоят не злоумышленники-любители, а целые группы технически хорошо оснащенных киберпреступников.

Именно поэтому в Доктрине информационной безопасности Российской Федерации прямо указано, что состояние информационной безопасности в стране характеризуется:

-

• постоянным повышением сложности, увеличением масштабов и ростом координации при проведении компьютерных атак на объекты критической информационной инфраструктуры;

-

• усилением разведывательной деятельности иностранных государств;

-

• нарастанием угроз суверенитету, территориальной целостности, политической и социальной стабильности России [1].

С целью обеспечения устойчивого функционирования информационных систем, а также ликвидации последствий компьютерных атак создаются и совершенствуются центры мониторинга информационной безопасности (ЦМИБ). На сегодняшний день уже накоплен определенный опыт разработки ЦМИБ [2; 3], в рамках которого созданы и исследованы различные типы моделей указанных центров [4; 5; 6; 7; 8].

В то же время пока явно недостаточно работ по имитационному моделированию процессов мониторинга и управления событиями информационной безопасности. Хотя именно эти модели позволяют наиболее адекватно, в режиме реального времени представить процесс реагирования на компьютерные атаки, рассчитать резко меняющуюся при их реализации нагрузку на информационную систему, персонал, обеспечивающий ее защиту, наглядно отобразить функционирование подсистемы мониторинга и управления информационной безопасностью.

Дискретно-событийная модель Центра мониторинга информационной безопасности

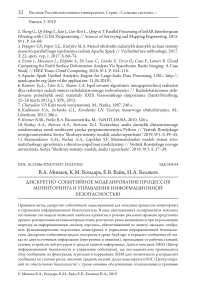

Дискретно-событийная модель (ДСМ) ЦМИБ построена в среде AnyLogic [9] (рис. 1), которая использовалась для проведения имитационных экспериментов.

Рис. 1. Основные блоки дискретно-событийной модели ЦМИБ

Минаев В.А., Бондарь К.М., Вайц Е.В., Беляков И.А. Дискретно-событийное... 35

На рисунке 1 введены следующие обозначения: SIEM – Security Information and Event Management (Центр информационной безопасности и управления событиями); SOC – Security Operations Center (Центр операций по обеспечению безопасности). Прокомментируем рисунок 1.

Первое, что нужно отметить: представленная схема отражает сообщения об атаках из двух источников информации (внутренних и внешних), приходящие от различных устройств. Такими источниками выступают рабочие станции, сетевые устройства, веб-ресурсы и средства защиты информации.

Рабочие станции пользователей предоставляют информацию о состоянии установленного программного обеспечения, его версиях, данные об аутентификации пользователя в системе, его иных действиях и запущенных процессах и т.д.

Сетевые устройства , представляя набор средств, передающих информацию, отражают трафик, помогающий понять взаимодействия рабочих станций и отследить действия злоумышленников.

Средства защиты информации позволяют установить требуемый уровень защищенности организации. Данные, поступающие в SIEM, дают возможность контролировать состояние различных включенных в систему устройств, а также выполнить команды администратора системы.

Далее сообщение попадает в SIEM-систему, где последовательно производится сбор сообщений, их фильтрация, агрегация и корреляция.

В блоке фильтрации поступающая информация разделяется на полезную для управления безопасностью системы и не имеющую такового свойства. После фильтрации полезная информация направляется в блок агрегации, а сообщения, не несущие полезных свойств в указанном нами смысле, передаются для последующего анализа в специальную базу данных.

Блок агрегации введен для объединения однотипных сообщений, приходящих из различных источников, в одну группу, что позволяет более точно определить вариант решений применительно к ней.

Затем сообщения поступают в блок корреляции , где производится сравнение с аналогами из базы данных компьютерных атак, что позволяет автоматизировать процесс реагирования на определенные их типы.

В конечном итоге обработка сообщений в SIEM дает возможность распределить сообщения по степени риска: высокий, средний, низкий.

После SIEM классифицированная информация поступает по 1-й линии в блок SOC для подтверждения правильности реагирования SIEM-системы. Если сотрудник, обслуживающий 1-ю линию, не может дать однозначный ответ на этот вопрос, информация передается на 2-ю линию.

Если и сотрудники, обслуживающие 2-ю линию, которые имеют более высокий уровень навыков распознавания сложных вариантов компьютерных атак, не решают задачу, то информация передается самым квалифицированным сотрудникам, относящимся к 3-й линии. Они проверяют правильность действий сотрудников 1-й и 2-й линий, при необходимости совершенствуют сигнатуры, позволяющие SIEM-системе более точно выявлять возможные компьютерные атаки.

36 в ыпуск 3/2019

Эксперименты с применением дискретно-событийной модели

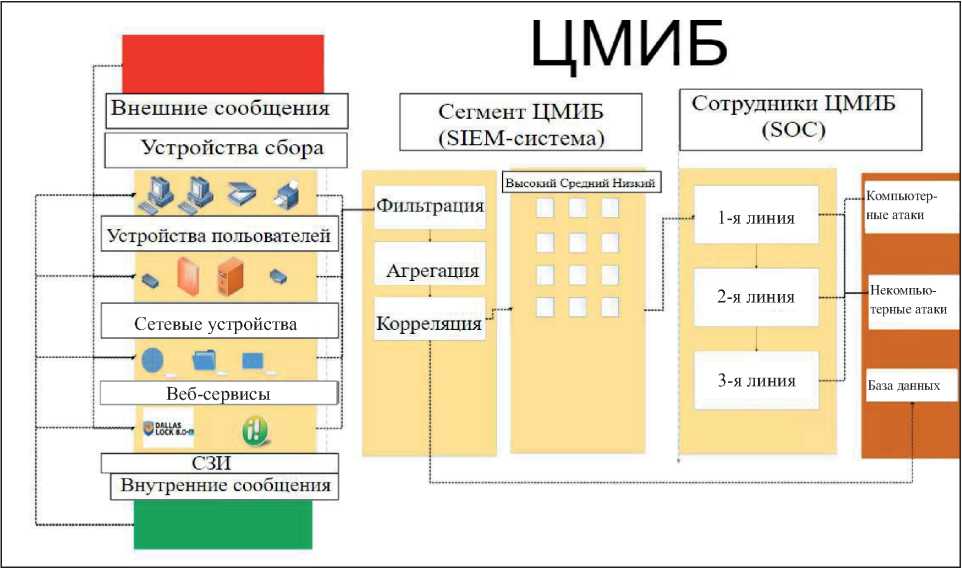

На рисунке 2 приведены результаты моделирования функционирования ЦМИБ с использованием ДСМ для одного из вариантов ее исходных данных.

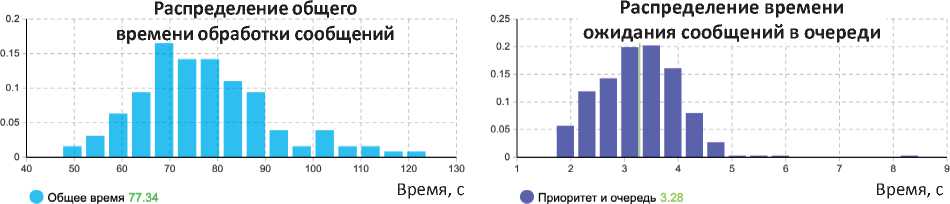

Распределение времени обработки сообщений в блоке SOC

Распределение времени обработки сообщений в блоке SIEM

Время, с Время, с

1-я линия 2-я линия 3-я линия 11 2 7 • Общее по этапу 22.11

ф Общее по этапу 11.78

Рис. 2. Результаты моделирования работы ЦМИБ

Эти результаты включают диаграммы распределения общего времени реагирования на компьютерные атаки, времени ожидания в очереди, времени обработки в блоках SIEM и SOC. Кроме того, приведены количественные данные о средних временах по каждой диаграмме распределения.

Подобные эксперименты с моделью дают возможность генерации статистических данных о работе ЦМИБ без произведения практических, не всегда реально осуществимых и, как правило, дорогостоящих измерений, необходимых для совершенствования работы Центра мониторинга и оптимизации управления информационной безопасностью.

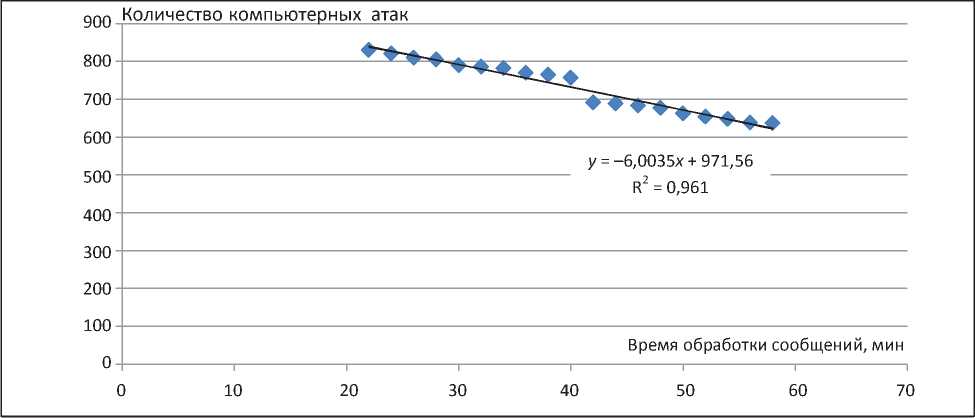

На рисунке 3 показано, каким образом меняется количество компьютерных атак в зависимости от времени, в сумме затраченного на обработку сообщений сотрудниками 1-й и 2-й линий.

Рис. 3. Изменение числа компьютерных атак от суммарного времени обработки сообщений сотрудниками 1-й и 2-й линий

Минаев В.А., Бондарь К.М., Вайц Е.В., Беляков И.А. Дискретно-событийное... 37

Очевидно, что при увеличении временных затрат на обработку сотрудниками сообщений число возможных компьютерных атак снижается. И это логично, поскольку поступающие сообщения проверяются более тщательно. Но, с другой стороны, увеличиваются затраты на содержание квалифицированного кадрового персонала ЦМИБ и снижается его готовность к обработке сообщений при их критическом увеличении. ДСМ позволяет произвести необходимые расчеты кадрового персонала в различных условиях функционирования ЦМИБ.

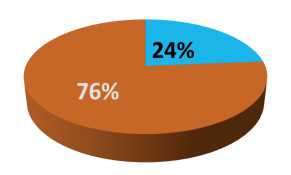

Одним из важных показателей функционирования ЦМИБ является количество сообщений с обнаруженными совпадениями сигнатур, отражающими компьютерные атаки, в сравнении со всеми обрабатываемыми сообщениями (рис. 4). Нужно подчеркнуть, что в данном случае совпадение сигнатур с использованием модели ЦМИБ показывает, какая доля сообщений стопроцентно отсеивается. В рассматриваемом случае она равна 0,24.

Рис. 4. Статистика совпадений сигнатур компьютерных атак и поступивших сообщений в процессе моделирования

Не менее важным показателем является доля отфильтрованных сообщений. В нашем эксперименте 90% всех сообщений после этапа фильтрации передаются в последующие блоки для анализа, соответственно, 10% направляются для хранения в базу данных. Каждое сообщение, поступившее в нее, сигнализирует о возможной компьютерной атаке и анализируется сотрудниками ЦМИБ.

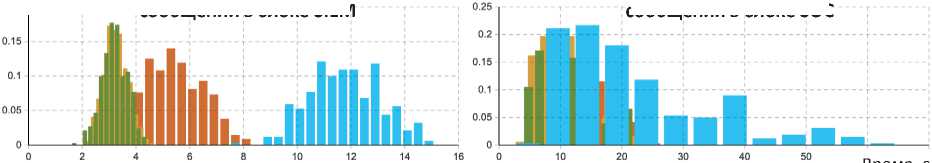

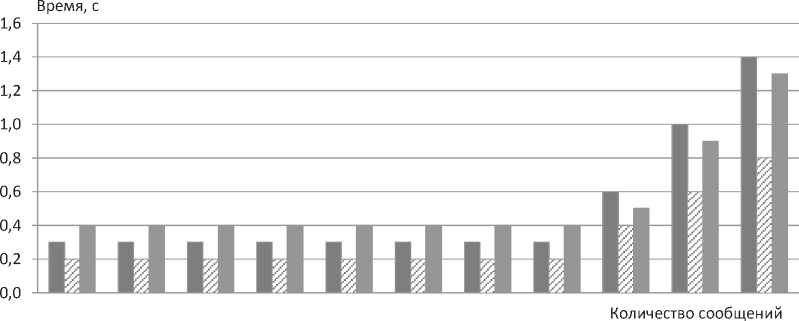

Рассмотрим ситуацию, при которой происходит резкое увеличение количества сообщений, передаваемых от источников в ЦМИБ. Пусть это увеличение составит от 10 до 20 сообщений в минуту (рис. 5).

■ Фильтрация и Корреляция ■ Агрегация

Рис. 5. Функционирование блоков ЦМИБ при резком увеличении cообщений

38 в ыпуск 3/2019

Выводы

-

1. Для исследования функционирования центров мониторинга информационной безопасности, созданных в различных ведомствах и отраслях России, весьма эффективно применение дискретно-событийных моделей, позволяющих делать весьма качественные оценки и прогнозы характеристик внешних и внутренних сообщений, включая сообщения о компьютерных атаках.

-

2. Избранное в качестве среды имитационного моделирования программное обеспечение платформы Anylogic позволяет проигрывать детальные сценарии с применением дискретно-событийной модели ЦМИБ, производить интерпретацию результатов моделирования компьютерных атак, проводить различные виды имитационных экспериментов, обходя сложности их практической реализации и удешевляя получение важных оценок состояния информационной безопасности.

-

3. Имитационные эксперименты с ДСМ ЦМИБ позволяют прогнозировать время реагирования на компьютерные атаки и количество сообщений о них при различных нагрузках, оценить количество компьютерных атак, определяемых SIEM-системой, изучить блоки фильтрации, агрегации и корреляции.

-

4. Дальнейшим развитием ДСМ ЦМИБ является уточнение и детализация описываемых факторного комплекса, параметров блоков SIEM и SOC, а также характеристик сообщений, включая критические режимы функционирования центров мониторинга информационной безопасности [10; 11].

Список литературы Дискретно-событийное моделирование процессов мониторинга и управления информационной безопасностью

- Доктрина информационной безопасности Российской Федерации. Утверждена Указом Президента Российской Федерации 5 дек. 2016 г. № 646.

- Zimmerman C. Ten Strategies of a World-Class Cybersecurity Operations Center. The MITRE Corporation, 2014. 334 p.

- Gordon S. Operationalizing Information Security: Putting the Top 10 SIEM Best Practices to Work. URL: https://ru.scribd.com/read/206534734/ Operationalizing-Information-Security-Putting-the-Top-10-SIEM-Best-Practices-to-Work#.

- Федорченко А.В., Левшун Д.С., Чечулин А.А., Котенко И.В. Анализ методов корреляции событий безопасности в SIEM-системах. Ч. 1. // Труды СПИИРАН. 2016. Вып. 47. C. 5-27.

- Федорченко А.В., Левшун Д.С., Чечулин А.А., Котенко И.В. Анализ методов корреляции событий безопасности в SIEM-системах. Ч. 2 // Труды СПИИРАН. 2016. Вып. 6(49). C. 208-225.