Формализованная модель оценки защищенности информационной системы предприятия

Автор: Витенбург Екатерина Александровна

Рубрика: Информатика и вычислительная техника

Статья в выпуске: 3, 2019 года.

Бесплатный доступ

Рассмотрены основные методы оценки защищенности информационной системы (ИС) предприятия, а именно: метод оценки защищенности ИС предприятия от несанкционированного доступа (НСД) на основе экспертной информации, метод экспертных оценок, графовый метод, метод деревьев отказов, метод на основе модели комплекса механизмов защиты. Приведен сравнительный анализ методов оценки защищенности ИС с функциональной точки зрения. На базе анализа выявлены наиболее эффективные методы для оценки защищенности ИС предприятия: метод оценки защищенности ИС предприятия от НСД на основе экспертной информации, метод экспертных оценок. Разработана математическая модель, включающая в себя метод оценки защищенности ИС предприятия от НСД на основе экспертной информации, метод экспертных оценок. Данная математическая модель является источником для формирования программного комплекса «Оценка защищенности информационной системы предприятия».

Информационная система, информационная безопасность, оценка защищенности, методы оценки защищенности, критерии оценки защищенности

Короткий адрес: https://sciup.org/148309043

IDR: 148309043 | УДК: 004 | DOI: 10.25586/RNU.V9187.19.03.P.092

Текст научной статьи Формализованная модель оценки защищенности информационной системы предприятия

Защищенность определяется как обобщенный показатель корректности реализации механизмов защиты информации. Ее оценка позволяет выявить наиболее «слабые» места информационной системы (ИС) предприятия, своевременно предотвратить реализацию угроз безопасности, направленных на нарушение таких свойств информации, как конфиденциальность, целостность и доступность. Далее проанализированы методы оценки защищенности ИС [1; 2].

Существует довольно большое количество методов анализа защищенности. Наиболее популярными являются графовый метод, метод деревьев отказов, метод экспертных оценок, метод оценки защищенности информации от НСД на основе экспертной информации, метод на основе модели комплекса механизмов защиты [4].

Для проведения критериального сравнительного анализа методов оценки защищенности использованы критерии, представленные в таблице 1.

Таблица 1

Критерии оценки метода

|

Критерий оценки метода |

Описание |

|

Скорость расчетов |

Критерий определяет, с какой скоростью осуществляется обработка исходных данных, используемых для оценки защищенности |

|

Трудоемкость расчетов |

Критерий определяет затраты вычислительных ресурсов, в том числе человеческих |

|

Эффективность применения |

Критерий отображает соотношение между результатом метода и использованными для его реализации ресурсами, удобство применения. Показывает степень удобства для данного метода оценки |

|

Точность расчетов |

Критерий определяет адекватность работы метода, показывает степень объективности полученных результатов |

|

Генерация количественной оценки защищенности |

Критерий определяет возможность формирования числового показателя оценки |

|

Наглядность результатов использования метода |

Критерий определяет возможность визуализации полученных результатов оценки |

|

Возможность работ с нестрого формализованной информацией |

Критерий определяет необходимость формализации имеющихся сведений об ИС предприятия |

|

Нахождение уязвимостей |

Критерий определяет функциональную особенность метода в обнаружении уязвимостей в ИС предприятия |

94 в ыпуск 3/2019

На основе данных критериев проведен сравнительный анализ методов оценки защищенности ИС предприятия (табл. 2).

Таблица 2

Критерии методов оценки защищенности ИС

|

Критерии/методы |

BQ О h Ф sr rt Рц A h 0 C4 о |

h % * S о S ф ф у 0 Ф ^ |

5 „ g § и 2 й й Ф g ^ й |

й S й |

М О Н Ф Л Л Н 0 Й £ |

Й ф # н 5 м § ? « м <0 Й £ |

й ф Д А |

2 я ф 8 2 5 о 2 Й « л i s ® м ^ ® 0 Ф й й |

Й ^ и |

0 S |

|

Графовый |

0 |

0 |

0 |

0 |

0,5 |

0,5 |

0,5 |

0 |

0,5 |

2 |

|

Деревьев отказов |

0 |

0 |

0 |

0 |

0,5 |

0,5 |

0,5 |

0 |

0,5 |

2 |

|

Экспертных оценок |

1 |

0,5 |

1 |

1 |

0,5 |

0,5 |

1 |

1 |

0,5 |

7 |

|

Оценки защищенности информации от НСД (экспертный подход) |

0,5 |

0,5 |

0,5 |

0,5 |

0,5 |

1 |

1 |

1 |

1 |

6,5 |

|

На основе модели комплекса механизмов защиты |

0,5 |

0.5 |

0,5 |

0,5 |

0,5 |

0 |

0 |

0 |

1 |

3,5 |

Из критериального анализа методов оценки защищенности ИС предприятия можно сделать вывод о том, что не все методы подходят для оценки защищенности ИС. Из дальнейшего рассмотрения исключаются графовый метод, метод на основе модели комплекса механизмов защиты и метод деревьев отказов. Сравнительный анализ показал, что метод экспертной оценки и метод оценки защищенности информации от НСД на основе экспертной информации позволяют дать наиболее корректную оценку защищенности ИС.

На основе анализа, в ходе которого были определены наиболее подходящие методы, была сформирована математическая модель оценки защищенности информационной системы. Данная модель основывается на синтезе двух методов оценки защищенности, а именно метода экспертных оценок и метода оценки защищенности ИС предприятия от НСД на основе экспертной информации [5; 6; 7].

Метод экспертных оценок основан на взаимодействии специалистов (экспертов), на получении и обработке сложившихся мнений экспертов по возникшим вопросам. Экспертные решения формируются с целью подготовки информации для принятия решений об уровне защищенности системы.

Для проведения экспертной оценки необходимо сформировать множество оцениваемых компонентов ИС:

IS = { k 1, ..., kn }, (1) где kn – компоненты ИС;

n ∈ N – количество компонентов ИС.

Витенбург Е.А. Формализованная модель оценки защищенности... 95

Далее необходимо определить события безопасности (2), которые могут свидетельствовать о реализации угрозы (3):

S = { s 1, ..., sn }, (2)

где S – множество совершаемых событий в ИС;

sn – события ИС;

n ∈ N – количество событий в ИС.

U = { u 1,

..., um },

где U – множество актуальных угроз;

um , m ∈ N – количество угроз.

В зависимости от сгенерированных в ИС событий безопасности определяют возможность реализации той или иной угрозы. Формализация данного процесса представлена в формуле

U 1 = ( S 1 , S 4 ),

U 2 = ( S 4 , S 7 ),

U = ^

U 3 = ( s 4 , s 7 ),

U 4 = ( S 1 ),

U 5 = ( S 2 , s 8 ),

U 6 = (S 3, S 5, S 6), где U – множество актуальных угроз;

-

S 1 – вход учетной записи в системы;

-

S 2 – управление учетными записями в системе;

-

S 3 – события маршрутизации и удаленного доступа;

-

S 4 – событие доступа к объекту системы;

-

S 5 – изменение политики системы;

-

S 6 – использование субъектом особых привилегий;

-

S 7 – функционирование процессов системы;

-

S 8 – события входа субъектов в систему;

-

U 1 – угрозы утечки;

-

U 2 – угрозы искажения;

-

U 3 – угрозы утраты;

-

U 4 – угрозы блокирования;

-

U 5 – угрозы взлома;

-

U 6 – угрозы злоупотребления.

После этого следует для каждой угрозы Ui из набора актуальных угроз U определить возможные исходы реализации угроз Iij , или, другими словами, риски, которые зависят от вероятности реализации угрозы Aij и ущерба Yij (табл. 3):

Iij = AijYij , (5)

96 в ыпуск 3/2019

где Iij – риск реализации угрозы i -й угрозы для j -го компонента;

Aij – вероятность реализации i -й угрозы для j -го компонента;

Yij – ущерб от реализации от i -й угрозы для j -го компонента ИС.

Таблица 3

Возможные исходы реализации угрозы

|

№ п/п |

Вероятность реализации угрозы A ij |

Ущерб от реализации угрозы Y ij |

|

1 |

Маловероятно |

Отсутствует |

|

2 |

Маловероятно |

Низкий |

|

3 |

Средняя |

Низкий |

|

4 |

Средняя |

Средний |

|

5 |

Выше среднего |

Средний |

|

6 |

Выше среднего |

Выше среднего |

|

7 |

Выше среднего |

Средний |

|

8 |

Выше среднего |

Выше среднего |

|

9 |

Высокая |

Выше среднего |

|

10 |

Высокая |

Высокий |

Вероятности реализации оцениваются следующим образом:

-

• маловероятно [0;0,2);

-

• низкая (0,2;0,4];

-

• средняя (0,4;0,5];

-

• выше среднего (0,5;0,8];

-

• высокая [0,8;1).

В связи с тем, что уровни предприятий различны, следовательно, и ущерб будет иметь относительную количественную оценку. Распределение количественных оценок, в соответствии с качественными значениями уровня ущерба, приведено ниже:

-

• отсутствует [0;0,2);

-

• низкий (0,2;0,4];

-

• средний (0,4;0,5];

-

• выше среднего (0,5;0,8];

-

• высокий [0,8;1).

Далее рассчитывается сумма рисков реализации i -х угроз для j -го компонента:

n

E j = E I , , (6)

i = 1

где Eij – сумма рисков от реализации угроз для j -го компонента;

Iij – возможные риски реализации i -й угрозы для j -го компонента ИС.

Витенбург Е.А. Формализованная модель оценки защищенности... 97

Суммарная оценка защищенности ИС имеет следующий вид: n

Z = E E j , i = 1

где Eij – сумма возможных рисков реализации i -х угроз для j -го компонента;

Z – суммарная оценка защищенности ИС.

Качественная оценка защищенности ИС Oz определяется так:

не защищена, если Z ∈ (40;90];

O z =

менее половины компонентов защищены, если Z ∈ (20;40];

более половины компонентов защищены, если Z ∈ (10;20];

защищена, если Z ∈ (0;10].

По результатам определения оценки защищенности ИС формируются рекомендации по улучшению защищенности ИС.

Метод оценки защищенности информации от НСД на основе экспертной информации имеет следующий алгоритм оценки защищенности ИС предприятия.

Исходными данными для оценки уровня защищенности ИС от НСД на основе экспертной информации являются перечень защищаемых компонентов ИС (9), а также интенсивность снижения защищенности и интенсивность восстановления защищенности:

K = { k 1, ..., kn }, (9)

где K – множество защищаемых компонентов ИС;

kn – компоненты ИС, n ∈ N – количество компонентов ИС.

Определены три группы угроз нарушения ИБ ИС:

The_type = ( C ; I ; A ), (10)

где C – группа угроз нарушения конфиденциальности ИС;

I – группа угроз нарушения целостности ИС;

A – группа угроз нарушения доступности ИС.

Интенсивности снижения защищенности компонентов ИС Intens рассчитываются для трех выбранных групп угроз нарушения ИБ ИС предприятия:

Intens = (βC; βI; βA), (11)

где βC– интенсивность нарушения конфиденциальности;

βI – интенсивность нарушения целостности;

βA – интенсивность нарушения доступности для компонентов ИС.

Интенсивности нарушений защищенности компонентов ИС определяются экспертно.

Определяется интенсивность восстановления защищенности ИС после нарушения конфиденциальности, целостности, доступности:

Intens_rec = ( a C; a I; a A), (12)

где a C – интенсивности восстановления конфиденциальности;

a I –интенсивности восстановления целостности;

a A – интенсивности восстановления доступности для компонентов ИС.

98 в ыпуск 3/2019

По результатам анализа рассчитываются показатели защищенности отдельных компонентов ИС. При этом расчет коэффициента защищенности компонентов ИС от угроз нарушения конфиденциальности осуществляется по формуле a C

Sec coef C = —-^- i , (13)

в C + a C где Sec_coefiC – коэффициент защищенности информации, обрабатываемой в компонентах ИС, от угроз нарушения конфиденциальности;

αCi – интенсивности восстановления защищенности ИС после нарушения конфиден- циальности;

β C i – интенсивность нарушения конфиденциальности информации.

Расчет коэффициента защищенности компонентов ИС от угроз нарушения целостности осуществляется по формуле

Sec_coef iI =

a 1

в I + a I ,

где Sec_coef i I – коэффициент защищенности информации, обрабатываемой в компонентах ИС, от угроз нарушения целостности;

α i I – интенсивности восстановления защищенности ИС после нарушения целостности;

β i I – интенсивность нарушения целостности информации ИС.

Расчет коэффициента защищенности компонентов ИС от угроз нарушения доступности осуществляется по формуле

Sec_coef i A = , (15)

p i +a i где Sec_coefiA – коэффициент защищенности информации, обрабатываемой в компонентах ИС, от угроз нарушения доступности;

α i A – интенсивности восстановления защищенности ИС после нарушения доступности;

β i A – интенсивность нарушения доступности информации ИС.

На основе полученных показателей защищенности отдельных компонентов ИС проводится расчет показателей защищенности ИС предприятия в целом. Показатель защищенности ИС от угроз нарушения конфиденциальности рассчитывается по формуле

N

Sec C = ^n Sec_coef C , (16)

i = 1

где Sec C IS – показатель защищенности всей ИС;

N – количество защищаемых компонентов;

Sec_coef i C – коэффициенты защищенности i -го компонента.

Показатель защищенности ИС от угроз нарушения целостности рассчитывается по формуле

N

Sec Is = n Sec_coef iI , (17)

i = 1

где Sec I IS – показатель защищенности ИС;

N – количество защищаемых компонентов;

Sec_coef i I – коэффициенты защищенности i -го компонента.

Витенбург Е.А. Формализованная модель оценки защищенности... 99

Показатель защищенности ИС от угроз нарушения доступности рассчитывается по формуле

N

Sec A = H^Sec_coef i A , (18)

i = 1

где Sec I A S – показатель защищенности ИС;

N – количество защищаемых компонентов;

Sec_coef i A – коэффициенты защищенности i -го компонента.

По результатам расчета показателя защищенности компонентов в ИС производится оценка уровня защищенности информации от НСД на основе экспертной информации по принятому критерию «защищенность». Качественная оценка защищенности ИС осуществляется по формуле (19):

не защищена, если Sec C IS LA ∈ (0;0,5];

O z =

менее половины компонентов защищены, если Sec C IS LA ∈ (0,5;0,7]; более половины компонентов защищены, если Sec C IS LA ∈ (0,7;0,9];

защищена, если SecCISLA ∈ (0,9;1], где Q z – оценка защищенности ИС;

Sec C IS LA – показатель защищенности конфиденциальности, целостности и доступности всей ИС.

По результатам определения оценки защищенности ИС формируются рекомендации по улучшению защищенности ИС.

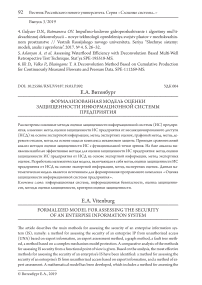

Сформированная математическая модель «Оценка защищенности информационной системы» позволит разработать программный комплекс оценки защищенности ИС предприятия. На основе описанной математической модели была разработана архитектура программного комплекса «Оценка защищенности информационной системы» (рис.).

Архитектура программного комплекса

100 в ыпуск 3/2019

Данная архитектура состоит из следующих модулей: пользовательский интерфейс, модуль управления, модуль подключения к ИС, модуль сбора исходных данных, модуль оценки защищенности ИС, модуль метода экспертных оценок, модуль метода оценки защищенности информации от НСД на основе экспертной информации, модуль формирования рекомендаций, модуль формирования отчета, документ отчетов.

На основе математической модели и архитектуры будет разработан программный комплекс «Оценка защищенности информационной системы». Планируется проведение ряда экспериментальных исследований, направленных на повышение защищенности информационной системы за счет корректной оценки защищенности ИС.

Список литературы Формализованная модель оценки защищенности информационной системы предприятия

- Звонов Д.В., Нестерук Ф.Г., Осовецкий Л.Г. К оценке уровня защищенности корпоративной сети // Научно-технический вестник информационных технологий, механики и оптики. 2018. Т. 18, № 2. С. 156-159.

- Кравченко А.В. Методика оценки эффективности информационных систем // Прикладная информатика. 2015. № 1 (55).

- Козленко А.В., Авраменко В.С., Саенко И.Б., Кий А.В. Метод оценки уровня защиты информации от НСД в компьютерных сетях на основе графа защищенности // Труды СПИИРАН. 2012. Вып. 2. С. 41-55.

- Левцова А.А., Витенбург Е.А. Методы оценки защищенности информационной системы // Актуальные вопросы информационной безопасности регионов в условиях глобализации информационного пространства: сборник материалов V Всероссийской научно-практической конференции (Волгоград, 27-28 апреля 2017 г.). Волгоград: Издательство ВолГУ, 2017. С. 55-58.

- Козунова С.С., Бабенко А.А. Модель построения защищенной информационной системы корпоративного типа // Информационные системы и технологии. 2016. № 3 (95). С. 112-120.

- Витенбург Е.А., Пушкарская А.И., Оладько В.С. Модель оценки безопасности на основе мониторинга информационной системы // Информационные системы и технологии. 2017. № 3 (101). С. 21-30.

- Зефиров С.Л., Щербакова А.Ю. Оценка инцидентов информационной безопасности // Доклады ТУСУРА. 2014. № 2 (32). С. 77-81.

- ГОСТ Р ИСО/МЭК 15408-1-2002. Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Ч. 1: Введение и общая модель.

- Полянский Д.А. Комплексная защита объектов информации. Оценка защищенности: учебное пособие. 1-е изд. Владимир, 2005. С. 36-45.

- ГОСТ Р ИСО/МЕК 15408-2-2001. Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Ч. 2: Функциональные требования безопасности.