Исследование каналов утечки информации и несанкционированного доступа

Автор: Спиридонов Глеб Игоревич

Рубрика: Информатика и вычислительная техника

Статья в выпуске: 2, 2020 года.

Бесплатный доступ

Исследуются и анализируются основные виды угроз безопасности информации, а также наиболее распространенные виды утечек информации.

Информационная безопасность, безопасность информационных технологий, информационные системы, каналы утечки информации, несанкционированный доступ

Короткий адрес: https://sciup.org/148309073

IDR: 148309073 | УДК: 004.056.53 | DOI: 10.25586/RNU.V9187.20.02.P.146

Текст научной статьи Исследование каналов утечки информации и несанкционированного доступа

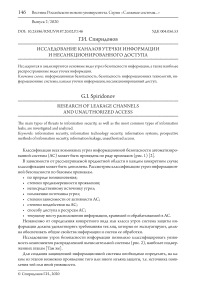

Классификация всех возможных угроз информационной безопасности автоматизированной системы (АС) может быть проведена по ряду признаков (рис. 1) [2].

В зависимости от рассматриваемой предметной области в каждом конкретном случае классификация может быть дополнена. Рассмотрим классификацию угроз информационной безопасности по базовым признакам.

-

• по природе возникновения;

-

• степени преднамеренности проявления;

-

• непосредственному источнику угроз;

-

• положению источника угроз;

-

• степени зависимости от активности АС;

-

• степени воздействия на АС;

-

• способу доступа к ресурсам АС;

-

• текущему месту расположения информации, хранимой и обрабатываемой в АС.

Независимо от определения конкретного вида или класса угроз система защиты информации должна удовлетворять требованиям тех лиц, которые ее эксплуатируют, должна обеспечивать общие свойства информации и систем ее обработки.

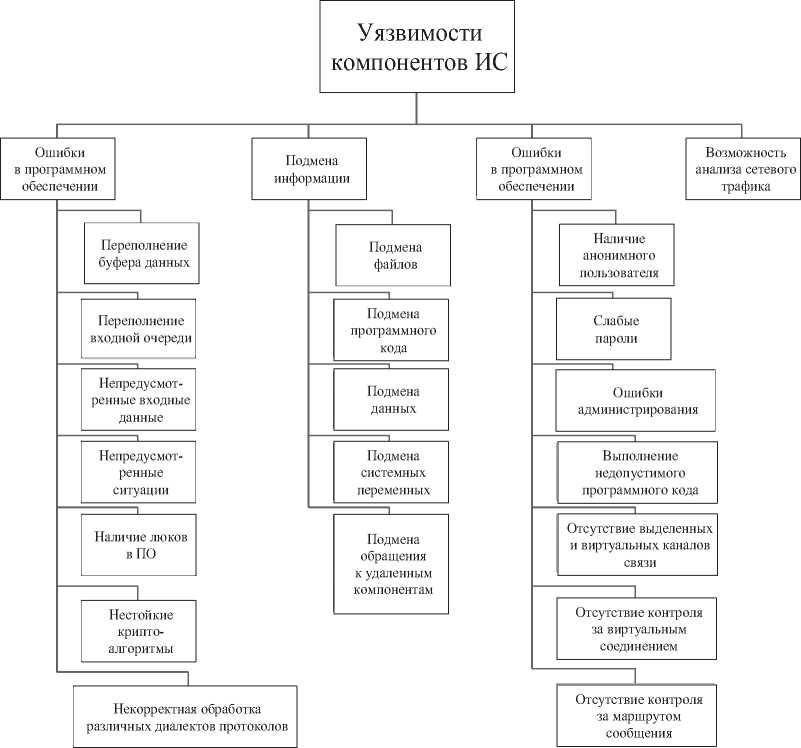

Исследование угроз безопасности информации позволило классифицировать уязвимость компонентов распределенной вычислительной системы (рис. 2), наиболее подверженных атакам [Там же].

Для создания защищенной информационной системы необходимо определить, на каком из этапов возможно проявление того или иного изъяна защиты, т.е. источника появления той или иной уязвимости.

Угрозы информационной безопасности

I

По степени преднамеренности проявления

По непосредственному источнику угроз

По положению источника угроз

Угрозы случайного действия и/или угрозы, вызванные ошибками или халатностью персонала

Угрозы преднамеренного действия

Угрозы, непосредственным — источником которых является природная среда

Угрозы, непосредственным источником которых является человек

Угрозы, непосредственным источником которых являются санкционированные программно-аппаратные средства

Угрозы, непосредственным источником которых являются несанкционированные программно-аппаратные средства

Угрозы, источник которых расположен вне контролируемой зоны территории (помещения), на которой находится АС

Угрозы, источник которых расположен _ в пределах контролируемой зоны территории (помещения), на которой находится АС

Угрозы, источник которых имеет доступ к периферийным устройствам АС (терминалам)

По степени воздействия на АС

По способу доступа к ресурсам АС

По текущему месту расположения информации, хранимой и обрабатываемой в АС

Пассивные угрозы, которые при реализации ничего не меняют в структуре и содержании АС

Активные угрозы, которые при воздействии вносят изменения в структуру и содержание АС

Угрозы, направленные на использование прямого стандартного доступа к ресурсам АС

Угрозы, направленные на использование скрытого или нестандартного доступа к ресурсам АС

Угрозы доступа к информации на внешних запоминающих устройствах

Угрозы доступа

— к информации в оперативной памяти

Угрозы доступа к информации, циркулирующей в линиях связи

Угрозы доступа к информации, отображаемой на терминале или печатаемой на принтере

;

По природе возникновения

Естественные угрозы -угрозы, вызванные воздействиями на АС и ее компоненты объективных физических процессов, не зависящих от человека

Искусственные угрозы -угрозы, вызванные деятельностью человека

_______i________

По степени зависимости от активности АС

Угрозы, которые могут проявляться независимо от активности АС

Угрозы, которые могут проявляться только в процессе автоматизированной обработки данных

Рис. 1. Классификация угроз информационной безопасности

Выпуск 2/2020

Рис. 2. Классификация уязвимостей компонентов информационных систем

Сопоставление уязвимостей компонентов распределенной вычислительной системы и ошибок, допущенных на различных этапах ее создания, приведено на рисунке 3.

Анализ уязвимостей компонентов распределенной вычислительной системы и методов защиты позволил сделать следующие выводы [1].

-

1. Источники появления изъянов защиты в основном связаны с неправильным применением и внедрением моделей безопасности, целостности и работоспособности.

-

2. Большое количество атак связано с нарушением конфиденциальности информации.

На основании проведенного компанией InfoWatch исследования утечек можно выделить следующие наиболее актуальные каналы утечки информации.

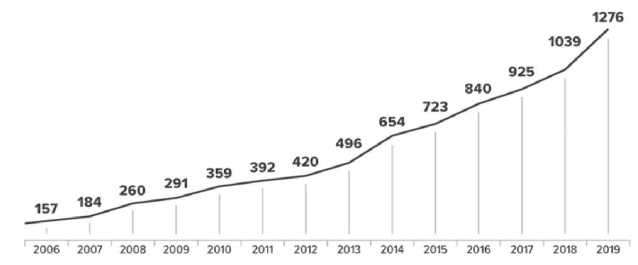

В 2019 г. аналитическим центром InfoWatch зарегистрировано 1276 (3,5 в день, 106,3 в месяц) случаев утечки конфиденциальной информации (рис. 4). Это на 22,8% больше, чем в 2018 г. (1039 утечки).

Спиридонов Г.И. Исследование каналов утечки информации...

УЯЗВИМОСТИ ОШИБКИ

|

Переполнение буфера данных |

Ошибки, допущенные в ходе программной реализации средств обеспечения безопасности |

||

|

Переполнение входной очереди |

|||

|

Непредусмотренные входные данные |

|||

|

Отсутствие контроля целостности средств обеспечения безопасности |

|||

|

Непредусмотренные ситуации |

|||

|

Некорректная обработка |

|||

|

Подмена системных переменных |

Отсутствие проверки работоспособности средств обеспечения безопасности |

||

|

Подмена файлов |

|||

|

П |

одмена программного кода |

Отсутствие идентификации и/или аутентификации субъектов и объектов |

|

|

Подмена данных |

|||

|

Подмена обращения к удаленным компонентам |

|||

|

Проблема администрирования системы |

|||

|

Выполнение недопустимого программного кода |

|||

|

Наличие анонимного пользователя |

|||

|

Слабые пароли |

Выбор модели безопасности , несоответствующей назначению |

||

|

шибки администрирования |

|||

|

естойкие криптоалгоритмы |

Неправильное внедрение модели безопасности |

||

|

Отсутствие выделенных и виртуальных каналов связи |

|||

|

Отсутствие контроля за виртуальным соединением |

|||

|

Наличие средств отладки и тестирования в конечных продуктах |

|||

|

Отсутствие контроля за маршрутом сообщения |

|||

|

Наличие люков в ПО |

|||

Рис. 3. Сопоставление уязвимостей компонентов вычислительной системы и ошибок, допущенных на различных этапах ее создания

Рис. 4. Общее число обнаруженных утечек информации, 2006–2019 гг., ед.

По результатам исследования ясно, что все чаще появляются утечки, которые ранее были неизвестными. К таким утечкам можно отнести компрометацию больших объемов данных, связанных с платежами или кредитными картами, утечки информации из государственных предприятий или крупных предприятий с мировыми именами [6].

150 в ыпуск 2/2020

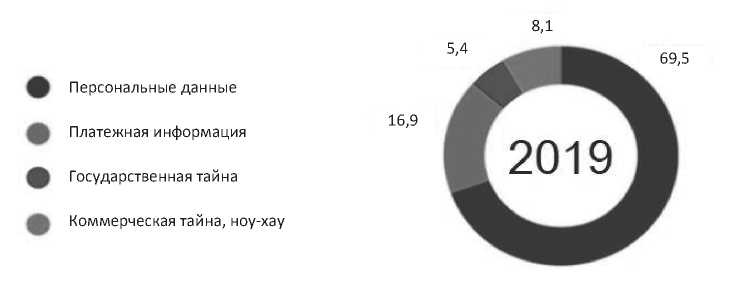

В 2019 г. распределение утечек между случайными и умышленными изменилось в сторону случайных примерно на 8%, доля умышленных наоборот снизилась примерно на 2% (рис. 5).

Рис. 5. Диаграммы распределения видов утечек информации, 2019 г., %

Резкое увеличение числа утечек персональных данных (см. рис. 5) в России связано с развитием сервисов, которые обрабатывают персональные данные, и соответственным увеличением объемов обрабатываемых данных. В большинстве случаев утечка информации происходила по вине внутреннего нарушителя. Речь идет о краже данных бывшими и настоящими сотрудниками компаний, а также подрядчиками. Незначительной остается и доля утечек, связанных с использованием смартфонов и других мобильных устройств.

При исследовании утечек с помощью съемных носителей выявлено, что в данном случае доля умышленных утечек меньше, чем неумышленных, однако ущерб, причиняемый организациям в результате таких утечек, может быть значительным, так как такие утечки связаны, как правило, с очень дорогостоящей или значимой для предприятия информацией.

Главными инструментами противодействия угрозам несанкционированного доступа являются организационно-правовые методы и физические средства защиты информации. Организационные меры по обеспечению информационной безопасности являются основной всех мероприятий по построению системы защиты информации. От того, насколько полно и качественно руководством предприятия построена организационная работа по защите информации, зависит эффективность системы защиты информации в целом, так как правильная постановка задачи на обеспечение мер по защите информации и грамотное распределение обязанностей между исполнителями – это фундамент построения любой системы [6; 7].

Место и роль организационных мероприятий в общей системе используемых методов защиты конфиденциальной информации предприятия определяются важностью принятия топ-менеджментом своевременных и взвешенных решений на основании текущей ситуации с защитой информации, в том числе в результате анализа имеющихся в распоряжении предприятия методов и средств обеспечения информационной безопасности с использованием текущего пакета законодательных актов.

Грамотная реализация политики информационной безопасности современного предприятия предполагает применение комплексного подхода [4; 5].

Спиридонов Г.И. Исследование каналов утечки информации... 151

Системы парольной защиты часто подвергаются атакам со стороны злоумышленников. Выбор адекватных мер противодействия во многом зависит от понимания природы существующих угроз. Общедоступное программное обеспечение, используемое в локальных вычислительных сетях, не обеспечивает надежного разграничения доступа и позволяет злоумышленнику легко вскрывать эту систему. Стойкость системы определяется ее способностью противостоять атаке злоумышленника, завладевшего базой данных учетных записей и пытающихся восстановить пароли.

Все физические средства защиты основаны на взаимосвязанном применении различных механических, электронных или электромеханических приспособлений, которые созданы специально для создания препятствий различного рода на возможных путях несанкционированного проникновения нарушителей к самой системе или ее компонентам. Сюда относят и средства видеонаблюдения и охранную сигнализацию.

Аппаратно-программные (технические) меры для защиты обычно создаются на основе различных электронных устройств в совокупности со специальными программами, выполняющими (самостоятельно или в связке с другими похожими средствами) функции защиты, такие как аутентификацию и идентификацию каждого пользователя, разграничение доступа, запись всех событий в системе, шифрование данных и т.п. (ГОСТ З 51241–2008) [8].

Для предотвращения нелегального доступа посторонних лиц к данным и информации нужно обеспечить надежные механизмы распознавания каждого пользователя (или отдельных групп). Для этого могут применяться различные приспособления: ключи, магнитные карты, дискеты и т.д.

Однако ЛВС компаний развивается, увеличивается количество ее элементов, а вместе с ней увеличивается и количество возможных уязвимостей сети, на которые может быть совершена атака как изнутри (недобросовестными сотрудниками компании), так и снаружи – лицами, заинтересованными в несанкционированном доступе к информации (конкурентами, преступными организациями).

Следует заметить, что чаще всего для достижения поставленной цели злоумышленник использует не один, а некоторую совокупность из перечисленных выше путей.

В связи с этим существует необходимость в создании комплексной системы обеспечения информационной безопасности утечек от несанкционированного доступа [3; 9].

Список литературы Исследование каналов утечки информации и несанкционированного доступа

- Адаменко М.А. Основы классической криптологии. Секреты шифров и кодов. М.: ДМК Пресс, 2012. 256 с.

- Бирюков А.А. Информационная безопасность: защита и нападение. М.: ДМК Пресс, 2012. 474 с.

- Гладышев А.И., Аборкина Е.С. Вопросы применения существующих методов оценки сложности информационных систем // Вестник Российского нового университета. Серия "Сложные системы: модели, анализ, управление". 2016. Вып. 1-2. С. 114-118.

- ГОСТ Р 51275-2006. Объект информатизации. Факторы, воздействующие на информацию. Общие положения. М., 2007. 7 с.

- Доктрина информационной безопасности Российской Федерации от 5 декабря 2016 г. № Пр-646. М., 2016. 16 с.

- Информационная безопасность в корпоративном секторе. URL: http://info-watch.ru (дата обращения: 06.05.2020).

- Платонов В. Программно-аппаратные средства защиты информации: учебник. М.: Academia, 2014. 336 с.

- Родичев Ю.А. Нормативная база и стандарты в области информационной безопасности: учебное пособие. СПб.: Питер, 2017. 256 с.

- Семененко В.А. Информационная безопасность: учебное пособие. 4-е изд., стер. М.: МГИУ, 2010. 277 с.