Исследование методов прогнозирования атак на информационные системы

Автор: Головачева Наталья Алексеевна, Андрейченко Никита Евгеньевич

Журнал: НБИ технологии @nbi-technologies

Рубрика: Инновации в информатике, вычислительной технике и управлении

Статья в выпуске: 3 т.16, 2022 года.

Бесплатный доступ

В работе приведена сравнительная характеристика рассмотренных взаимодействий с информационными системами. Для анализа методов прогнозирования введен ряд критериев, на основе которых происходило сравнение и оценка методов. Кроме того, была разработана математическая модель, алгоритм реализации модели для выбора наилучшего метода прогнозирования атак на информационные системы, архитектуры и интерфейса программного средства. Затем были проведены экспериментальные исследования с помощью программного средства, в рамках которых анализировались следующие методы прогнозирования атак на информационные системы. Сделан вывод о наилучшем методе прогнозирования атак на информационные системы и его преимуществе перед другими рассмотренными методами.

Информационная система, уязвимость информационной системы, атака на информационную систему, угрозы безопасности информации, сетевые атаки, интервальное прогнозирование

Короткий адрес: https://sciup.org/149141543

IDR: 149141543 | УДК: 004.056:005.521 | DOI: 10.15688/NBIT.jvolsu.2022.3.2

Текст научной статьи Исследование методов прогнозирования атак на информационные системы

DOI:

На современном этапе развития общества большое значение во многих направлениях деятельности компаний имеют проблемы информационной безопасности.

Одним из средств их решения является обнаружение компьютерных атак.

Сетевая атака – это злоумышленные воздействия на информационные системы, намеренные действия третьих лиц, направленные на установление контроля над локальным / удаленным компьютером или вычислительной системой [1].

Сетевые атаки по характеру воздействия на сеть можно поделить на активные и пассивные. Активные воздействуют на сеть, из-за чего может быть нарушена работоспособность сети, или же модификация ее настроек [1]. Этот тип воздействия оставляет следы в сети, из-за чего сразу расчет идет на то, что его обнаружат. Пассивная атака проводится без влияния на сеть, но ее работа нарушает сетевую безопасность. Обнаружить ее намного сложнее, чем активную, из-за отсутствия прямого вмешательства. В основном целью атаки является несанкционированный доступ к защищаемой информации – ее искажение или перехватывание. В первом случае данные изменяются, во втором доступ производится, не вмешиваясь в структуру данных.

Есть несколько разновидностей сетевых атак:

-

1. DoS- и DDoS-атаки.

-

2. Компьютерный вирус – вид вредоносного программного обеспечения [1].

-

3. Технические средства съема информации. Сюда можно отнести такие средства, как клавиатурные жучки, различные мини-камеры, звукозаписывающие устройства и т. д. [1].

DoS-атака обычно производиться одним злоумышленником. Данный тип атаки используется для приостановления работы ИС на короткое время. В основном данное взаимодействие с ИС является тренировочным для хакера. Поэтому не всегда опасно для больших кампаний, из-за чего не часто используется DDoS-атака. Данный тип атаки чуть более опасен, чем предыдущий, для нее потребуется больше средств и злоумышленников, таким способом можно остановить работу большой ИС, что может привести к экстренной ситуации на предприятии. Есть много разновидностей DDoS-атак, самая популярная флуд. Одновременно посылать на ИС огромный поток запросов пустышек. Чаще всего данный вид атаки используют в целях скрыть другие вредоносные воздействия на ИС [3].

Может использоваться как одним злоумышленником, так и группой. Если хакер один, то он просто проверяет работу своего вируса, чтобы в последующие разы усовершенствовать его. Группа хакеров применяет вирусы для более опасных целей. Есть много разновидностей вирусов, но в основном используется «троян», для того чтобы в удобный момент перейти к следующему типу атаки.

В исполнении это самый сложный способ, так как нужен физический доступ к ИС и специальные знания для грамотного использования технических средств. Но за счет этого данный метод является самым эффективным из всех перечисленных.

В таблице 1 приведена сравнительная характеристика рассмотренных взаимодействий с ИС.

Для анализа методов прогнозирования необходимо ввести ряд критериев (см. табл. 2), на основе которых будет происходить сравнение и оценка методов:

Таблица 1

Сравнительная характеристики злоумышленных взаимодействий

|

Характеристика |

DoS |

Вирусы |

DDoS |

Техсредства съема информации |

|

Количество злоумышленников |

Один |

Один или группа |

Группа |

Группа |

|

Технические средства |

Персональный компьютер |

Персональный компьютер |

Собственная ЛВС с большой вычислительной мощью |

Клавиатурные жучки, мини-камеры, звукозаписывающие устройства |

|

Для чего используются |

Для тренировки |

Для устранения изъянов. Для дальнейшего использования при следующей атаке |

Для скрытия более опасного взаимодействия с ИС |

Для изъятия информации на прямую |

|

Влияние на ИС |

Краткое приостановление |

Внедрение в ИС с последующем использованием |

Полное отключение |

Зависит от использующихся тех-средств |

|

Получение данных |

Нет |

При использовании некоторых вирусов |

Нет |

Да |

|

Компьютерные знания |

Недостаточные |

Достаточные |

Достаточные |

Достаточные, разработчик тех-средств |

Характер воздействия, оказываемого на сеть (К1). Данный вид критерия дает понять, какое воздействие происходит на информационную систему.

Цель оказываемого воздействия (К2). Критерий определяет, учитываются ли цели воздействия на информационную систему.

Наличие обратной связи с сетью (К3). Данный критерий определяет, учитывается ли отклик системы при атаке на информационную систему.

Условия наличия атаки (К4). Данный критерий отражает, определяются ли при создании формальной модели условия, при которых осуществляются переходы от одного узла информационной системы к другому.

Расположение субъекта по отношению к объекту атаки (К5). Критерий определяет, учитываются ли расположения субъектов и объектов.

Нами была разработана математической модели, алгоритма реализации модели для выбора наилучшего метода прогнозирования атак на информационные системы, архитектуры и интерфейса программного средства. Затем были проведены экспериментальные исследования с помощью программного средства, в рамках которых анализировались следующие методы прогнозирования атак на информационные системы:

-

1. Интервальное прогнозирование (ИП). Суть этого прогнозирования заключается в прогнозировании одного из двух заранее заданных интервалов, в котором будет находиться будущее значение показателя на основе оценок вероятностей этих событий.

-

2. Полигармонический полином. Эта модель рассчитывалась при помощи формулы:

-

3. Статистический метод основан на построении и анализе динамических рядов характеристик (параметров) объекта прогнозирования.

-

4. Метод экспертных оценок. Этот метод целесообразно применять в том случае, когда отсутствуют статистические данные.

-

5. Метод индуктивного прогнозирования. Он основан на распознавании признаков атак, связанных с запретами.

x ( t ) = a 0 + ^ [ a i • cos(2 n • K i • t / N) +

+ b i • sin(2 n K i • t1N) ] + s ( t ) + d 0 + d 1 • t, где N – число элементов исходного ряда; n – число гармоник полигармонического полинома; Ki – коэффициенты, определяющие номер гармонии; e (t) -прогнозная оценка случайной компоненты; d 0, d 1 – коэффициенты уравнения тренда; t – порядковый номер элементов исходного ряда, t = 1,2, ... [2].

Основная идея метода состоит в использовании в качестве прогноза линейной комбинации прошлых и текущих наблюдений.

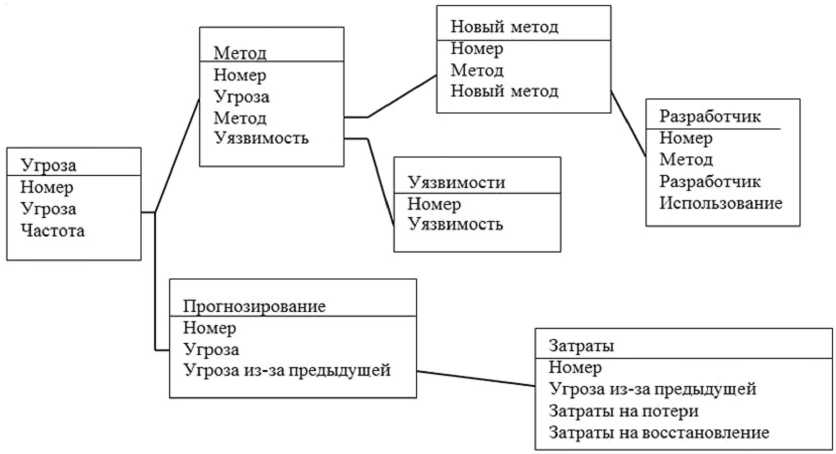

Знания экспертов формируются в базу данных (см. рисунок). Она поможет в поиске аналогичных происшествий и методов их решения, а также минимизации потерь. Главным достоинством такого прогнозирования является отсутствие ложных тревог. Основным недостатком метода экспертных оценок является невозможность отражения неизвестных атак.

На базе проведенного анализа методов прогнозирования атак необходимо составить сводную таблицу, в которой будут отражены значения критериев для каждого метода.

Так как ни один из методов не обладает наилучшим набором значений критериев, необходимо разработать программу для автоматизации выбора наилучшего метода прогнозирования атак.

Таблица 2

Критерии оценки

|

Критерий |

Значение |

||

|

Характер воздействия, оказываемого на сеть |

низкое |

среднее |

высокое |

|

Цель оказываемого воздействия |

не задана |

не задана в явном виде |

задана |

|

Наличие обратной связи с сетью |

не задано |

не задано в явном виде |

задано |

|

Условия наличия атаки |

не заданы |

не заданы в явном виде |

заданы |

|

Расположение субъекта по отношению к объекту атаки |

не задано |

не задано в явном виде |

задано |

Таблица 3

Значения критериев оценки

|

Метод |

Критерий оценки |

||||

|

К1 |

К2 |

К3 |

К4 |

К5 |

|

|

Интервальное прогнозирование |

высокий |

не задан |

задан |

не задан |

задан |

|

Полигармонический полином |

средний |

не задан в явном виде |

не задан |

задан |

не задан |

|

Статистический метод |

средний |

не задан |

не задан в явном виде |

не задан в явном |

не задан |

|

Метод экспертных оценок |

высокий |

не задан в явном виде |

не задан |

не задан |

не задан |

|

Индуктивное прогнозирование |

высокий |

задан |

не задан |

не задан в явном виде |

не задан |

База данных для прогнозирования методом экспертных оценок

Было проведено 5 экспериментов, в результате которых получены следующие обобщенные оценки методов прогнозирования атак на информационные системы:

– интервальное прогнозирование – 1,414213;

– модель полигармонического полино-ма– 1,581138;

– статистический метод – 1,658312;

– метод экспертных оценок – 1,802776;

– метод индуктивного прогнозирования – 1,5.

После проведения анализа результатов экспериментов выяснилось, что наилучшим методом прогнозирования атак на информационные системы является метод на основе интервального прогнозирования. Преимущество данного метода в полноте полученных результатов и в точности задания модели информационной системы.

Список литературы Исследование методов прогнозирования атак на информационные системы

- Алексеева, М. С. Угрозы безопасности локальных вычислительных сетей / М. С. Алексеева, Е. В. Иванова // Молодой ученый. - 2014. - № 18 (77). - С. 212-213.

- Ларионов, К. О. Разработка системы контроля распределения трафика веб-ресурса на основе прогнозных рядов модели полигармонического полинома / К. О. Ларионов // Молодой ученый. - 2019. - № 35 (273). - С. 5-9.

- Паюсова, Т. И. Информационные технологии: метод. рекомендации по выполнению лаборатор. работ / Т. И. Паюсова. - Тюмень: ТюмГУ, 2021.