Исследование уязвимостей и угроз безопасности стандарта IEEE 802.11

Автор: А. Ю. Мордвинова, С. А. Нуриев

Журнал: Современные инновации, системы и технологии.

Рубрика: Электроника, измерительная техника, радиотехника и связь

Статья в выпуске: 3 (3), 2023 года.

Бесплатный доступ

В данной статье проводится исследование уязвимостей и угроз безопасности, связанных с широко распространенным стандартом IEEE 802.11, известным как Wi-Fi. Беспроводные сети - одна из самых интересных разработок в мире сетевых технологий. После внедрения стандарта IEEE 802.11 Ethernet наиболее широкое распространение в среде беспроводных сетей получил Wi-Fi. Поскольку беспроводные сети легко развертывать и модернизировать, а приличные скорости передачи данных сегодня доступны по низкой цене, их внедрение растет повсеместно. Организации и предприятия переходят от традиционных проводных сетей к беспроводным. Беспроводные сети могут выполнять различные функции - от простого расширения до точки распространения. Одним из основных недостатков беспроводных сетей является то, что беспроводные сетевые устройства не обеспечивают безопасности в том виде, в котором они поставляются. Анализируя различные векторы атак и потенциальные слабые места, исследование призвано дать полное представление о ситуации с безопасностью данного стандарта. В ходе исследования выявляются потенциальные риски для беспроводных сетей, изучаются возможные уязвимости и предлагаются контрмеры для повышения уровня защиты систем на базе IEEE 802.11 от возникающих проблем безопасности.

Беспроводная связь, Wi-Fi, уязвимости беспроводных технологий, угрозы безопасности информации

Короткий адрес: https://sciup.org/14128023

IDR: 14128023 | УДК: 002.056.5 | DOI: 10.47813/2782-2818-2023-3-3-0117-0131

Текст статьи Исследование уязвимостей и угроз безопасности стандарта IEEE 802.11

DOI:

Прогресс и внедрение в жизнь человека разнообразных средств коммуникаций и устройств вывода получаемой информации постоянно растёт. Активно укрепляют свои позиции различные беспроводные технологии, такие как GSM, 3G, GPRS, Bluetooth, особо перспективно развитие беспроводных локальных сетей (WLAN).

Беспроводные сети развёртываются в государственных и образовательных учреждениях, в местах отдыха, на предприятиях, в общественных местах, а также возможно их применение домашними пользователями. Повышение степени комфортности жилья путём объединения всех его структур и объектов — основная идея создания Интернета вещей [1-4].

Стандарт IEEE 802.11 является одним из наиболее популярных стандартов беспроводной связи в мире и представлены на рисунке 1. Однако, как и любая другая технология, он не лишен уязвимостей и представляет определенные угрозы безопасности, которые необходимо учитывать при проектировании и эксплуатации беспроводных сетей.

Беспроводные стандарты Ethernet

|

Пропускная способность |

Диапазон частот |

Радиус сети |

Совместимость |

|

|

802.11а |

До 54 Мбит/с |

5 ГГц |

45,7 м (150 футов) |

Нес совместим с 802.11b, 802.11g, или 802.11л |

|

802.11b |

До 11 Мбит/с |

2.4 ГГц |

91 м (300 футов) |

Совместим с 802.11g |

|

802.11g |

До 54 Мбит/с |

2.4 ГГц |

91 м (300 футов) |

Совместим с 802.11b |

|

802.11n |

До 600 Мбит/с |

2.4 ГГц |

250 м (984 фута) |

Совместим с 802.11b и 802.11g |

|

802.15.1 Bluetooth |

До 2 Мбит/с |

2.4 ГГц или 5 ГГц |

10 м (30 футов) |

Не совместим с другими стандартами 802.11 |

Рисунок 1. Стандарты IEEE 802.11 (источник:

.

Figure 1. IEEE 802.11 standards (source: .

Несмотря на то, что существует большое количество индивидуальных пользователей, наиболее высокий рост беспроводных технологий продолжает наблюдаться в организациях [5-9]. Компания Positive Technologies провела мониторинг сетевой активности в 60 компаниях, в 93% организаций были получены данные о подозрительной сетевой активности: сокрытии трафика, получение данных о пользователях, парольной политике с контроллера домена, а также высокий уровень попыток удалённого запуска процессов.

Проведение исследования уязвимостей и угроз безопасности стандарта IEEE 802.11 поможет выявить возможные слабые места в беспроводных сетях. Это также поможет повысить уровень безопасности беспроводных сетей и защитить конфиденциальную информацию компании от внешних угроз.

Таким образом, проведение исследования уязвимостей и угроз безопасности стандарта IEEE 802.11 является крайне актуальным и значимым для повышения степени защиты информационных систем и технологий.

ОСНОВНЫЕ УГРОЗЫ БЕЗОПАСНОСТИ БЕСПРОВОДНОГО СТАНДАРТА IEEE 802.11

Беспроводной стандарт IEEE 802.11 фактически является наборов спецификаций контроля доступа к среде на физическом и канальном уровнях модели OSI. Одной из главных проблем данного стандарта является его уязвимость для атак и иных несанкционированных действий, направленных на его функционирование и передаваемые данные [10-14].

К основными угрозам безопасности беспроводного стандарта IEEE 802.11 возможно отнести: нарушение конфиденциальности и аутентичности передаваемой информации, целостности передаваемых данных, контроль доступа к точке доступа, а также нарушение доступности (перехват трафика с последующим нарушением функционированием канала связи) [15-20].

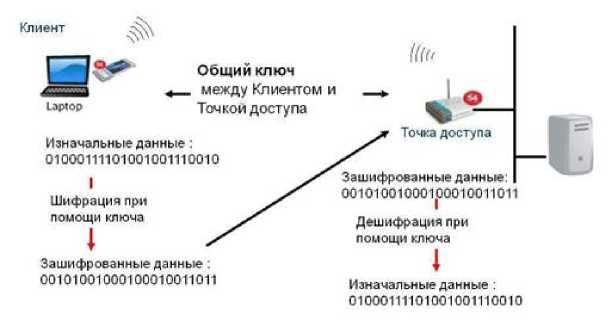

Вопрос обеспечения конфиденциальности возможно решить с помощью шифрования сетевого трафика. Для решения данной проблемы в сетях Wi-Fi применяются протоколы защиты:

WEP – протокол шифрования, основанный на алгоритме шифрования RC4 (Rivest Chipher 4) с 40- и 104-битовым ключом, который складывается со сгенерированным вектором инициализации.

Несмотря на то, что WEP является наиболее старым механизмом защиты, и он может легко быть взломан, некоторые организации все еще используют его, так как они не могут использовать WPA2 из-за ограничений старых устройств.

Для протоколов шифрования WPA и WPA2 характерно использование криптографического алгоритма AES. Данные протоколы являются более надежными механизмами защиты, особенно WPA2, который считается наиболее безопасным за счёт использования алгоритма AES совместно с алгоритмом блочного шифрования CCMP. Однако, даже используя эти механизмы, возможны атаки на беспроводные сети, поэтому дополнительные меры безопасности должны использоваться, такие как ограничение доступа к сети только для авторизованных пользователей и использование VPN для дополнительной защиты данных [21-25].

Также последней разработкой стал протокол шифрования WEP3 (Рисунок 2), сохранивший алгоритм шифрования AES, но с заменой CCMP на GCMP. К тому же добавлено использование технологии SEA (Simultaneous Authentication of Equals).

В вопросах безопасности важную роль играет целостность информации, в рамках беспроводных сетей этого можно достигнуть с помощью проверки контрольной суммы (CRC- 32) (Рисунок 3) с шифрованием передаваемых данных алгоритмом RC4.

Рисунок 2. Протокол шифрования WEP (источник: sifrovania-besprovodnoj-seti-kakoj-vybrat/).

-

Figure 2. WEP encryption protocol (source: https://all-sfp.ru/tip-bezopasnosti-i-sifrovania-

- besprovodnoj-seti-kakoj-vybrat/).

|

bindex |

Execution step |

Binary format |

Hex |

|

111111111 Initial Crc) |

OxFF |

||

|

Crc = Initiol Crc * lnput_Doto |

A |

||

|

1 1 0 0 0 0 0 11 Input-Data) |

OxCl |

||

|

0 |

Crc« 1 |

00111110 |

0x3 E |

|

1 |

Crc «1 |

01 11110 0 |

0x7C |

|

2 |

Crt« 1 |

[T| 1 1 1 1 0 0 0 |

0xF8 |

|

Qi iioooo 110 0 10 111 ГО1К) |

OxFO |

||

|

Crc = Crc A POLY |

OxCB |

||

|

| |

Crc«l |

00111011 |

0x38 |

|

4 |

Crc «1 |

01110110 |

0x76 |

|

5 |

Crc « 1 |

Ш11 о 11 о о |

OxEC |

|

Crc = Crc * POLY |

Щ1 0 110 0 0 |

0xD8 |

|

|

11001011( POLY) |

OxCB |

||

|

6 |

Crc «1 |

00 0 10 0 1 1 |

0x13 |

|

7 |

Cre« 1 |

00 10 0 1 10 |

0x26 |

|

Crc (Returned value) |

01001100 |

Ox4C |

Рисунок 3. Пример вычисления CRC (источник:

.

-

Figure 3. Example of CRC calculation (source:

Следует перечислить часто встречающимися уязвимости и угрозы стандарта IEEE 802.11 [26-30].

Поддельная или фальшивая точка доступа маршрутизатора. Уязвимость: SSID маршрутизатора. Если злоумышленник получает доступ к SSID маршрутизатора, то он может использовать специальное программное обеспечение для сканирования беспроводной сети на наличие уязвимостей и попытаться получить доступ к сети. Например, он может провести атаку перехвата трафика, подделки MAC-адресов или атаку отказа в обслуживании.

Несанкционированный доступ. Уязвимость: физическая незащищённость точки доступа или реализация различных атак на точку доступа. Получая доступ к целевому объекту физически или удалённо, злоумышленник может собирать различные данные, подменять их, загружать ПО, осуществлять атаки на протоколы защиты беспроводного стандарта. То есть преступник получает доступ как к информации в сети, так и к ресурсам сети.

Угрозы в сетях Ad-Hoc. Уязвимость: технические особенности функционирования сетевых устройств и процедуры создания беспроводного подключения. Сети Ad-Hoc являются динамическими и самоорганизующимися сетями, в которых устройства обмениваются информацией напрямую между собой, без использования централизованной инфраструктуры. В таких сетях существуют угрозы безопасности, связанные с перехватом и изменением данных, получением несанкционированного доступа к устройствам, а также перегрузкой сети, что может привести к снижению производительности или полной блокировки сети.

Прослушивание сети. Данная угроза может возникнуть из-за того, что сигнал беспроводной связи передается по радиоканалу и может быть перехвачен злоумышленником, который может получить доступ к конфиденциальной информации, передаваемой в сети.

Критическая уязвимость KRACK в протоколе защиты WPA2. Данная уязвимость позволяет злоумышленнику перехватывать и изменять трафик в беспроводной сети, а также получать доступ к зашифрованным данным. Это происходит из-за ошибки в процессе переустановки ключа WPA2, когда злоумышленник может использовать уязвимости, связанные с перезапуском ключа, для внедрения злонамеренного трафика в защищенную беспроводную сеть. Злоумышленник может внедрить злонамеренный трафик в беспроводную сеть, используя манипуляции с ключом шифрования, что позволяет ему перехватывать и изменять передаваемые данные [30-35].

Существует несколько методов борьбы с уязвимостями и угрозами беспроводного протокола IEEE 802.11:

-

1. Обновление программного обеспечения: вендоры выпускают обновления для устройств, которые исправляют уязвимости, поэтому важно регулярно обновлять программное обеспечение на всех устройствах, использующих беспроводную сеть.

-

2. Использование безопасных настроек: при настройке беспроводной сети необходимо использовать наиболее безопасные параметры, такие как использование сильных паролей и шифрование данных.

-

3. Использование WPA2: WPA2 является наиболее безопасным протоколом для защиты беспроводной сети, поэтому его следует использовать вместо устаревших протоколов, таких как WEP.

-

4. Использование сетевых устройств с поддержкой обнаружения и предотвращения атак: некоторые современные маршрутизаторы и точки доступа обладают функцией обнаружения и предотвращения атак, что может снизить уровень угроз для беспроводной сети.

-

5. Использование VPN: виртуальная частная сеть (VPN) позволяет шифровать данные, передаваемые через беспроводную сеть, что делает их невозможными для перехвата злоумышленниками.

-

6. Физическая защита устройств: защита беспроводных устройств от физического доступа также является важным мероприятием, так как злоумышленники могут получить доступ к устройствам и использовать их для атак на беспроводную сеть

-

7. Использование сетевых анализаторов: сетевые анализаторы могут использоваться для обнаружения несанкционированного доступа и атак на беспроводную сеть.

В целом, комбинация этих методов может помочь защитить беспроводную сеть от уязвимостей и угроз. Однако важно понимать, что безопасность беспроводной сети является непрерывным процессом и требует постоянного обновления и улучшения мер защиты.

ЗАКЛЮЧЕНИЕ

Стандарт IEEE 802.11, который определяет беспроводные технологии, имеет множество уязвимостей и угроз безопасности. Некоторые из них связаны с протоколами шифрования, аутентификации и управления доступом, а другие - с физическими атаками на устройства беспроводной сети. Безопасность беспроводной сети является важным вопросом и требует постоянного внимания со стороны пользователей и администраторов сети. Необходимо регулярное обновление программного обеспечения и использование современных методов защиты.