Исследование уязвимости мобильных устройств систем Apple и Google

Автор: Михайлов Дмитрий Михайлович, Зуйков Александр Васильевич, Жуков Игорь Юрьевич, Бельтов Андрей Георгиевич, Стариковский Андрей Викторович, Фроимсон Михаил Игоревич, Толстая Анастасия Михайловна

Журнал: Спецтехника и связь @st-s

Статья в выпуске: 6, 2011 года.

Бесплатный доступ

Данная статья посвящена исследованию уязвимостей мобильных устройств, работающих на операционных системах Apple и Google, которые могут быть использованы злоумышленником для незаконного получения персональных данных о пользователе устройства, а также следить за его передвижением. В статье рассматриваются сходства и различия в методах сбора информации об абоненте.

Мобильный телефон, операционная система, файл, сбор информации, слежка, хранение, передача, данные

Короткий адрес: https://sciup.org/14967072

IDR: 14967072

Текст научной статьи Исследование уязвимости мобильных устройств систем Apple и Google

Современные мобильные телефоны с каждым днем становятся все более функциональными, и тем большей опасности они подвергаются со стороны злоумышленников. В зону риска попадает конфиденциальная информация абонента, его денежные средства и все данные, хранимые в телефоне или передаваемые по каналам связи. Данная статья посвящена исследованию уязвимостей, которыми может воспользоваться злоумышленник, чтобы получить персональную информацию о пользователе мобильного устройства, функционирующего в Android(Google) и iOS (операционная система мобильных устройств фирмы Apple).

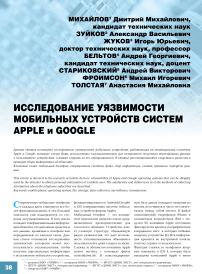

Мобильный телефон – это компактное переносное средство связи, предназначенное преимущественно для голосового общения. Устройство имеет сложную структуру, обладающую рядом уязвимостей, что дает возможность злоумышленникам обманывать пользователей и даже следить за ними. Слежка за абонентом компании Apple может вестись с помощью файла consolidated.db. В консолидирован- ную базу даных попадают сведения из многих источников и часто не совместимых между собой систем. В файле consolidated.db смартфонов iPhone и планшетных компьютеров iPad с модулем 3G компании Apple постоянно фиксируются время и географические координаты мест, в которых побывал владелец устройства [1]. Вся информация хранится во внутренней памяти, поэтому скрыта от пользователя.

Функция слежки за телефоном впервые появилась в iOS 4, которая была выпущена компанией Apple в июне

Рис. 1. Структура мобильного телефона

Рис. 2. Процесс копирования данных с телефона через iTunes

2010 г. Начиная с операционной системы iOS 4, в iPhone ведется компактная база данных SQLite, имеющая в своем составе таблицы «CellLocation», «CdmaCellLocaton» и «WiFiLocation». Эти таблицы отвечают за местоположения GSM-ячеек, CDMA-ячеек и точек доступа сети Wi-Fi соответственно [2]. Записи в таблицах соответствуют отметкам о геолокационной информации, автоматически генерируемой телефоном на основе данных, получаемых от ближайших беспроводных сетей.

Чтобы полностью отключить мобильный телефон и обесточить его, из него необходимо изъять аккумуляторную батарейку. У смартфонов iPhone и планшетов iPad это сделать невозможно, то есть устройство постоянно находится в рабочем состоянии, даже когда оно выключено. Это дает возможность непрерывного сбора данных.

В резервном архиве каждый раз обновляются не только свежий контент, контакты и приложения, которые были модифицированы или скачены с момента предыдущей синхронизации, но и геолокационная база навигационных данных владельца телефона.

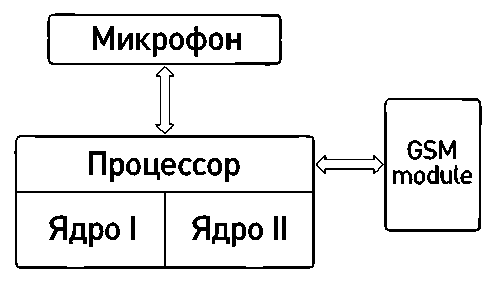

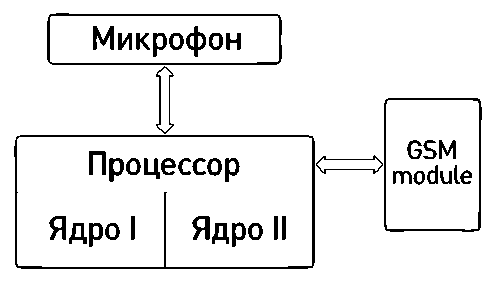

Рис. 3. Элементы мобильного телефона

формация. Платформа Android дает возможность дистанционного наблюдения за владельцем телефона по беспроводной связи Wi-Fi, используя камеру смартфона.

Принципиальным различием между двумя системами сбора данных Apple и Google является то, что у Android нет файла, похожего на consolidated.db. В смартфонах на основе операционной системы Android вся подобная информация хранится в кеш-памяти лишь ограниченное время и регулярно перезаписывается новыми данными (кеш-файлы хранят данные о 50 последних телефонных сотах и о 200 Wi-Fi узлах [2]), в то время как в iPhone сбор данных ведется постоянно.

В каждом мобильном телефоне присутствует два программно-аппаратных

ядра. Первое ядро создано на базе центрального процессора. Оно отвечает за функциональность устройства [1]. Ядро перестает работать, как только прекращается подача питания, то есть телефон выключается.

Второе ядро является скрытым. Его основа – это встроенный модем, который работает от блока питания (аккумуляторной батареи) и остается в рабочем состоянии, даже если мобильный телефон выключен. Этот модем связывает телефон с удаленным центром управления. Благодаря такому соединению второго ядра с аккумулятором, выключенное устройство можно удаленно включить [1].

Подобные выводы были сделаны на основании проведенных лабораторных экспериментов. В мобильном те-

лефоне, находящемся во включенном, а потом в выключенном состоянии, измерялся ток потребления. Опытным путем было установлено, что в выключенном состоянии происходят скачки тока потребления, что может свидетельствовать о передаче каких-либо данных на базовую станцию посредством GSM-модема. Полученные данные подтверждаются результатами измерения мощности электромагнитного поля вблизи телефона на GSM-частотах 800, 900 и 1800 МГц.

Все манипуляции с мобильным телефоном можно проводить таким образом, что это будет совершенно незаметно для владельца: без включения подсветки экрана или звуковых информирующих сигналов. Подобным образом возможно без внешних признаков включить практически любой элемент устройства, например, встроенный микрофон, который будет записывать и передавать в удаленный центр управления все разговоры и звуки в данном помещении [1].

Таким образом, мобильный телефон может самостоятельно включиться, отправлять SMS-сообщения, делать звонки, после чего все учетные записи о манипуляциях с телефоном автоматически удаляются с устройства. В зону риска попадает конфиденциальная информация абонента, его денежные средства и все данные, хранимые в телефоне или передаваемые по каналам связи

Список литературы Исследование уязвимости мобильных устройств систем Apple и Google

- Михайлов Д.М., Жуков И.Ю. Защита мобильных телефонов от атак./Под редакцией Ивашко А.М. -М.: Фойлис, 2011. -192 с.: ил.

- Берд Киви. iPhone, который за мной следил. 3DNews, 29.04.2011. Интернет-ресурс: http://www.3dnews.ru/phone/610364/print.

- Euronewschannel. Новости за первый квартал 2011 года: http://www.euronews.net/news/.