Изучение процесса разработки программного обеспечения в области криптографии

Автор: Филиппов М.Д., Абрамова О.Ф., Фадеева М.В.

Журнал: Форум молодых ученых @forum-nauka

Статья в выпуске: 6-3 (22), 2018 года.

Бесплатный доступ

В данной статье рассматриваются бизнес-процессы предприятия по разработке и реализации криптографических программных комплексов на примере компании «Лаборатория Касперского».

Шифрование, ключи шифрования, разработка, процессно-ролевая модель, функционально-технологическая модель, программные и информационные системы

Короткий адрес: https://sciup.org/140289819

IDR: 140289819

Текст научной статьи Изучение процесса разработки программного обеспечения в области криптографии

Люди давно старались научиться скрывать свои личные данные от других, будь то сейф или закопанный клад, но когда на главный план вышла информация, а не материальные объекты, понадобились совершенно иные средства и способы защиты. Тут и появились различные методы шифрования информации. Изначально использовались простые методы, так называемые методы шифрования посредством ключей: бралось сообщение, придумывалось слово – ключ, далее каждая буква менялась на другую (прибавлялся номер позиции буквы ключа к букве сообщения). Потом уже появилось много других методов, но метод ключа, как таковой, никуда не ушел, просто он принял более эффективную форму. Сейчас во многих сферах защиты информации используется хеширование в различных его формах.

Анализ методов шифрования и дешифрования заключается в оценке эффективности различных методов, классификация их по подгруппам, задачи с которыми бы лучше справился тот или иной метод. Для проектирования и разработки программно-информационной системы, автоматизирующей этапы создания или тестирования метода шифрования необходимо исследовать реальные процессы «как есть». Для исследования была выбрана компания «Лаборатория Касперского», так как в этой компании реализованы проекты, которые помогут в выполнении исследования и анализа методов шифрования. «Лаборатория» представляет из себя группу компаний, которые выпускают различный софт для компьютера, который в той или мной мере связан с криптографией. Продукты «Лаборатории Касперского» сертифицированы ведущими поставщиками аппаратного и программного обеспечения: Microsoft, IBM, Intel, Cisco Systems, Red Hat, Citrix Systems, Novell и другими. Лаборатория Касперского разрабатывает решения для защиты как домашних пользователей, так и корпоративных сетей любого масштаба. Продуктовая линейка компании включает в себя решения для всех популярных операционных систем (Windows, Linux, Mac и т. д.)

Исследование предметной области

Миссия «Лаборатория Касперского»: «Наша главная миссия – спасать мир – отражает стремление компании сделать киберпространство безопасным и защищать то, что особенно дорого людям. Эта стратегия определяет не только бизнес-цели компании, но и подход к социальной ответственности.»

Модель миссии

|

Надо |

|||||||||||

|

Рыночная структура |

Внешняя среда |

||||||||||

|

Политика |

Экономика |

Социал. сфера |

Технология |

||||||||

|

н к ^ ю о |

о |

Уникальность технологий |

предоставле ние хорошего продукта и удовлетвори тельной цены |

основа тель компании закончил школу КГБ |

Оптимизация расходов |

благодаря уникальности могут разви вать эту сферу |

могу поддерживать технологичность продукции |

||||

|

Исключительность ресурсов |

стараются предоставлять лучший товар |

оптими зация расходов на сферу криптографии |

высокая ре- сурсоэффек-тивность |

предоставление рабочих мест |

постоянно дорабатывают софт |

||||||

|

н к ^ ю о |

Знания и умения |

постоянно набирают лучших |

достаточ но знаний |

учет реалий рынка и что они могу предоставить |

широкая до ступность продукта |

могут де лать ценящийся за рубежом продукт |

|||||

|

X |

Опыт |

большой опыт |

давно на |

могут влиять |

большой опыт |

большой |

|||||

|

и хотят разви ваться дальше |

рынке и могут влиять на сознание |

благодаря авторитету |

в работе с детьми проведении больших праздников |

опыт в разработке подобного софта |

|||

|

Ценности и ожидания |

ожидают прихода новых клиентов с различных мероприятий |

ничего не ожидают так как особо не сотрудничают |

ожидают увеличения продаж после наплыва вируса Пети |

хотят развивать эту сферу и помогать нуждающимся |

хотят еще больше чтобы вы пускать лучший продукт |

Функционально-технологическая модель

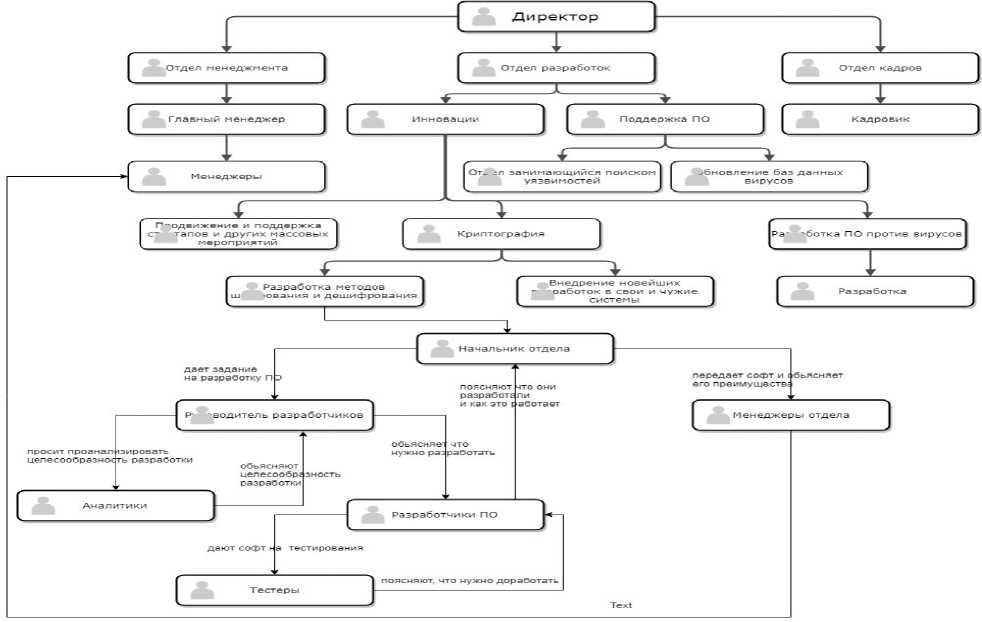

Для полноценного исследования бизнес-процессов компании, а так же коммуникаций и распределения функционала, построим функциональнотехнологическую модель (рис. 2).

По этой диаграмме можно сказать, что в компании налажено взаимодействие между сотрудниками, отдел разработки работает по схеме анали-тик-разработчик-тестер, по этой схеме работает большинство компаний занимающихся разработкой в IT сфере.

Рисунок 2. Функционально-технологическая модель компании

Процессно-ролевая модель

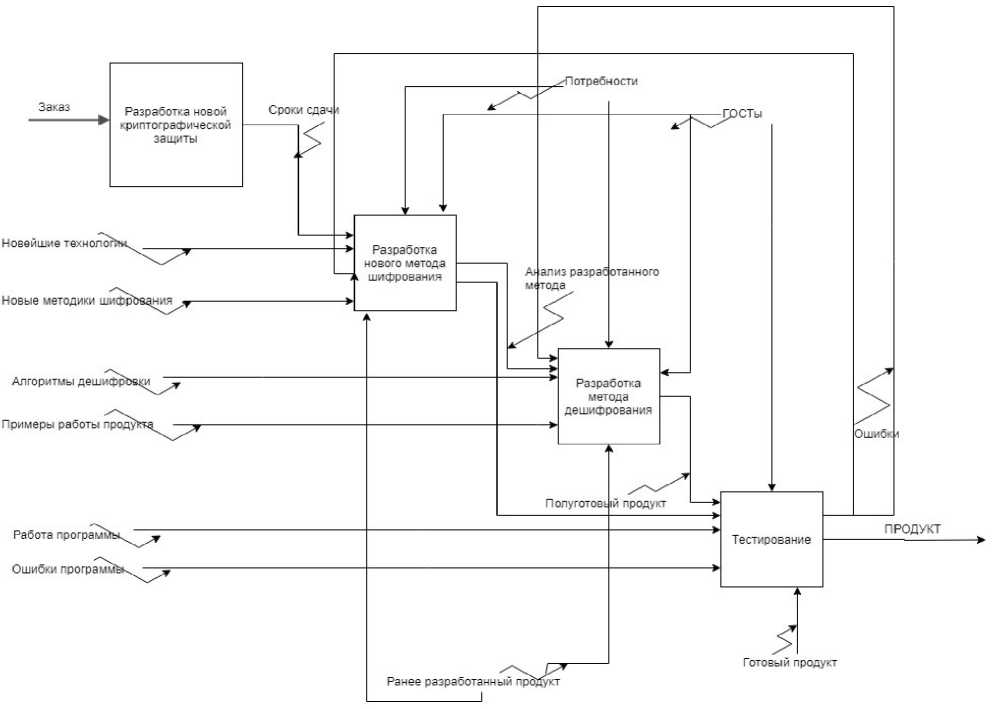

Процессно-ролевая модель (рис. 3) состоит из пунктов:

1. Заказ на разработку новой криптографической защиты, который представляет собой требования заказчика к продукту, который он хочет получить.

2. Разработка нового метода шифрования – поиск способов и готовых решений, которые могут понадобиться для нужного продукта.

3. Разработка метода дешифрования – анализ метода шифрования и внедрение метода дешифровки в продукт.

Рисунок 3. Процессно-ролевая модель

-

4. Заказ на разработку новой криптографической защиты, который представляет собой требования заказчика к продукту, который он хочет получить.

-

5. Разработка нового метода шифрования – поиск способов и готовых решений, которые могут понадобиться для нужного продукта, оформление рабочей документации.

-

6. Разработка метода дешифрования – анализ метода шифрования и внедрение метода дешифровки в продукт, уточнение рабочей документации.

-

7. Тестирование дает понять на каких этапах возникли проблемы, и если они возникли, то рабочие документы отправляются обратно на те этапы, где возникли ошибки.

-

8. Отправка готового продукта начальнику отдела.

Заключение

По результатам исследования предметной области можно сделать вывод, что автоматизация процесса анализа методов шифрования позволит значительно упростить работу сотрудников компании, а также облегчить работу с различными устройствами для обычных пользователей и упрощение безопасности для них.

Список литературы Изучение процесса разработки программного обеспечения в области криптографии

- Аббазова Р.А. Исследование проблем в области автоматизации управления узкоспециализированных малых предприятий [Электронный ресурс] / Р.А. Аббазова, О.Ф. Абрамова // Современная техника и технологии. - 2015. - № 1. - C. Режим доступа: http://technology.snauka.ru/2015/01/5601

- Абрамова О.Ф. CASE-технологии: изучать или исключить? / О.Ф. Абрамова // Alma mater (Вестник высшей школы). - 2012. - № 9. - C. 109-110.

- Абрамова О.Ф. Анализ методов организации и проведения внеучебных конкурсных мероприятий в дистанционном формате / О.Ф. Абрамова, А.Ю. Александрина // Открытое и дистанционное образование. - 2017. - № 2 (66). - C. 14-25.

- Борзин Р.Ю. Исследование предметной области и анализ осуществимости разработки программной системы для автоматизации проведения видеотрансляций [Электронный ресурс] / Р.Ю. Борзин, О.Ф. Абрамова // Форум молодых учёных: электрон. науч. журнал. - 2017. - № 6 (10). - 26 с. - Режим доступа: http://forum-nauka.ru/domains_data/files/10/BORZIN R.Yu.pdf.

- Грек А.А. Исследование программного обеспечения для визуализации ведения технологических расчётов [Электронный ресурс] / А.А. Грек, О.Ф. Абрамова // Международный студенческий научный вестник: электронный журнал. - 2018. - № 3, ч. 8. - C. 1225-1227. - Режим доступа: https://www.eduherald.ru/.

- Зорин Д.Ю. Исследование предметной области и анализ осуществимости разработки программной системы для автоматизации корпоративной разработки ИТ-проектов [Электронный ресурс] / Д.Ю. Зорин, О.Ф. Абрамова // Форум молодых учёных: электрон. науч. журнал. - 2017. - № 7 (11). - 20 с. - Режим доступа: http://forum-nauka.ru/domains_data/files/11/ZORIN D.Yu.-1 ABRAMOVA O.F.-2 KOROTKOVA N.N.-3.pdf.

- Хрущев Д.Г. Разработка ролевой модели доступа к объектам и сервисам веб-приложения на примере системы коллективного наполнения контентом [Электронный ресурс] / Д.Г. Хрущев, Д.Н. Лясин // Форум молодых учёных: электрон. журнал. - 2017. - № 6 (10). - C. 1820-1829. - Режим доступа: http://forum-nauka.ru

- Кириллов А.И. Анализ использования алгоритмов на основе нечёткой логики для психологических исследований [Электронный ресурс] / А.И. Кириллов, М.В. Фадеева // Международный студенческий научный вестник: электрон. науч. журнал. - 2018. - № 3, ч. 4. - C. 637-639. - Режим доступа: https://www.eduherald.ru/ru/issue/view?id=185.

- Нежильской М.В. Исследование и программная реализация методов оптимизации для задач нечёткой регрессии [Электронный ресурс] / М.В. Нежильской, М.В. Фадеева // Постулат: электрон. науч. журнал. - 2017. - № 5. - 6 с. - Режим доступа: http://e-postulat.ru/index.php/Postulat/article/view/633/656.