Экономико-математические модели управления информационными рисками на предприятиях связи

Автор: Соколов Роман Владимирович, Николаев Михаил Олегович

Журнал: Известия Санкт-Петербургского государственного экономического университета @izvestia-spgeu

Рубрика: Методология и инструментарий управления

Статья в выпуске: 6 (102), 2016 года.

Бесплатный доступ

Рассматриваются принципы построения моделей управления информационными рисками в системах условного доступа (СУД) предприятий связи. Назначение моделей состоит в экономическом обосновании выбора вариантов организации системы противодействия информационным атакам на СУД, представляющих собой набор мероприятий противодействия атакам. В качестве критериев и ограничений моделей используются значения вероятностей взлома СУД и нарушения обслуживания абонентов за определенный интервал времени и величина совокупной среднегодовой стоимости владения системой обеспечения информационной безопасности. Предлагается совокупность принципов построения моделей. Специфическими принципами построения моделей являются: адекватность параметров моделей особенностям управления информационными рисками в СУД; выбор временного интервала, соответствующего учету вероятности не более чем одной атаки; классификация атак по признаку однородности, что позволяет установить однозначность выбора противодействия разным видам атак; однократность затрат на защитное мероприятие при его многократном использовании для противодействия разным видам атак. Предлагаются три модели условной оптимизации и модель безусловной оптимизации системы защиты СУД от информационных атак, представляющие собой модели линейного программирования с двоичными переменными. Модель условной оптимизации совокупной среднегодовой стоимости владения системы управления информационными рисками предполагает наличие ограничений на вероятность возникновения рискового события, связанного со взломом СУД, и вероятность нарушения обслуживания абонентов СУД на протяжении выбранного интервала времени. На основе данной модели можно предложить две модели взаимообратных задач оптимизации, в которых критерий и ограничение меняются местами. В модели безусловной оптимизации отсутствуют условия соблюдения допустимых вероятностей возникновения рисковых событий, связанных со взломом и нарушением обслуживания абонентов СУД. Вместо этих условий в целевую функцию минимизации совокупной среднегодовой стоимости владения системой управления информационными рисками в СУД добавляются значения математических ожиданий среднегодовых затрат при возникновении рисковых событий. Предлагаемые модели могут быть решены с помощью ряда известных математических программных пакетов, например пакета MATLAB.

Экономико-математические модели, предприятия связи, управление информационными рисками, системы условного доступа, информационные риски, модели выбора защиты информации, информационные атаки, рисковые события

Короткий адрес: https://sciup.org/14875767

IDR: 14875767

Текст научной статьи Экономико-математические модели управления информационными рисками на предприятиях связи

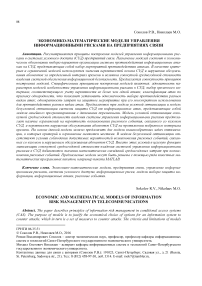

Целью статьи является рассмотрение принципов построения и разработка экономико-математических моделей управления информационными рисками на предприятиях связи на примере систем условного доступа. При этом под системой условного доступа (Conditional Access System) предприятия связи мы понимаем программно-аппаратный комплекс, предназначенный для ограничения доступа к платным кодированным цифровым спутниковым, кабельным, эфирным теле- и радиоканалам. Принципиальная структурная схема [1] систем условного доступа (СУД) представлена на рисунке.

Рис. Принципиальная структурная схема системы условного доступа

Как следует из представленного рисунка, информационный поток владельца контента, прежде чем достичь абонентов, проходит через СУД, задача которой – обеспечить прохождение информации к абонентам только при соблюдении определенных договорами условий по функциональности в соответствии с оплатой. На пути информационного потока встречается модуль скремблирования и шифрования ESS (Encryption and Scrambling System), который использует ключи скремблирования, генерируемые модулем KMS (Key Management System). Затем шифрованный информационный поток по- ступает в модуль обслуживания абонентов SAS (Subscriber Authorization System), который обеспечивает аутентификацию абонентов и защиту декодеров и смарт-карт от несанкционированного доступа. Непосредственно у абонентов находится модуль безопасности аппаратно-программного обеспечения декодера SRS (Secured Receiver System), который обеспечивает декодирование информационного потока, поступающего в приемную аппаратуру абонента.

В настоящее время существуют десятки вариантов СУД, каждая из которых обсуживает десятки и сотни тысяч абонентов. В то же время, многие СУД подвергаются взлому в целях несанкционированного доступа к информации, а также характеризуются возникновением инцидентов в обслуживании абонентов под влиянием информационных рисков. Методам защиты информации, которые могут быть применены в СУД, посвящен ряд работ [2-5, 7]. Однако экономико-математическая поддержка выбора варианта защиты информации раскрыта недостаточно. Поэтому управление информационными рисками в СУД с применением экономико-математических моделей и методов является актуальной темой исследования.

Рассмотрим принципы и условия построения моделей управления информационными рисками в СУД:

-

1. Экономико-организационное назначение моделей. Назначение моделей состоит в экономическом обосновании выбора и организации варианта защиты СУД от информационных атак, представляющего собой набор мероприятий противодействия этим атакам;

-

2. Адекватность параметров и переменных моделей особенностям управления информационными рисками в СУД. В состав параметров моделей должны входить параметры, характеризующие потоки информационных атак, мероприятий противодействия им, а также критерии и ограничения моделей. Переменные моделей должны характеризовать выбранный вариант системы информационной защищенности СУД;

-

3. Трехвариантный подход к оценке защищенности. Наличие к качестве критериев и ограничений модели значений вероятностей взлома СУД, нарушения обслуживания абонентов за определенный интервал времени и стоимостных затрат на обеспечение информационной безопасности, то есть трехстепенной подход к оценке системы информационной защищенности;

-

4. Формирование и ведение базы данных моделей. В качестве исходных данных целесообразно использовать базу данных видов угроз [8], их вероятностей и ущерба, полученных на основании статистической и прогнозной информации и возможных мероприятий по противодействию;

-

5. Возможность учета лингвистической неопределенности в исходных данных. Необходим учет лингвистической неопределенности в части возникновения информационных атак, возможностей противодействия им и величин ущерба в случае наступления рисковых событий;

-

6. Одноразовость затрат на защитные мероприятия при многоразовом использовании для противодействия разным видам атак. Отражение этого принципа в моделях обеспечивает снижение затрат на обеспечение информационной безопасности;

-

7. Выбор временного интервала в управлении информационными рисками. Предполагается, что выбор достаточно малого временного интервала позволяет считать вероятность появления однократной атаки существенно выше вероятности появления атаки большей кратности, которыми можно пренебречь. При этом математическое ожидание суммы ущерба за определенный период времени представлено как сумма математических ожиданий ущерба за каждый интервал (подпериод) данного период времени;

-

8. Классификация атак по принципу однородности. Разделение атак (угроз) по принципу их однородности осуществляется с тем, чтобы мероприятия по противодействию рисковым событиям определенного класса можно было бы считать не дополняющими друг друга. В этом случае результат выбора наиболее эффективного мероприятия не будет улучшаться при наличии другого мероприятия, противодействующего атакам данного типа.

Рассмотрим возможные варианты моделей управления информационными рисками в СУД. Для этого опишем модель условной оптимизации совокупной стоимости владения системой управления информационными рисками в СУД при ограничениях по вероятности взлома и нарушения обслуживания абонентов СУД:

-

П = 2m ем П mХm^min ,

-

р вз = q вз (1 — 2t е I ВЗ Kt 2m ем rtmYtm^—P B3 . ДОП , Р об = Р вз (1 — 2t е I об Kt2m емrtmYtm) — Р ОБ . ДОП , 2m ем^ = 1 Л i е В ,V i е О ,

Хт — Ytm — 0, V т е М ,V i е 1 ,

Хт = { 0,1 },V тем ,

Ym = { 0,1 },V т ем ,V i е1 ,

где П – совокупная среднегодовая стоимость владения системой управления информационными рисками СУД; Р Вз , Р ВзДОП - соответственно, вероятность и допустимая вероятность возникновения рискового события, связанного со взломом СУД, на протяжении интервала времени (подпериода); Р об , Р оБ . ДОП - соответственно, вероятность и допустимая вероятность нарушения обслуживания абонентов СУД на протяжении заданного интервала времени; Хт - двоичная переменная, принимающая значение 1, если в СУД однократно или большее число раз используется m-й механизм для предотвращения угроз, переменная принимает значение 0 в противном случае; Ytm - двоичная переменная, принимающая значение 1, если для противодействия i-ой угрозе используется m-й механизм, и принимающая значение 0 в противном случае; П m - совокупная среднегодовая стоимость владения m-м механизмом противодействия угрозам; q Вз - вероятность возникновения однократной атаки, угрожающей взлому СУД на протяжении заданного интервала времени (подпериода), при котором многократными атаками можно пренебречь; q об - вероятность возникновения однократной атаки, угрожающей бесперебойному обслуживанию абонентов СУД на протяжении заданного интервала времени, при котором многократными атаками можно пренебречь; rtm - вероятность отражения атаки i-го вида с помощью m-го механизма; Kt - удельный вес атак i - го вида:

2t е I вз Kt = 1,2t е I Об Kt = 1,

1 ВЗ - множество видов атак, угрожающих взлому СУД; 1 об - множество видов атак, угрожающих бесперебойному обслуживанию абонентов СУД; I – множество видов угроз (атак) на СУД; M – множество механизмов противодействия атакам.

Условие (4) означает, что для каждой угрозы должен быть выбран механизм противодействия, причем только один, так как результат выбора наиболее эффективного мероприятия не будет улучшаться другими мероприятиями для угроз данного класса при детальной классификации их по принципу однородности.

Неравенство (5) обеспечивает однократность учета затрат на многократное использование m-го механизма противодействия угрозам [6]. Это неравенство соответствует следующему выражению:

Хт= {

1 , если 2t еIYtm = 1,2,3™ 0 , если 2i еIYtm = 0.

На основе рассмотренной модели можно предложить модель взаимно-обратной задачи оптимизации, в которой критерии и ограничения меняются местами. Так, задача условной оптимизации, в которой в качестве критерия выступает минимизация вероятности взлома СУД на протяжении заданного интервала времени, имеет следующий вид:

-

РВЗ = qB3(1— 2t е lB3Kt2m емrtmYtm)^тi^■r ,

-

П= 2m ем ПтХт — Пдоп ,

Роб = qo6(1 — 2t е lo6Kt2m емrtmYtm) — РОБ.ДОП ,

2mемYtm = 1 ,V т е М ,V i е 1 ,

Х т — Ytm — 0, V т е М ,V i е 1 ,

Хт = {0,1 },V т е М ,

Yim = {0,1 },V т е М ,V i е 1 ,

где Пдоп – допустимая совокупная среднегодовая стоимость владения системой управления информационными рисками СУД.

Аналогичный вид имеет модель условной оптимизации, в которой в качестве критерия выбран минимум вероятности нарушения обслуживания абонентов СУД на протяжении выбранного интервала времени.

Перейдем к построению модели безусловной оптимизации управления информационными рисками в СУД. В этой модели отсутствуют условия соблюдения допустимых вероятностей возникновения рисковых событий, связанных со взломом и нарушением обслуживания абонентов СУД. Вместо этих условий в целевую функцию минимизации совокупной среднегодовой стоимости владения системой управления информационными рисками в СУД добавляются значения оценок математических ограничений среднегодовых затрат при возникновении рисковых событий. В качестве ограничений остаются лишь ограничения на значения независимых переменных задачи. Таким образом, модель безусловной оптимизации имеет следующий вид:

П— 2m ем nmXm + 9 вз (1 - 2i е /ВЗ ^i 2m ем rimYim)LB3NB3 +

+ 9об(1 - 2i е 1об Xi 2т ем ^im^im)^об^об ^min ,(15)

2mемYim — 1 Л i е /вз ,V i е /об ,(16)

Xm- Yim > 0,Vт е M ,V i е /,(17)

Xm — {0,1 },V тем,(18)

Yim — {0,1 },V тем ,V i е/,(19)

где L ВЗ - усредненные затрата на восстановление СУД после взлома; L об - усредненные затраты, связанные с нарушением договорных обязательств по обслуживанию абонентов СУД, в случае возникновения рискового события; N B g - количество выбранных интервалов (подпериодов) в течение года для оценки вероятности появления рисковых событий, связанных со взломом СУД; N 0 6 - количество выбранных интервалов (подпериодов) в течение года для оценки вероятности появления рисковых событий, связанных с нарушением обслуживания абонентов СУД.

Длина интервалов времени выбирается достаточно малой с тем, чтобы вероятность однократного появления рискового события в течение выбранного интервала значительно превосходила вероятность многократного появления рисковых событий, ею, в этой связи, можно было пренебречь. Оценка математического ожидания суммарных потерь при появлении рисковых событий в течение года учитывается как сумма математических ожиданий потерь при появлении отдельных рисковых событий.

Предложенные выше экономико-математические модели представляют собой модели линейного программирования с двоичными переменными. Для нахождения решения по этим моделям можно воспользоваться известными математическими пакетами, например пакетом MATLAB и др. Нахождение решения следует искать в человеко-машинном диалоге. Целесообразно также использовать сценарный подход на основе оптимистического, пессимистического и наиболее вероятного сочетания исходных данных. Предложенные модели можно использовать в качестве основы для нечетко-логического моделирования управления информационными рисками, учитывая лингвистическую неопределенность ряда исходных данных. Результаты расчета по моделям могут быть использованы для страхования информационных рисков.

Итак, в результате проведенного исследования нами получены следующие результаты:

-

• обоснована актуальность решения задач управления информационными рисками в СУД;

-

• сформулированы принципы построения моделей управления информационными рисками в СУД;

-

• предложена модель оптимизации совокупной среднегодовой стоимости владения системой управления информационными рисками при ограничениях на вероятности взлома и нарушения обслуживания абонентов СУД;

-

• предложены модели решения взаимно-обратных задач, в которых в качестве условия оценки фигурируют вероятности взлома или нарушения обслуживания абонентов СУД;

-

• построены модели безусловной оптимизации управления информационными рисками в СУД, в которых в целевой функции учитываются затраты как на противодействие рисковым событиям, так и потери при их возникновении.

Список литературы Экономико-математические модели управления информационными рисками на предприятиях связи

- Костин М. Системы условного доступа. . Режим доступа: http://www.telesputnik.ru/archive/109/article/62.html (дата обращения 10.10.2016).

- Курило А.П. Обеспечение информационной безопасности бизнеса. М.: БДЦ-пресс, 2005. 512 с.

- Михальчук С.А., Стельмашонок Е.В. Управление параметрами системы защиты информации в условиях их неопределенности на основе вероятностно-статистической модели//Комплексная безопасность бизнеса в условиях экономической нестабильности: материалы научно-практической конференции/Санкт-Петербургский государственный экономический университет. СПб., 2014. С. 115-118.

- Симонов С.В. Современные концепции управления информационными рисками. . Режим доступа: http://www.pmprofy.ru/content/rus/85/850-article.asp (дата обращения 10.10.2016).

- Стельмашонок Е.В., Тарзанов В.В., Соколовская С.А. Управление информационной безопасностью предприятия на основе сбалансированной системы показателей//Инновационные преобразования в производственной сфере: сборник научных трудов международной научной конференции. СПб., 2012. С. 289-294.

- Соколов Р.В. Проектирование информационных систем. СПб.: СПбГИЭУ, 2012. 334 с.

- Черешин Д.С., Кононов А.А., Новицкий Е.Г., Цыгичко В.Н. Методика оценки рисков нарушения информационной безопасности в автоматизированных информационных системах: препринт. М.: Институт системного анализа РАН, 1999.

- IT-Grundschutz Manual, BSI. . Режим доступа: https://www.bsi.bund.de/EN/TheBSI/the-bsi_node.html (дата обращения 10.10.2016).