Электронный архив для систем электронного документооборота и систем управления информационными ресурсами предприятия

Автор: Янко Дмитрий Владимирович

Журнал: Проблемы информатики @problem-info

Рубрика: Средства и системы обработки и анализа данных

Статья в выпуске: 4 (16), 2012 года.

Бесплатный доступ

Рассматриваются архитектура и функциональная структура информационной системы, реализующей функции электронного архива для систем электронного документооборота и систем управления информационными ресурсами предприятия. Приведено описание программного обеспечения системы. Рассмотрены алгоритмы и методики, использованные при разработке информационной системы “Электронный архив”.

Электронный архив, электронный документооборот, сэдо, система управления информационными ресурсами предприятия, оптимизация хранения информации, надежность хранения информации, обеспечение безопасности хранения информации, коды рида — соломона, хеш-функции, оптические диски, сжатие данных, восстановление данных

Короткий адрес: https://sciup.org/14320149

IDR: 14320149 | УДК: 651.012.12:

Текст научной статьи Электронный архив для систем электронного документооборота и систем управления информационными ресурсами предприятия

Введение. Современные технологии вычислительной техники и телекоммуникаций находят широкое применение во всех отраслях науки и техники. Одним из направлений использования новых информационных технологий являются системы электронного документооборота (СЭДО) (document management system (DMS)) [1, 2] и системы управления информационными ресурсами предприятий (системы управления содержимым — enterprise content management (ECM)) [3].

СЭДО представляет собой многопользовательскую клиент-серверную (или трехзвенную) автоматизированную систему, используемую в процессе управления организацией с целью обеспечения выполнения этой организацией своих функций.

По определению аналитической компании Gartner “ECM – это стратегическая инфраструктура и техническая архитектура для поддержки единого жизненного цикла неструктурированной информации различных типов и форматов. ECM-системы состоят из приложений, которые могут взаимодействовать между собой, а также использоваться и продаваться самостоятельно” [4, 5]. Gartner определяет современные ECM-системы как реализующие следующие ключевые компоненты: управление документами, управление образами докумен- тов, управление записями, управление потоками работ, управление веб-ресурсами, управление мультимедиа-ресурсами, управление знаниями, документо-ориентированное взаимодействие.

Нередко понятие ECM подменяется понятием “система электронного документооборота” (СЭДО). Это происходит вследствие того, что формально СЭДО является одним из приложений системы ECM, но на практике при разработке систем электронного документооборота последние наделяются функционалом, который по определению относится к функциональным возможностям ECM-систем (в данной работе под СЭДО понимается система, приближенная по своему функционалу к ECM).

С учетом сказанного выше DMS- и ECM-системы на практике имеют идентичные типовые конфигурации. В архитектурном плане такая конфигурация представляется как множество функционально дифференцированных пространственно распределенных кластеров, взаимодействие которых осуществляется через телекоммуникационную сеть. В основе любой СЭДО уровня организации лежат система управления базами данных (СУБД), система резервного копирования для СУБД, а также один или несколько сетевых экранов для ограничения доступа и при необходимости VPN-сервер для организации доступа удаленных пользователей. Для обеспечения необходимого уровня надежности системы [6], как правило, применяется метод аппаратной избыточности как на уровне компонентов сервера (несколько процессоров в режиме горячей замены, зеркалируемая оперативная память с поддержкой режима горячей замены, дублирующий блок питания с поддержкой режима горячей замены, RAID-контроллеры с поддержкой режима горячей замены дисков и пр.), так и на уровне серверов, входящих в высокодоступный (high availability (HA)) или высокопроизводительный (high performance (HP)) кластер.

Как показывает практика [7], для СЭДО использование традиционных средств резервного копирования является недостаточным по следующим причинам:

-

1) всегда существует вероятность одновременного краха кластера СУБД и резервной копии СУБД, сделанной на уже нестабильной СУБД (в данном случае вероятность восстановления документов компании очень мала);

-

2) даже если резервная копия СУБД актуальна, потребуется значительное время на восстановление СУБД (в зависимости от размера базы данных на этом этапе речь может идти о сутках), в течение которого работа организации будет парализована;

-

3) для СЭДО характерна ситуация, когда актуальность того или иного документа обратно пропорциональна интервалу времени, прошедшего с момента его создания; такие документы целесообразно (для оптимизации как системы ЭДО, так и системы резервного копирования СУБД) извлечь из системы и предоставить удобный интерфейс поиска и просмотра для извлеченных данных.

Для устранения указанных выше недостатков традиционной системы резервного копирования предлагается использовать разработанную систему защищенного электронного архива для систем электронного документооборота и систем управления содержимым.

-

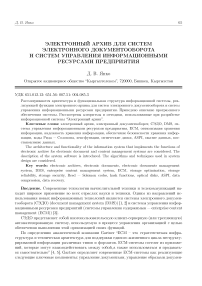

1. Архитектура системы. Рассмотрим состав типовой конфигурации систем электронного документооборота (системы управления информационными ресурсами предприятий) с учетом разработанной системы защищенного электронного архива (рис. 1).

Элементы конфигурации можно разделить на четыре группы:

-

1) ключевые кластеры — серверы электронного документооборота (системы управления информационными ресурсами предприятия);

ioJ b 3OB a T e JI 3JeKTpOHHOrO apXIBa

JoK a J b H be rOJb3OBaTeJI 3JeKTpOHHOrO д oKym e HTOO6O p OT a

YдaJeHHbe rOJb3OBaTeJI 3JeKTpOHHOrO

д oKym e HTOO6O p OT a

c ep B epb 3JeKTpOHHOrO

д oKym e HTOO6O p OT a (CICTeMb

YrpaBJeHI5 IHqOpMalIOHHbMI peCYpCaMI rpeдrpI5TI5)

^HTepHeT

c ep B epb (\р m) BbrpY3KIд aHHbX i CO3 о, aHI5 3a ЩIЩ eHHOrO

3JeKTpOHHOrO apXIBa

Рис. 1. Типовая конфигурация систем электронного документооборота (системы управления информационными ресурсами предприятий)

m e )C e T e B be 3KpaHb BHyt pe HH e H JoK a J b HOH c e TI

m e )C e T e B be 3KpaHb i ^^^^CepBepb дJ5 д octy ra i3 c e TI ^HTepHeT

c ep B epb pe3epBHOrO

Ko r I p OB a HI5 дJ5 cY^^

-

2) кластеры обеспечения безопасности:

-

а) сетевые экраны внутренней локальной сети;

-

б) сетевые экраны и VPN-серверы для доступа из сети Интернет;

-

3) кластеры обеспечения надежности:

-

а) серверы резервного копирования для системы управления базой данных (СУБД);

-

б) серверы или специализированные автоматизированные рабочие места (АРМ) выгрузки данных и создания защищенного электронного архива;

-

4) пользователи:

-

а) локальные пользователи электронного документооборота;

-

б) удаленные пользователи электронного документооборота;

-

в) пользователи электронного архива.

Рассмотрим элементы конфигурации более подробно.

Серверы ключевых кластеров предназначены для реализации основных функций электронного документооборота или системы управления информационными ресурсами предприятий [8].

Серверы кластеров обеспечения безопасности выполняют функции внутри сетевой и межсетевой безопасности, а также реализуют безопасный способ доступа к серверам ключевых кластеров со стороны сети Интернет. К числу таких серверов относятся сетевые экраны (firewall, brandmauer) [9–11], серверы для организации виртуальных частных сетей (virtual private networks (VPN-серверы)) [12–14], система обнаружения вторжений (intrusion detection systems (IDS)) [15, 16].

Серверы кластеров обеспечения надежности реализуют функции резервного копирования СУБД, резервного копирования операционных систем (ОС) и их данных [17, 18], а также выполняют выгрузку данных и создание защищенного электронного архива (ЭА). Проблемы выгрузки данных и создания защищенного архива рассматриваются в данной работе.

В зависимости от способа подключения к сети передачи данных и состава предоставленных прав доступа пользователи электронного документооборота делятся на три группы:

-

— локальные пользователи подключены непосредственно к локальной сети передачи данных предприятия (local area network (LAN), если речь идет о сосредоточенной сети передачи данных одного здания, или wide area network (WAN), если речь идет о территориально распределенной сети передачи данных предприятия); локальным пользователям предоставлены базовые полномочия согласно регламенту доступа, определяемому внутрикорпоративными распоряжениями;

-

— удаленные пользователи подключены к локальной сети передачи данных предприятия посредством специального VPN-сервера, обеспечивающего безопасный доступ пользователей из сети Интернет; удаленным пользователям также предоставлены базовые полномочия согласно регламенту доступа, определяемому внутрикорпоративными распоряжениями; для удаленных пользователей со стороны системы электронного документооборота реализована специальная надстройка, интегрирующая ЭДО и VPN-сервер;

-

— пользователи электронного архива в целях обеспечения безопасности могут быть подключены только к локальной сети передачи данных предприятия; пользователям электронного архива предоставляются исключительные полномочия согласно регламенту доступа, определяемому внутрикорпоративными распоряжениями; все пользователи электронного архива должны иметь внутрикорпоративный ключ электронной цифровой подписи (ЭЦП) [19]; для пользователей электронного архива включено подробное ведение журнала всех выполняемых пользователями действий.

-

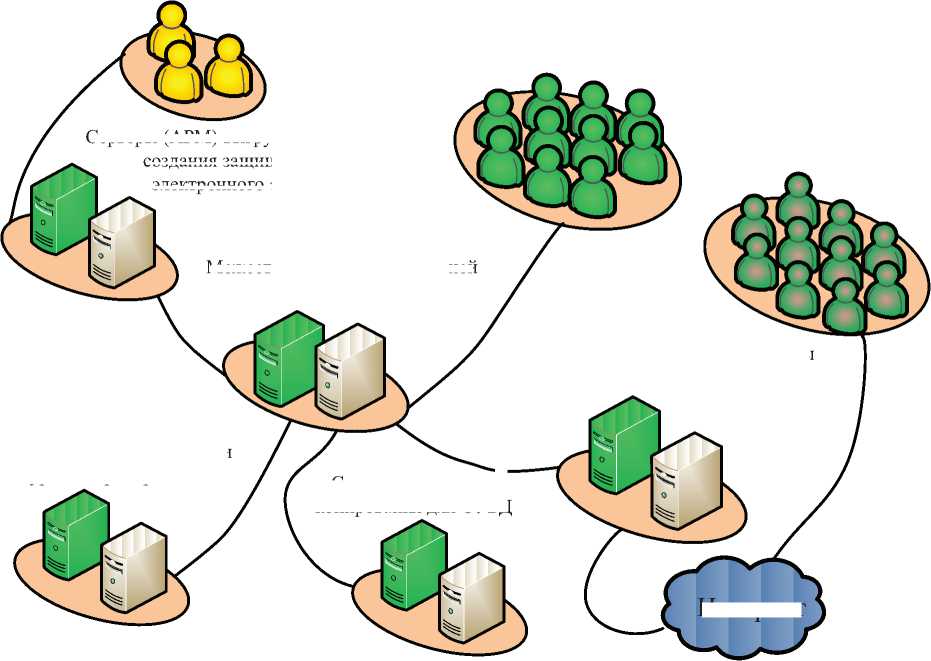

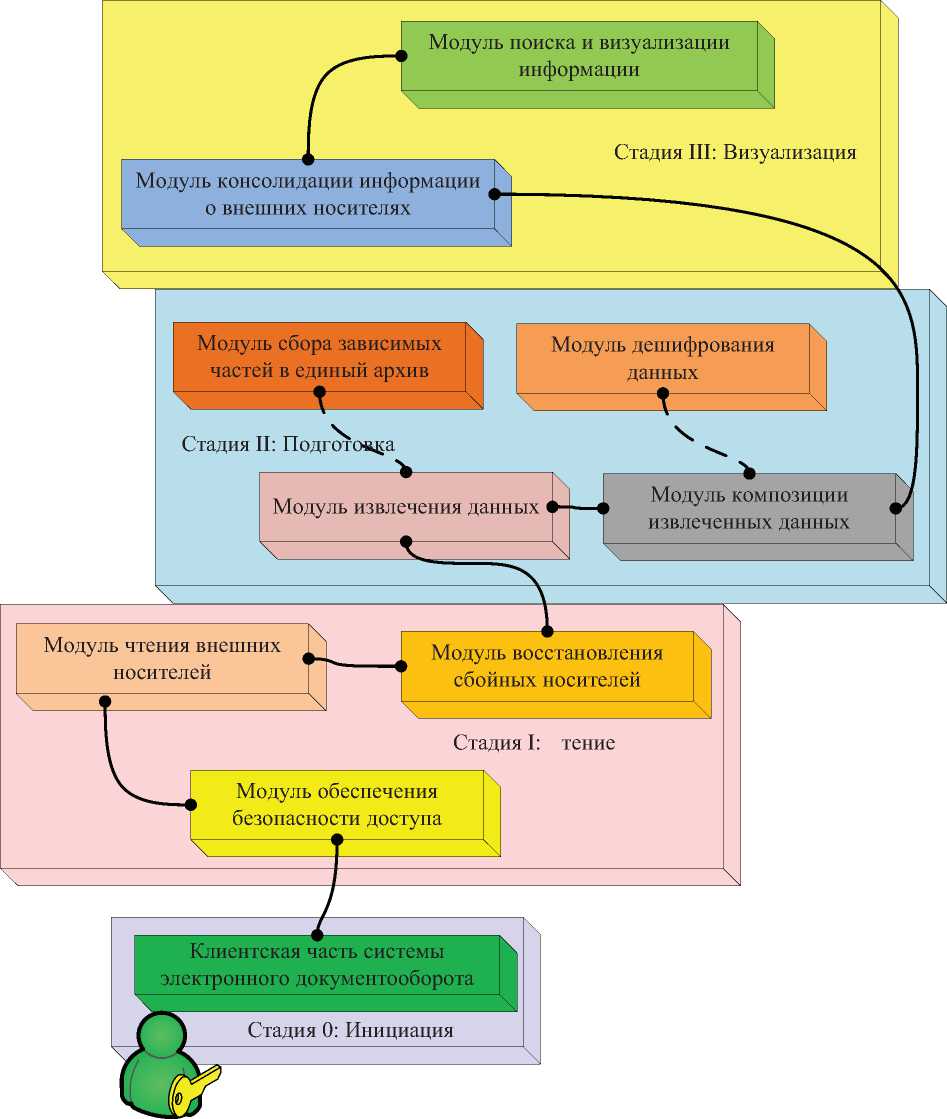

2. Интеграция систем. На рис. 2 показаны подсистемы электронного архива и соответствующие им модули и подсистемы электронного документооборота [7], реализованные на стороне сервера. Подсистемы электронного архива реализованы в виде отдельных исполняемых файлов, работающих под управлением клиентской части системы электронного документооборота. В электронный архив входят две подсистемы:

-

1) подсистема экспорта данных;

-

2) подсистема работы с внешним электронным архивом.

Подсистема экспорта данных построена по клиент-серверной технологии и предназначена для интеллектуального извлечения данных из СЭДО с возможностью шифрования данных и их записи на внешние устройства хранения информации с поддержкой дублирующего хранения информации на жестком диске автоматизированного рабочего места, предназначенного для подсистемы экспорта данных. Подсистема экспорта данных имеет одноименную подсистему поддержки на стороне сервера электронного документооборота.

Подсистема работы с внешним электронным архивом сочетает особенности клиент-серверных систем и автономных систем, работающих с локальными данными. Клиент-серверные особенности проявляются в наличии механизма самовалидации посредством переданного контекста пользователя из клиентской части ЭДО. Основное назначение системы — работа с извлеченными подсистемой экспорта данными, хранящимися на внешних устройствах хранения информации: поиск документа, просмотр содержания документа, гибкая система отчетности.

CHCt e M a “3JeKTpoHHhH apXHB”

Рис. 2. Подсистемы электронного архива и электронного документооборота

Клиентская часть электронного документооборота имеет соответствующие подсистемам ЭА модули валидации (проверки) доступа на стороне сервера:

-

1) модуль валидации доступа к подсистеме экспорта данных;

-

2) модуль валидации доступа к подсистеме работы с электронным архивом.

-

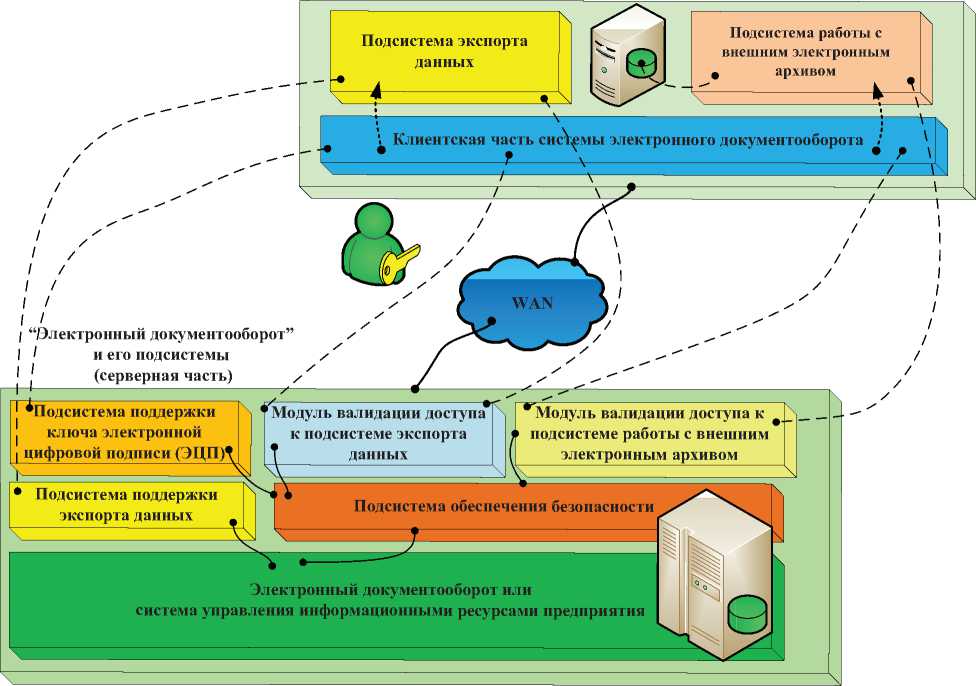

3. Подсистема экспорта данных. С функциональной точки зрения в подсистеме экспорта данных (рис. 3) можно выделить четыре стадии:

Модули валидации доступа входят в состав подсистемы обеспечения безопасности электронного документооборота. Задачей модулей валидации доступа является установление факта наличия легально делегированного права работы с соответствующей подсистемой у пользователя, который аутентифицировался и идентифицировался в системе электронного документооборота. Следует отметить, что модули валидации используются не только клиентской частью ЭДО, но и самими подсистемами электронного архива для самовалидации при их запуске, что исключает неавторизованный доступ. Самовалидация осуществляется на базе переданного в подсистему ЭА контекста среды клиентской части электронного документооборота (контекст однозначно идентифицирует пользователя, запросившего доступ к подсистеме).

Следует отметить, что возможность запуска подсистем ЭА зависит от наличия аппаратного персонального ключа электронной цифровой подписи [19] в компьютере, с которого запущен клиент ЭДО. Без ключа доступ невозможен, при наличии ключа подсистема безопасности ЭДО производит дополнительную валидацию идентификатора пользователя, ассоциированного с ключом ЭЦП. Запуск соответствующей подсистемы электронного архива производится только в случае положительного результата проверки. Поддержка ключа ЭЦП интегрирована в клиентскую часть системы ЭДО; со стороны серверной части поддержка ключа электронной цифровой подписи осуществляется одноименным модулем, входящим в состав подсистемы обеспечения безопасности.

Далее рассмотрим подсистемы электронного архива с точки зрения этапов функционирования подсистем и используемых на этих этапах модулей. Такой анализ далее будем называть функционально-модульным.

-

0) инициация;

-

I) селекция;

-

II) подготовка;

-

III) производство.

На стадии инициации клиентской частью электронного документооборота производится валидация возможности запуска подсистемы на базе идентификационных, аутентификационных данных, а также электронной цифровой подписи пользователя. В случае успешной валидации клиентская часть ЭДО передает управление автономному исполняемому модулю — подсистеме экспорта данных на стадию селекции, управление передается модулю обеспечения безопасности экспорта. Модуль безопасности экспорта выполняет ревалидацию запуска подсистемы экспорта на базе данных, переданных в контексте внешних параметров, что предотвращает неавторизованный запуск модуля. В случае успеха ревалидации управление передается модулю мониторинга потенциальных данных на стадии селекции.

Стадия селекции предназначена для оценки объема данных, подлежащих экспорту, для выбора типа внешнего носителя, на который будет произведен экспорт данных, а также для выбора сформированного или не полностью сформированного внешнего носителя, подлежащего дополнению и (или) последующей записи. На данной стадии используются два модуля: модуль мониторинга потенциальных данных и модуль мониторинга внешних носителей.

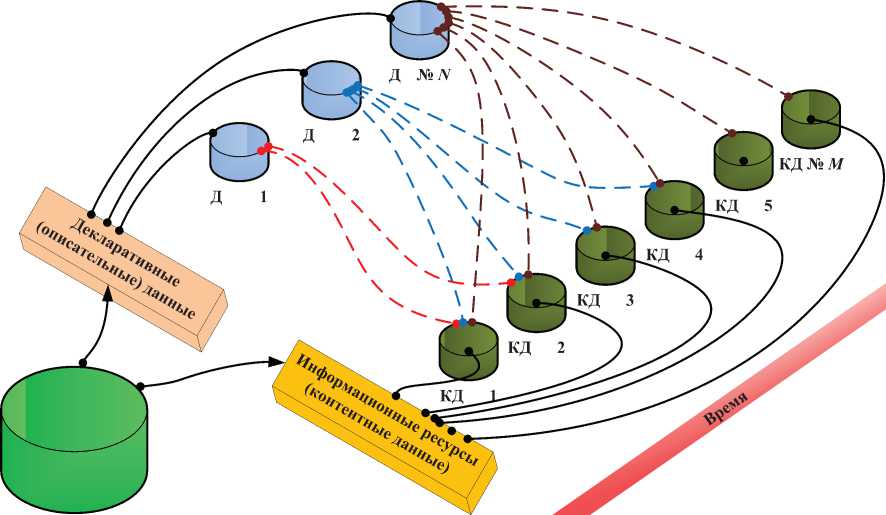

Модуль мониторинга потенциальных данных рассматривает базу данных электронного документооборота или базу данных системы управления информационными ресурсами предприятия как совокупность декларативных (описательных) и контентных (информационных) данных (рис. 4), подлежащих экспортированию; модуль позволяет оценить объем данных, накопленных для экспорта.

Декларативные данные — это данные, характеризующие контентные данные, например:

-

— имя прикрепленного к электронной карточке файла;

-

— размер файла;

-

— создатель документа;

-

— исполнитель документа;

-

— регистрационный номер документа;

-

— дата создания документа;

-

— дата регистрации документа и пр.

Контентные данные — это основное содержание, извлекаемое из базы данных (в общем случае — из хранилища), например отсканированные страницы документов, документы текстового процессора, электронные таблицы, фотографии, чертежи, бинарные данные, презентации и пр.

Рис. 3. Подсистема экспорта данных

Как показывает опыт использования системы документооборота, соотношение между декларативными и контентными данными составляет приблизительно 1:25. Например, объем подлежащих экспортированию несжатых декларативных данных в системе ЭДО Momentum [7] в компании ОАО “Кыргызтелеком” начиная с конца 2008 г. по настоящее время составляет порядка 3,4 Гбайт. Эти декларативные данные описывают подлежащие экспортированию несжатые контентные данные объемом порядка 86,6 Гбайт.

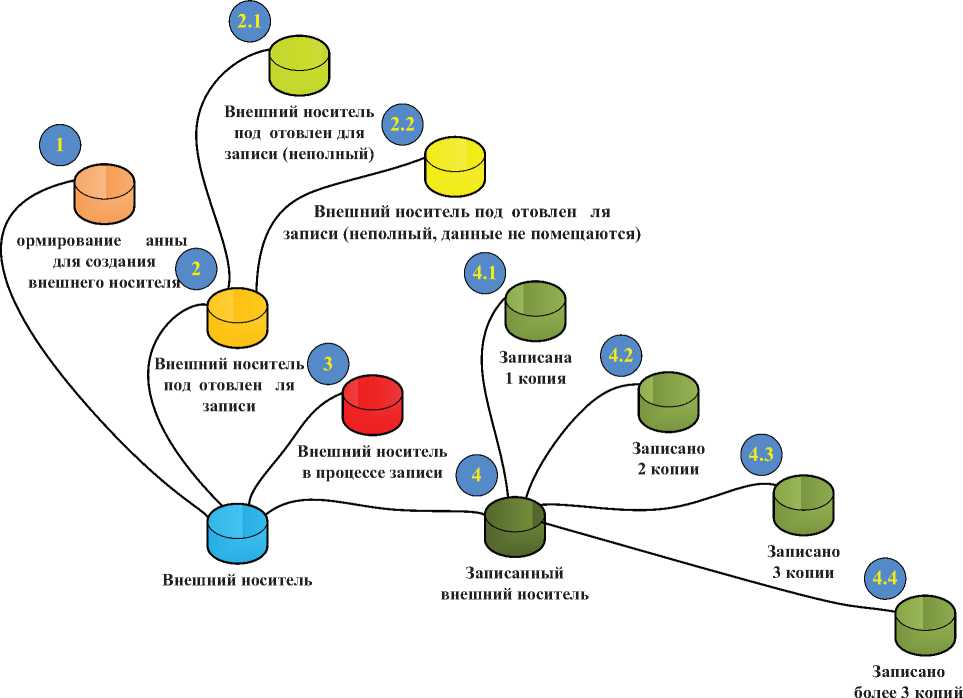

На селективной стадии также присутствует модуль мониторинга внешних носителей. Данный модуль предназначен для просмотра ранее созданных внешних носителей информации, находящихся в различных статусах (рис. 5). Модуль служит также для выбора типа внешнего носителя, на который будет произведен экспорт данных (на рис. 6 показаны

lala )aHHhX 3JeKTpoHHoro )oKyMeHToo6opoTa (CHCTeMh yrpaBJeHHH HHIopMaIHoHHhMH peCypCaMH rpe)rpHHTHH)

Рис. 4. Типы данных и соответствующие им типы дисков поддерживаемые внешние оптические устройства хранения информации [20]), а также для выбора сформированного или не полностью сформированного внешнего носителя, подлежащего дополнению и (или) последующей записи.

Декларативные данные экспортируются на декларативные диски (на рис. 4 — ДД № 1,..., ДД № N ), а контентные данные соответственно на контентные диски (на рис. 4 — КД № 1,..., КД № M ). Следует отметить, что декларативные диски содержат дублирующую информацию, т. е. вновь созданный диск будет включать информацию, содержащуюся на предыдущем диске (или всю имеющуюся, если предыдущего диска не существует) и дополненную вновь поступившей декларативной информацией. Контентные диски не дублируют информацию и содержат уникальные информационные ресурсы, имеющиеся в системной СУБД.

Кроме того, декларативные диски в дополнение к декларативной информации, свойственной системе электронного документооборота или системе управления информационными ресурсами предприятия, содержат служебную декларативную информацию, необходимую для работы подсистемы, — ссылки для каждой декларации на контентный диск, необходимый для просмотра соответствующей описанию информации (на рис. 4 ссылки показаны штриховыми линиями). Последний созданный декларативный диск содержит ссылки на все созданные системой контентные диски.

Если на стадии селекции был выбран уже сформированный внешний носитель, то управление передается на стадию производства. Если же выбран только тип внешнего носителя или указан не полностью сформированный внешний носитель, то управление передается на стадию подготовки.

На стадии подготовки участвуют шесть модулей:

-

— модуль формирования внешних данных;

Рис. 5. Статусы внешних носителей

-

— модуль декомпозиции внешних данных;

-

— модуль шифрования данных;

-

— модуль сжатия извлеченных данных;

-

— модуль разделения архива на зависимые части;

-

— модуль поддержки восстановления носителей.

Точкой входа на стадии подготовки является модуль формирования внешних данных, основная задача которого — выделение декларативной и контентной информации, подлежащей экспорту на внешние носители информации. Выделение информации на стороне SQL-базы данных сводится к формированию пакета SQL-запросов, достаточных для извлечения из рабочей системы всех необходимых данных с учетом действующих в базе данных ограничений целостности.

На данной стадии также производится предварительное сжатие контентной части, основанное на ликвидации дублирующей информации, возникающей в системах ЭДО вследствие возможного дублирования содержания вложений со стороны различных пользователей. Устранение дублирующего содержания основано на свойстве функций расчета контрольных сумм (хеш-функций) [21, 22]. Хеш-функция на входе принимает бинарный поток данных, обрабатывает его по одному из алгоритмов хеширования и выдает K -битное число. Число K зависит от выбранного алгоритма и его модификации. Для электронного архива было выбрано два алгоритма: CRC32 и SHA1-160. Для CRC32 результирующее число будет иметь 32 бит ( K = 32), а для SHA1-160 — 160 бит ( K = 160).

DVD±R 2,66 Гб, 8 см,SS ™

DVD-R 3,95 Гб, 12 см, SS SL (1.0;

DVD-RAM 1,46 Гб, 8 см, SS SL

Внешний носитель

DVD-RAM 4,7 Гб, 12 см, SS SL (2.0)

DVD-RAM 5,16 Гб, 12 см, DS SL (1.0)

DVD±R(W) 2,92 Гб, 8 см, DS SL

DVD R(W)

DVD-RAM 9,4 Гб, 12 см, DS SL (2.0)

DVD±R(W) 9,4 Гб, 12 см, DS SL

Рис. 6. Типы внешних оптических носителей

Несложно показать, что алгоритм CRC32 может уникально идентифицировать 2 K = 2 32 = 4 294 967 296 файлов с уникальным содержимым, а алгоритм SHA1-160 может уникально идентифицировать 2 K = 2 160 = 1 , 4615 · 10 48 уникальных файлов.

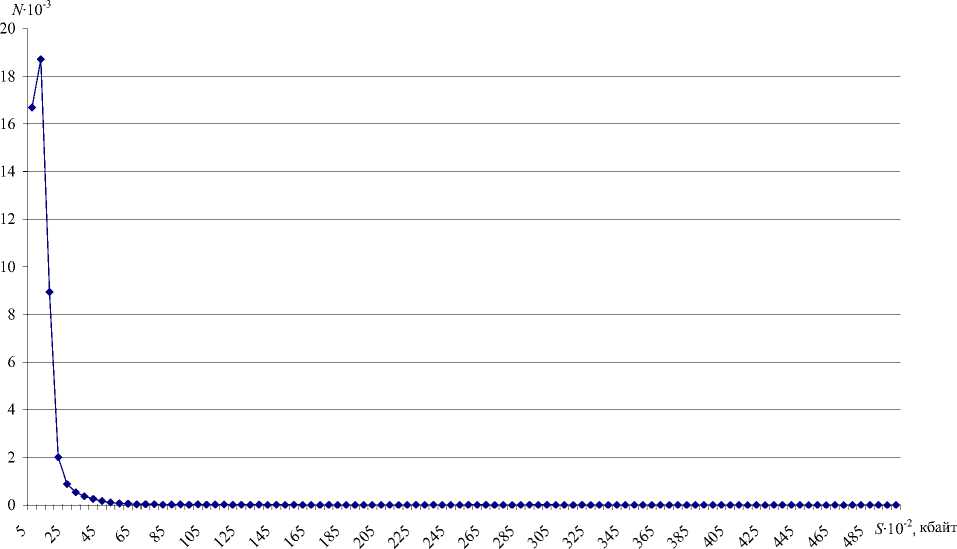

Каждый файл имеет еще один атрибут, идентифицирующий файл, — его размер; в системе ЭА для представления размера файла используется целый неотрицательный 32-раз-рядный тип данных (long integer). Исходя из опыта использования документооборота можно показать, что в системе электронного документооборота доминируют файлы размером до 7 Мбайт. На рис. 7 показано распределение количества файлов по их размерам в ЭДО Momentum [7] в компании ОАО “Кыргызтелеком” начиная с конца 2008 г. по настоящее время, а на рис. 8 приведена та же статистика в виде таблицы. Для представления числа 7 · 1024 кбайт потребуется 23 бит. Это позволяет идентифицировать только 2 23 = 8 388 608 фалов при условии, что их размеры не повторятся, однако это маловероятно. Поэтому при реализации подсистем электронного архива используется первичный ключ, однозначно идентифицирующий запись в реляционной системе управления базами данных и включающий следующие поля:

-

— контрольная сумма файла, рассчитанная по алгоритму CRC32;

-

— контрольная сумма файла, рассчитанная по алгоритму SHA1-160;

-

— размер файла, представленный типом long integer.

Использование такого сочетания полей обусловлено тем, что со временем в хранилище электронного архива накопится большое количество файлов, которые в силу специфики

Рис. 7. Распределение контентных файлов по их размеру ( N — количество файлов, S — размер файлов)

|

Pa3Mep, K6alT |

500 |

1000 |

1500 |

2000 |

2500 |

3000 |

3500 |

4000 |

4500 5000 |

5500 |

6000 |

|

KoJ lqe CTBO |

16690 |

18716 |

8939 |

2007 |

873 |

537 |

368 |

253 |

170 98 |

70 |

51 |

|

Pa3Mep, K6alT |

6500 |

7000 |

7500 |

8000 |

8500 |

9000 |

9500 |

10000 |

10500 11000 |

11500 |

12000 |

|

KoJ lqe CTBO |

28 |

36 |

34 |

15 |

17 |

28 |

12 |

24 |

13 19 |

18 |

9 |

|

Pa3Mep, K6alT |

12500 |

13000 |

13500 |

14000 |

14500 |

15000 |

15500 |

16000 |

16500 17000 |

17500 |

18000 |

|

KoJ lqe CTBO |

4 |

4 |

18 |

10 |

15 |

7 |

14 |

2 |

2 2 |

5 |

3 |

|

Pa3Mep, K6alT |

18500 |

19000 |

19500 |

20000 |

20500 |

21000 |

21500 |

22000 |

22500 23000 |

23500 |

24000 |

|

KoJ lqe CTBO |

5 |

1 |

4 |

3 |

8 |

2 |

3 |

2 |

4 2 |

8 |

2 |

|

Pa3Mep, K6alT |

24500 |

25000 |

25500 |

26000 |

26500 |

27000 |

27500 |

28000 |

28500 29000 |

29500 |

30000 |

|

KoJ lqe CTBO |

2 |

2 |

5 |

10 |

6 |

1 |

1 |

2 |

2 5 |

4 |

6 |

|

Pa3Mep, K6alT |

30500 |

31000 |

31500 |

32000 |

32500 |

33000 |

33500 |

34000 |

34500 35000 |

35500 |

36000 |

|

KoJ lqe CTBO |

7 |

1 |

3 |

5 |

2 |

3 |

0 |

0 |

1 0 |

1 |

2 |

|

Pa3Mep, K6alT |

36500 |

37000 |

37500 |

38000 |

38500 |

39000 |

39500 |

40000 |

40500 41000 |

41500 |

42000 |

|

KoJ lqe CTBO |

0 |

1 |

1 |

2 |

0 |

1 |

1 |

1 |

1 0 |

1 |

1 |

|

Pa3Mep, K6alT |

42500 |

43000 |

43500 |

44000 |

44500 |

45000 |

45500 |

46000 |

46500 47000 |

47500 |

48000 |

|

KoJ lqe CTBO |

1 |

0 |

0 |

0 |

2 |

0 |

0 |

1 |

0 0 |

0 |

1 |

|

Pa3Mep, K6alT |

50-60K |

60-70K 70-80K |

80-90K |

90-100K |

100-200K 200-300K |

300-400K |

400K |

||||

|

KoJ lqe CTBO |

14 |

5 |

4 |

2 |

2 |

13 |

1 |

2 |

2 |

||

Рис. 8. Распределение контентных файлов по их размеру (в табличной форме)

организации хранилища необходимо идентифицировать по их содержанию. Количество файлов, идентифицируемых таким первичным ключом, приближенно равно 2160+32+23= 2215 ≈ 5,2656· 1064 . Учитывая, что в настоящее время в течение года создается порядка 60 000 документов и в будущем ежегодное количество документов многократно увеличится, например до 106 документов в год, можно показать, что хранилище и в этом случае будет актуальным в течение порядка 5,2656 • 1058 лет.

Далее модуль формирования внешних данных передает управление модулю декомпозиции внешних данных, задачей которого является их предварительная подготовка в виде внешней независимой базы данных. Модуль может формировать следующие два вида внешних баз данных:

-

— внешняя независимая декларативная база данных (ВНДБД);

-

— внешняя независимая контентная база данных (ВНКБД).

Соответственно ВНДБД лежит в основе декларативных дисков, а ВНКБД — в основе контентных дисков. Базы данных называются независимыми вследствие их потенциальной работоспособности в случае отсутствия одной из баз данных. Так, если в наличии имеется только ВНДБД, подсистема работы с внешним электронным архивом позволит извлечь список всех документов, извлеченных из системы ЭДО. Если же в наличии имеется только ВНКБД, то подсистема работы с внешним электронным архивом позволит просмотреть список прикрепленных к документам файлов, ранее извлеченных на контентный диск из системы ЭДО, а также содержимое этих файлов. При наличии декларативных дисков (ДД) и контентных дисков (КД) доступны все указанные выше функции, свойственные ВНДБД и ВНКБД.

Для ВНДБД при экспорте не производится разбиение данных соответственно выбранному на стадии селекции типу внешнего носителя информации: для декларативных дисков результирующий размер подготовленной ВНДБД определяет тип внешнего носителя. В отличие от ВНДБД для ВНКБД производится разбиение контентного содержимого на части размером не более S part = S disk K f-ш ( S part — размер результирующей декомпозиционной части; S disk — размер выбранного типа внешнего носителя на стадии селекции; K fill — коэффициент заполнения диска). По умолчанию K f ill = 0,7 (70 % емкости носителя).

Модуль декомпозиции внешних данных опционально может задействовать модуль шифрования данных, основной задачей которого является криптографическая защита [21, 22] извлеченных для экспорта данных. Криптографическая защита может быть выполнена двумя способами:

-

— применительно ко всей базе данных;

-

— применительно к части базы данных.

В первом случае выбор алгоритма шифрования определяется возможностями базы данных, выбранной для экспорта. Недостатком первого способа криптографической защиты является ограниченность алгоритмов, реализованных для той или иной базы данных (наличие нативных средств криптографической защиты). Преимуществом данного способа является шифрование базы данных в целом, в том числе индексов, ограничений целостности, триггеров, процедур и функций (если они имеются) и пр.

Во втором случае имеется возможность использовать как симметричные, так и несимметричные алгоритмы шифрования. Недостатком второго способа является невозможность (или трудоемкость) шифрования ограничений целостности, триггеров, процедур, функций и прочих объектов экспортируемой базы данных. Преимуществом является возможность применения любых алгоритмов и методов шифрования, что может на порядок повысить криптостойкость.

Следует отметить, что в обоих случаях необходимо принимать специальные меры для хранения сгенерированных ключей шифрования: ключи не следует хранить вместе с защищаемыми базами данных, лучшей практикой считается случайная генерация длин- ного ключа, его разбиение на несколько частей и передача каждой части ответственным за безопасность лицам. При необходимости доступа к данным ответственные лица собираются вместе для ввода каждым лицом своей части ключа.

За модулем шифрования данных (или декомпозиции внешних данных, если шаг шифрования данных опущен) следует модуль сжатия извлеченных данных. Основная задача модуля — произвести упаковку предназначенных для экспорта данных, так чтобы их размер был равен половине (или менее половины) размера выбранного типа внешнего носителя данных. Для различных данных применяются различные методы сжатия [23]. Так, при сжатии текстовой информации хорошие результаты дает применение словарного метода сжатия без потерь (например, на основе алгоритма Зива — Лемпела), при сжатии графической информации можно применить как алгоритмы сжатия без потерь (например, lossless JPEG), так и алгоритмы сжатия с потерями (например, JPEG, фрактальное или вейвлетное сжатие [24]). Для сжатия видеоданных определены стандарты. Хорошие результаты дают алгоритмы, входящие в стандарт MPEG-4.

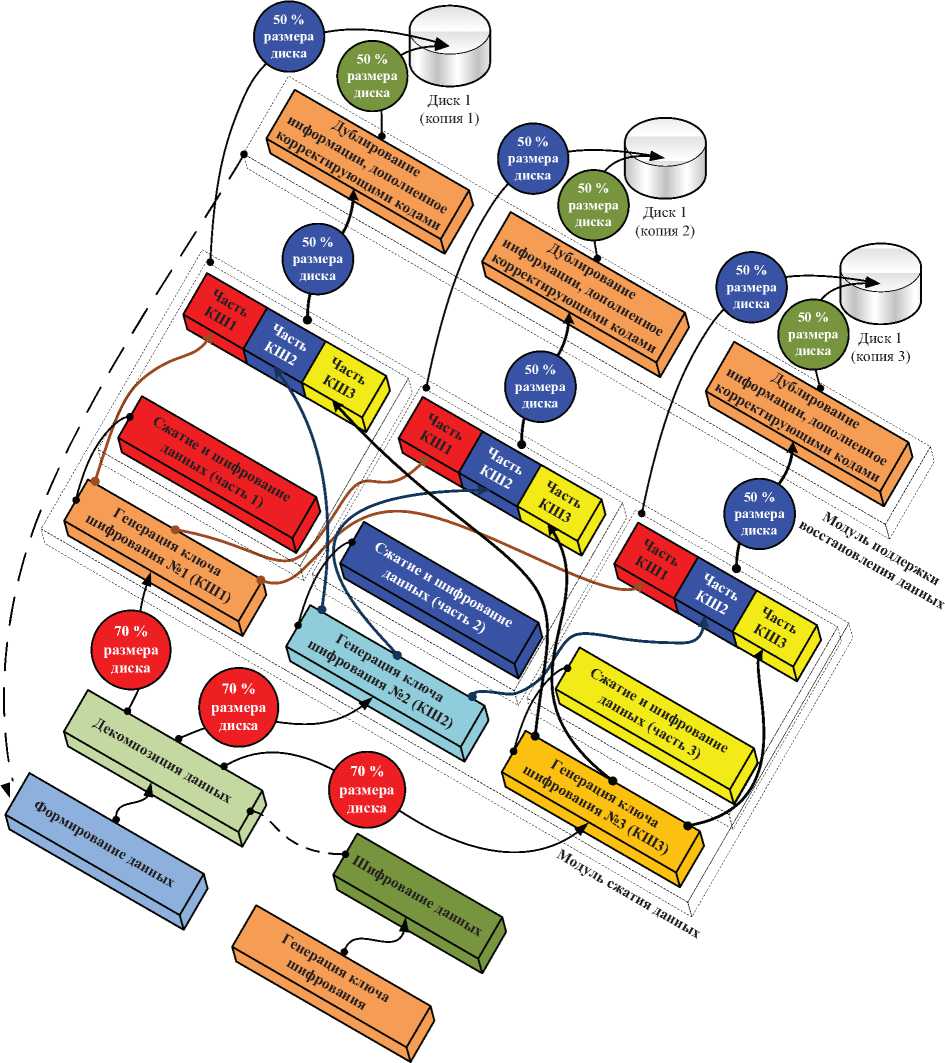

Также следует отметить, что на уровне сжатия данных возможно применение методов шифрования [25]. Для особо требовательных к обеспечению безопасности систем это может предоставить дополнительный уровень безопасности. На этом уровне можно реализовать вторую ступень шифрования данных с помощью метода, совместимого с используемым алгоритмом сжатия данных, либо использовать эту возможность в опциональном модуле разделения архива на зависимые части для создания зависимых архивов. Суть метода заключается в следующем: для одной предварительно извлеченной (опционально зашифрованной) копии данных создается несколько сжатых файлов с применением встроенных в алгоритмы сжатия данных криптоалгоритмов. Для каждого созданного файла используется собственный сложный случайно сгенерированный ключ шифрования данных. После сжатия ключ разбивается на части, число которых равно числу созданных сжатых копий. Для каждой копии сжатых данных формируется файл, состоящий из одной части своего ключа шифрования и нескольких частей (по одной для каждой копии) других ключей шифрования. На рис. 9 показан случай создания трех зависимых копий дисков.

Для того чтобы разархивировать любую копию архива, необходимо наличие всех созданных зависимых частей. Отсутствие какой-либо зависимой части приведет к невозможности открыть архив. Метод разделения архива на зависимые части вносит избыточность данных, что можно использовать в случае частичного уничтожения данных на одном из носителей. Следует отметить также недостатки метода:

-

— требуется несколько внешних устройств внешнего хранения данных для записи одних и тех же данных, в случае использования оптических дисков этот недостаток несуществен вследствие низкой стоимости последних;

-

— в случае полного уничтожения данных на одном из устройств внешнего хранения данных экспортируемые данные в режиме зависимых частей будут безвозвратно утеряны, поэтому необходимо использовать средства повышения надежности хранения данных.

Для повышения надежности хранения данных используется модуль поддержки восстановления носителей. На рис. 9 показан модуль декомпозиции данных, формирующий зашифрованный файл внешней базы данных, размер которого приближенно равен 70 % емкости внешнего носителя данных ( K f ill = 0,7). Далее модуль сжатия данных сжимает переданные модулем декомпозиции данные до размера, составляющего не более 50 % емкости внешнего носителя данных. Результатами работы модуля сжатия данных являются сжатый и дополнительно зашифрованный (если это необходимо) файл внешней базы данных и составной

Рис. 9. Разделение архива на зависимые части ключ шифрования данных (если было произведено дополнительное шифрование), состоящий из частей всех ранее сгенерированных в модуле сжатия данных ключей шифрования. Модуль поддержки восстановления данных перед созданием избыточной информации проверяет суммарный размер переданных файлов. Если суммарный размер составляет более 50 % емкости внешнего носителя, значение коэффициента уменьшается на 0,01 (1 %) и управление передается модулю формирования данных. Если суммарный объем файлов составляет не более 50 %, модуль вносит избыточность данных с дополнением избыточной информации кодами, корректирующими ошибки [26], что обеспечивает возможность восстановления информации при множественных повреждениях как защищаемой, так и избыточной инфор- мации. Размер данных для последующего восстановления информации также составляет порядка 50 % размера выбранного типа внешнего носителя информации. Таким образом, формируется образ диска для последующей передачи на стадию производства, состоящий из зашифрованной и сжатой локальной базы данных, составного ключа шифрования (опционально), а также файла (файлов), содержащего избыточную информацию, дополненную кодами обнаружения и исправления ошибок.

При решении задач обнаружения и коррекции ошибок хорошо себя зарекомендовали коды Рида — Соломона. Коды Рида — Соломона основаны на полях Галуа [26] и находят применение во многих областях, связанных с хранением данных, например в избыточных массивах независимых дисков (RAID) или при производстве оптических дисков (CD, DVD) [27–30].

На стадии подготовки внешний носитель может находиться на следующих стадиях (см. рис. 5):

-

1. Формирование данных для создания внешнего носителя.

-

2. Внешний носитель подготовлен для записи:

-

2.1. Внешний носитель подготовлен для записи (неполный).

-

2.2. Внешний носитель подготовлен для записи (неполный, данные не помещаются).

-

Статус “Формирование данных для создания внешнего носителя” указывает на то, что стадия подготовки для указанного внешнего носителя начата, но еще не завершена.

Статус “Внешний носитель подготовлен для записи” сигнализирует о завершении стадии подготовки данных.

Статус “Внешний носитель подготовлен для записи (неполный)” сигнализирует о завершении стадии подготовки данных и одновременно указывает на то, что заполнение внешнего носителя не соответствует критерию наполненности (90 % и более).

Статус “Внешний носитель подготовлен для записи (неполный, данные не помещаются)” сигнализирует о завершении стадии подготовки данных и одновременно указывает на то, что заполнение внешнего носителя не соответствует критерию наполненности (90 % и более); данный статус также указывает на то, что следующий по порядку объект для экспорта не помещается на диск, т. е. размер объекта составляет более 10 % размера внешнего носителя. Статус предназначен для исключения потенциальных случаев “выпадения” больших объектов из процесса экспорта.

На стадии подготовки данных в информационной схеме поддержки экспорта данных выполняются следующие действия:

-

1) генерируется и записывается уникальный системный идентификатор внешнего устройства хранения информации;

-

2) генерируется и записывается уникальный штрих-код (EAN-13), визуально идентифицирующий диск на его полиграфическом оформлении;

-

3) записывается выбранный на стадии селекции тип диска (декларативный или контентный);

-

4) записывается окончательно определенный на стадии формирования данных тип внешнего носителя информации;

-

5) формируется и записывается уникальное имя тома диска, состоящее из трех частей, разделенных символом нижнего подчеркивания: <тип диска>_<штрих-код EAN-13>_ <системный идентификатор>; тип диска может принимать два значения: D — для декларативных дисков и C — для контентных дисков;

-

6) записывается последний статус внешнего носителя информации;

-

7) вычисляются и записываются экстремальные точки (минимальное и максимальное значения) для экспортированных данных по полю, уникально идентифицирующему контентные данные рабочей области в системе ЭДО или в системе управления информационными ресурсами предприятия;

-

8) вычисляются и записываются экстремальные точки для экспортированных данных по полю, определяющему дату создания контентных данных в системе ЭДО или системе управления информационными ресурсами предприятия;

-

9) вычисляются и записываются экстремальные точки для экспортированных данных по полю, уникально идентифицирующему контентные данные нерабочей (псевдоархивной) области [7, 8] в системе ЭДО или системе управления информационными ресурсами предприятия;

-

10) вычисляется и записывается размер несжатых нативных данных, хранящихся в системе ЭДО или в системе управления информационными ресурсами предприятия;

-

11) записываются дата и время начала формирования данных для внешнего носителя;

-

12) записываются дата и время окончания формирования данных для внешнего носителя.

Информация, собранная в первых шести действиях (1–6), используется на стадии производства, а информация, собранная в последующих шести действиях (7–12), используется для анализа и оптимизации работы подсистемы экспорта данных, а также для выполнения статистических отчетов, характеризующих объем экспортированных сведений.

После формирования данных (статусы 2, 2.1, 2.2) подготовленный для записи образ диска передается на стадию производства. На стадии производства выполняется запись подготовленного образа на внешний носитель информации. В настоящее время с экономической точки зрения наиболее эффективны оптические носители информации (см. рис. 6), именно на них сделан акцент при разработке подсистем электронного архива.

На стадии производства используются пять модулей:

-

— модуль регистрации внешних носителей;

-

— модуль предварительной валидации внешних носителей;

-

— модуль печати полиграфии дисков;

-

— модуль записи внешних носителей;

-

— модуль заключительной валидации внешних носителей.

Точкой входа на стадии производства является модуль регистрации внешних носителей. Основной задачей модуля является осуществление следующих действий в информационной схеме поддержки экспорта данных:

-

1) определяется и записывается размер несжатой локальной базы данных;

-

2) вычисляется и записывается контрольная сумма по алгоритму SHA-1 (256) [21, 22] для несжатой локальной базы данных;

-

3) определяется и записывается размер сжатой локальной базы данных;

-

4) вычисляется и записывается контрольная сумма по алгоритму SHA-1 (256) для сжатой локальной базы данных;

-

5) определяется и записывается размер дублирующей информации, дополненной кодами обнаружения и коррекции ошибок;

-

6) вычисляется и записывается контрольная сумма по алгоритму SHA-1 (256) для дублирующей информации, дополненной кодами обнаружения и коррекции ошибок;

-

7) записываются дата и время начала декомпозиции (формирования несжатой локальной базы данных);

-

8) записываются дата и время окончания декомпозиции;

-

9) записываются дата и время начала сжатия локальной базы данных;

-

10) записываются дата и время окончания сжатия локальной базы данных;

-

11) записываются дата и время начала формирования избыточных данных и расчета кодов обнаружения и коррекции ошибок;

-

12) записываются дата и время окончания формирования избыточных данных и расчета кодов обнаружения и коррекции ошибок;

-

13) записываются дата и время начала формирования образа диска;

-

14) записываются дата и время окончания формирования образа диска;

-

15) опционально записываются предварительно зашифрованные ключи шифрования (дешифрования) данных;

-

16) записывается вид режима создания копий (1 — режим зависимых частей архива, 0 — режим независимых частей архива);

-

17) счетчик записанных копий для вновь созданного внешнего носителя сбрасывается в ноль;

-

18) если возникли нестандартные ситуации на стадиях экспорта данных, информация об исключительных ситуациях сохраняется в комментариях к статусу внешнего носителя.

Информация, записанная на стадии регистрации внешних носителей, используется для анализа и оптимизации работы подсистемы экспорта данных, а также для выполнения статистических отчетов, характеризующих объем экспортированных сведений.

Модуль регистрации передает управление модулю предварительной валидации внешних носителей. Основное назначение модуля — проверка уникальности пары производитель — серия среди ранее созданных и создаваемых копий внешних носителей информации для указанного подготовленного к записи образа внешнего носителя. Необходимость проверки обусловлена возможными дефектами отдельных партий дисков, входящих в одну и ту же серию от одного и того же производителя. Использование дисков от разных производителей или хотя бы дисков различных серий одного и того же производителя уменьшает вероятность разрушения данных одновременно на всех дисках. Для реализации такой проверки, а также для ведения подробной статистики на стадии производства в информационной схеме поддержки экспорта данных выполняются следующие действия:

-

1) генерируется и записывается уникальный идентификатор копии;

-

2) каждой копии ставится в соответствие уникальный системный идентификатор внешнего носителя информации, с которого дублируется копия;

-

3) записывается фактически используемый на момент записи данных тип внешнего носителя информации;

-

4) определяется и записывается размер внешнего носителя информации;

-

5) определяется и записывается серийный номер тома внешнего носителя информации;

-

6) записываются дата и время начала записи на внешний носитель информации;

-

7) записываются дата и время окончания записи на внешний носитель информации;

-

8) фиксируется информация о пользователе, который инициировал создание копии;

-

9) если копия оказалась нечитаемой, то пользователем отмечается факт сбойной копии, в этом случае фиксируется также информация о пользователе, который установил соответствующую отметку;

-

10) определяется и записывается информация о производителе внешнего носителя информации, а также информация о серии внешнего носителя информации [27 - 30];

-

11) определяется и записывается информация о физическом размере внешнего носителя информации (для оптических дисков — 80 мм или 120 мм);

-

12) определяется и записывается информация о виде и типе внешнего носителя информации, например для оптических дисков (см. рис. 6) DVD+R, DVD-R, CDRW и пр.;

-

13) фиксируются исключительные ситуации, произошедшие за время создания диска;

-

14) записываются дата и время начала проверки внешнего носителя информации (по окончании процесса записи);

-

15) записываются дата и время окончания проверки внешнего носителя информации (по окончании процесса записи);

-

16) определяются и записываются поддерживаемые внешним носителем информации скорости записи (для оптических дисков);

-

17) определяется и записывается количество слоев на носителе информации (для оптических дисков);

-

18) корректируется статус внешнего носителя информации.

-

3. Внешний носитель в процессе записи.

-

4.1. Записана одна копия.

-

4.2. Записано две копии.

-

4.3. Записано три копии.

-

4.4. Записано более трех копий.

-

-

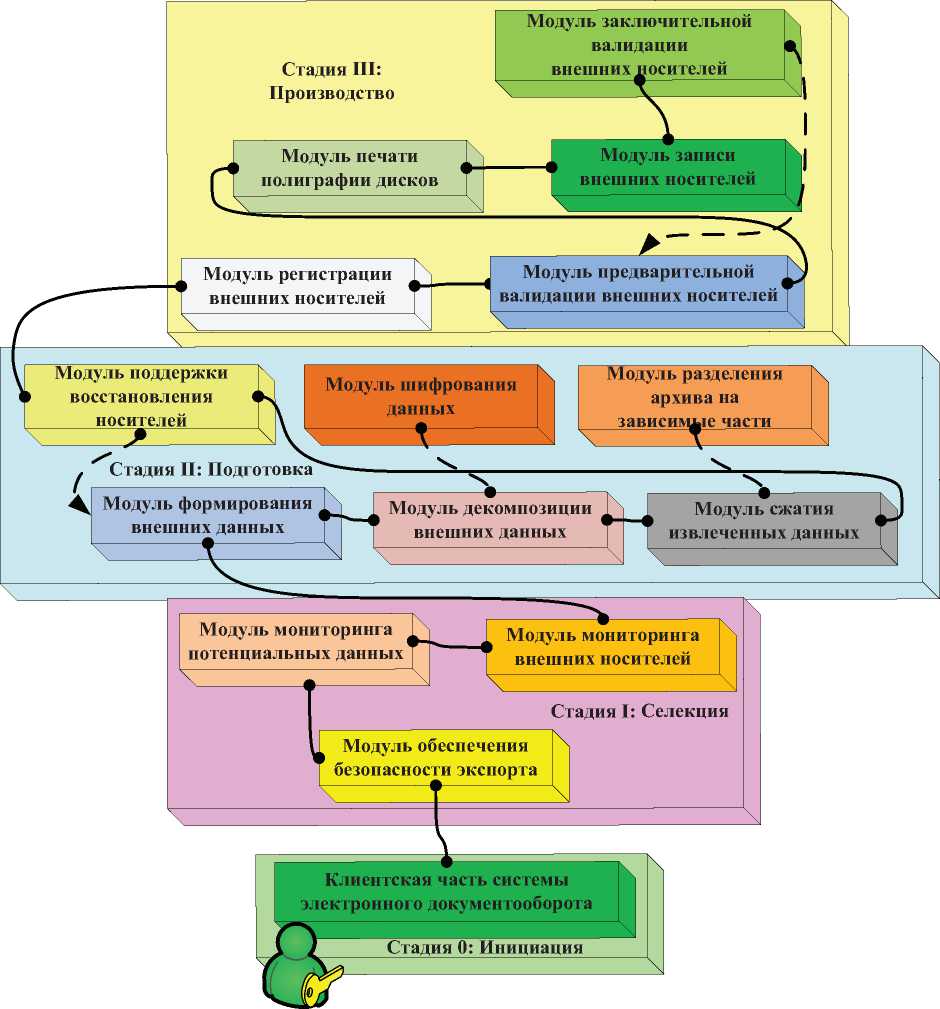

4. Подсистема работы с внешним электронным архивом. С функциональной точки зрения в подсистеме работы с внешним электронным архивом (рис. 10) можно выделить четыре стадии:

На стадии производства возможны следующие статусы внешних носителей информации (см. рис. 5):

Так как внешнее устройство хранения данных идентифицируется типом экспортируемых данных, уникальным штрих-кодом (EAN-13), позволяющим автоматизировать считывание кода посредством сканера штрих-кодов, номером копии и прочими атрибутами, то ручная маркировка внешних носителей если не невозможна, то крайне затруднена. Поэтому на стадии производства в модуле печати полиграфии дисков используется автоматическая генерация изображений, наносимых на поверхность внешнего носителя, а также изображений, наносимых на полиграфическом оформлении упаковки диска. Модуль печати полиграфии позволяет вывести на печать сформированные изображения с возможностью выбора принтеров различного типа для печати непосредственно на поверхности диска или для печати изображений фотографического качества.

После подготовки и печати полиграфии управление передается модулю записи внешних носителей, основная цель которого — записать ранее подготовленный образ копии на носитель информации. В случае использования оптических носителей информации запись осуществляется через интерфейс ASPI [27–33]. В целях автоматизации процессов производства и обеспечения автономности системы “Электронный архив” запись оптических дисков реализуется непосредственно в подсистеме экспорта данных — модуле записи внешних носителей.

По окончании записи внешнего носителя информации в модуле заключительной валидации внешних носителей проводится проверка записанного носителя на читаемость. В случае наличия ошибок при валидации проверяемый носитель информации помечается как сбойная копия и управление передается в модуль предварительной валидации внешних носителей для повторной записи. Если при валидации ошибок не выявлено, то внешний носитель считается успешно созданным, устанавливается один из положительных статусов (подп. 4.1– 4.4 на рис. 5) и подсистема экспорта переходит в режим ожидания, возвращаясь на стадию селекции.

Рис. 10. Подсистема работы с внешним электронным архивом

-

0) инициация;

-

I) чтение;

-

II) подготовка;

-

III) визуализация.

На стадии инициации клиентской частью электронного документооборота производится валидация возможности запуска подсистемы на базе идентификационных, аутентификаци-

Рис. 11. Чтение данных с внешнего носителя информации онных данных, а также электронной цифровой подписи пользователя. В случае успешной валидации клиентская часть ЭДО передает управление автономному исполняемому модулю — подсистеме работы с внешним электронным архивом на стадию чтения, где управление принимает модуль обеспечения безопасности доступа. Модуль безопасности доступа выполняет ревалидацию запуска подсистемы работы с внешним электронным архивом на базе данных, переданных в контексте внешних параметров, что предотвращает неавторизованный запуск модуля. В случае успеха ревалидации управление передается модулю чтения внешних носителей.

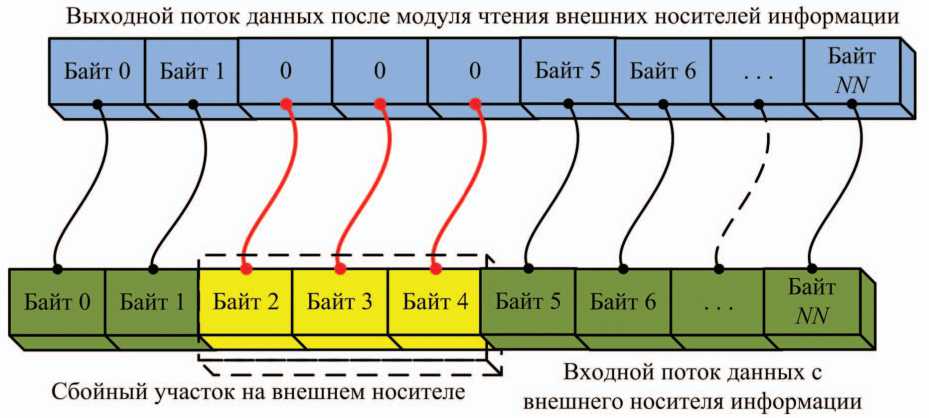

Модуль чтения внешних носителей выполняет копирование файлов с внешних носителей информации во временную директорию на жестком диске персонального компьютера (ПК), с которого была запущена подсистема работы с внешним электронным архивом. Следует отметить, что после завершения работы с подсистемой файлы во временной директории удаляются безопасным способом: сначала они без пересоздания заполняются нулями, а затем удаляются из файловой системы ПК. Также следует обратить внимание на специфику копирования данных в модуле чтения внешних носителей: первоначально копирование осуществляется в классическом стиле — поблочное чтение с внешнего носителя, за которым следует поблочная запись в выходной файл; если происходит ошибка ввода-вывода, то режим поблочного чтения для сбойного блока меняется на режим побайтного чтения. Все байты из входного потока, которые не удалось считать в выходном потоке данных, заменяются нулями (рис. 11). После чтения сбойного блока предпринимается попытка вернуться к поблочному режиму, в случае повторения ошибок ввода-вывода режим вновь меняется на побайтный режим и т. д. Таким образом считываются все необходимые файлы: сжатый зашифрованный архив с составным ключом шифрования (если запись была произведена в режиме зависимых копий), а также файлы дублирующей информации с кодами обнаружения и коррекции ошибок.

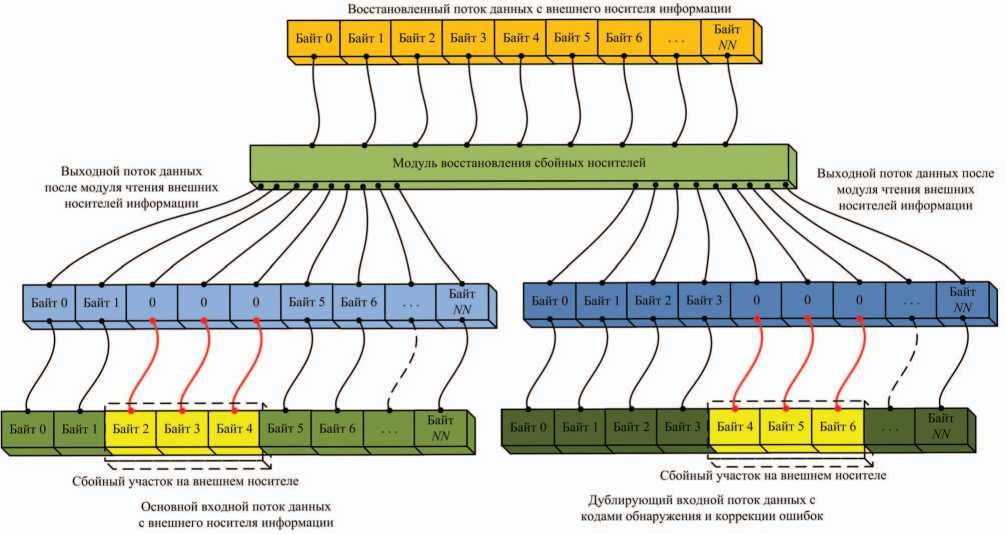

После завершения чтения всех необходимых файлов управление передается модулю восстановления сбойных носителей. Работа модуля основана на кодах обнаружения и коррекции ошибок. В системе “Электронный архив” были выбраны коды Рида — Соломона [26, 33]. Для проверки и восстановления файлов на вход модуля подаются два потока: 1) зашифрованный архив с составным ключом шифрования; 2) дублирующая информация, дополненная

Рис. 12. Восстановление данных с внешнего носителя информации кодами обнаружения и коррекции ошибок. За счет дублирования информации и наличия кодов обнаружения и коррекции ошибок становится возможным восстановление информации даже в том случае, если присутствуют сбойные пересекающиеся участки как в основном, так и в дублирующем входном потоке (рис. 12). Результатом работы модуля является восстановленный поток данных с внешнего носителя информации, который далее передается на стадию подготовки данных в модуль извлечения данных. Если количество ошибок настолько велико, что повреждены и информация, и дублирующая информация, а также коды обнаружения и коррекции ошибок, то выдается соответствующее сообщение о невозможности восстановления информации.

На стадии подготовки данных участвуют четыре модуля:

— модуль извлечения данных;

-

— модуль сбора зависимых частей в единый архив;

-

— модуль композиции извлеченных данных;

-

— модуль дешифрования данных.

-

5 . Организационные вопросы. В целях обеспечения безопасности доступа к внешнему электронному архиву, надежности хранения информации на внешних носителях, а также безопасного хранения средств обеспечения информационной безопасности в организации, применяющей внешний электронный архив, необходимо выработать регламент, определяющий организационные вопросы и регулирующий права доступа для сотрудников организации.

Модуль извлечения данных проверяет наличие составного ключа шифрования, который указывает на взаимозависимость копий. Если факт зависимости не обнаружен, то модуль осуществляет извлечение зашифрованной локальной базы данных из архива. Если факт зависимости обнаружен, то модуль извлечения данных передает управление на стадию чтения, до тех пор пока во временной директории не соберутся все составные части зависимого архива. После этого модуль извлечения данных подключает модуль сбора зависимых частей в единый архив, который собирает ключ дешифрования из составных ключей, хранящихся при каждой зависимой части. Далее модуль извлечения данных, используя полученный ключ, выполняет извлечение и дешифровку данных из архива.

Результатом работы модуля извлечения данных является зашифрованная локальная база данных, которая далее передается в модуль композиции извлеченных данных. Модуль композиции, используя модуль дешифрования данных, запрашивает у пользователя ключ для расшифровки локальной базы данных (пароль); пароль предварительно извлекается пользователем из надежного хранилища. После ввода ключа модуль дешифрует локальную базу данных, после чего модуль композиции на основе локальной базы данных создает удобное для использования представление данных, близкое по структуре к форматам данных системы электронного документооборота, и передает результат своей работы на стадию визуализации.

На стадии визуализации в паре работают два модуля: модуль консолидации информации о внешних носителях и модуль поиска и визуализации информации. Задачей первого модуля является обнаружение и разрешение зависимостей между контентными и декларативными дисками посредством интерактивных просьб к пользователю со стороны модуля предоставить тот или иной контентный диск, идентифицируемый по коду или по имени. Модуль консолидации информации о внешних носителях позволяет объединить декларативные и контентные диски в единое целое.

Интерфейс модуля поиска и визуализации внешне напоминает главный интерфейс системы электронного документооборота [7, 8] и предназначен для просмотра извлеченных во внешний архив сведений о документах, а также для просмотра их содержимого с возможностью многокритериального поиска и динамического изменения формы вывода информации в виде разнообразных отчетов.

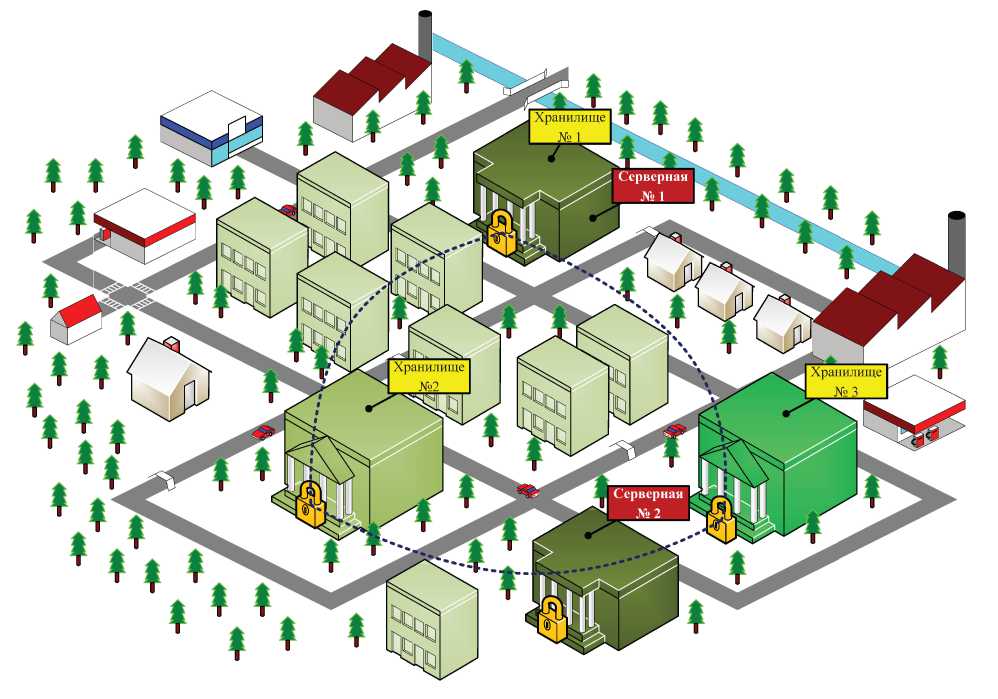

В регламенте необходимо описать следующие процедуры:

-

— организация нескольких территориально (географически) разнесенных хранилищ для хранения внешних носителей информации (рис. 13);

-

— организация нескольких территориально (географически) разнесенных серверных для размещения серверов электронного документооборота, серверов резервного копирования, а также инфраструктуры поддержки внешнего электронного архива (см. рис. 13);

-

— организация ограничения доступа в серверные и хранилища (см. рис. 13);

-

— определение дня (или дней) осуществления ежемесячного экспорта контентных и декларативных внешних носителей;

-

— определение способа записи внешних носителей: по заполнению или по требованию;

-

— определение плановой процедуры периодических проверок целостности внешних носителей;

-

— проведение аудита действий пользователей во внешнем электронном архиве;

-

— проведение аудита доступа к рабочим станциям, имеющим доступ к электронному архиву, в том числе к подсистеме экспорта данных и подсистеме работы с внешним электронным архивом;

-

— проведение аудита доступа ко всем хранилищам, действующим в организации;

-

— проведение аудита доступа ко всем серверным, действующим в организации.

Заключение. Разработанная система внешнего электронного архива может быть использована как совместно с электронным документооборотом, так и совместно с системой управления информационными ресурсами предприятия. Система обеспечивает многоуровневую информационную безопасность, предоставляет удобные инструменты регулирования уровня информационной безопасности. Экспорт производится в автоматизированном

Рис. 13. Географическое разнесение хранилищ и серверных комнат, ограничение доступа режиме на оптические носители информации, что определяет экономическую эффективность системы. Используемые в системе алгоритмы и методы обеспечения надежности хранения информации позволяют организовывать комбинированные хранилища информации с возможностью использования различных типов внешних носителей информации. Система сохраняет детальный журнал своей работы, что позволяет анализировать и оптимизировать работу подсистем в режиме, близком к режиму реального времени.

Список литературы Электронный архив для систем электронного документооборота и систем управления информационными ресурсами предприятия

- Березина Н. М. Современное делопроизводство. 3-е изд./Н. М. Березина, Л. М. Лысенко, Е. П. Воронцова. СПб.: Питер, 2007.

- Саттон М. Д. Корпоративный документооборот. Принципы, технологии. СПб.: Азбука, 2002.

- Kampffmeye U. ECM -enterprise content management. Hamburg: Project consult, 2006.

- Информационные ресурсы аналитической компании “Gartner”. [Electron. resource]. http://www.gartner.com/it-glossary/enterprise-content-management-ecm.

- Информационные ресурсы свободной Интернет-энциклопедии Wikipedia. [Электрон. ресурс]. http://ru.wikipedia.org/wiki/Enterprise_content_management.

- Черкасов Г. Н. Надежность аппаратно-программных комплексов: Учеб. пособие. СПб.: Питер, 2005.

- Янко Д. В. Система электронного документооборота “Momentum”. Свидетельство на программу для ЭВМ от 17.12.10 № 217. Бишкек: Гос. патент. служба, 2010.

- Янко Д. В. Электронный документооборот как интегратор гетерогенных информационных систем//Пробл. автоматики и управления (Бишкек). 2011. № 2. С. 95-102.

- Зиглер Р. Л. Брандмауэры в Linux: Пер. с англ. М.: Издат. дом “Вильямс”, 2001.

- Hucaby D. Cisco ASA, PIX, and FWSM firewall handbook. Indianapolis: Cisco Press, 2008.

- Bollapragada V. IPSec VPN Design/V. Bollapragada, M. Khalid, S. Wainner. Indianapolis: Cisco Press, 2005.

- Lewis M. Comparing, designing, and deploying VPNs. Indianapolis: Cisco Press, 2006.

- Feilner M. OpenVPN. Building and integrating virtual private networks. Birmingham: Packt Publ. Ltd, 2006.

- Rehman R. U. Intrusion detection systems with snort advanced IDS techniques. N. Y.: Prentice Hall, 2003.

- Cox K. J. Managing security with snort and IDS tools/K. J. Cox, C. Gerg. Sebastopol: O’Reilly Media, Inc., 2004.

- Guise P. de. Enterprise systems backup and recovery: A corporate insurance policy. N. Y.: Auerbach Publ., 2008.

- Nelson S. Pro data backup and recovery. N. Y.: Apress, 2010.

- Янко Д. В. Ключ электронной цифровой подписи с защищенным крипто-контейнером. Свидетельство на программу для ЭВМ от 17.12.10 № 218. Бишкек: Гос. патент. служба, 2010.

- Бахур В. С. Запись CD и DVD. Профессиональный подход. СПб.: Питер, 2006.

- Шнайер Б. Прикладная криптография. Протоколы, алгоритмы, исходные тексты на языке Си. М.: Триумф, 2002.

- Фергюсон Н.Практическая криптография/Н. Фергюсон, Б. Шнайер. М.: Диалектика, 2004.

- Ватолин Д. Методы сжатия данных. Устройство архиваторов, сжатие изображений и видео/Д. Ватолин, А. Ратушняк, М. Смирнов, В. Юкин. М.: Диалог-МИФИ, 2003.

- Уэлстрид С. Фракталы и вейвлеты для сжатия изображений в действии: Учеб. пособие. М.: Триумф, 2003.

- Salomon D. Data compression. The complete reference. 4th ed. Northridge: Springer, 2007.

- Sweeney P. Error control coding. From theory to practice. Guildford: John Wiley and Sons, Ltd., 2002.

- Roberts R. Multi-media commands -2 (MMC-2). Washington: ANSI, 1999.

- McFerrin B. Multi-media commands -3 (MMC-3). Washington: ANSI, 2001.

- McFerrin B. Multi-media commands -4 (MMC-4). Washington: ANSI, 2004.

- McFerrin B. Multi-media commands -5 (MMC-5). Washington: ANSI, 2006.

- Несвижский В. Программирование устройств SCSI и IDE. СПб.: БХВ-Петербург, 2003.

- Гук М. Интерфейсы устройств хранения: ATA, SCSI и другие: Энцикл. СПб.: Питер, 2007.

- Авдеев В. А. Периферийные устройства: интерфейсы, схемотехника, программирование. М.: ДМК-Пресс, 2009.