Этапы реинжиниринга информационной системы предприятия в рамках технологии нулевого доверия

Автор: Валеев С.С., Кондратьева Н.В., Гузаиров М.Б., Мельников А.В.

Рубрика: Информатика и вычислительная техника

Статья в выпуске: 3, 2023 года.

Бесплатный доступ

Развитие информационных систем предприятия связано с необходимостью поддержки удаленной работы сотрудников. Причины могут носить разный характер. В этих условиях обеспечить защиту периметра предприятия достаточно сложно на основе существующей парадигмы защиты периметра. В настоящее время активно развиваются и внедряются системы защиты на основе архитектуры нулевого доверия. В статье проведен анализ особенностей внедрения этой технологии на предприятии, где применяются традиционные системы защиты информации, основанные на использовании VPN-технологий и межсетевых экранов. Рассматриваются основные шаги, которые позволят в случае необходимости поэтапно выполнить переход на архитектуру нулевого доверия.

Защита информации, информационная система предприятия, модель нулевого доверия, архитектура нулевого доверия

Короткий адрес: https://sciup.org/148327120

IDR: 148327120 | УДК: 004.056.52 | DOI: 10.18137/RNU.V9187.23.03.P.136

Текст научной статьи Этапы реинжиниринга информационной системы предприятия в рамках технологии нулевого доверия

Нулевое доверие (далее – НД) – термин, обозначающий развивающуюся концепцию в области кибербезопасности. При архитектуре с нулевым доверием (далее – АНД) используются принципы концепции нулевого доверия для проектирования защищенной корпоративной информационной системы, а также сопровождения рабочих защищенных процессов на предприятии [1–3].

В рамках концепции НД предполагается, что отсутствует потенциальное доверие при допуске к активам или учетным записям пользователей, основанное исключительно на их физическом или сетевом местоположении или на зафиксированном в системе владении информационными активами. Модели НД используются в настоящее время крупными компаниями Microsoft [4], IBM [5], Oracle [6], АО «Лаборатория Касперского» [7] и др.

По прогнозам компании Gartner, АНД найдет широкое распространение в ближайшие несколько лет (см. Рисунок 1).

Этапы реинжиниринга информационной системы предприятия в рамках технологии ...

Валеев Сагит Сабитович доктор технических наук, профессор, профессор кафедры управления информационной безопасностью, Уфимский университет науки и технологий, город Уфа. Сфера научных интересов: системы управления организационно-техническими объектами, информационные технологии, защита информации. Автор более 150 опубликованных научных работ.

Рисунок 1. Прогноз развития технологий информационной безопасности [8]

Информационная система типичного предприятия становится всё более сложной, отражая развитие предприятия [9–11]. На одном современном предприятии может использоваться несколько внутренних компьютерных сетей, связанных с удаленными подразделениями со своей локальной информационной инфраструктурой и облачными сервисами [12; 13].

Методы сетевой безопасности на основе концепции периметра безопасности в современных условиях не обеспечивают требуемого уровня информационной безопасности, поскольку для распределенного предприятия нет единого, четко идентифицируемого периметра безопасности. Таким образом, если злоумышленники смогли преодолеть периметр, дальнейшее горизонтальное перемещение в сети для них становится беспрепятственным [14; 15].

Модель нулевого доверия. Особенности

Концепция НД в первую очередь ориентирована на защиту данных и услуг, но может быть расширена на все активы предприятия (устройства, компоненты инфраструктуры, приложения, виртуальные и облачные компоненты) и субъекты (конечных пользователей, приложений и других информационных объектов, которые запрашивают информацию).

В модели безопасности с НД предполагается, что злоумышленник, присутствующий во внешней среде, может присутствовать и в среде, принадлежащей предприятию, и они ничем не отличаются. В связи с этим в рамках этой парадигмы предприятие должно отказаться от безоговорочного доверия к сотрудникам и постоянно анализировать и оценивать информационные риски для своих активов и риски нарушения бизнес-процессов, следовательно, постоянно принимать меры информационной защиты для снижения этих рисков.

При использовании модели НД средства защиты обычно включают в себя системы обеспечения доступа к ресурсам сети (данные и вычислительные ресурсы и прило-жения/сервисы) только тем субъектам и активам, которые определены как нуждающиеся в доступе, а также обеспечивают выполнение постоянной аутентификации и авторизации личности и анализ состояния безопасности каждого запроса на доступ в систему.

АНД не является единой архитектурой, это набор руководящих принципов для организации рабочих процессов, проектирования системы безопасности, которые можно использовать для повышения уровня безопасности информационной системы предприятия.

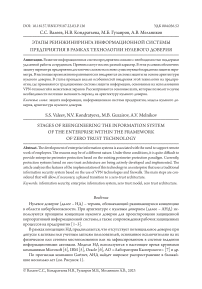

На Рисунке 2 представлена концептуальная модель АНД.

На основе этой модели составлен граф G перемещения потоков информации I и потоков данных D . Красным цветом обозначены дуги перемещения запросов к активам информационной системы: данным, приложениям и элементам инфраструктуры. Синим цветом – дуги графа G , обозначающие потоки сбора информации об особенностях запросов к активам системы. На основе этой информации формируется цифровой двойник пользователя или сущности. Эта информация используется для уточнения политики безопасности, которая далее используется в качестве адаптивной эталонной модели доступа. Следует отметить, что при реализации адаптивной системы формирования политики доступа в различных точках информационной системы требуется использование высокопроизводительных вычислителей и формирование аналитики в рамках концепции нарастающих данных.

Этапы реинжиниринга информационной системы предприятия в рамках технологии ...

Рисунок 2. Модель нулевого доверия Microsoft и потоки информации и данных

Основные шаги перехода на архитектуру нулевого доверия

Как отмечалось ранее, идея АНД заключается в том, что предлагается отказаться от традиционной модели безопасности, основанной на предоставлении доверия при работе с внутренними сетями и устройствами. Тем самым перейти к более защищенному подходу, основанному на строгой аутентификации и авторизации для каждого доступа к любым ресурсам независимо от того, находится ли пользователь или устройство внутри или вне сети предприятия. То есть предполагается, что ни одна сущность, будь то пользователь, устройство или сетевой ресурс, не может быть доверенным автоматически. Вместо этого каждое подключение и авторизация должны быть проверены и аутентифицированы перед предоставлением доступа к ресурсам. Для перехода к этой архитектуре необходимо выполнить ряд основных шагов.

Шаг 1. Реализовать многофакторную аутентификацию, то есть использовать несколько методов аутентификации (например, пароль и одноразовый код), для того чтобы убедиться в легитимности пользователя.

Шаг 2. Выполнить микросегментацию сети, то есть выполнить разделение сети на отдельные сегменты и создание политик доступа для каждого сегмента, чтобы установить контроль над движением данных внутри сети.

Шаг 3. Осуществить принцип «меньше привилегий», то есть обеспечить предоставление минимально необходимых привилегий для каждого пользователя или устройства, чтобы ограничить возможности злоумышленника в случае компрометации учетной записи или устройства.

Шаг 4. Обеспечить уровень доступа на основе контекста, для этого необходимо выполнить анализ контекста подключения, включая информацию о пользователе, устройстве и местоположении, для принятия решения о предоставлении доступа.

Шаг 5. Обеспечить непрерывный мониторинг, что подразумевает выполнение постоянного мониторинга сети и анализ активности для обнаружения подозрительного поведения и возможной атаки.

Выполнение этих шагов обеспечит реализацию АНД на каждом этапе доступа к ресурсам.

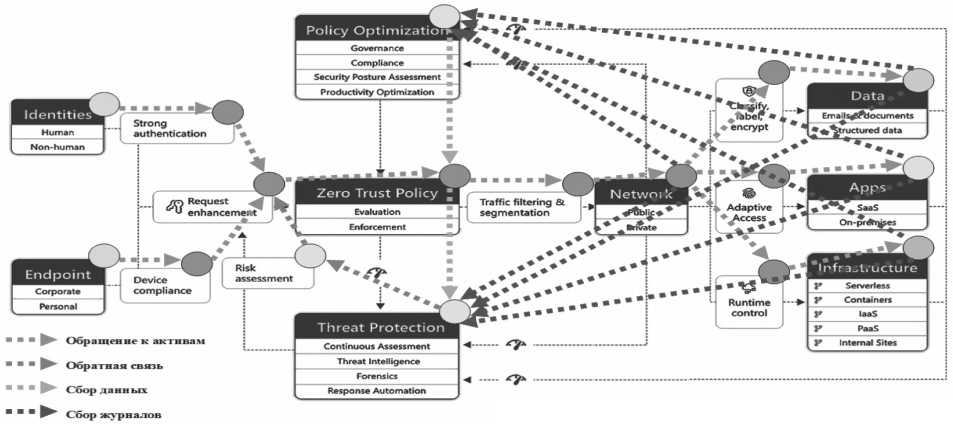

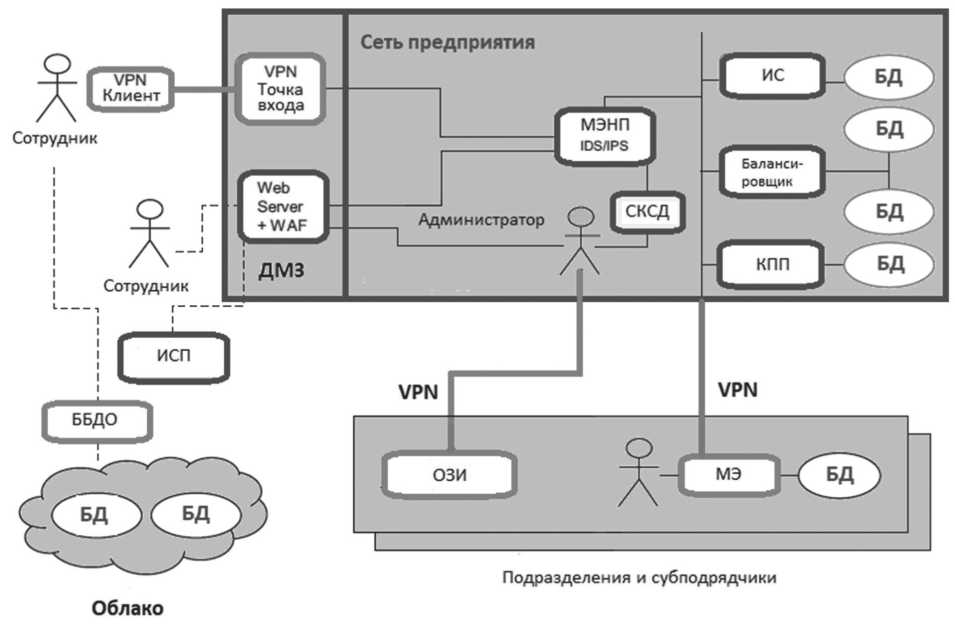

Рассмотрим пример перехода от традиционной схемы защиты периметра к архитектуре НД.

На Рисунке 3 представлена упрощенная схема защищенной информационной системы предприятия на основе защищенного периметра; на Рисунке 4 показана система защиты информации предприятия на основе архитектуры нулевого доверия. На рисунках используются следующие сокращения: СКСД – система контроля сетевого доступа, VPN – защищенный канал связи, МЭ – межсетевой экран, МЭНП – межсетевой экран нового поколения, ТППБ – точка проверки политики безопасности, БД – база данных, ББДО – брокер безопасного доступа в облако, КПП – контроль привилегированных пользователей, ИС – инсталляционный сервер, СКСД – система контроля сетевого доступа, ИСП – информационная система пользователей, ДМЗ – демилитаризованная зона, ОЗИ – отдел защиты информации.

Рисунок 3. Система защиты информации предприятия на основе защищенного периметра

Этапы реинжиниринга информационной системы предприятия в рамках технологии ...

Рисунок 4. Система защиты информации предприятия на основе архитектуры нулевого доверия

В связи с этим можно сделать заключение, что при проектировании системы в рамках АНД следует обратить внимание на разработку политик безопасности для ТППБ. Также возникает задача разработки защищенных каналов связи c VPN.

Выводы и комментарии

Таким образом, можно сделать следующие выводы об особенностях применения АНД.

-

1. Дополнительная сложность проверки. Каждый запрос или действие должно быть проверено и авторизовано перед выполнением. Это может потребовать дополнительного времени на выполнение проверок и авторизации, что, в свою очередь, может замедлить работу информационной системы предприятия и в результате повлиять на эффективность бизнес-процессов.

-

2. Дополнительные точки аутентификации. В АНД могут использоваться дополнительные точки аутентификации, такие как множественный фактор аутентификации или проверка идентичности устройства. Эти дополнительные шаги могут потребовать дополнительного времени на их выполнение, что, в свою очередь, может замедлить работу информационной системы предприятия.

-

3. Увеличенный объем данных. В рамках АНД генерируется больше данных, которые необходимо передавать и обрабатывать для выполнения проверок и авторизации. Это может повлечь за собой замедление работы информационной системы.

-

4. Распределенная архитектура. АНД имеет распределенную архитектуру, где аутентификация и авторизация осуществляются на распределенных серверах. Передача данных между этими серверами может занять время и снизить производительность системы.

Однако, несмотря на возможную замедленную работу системы, преимущества АНД для обеспечения информационной безопасности могут компенсировать эти недостатки.

Список литературы Этапы реинжиниринга информационной системы предприятия в рамках технологии нулевого доверия

- Rose S., Borchert O., Mitchell S., Connelly S. (2020) Zero Trust Architecture, Special Publication (NIST SP). Gaithersburg: National Institute of Standards and Technology [Электронный ресурс]. https://doi.org/ 10.6028/NIST.SP.800-207 (дата обращения: 21.07.2023).

- Singh R., Srivastav G., Kashyap R., Vats S. (2023) Study on Zero-Trust Architecture, Application Areas & Challenges of 6G Technology in Future. Proceedings of 2023 International Conference on Disruptive Technologies (ICD T), Greater Noida, India, 2023, Pp. 375–380.

- Mandal D, Singhal N., Tyagi M. (2023) Cybersecurity in the Era of Emerging Technology. Emerging Technology and Management Trends. Delhi: Manglam Publications, 2023, Pp. 108–134.

- Embrace proactive security with Zero Trust [Электронный ресурс]. URL: https://www.microsoft.com/en-us/security/business/zero-trust (дата обращения: 21.07.2023).

- Zero trust security solutions [Электронный ресурс]. URL: https://www.ibm.com/zero-trust (дата обращения: 21.07.2023).

- Zero-trust security model [Электронный ресурс]. URL: https://www.oracle.com/security/what-iszerotrust/ (дата обращения: 21.07.2023).

- Концепция безопасности Zero Trust: преимущества и принцип работы [Электронный ресурс]. https://www.kaspersky.ru/resource-center/definitions/zero-trust?ysclid=lk9mlepw6a789934230 (дата обращения: 21.07.2023).

- The Top 8 Security and Risk Trends We’re Watching [Электронный ресурс]. URL: https://www.gartner.com/smarterwithgartner/gartner-top-security-and-risk-trends-for-2021 (дата обращения: 21.07.2023).

- Valeev S., Kondratyeva N. (2021) Process Safety and Big Data: монография. Amsterdam: Elsevier, 2021, 315 p.

- Аббазов В.Р., Балуев В.А., Мельников А.В., Русанов М.А. Метод нахождения связанных показателей на основе анализа нормативно-правовых актов методами NLP // Вестник Южно-Уральского государственного университета. Серия: Компьютерные технологии, управление, радиоэлектроника. 2022. Т. 22, № 1. С. 88–96.

- Rusanov M.A., Abbazov V.R., Baluev V.A., Burlutsky V.V., Melnikov A.V. (2022) On the approach to forecasting indicators of socio-economic development of the region based on indirect indicators Modeling. Optimization and Information Technology, 2022, Vol. 10, No. 3, Pp. 2–3.

- Фрид А.И., Вульфин А.М., Гузаиров М.Б., Берхольц В.В. Обеспечение целостности телеметрической информации о состоянии сложного технического объекта // Моделирование, оптимизация и информационные технологии. 2023. Т. 11, № 1 (40). С. 17–18.

- Гвоздев В.Е., Гузаиров М.Б., Бежаева О.Я., Курунова Р.Р., Насырова Р.А. Информационная поддержка проактивного управления функциональной безопасностью компонентов киберфизических систем // Моделирование, оптимизация и информационные технологии. 2020. Т. 8, № 2 (29) [Электронный ресурс]. URL: https://moit.vivt.ru/wp-content/uploads/2020/05/GvozdevSoavtors_2_20_1.pdf (дата обращения: 21.07.2023).

- Золотухина М.А., Зыков С.В. Исследование и определение признаков скрытых атак на предприятии для алгоритмов машинного обучения // Вестник Российского нового университета. Серия: сложные системы: модели, анализ и управление, 2023. Вып. 1. С. 20–28.

- Глухих И.Н., Глухих Д.И., Карякин Ю.Е. Представление и отбор ситуаций на сложном технологическом объекте в условиях неопределенности // Вестник Pоссийского нового университета. Серия: Cложные системы: модели, анализ и управление, 2021. Вып. 2. C. 65–73.