Ключевые процессы обеспечения информационной безопасности в системе защиты информации

Автор: Наумов И.В., Ешенко Р.А.

Журнал: Вестник Хабаровской государственной академии экономики и права @vestnik-ael

Рубрика: Информационная безопасность

Статья в выпуске: 3, 2017 года.

Бесплатный доступ

В статье рассматриваются процессы управления информационной безопасностью. Предложена модель взаимодействия данных и схематично представлены ключевые процессы управления информационной безопасностью в системе защиты информации.

Процесс, управление информационной безопасностью, модель, система защиты информации, информационная безопасность

Короткий адрес: https://sciup.org/14319519

IDR: 14319519

Текст научной статьи Ключевые процессы обеспечения информационной безопасности в системе защиты информации

Защита информации является одной из важнейших проблем для любой современной компании. При этом следует заметить, что для эффективного обеспечения защиты информации тратится всё больше временных и финансовых ресурсов, но возникает ряд существенных затруднений, вызванных отсутствием научно обоснованного методического аппарата.

Целями данного вопроса исследования является предложение структуры процессов обеспечения информационной без- опасности для дальнейшего использования при разработке научнометодического аппарата, способного существенно повысить эффективность систем защиты информации за счет снижения временных затрат на выполнение процессов обеспечения информационной безопасности.

Процесс управления информационной безопасностью неразделимо объединён с процессами защиты информации. Целостность и правильность осу- ществления процесса управления информационной безопасностью во многом характеризует результативность системы защиты информации.

В качестве одного из ключевых процессов управления информационной безопасностью рассмотрим процесс создания и поддержки актуального состояния информационно-справочной системы по проблемам информационной безопасности. В рамках этого процесса создаются требования к системе защиты информации, опыту, квалификации и должностным обязанностям работников компании, создаётся список мер и механизмов защиты информации, разрабатываются правила выполнения аудита, принципы и основы принятия решений в разных ситуациях, проводятся исследование и корректирование требований с целью последующего применения, основываясь на итогах деятельности и внедрения смежных процессов управления информационной безопасностью [2].

Процесс создания и поддержки актуального состояния информационносправочной системы по проблемам информационной безопасности считается единственным из первостепенных в рамках многофункциональной категории процессов, которые имеют отношение к базе знаний [3].

Главным подходом к управлению реальным процессом должно быть требовательное распределение единого потока документации на два главных вида – внешнюю нормативно-правовую документацию и внутреннюю документацию компании, а кроме того, дальнейшую их структуризацию, базирующуюся на итогах работы управленческого штата компании, функционировании информационных и автоматизированных систем, взаимодействии с посторонними компаниями, переменах в законодательной базе. На рисунке 1 показана схема модели взаимодействия данных процесса создания и поддержки актуального состояния информационно-справочной системы по проблемам информационной безопасности при осуществлении процесса управления информационной безопасностью.

Управление потоком сведений этого процесса считается ключевым аспектом в деятельности компании и подразделений, обеспечивающих защиту информации при реализации системы защиты информации, и служит плацдармом для возведения последующего взаимодействия среди процессов информационной безопасности.

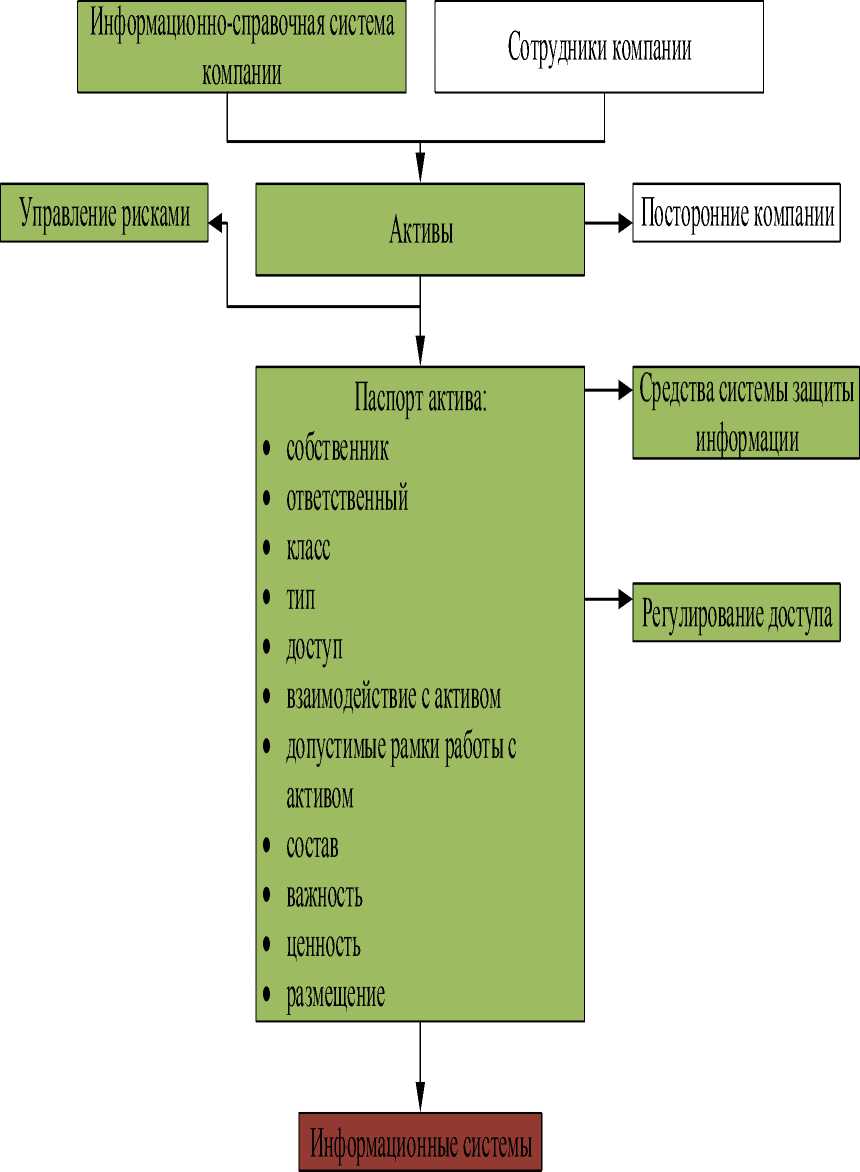

Другой немаловажный процесс, который хотелось бы рассмотреть, – это процесс управления активами компаний разного вида деятельности. Модель взаимодействия процесса управления активами компании при осуществлении способа управления информационной безопасностью показана на рисунке 2.

Процесс создания и поддержки актуального состояния информационно-справочной системы по проблемам информационной безопасности

Внешние регуляторы

Аппарат правительства

Организационнораспорядительная документация

Внутренние стандарты по информационной безопасности

Внешняя нормативно-правовая документация

Внутренняя нормативно-правовая документация

Документация, формируемая в процессе аудита

Законы Российской Федерации

Отраслевые стандарты

Документация, формируемая в ходе анализа информации

Документация, формируемая по ходу поддержания непрерывной работы

Документация, формируемая в процессе управления информационной безопасностью

Документация, формируемая по ходу разбора инцидентов информационной безопасности

Документация, формируемая в ходе соотношения с внешними и внутренними нормативами

Документация, формируемая в ходе жизненного цикла информационных систем

Рисунок 1 – Схема модели взаимодействия данных процессов создания и поддержки актуального состояния информационно-справочной системы по проблемам информационной безопасности

Вестник Хабаровского государственного университета экономики и права. 2017. № 3 (89)

Процесс управления активами компаний разного вида деятельности

Рисунок 2 – Схема модели взаимодействия процесса управления активами компании при осуществлении способа управления информационной безопасностью

Управление потоком данных этого процесса, считается основным аспектом в деятельности компании и подразделений по защите информации при реализации системы защиты информации и служит началом для построения последующего взаимодействия среди процессов информационной безопасности.

Структура данных процессов позволит усовершенствовать и разработать современный методологический подход к управлению информационной безопасностью, тем самым повысив эффективное управление процессами информационной безопасностью в рамках обеспечения информационной безопасности в компании и управления компанией в целом [4]. Учитывая эту наиболее значимую задачу, к процессам информационной безопасности следует относиться более ответственно. Необходимо расширять и совершенствовать весь спектр возможностей систем защиты информации для успешного ведения деятельности каждой организации.

Список литературы Ключевые процессы обеспечения информационной безопасности в системе защиты информации

- Ешенко Р. А. Экономическая и информационная безопасность предприятия/Р. А. Ешенко, О. И. Чуйко//Вестник ХГАЭП: РИЦ ХГАЭП. 2015. № 4-5. С. 164-167.

- ГОСТ Р ИСО/МЭК 17799-2005 «Практические правила управления информационной безопасностью»//http://gostinform.ru/gosty/gost-r-iso-mjek-17799-2005.shtml (дата обращения 02.03.2017).

- Исаев А. С. Автоматизация процесса формирования модели угроз безопасности персональных данных при их обработке в информационных системах персональных данных на основе теории построения экспертных систем/А. С. Исаев//Научно-технический вестник Поволжья. 2014. № 2.

- ИСО/МЭК ТО 13335-3-2007 «Методы и средства обеспечения безопасности». Ч. 3//http://standartgost.ru/g/ГОСТ_Р_ИСО/МЭК_ТО_13335-3-2007 (дата обращения 02.03.2017).