Комплексный подход для выявления стеганографического скрытия в Jpeg-файлах

Автор: Голуб В.А., Дрюченко М.А.

Журнал: Инфокоммуникационные технологии @ikt-psuti

Рубрика: Технологии компьютерных систем и сетей

Статья в выпуске: 1 т.7, 2009 года.

Бесплатный доступ

Статья посвящена проблеме выявления стеганографического скрытия в файлах формата JPEG. Проводится анализ различных методов выявления скрытой информации. Предлагаются новые методы решения этой задачи. Оценивается эффективность обнаружения скрытых данных при комплексном применении нескольких стегоатак.

Короткий адрес: https://sciup.org/140191297

IDR: 140191297 | УДК: 621.395

Текст научной статьи Комплексный подход для выявления стеганографического скрытия в Jpeg-файлах

Статья посвящена проблеме выявления стеганографического скрытия в файлах формата JPEg. Проводится анализ различных методов выявления скрытой информации. Предлагаются новые методы решения этой задачи. Оценивается эффективность обнаружения скрытых данных при комплексном применении нескольких стегоатак.

Компьютерная стеганография относится к числу современных эффективных методов по защите конфиденциальной информации, скрытому хранению и передаче данных. Основной задачей стеганографии является скрытие самого факта передачи сообщения и/или существования сек- ретной информации. Стеганографически скрываемая информация встраивается в файл, называемый контейнером [1], в качестве которого может быть любой файл или поток данных, структура и размер которого позволяют спрятать необходимые данные. Наиболее часто в роли контейнера выступают графические файлы. В статье в качестве контейнеров рассматриваются графические файлы формата JPEg, как одни из самых распространенных в настоящее время. JPEg - это схема сжатия изображений, основанная на дискретных косинусных преобразованиях, позволяющая достичь достаточно высоких коэффициентов сжатия. С позиции стеганографии файлы данного формата позволяют скрывать сравнительно большие объемы информации. Кроме того, передача JPEg изображений по каналам связи вызывает меньше подозрений, чем например, пересылка больших файлов в формате bMP.Проблемой выявления скрытой информации занимается стего-анализ [1].

Цель работы заключается в анализе различных методов выявления стеганографическогоскрытия информации в JPEg- контейнерах и разработке программного обеспечения, включающего комплексную реализацию целого ряда статистических алгоритмов для выявления стеганографического скрытия в файлах формата JPEg.

На сегодняшний день одним из самых распространенных и универсальных методов стеганографического скрытия является метод замены младших (или менее значимых) бит (LSB – Least Significant Bit метод) [1]. При скрытии в файлы формата JPEg информация, как правило, прячется в биты квантованных дискретных косинусных коэффициентов (DCT). При этом визуально определить присутствие скрытой информации невозможно.

Анализ программ, реализующих скрытое встраивание информации в файлы JPEg, показал, что они используют различные методы стеганографического скрытия. Так, некоторые из рассмотренных программ используют для скрытия DcT коэффициенты,другие–специфичныедляформа-та JPEg области (таблицы квантования, маркеры комментариев). Однако большинство стеганографических продуктов (например, Camoufladge, Safe and Quick File Hide, Steganography (v1.6, v4.0), Data Stash v1.5, FortKnox v3.55, Fox Secret [12]) «скрывают» информацию, просто дописывая ее в конец JPEg файла, поэтому факт встраивания информации может быть легко обнаружен. Подобные программы в действительности не могут считаться стеганографическими, так как реализованные в них алгоритмы не обеспечивают выполнение основных принципов стеганографии, состоящих в недопустимости обнаружения и выделения скрытой информации.

В том случае, когда встраивание данных осуществляется корректно (например, методом модификации некоторых младших бит файла контейнера) для выявления факта скрытия информации применяются статистические сте-гоаналитические атаки (стегоатаки). Большая часть стегоатак основана на математической модели контейнера или его части [1]. Задача сте-гоанализа состоит в выявлении различий между моделями пустого и заполненного контейнеров. Рассмотрим некоторые виды стегоаналитических атак, чтобы на этой основе выявить пути их совершенствования и программной реализации.

Статистические атаки на основе критерия хи-квадрат

Степень различия между вероятностными распределениями элементов естественных контейнеров и полученных из них стего (контейнеров, содержащих стеганографически-скрытую информацию) может быть использована для оценки вероятности существования стегоканала. Данную вероятность удобно определить с использованием критерия согласия хи-квадрат [1].

Следует отметить, что стегоаналитическая атака по критерию хи-квадрат является наиболее распространенной и считается универсальной и весьма эффективной. Рассмотрим кратко такую атаку, ее достоинства и недостатки.

Обозначим через N ( i ) , i = 1; 2; ... n - вектор, содержащий частоты появления DcT коэффициентов. При анализе JPEg- файлов может быть n = 500 категорий парных значений коэффициентов для каждого знака. x i = N (2 i ) - четные значения вектора частот, y i = N(2i + 1) - нечетные значения. Тогда теоретически ожидаемая частота z i (частота, которая должна появиться в изображении с вложением, если гипотеза о скрытии верна) для значений коэффициентов 2i и 2 i + 1 :

z, = . (1) i 2

Суммы частот значений коэффициентов величин 2i и 2i + 1 в изображении контейнере и в изображении, содержащем скрытую информацию, являются одинаковыми величинами. Как показано в [4], минимальное допустимое значение для частоты равно zi = 4. Таким образом, для i = 1; 2 ... n получаем, что если xi + yi < 4 , то xi = yi = zi = 0 , а количество категорий n уменьшается на одну: n = n -1.

Статистика хи-квадрат, с числом степеней свободы n - 1 вычисляется по формуле n-12

X2 = у (xi-z,) .(2)

1:1

Для изображения, содержащего скрытую информацию, значение статистики хи-квадрат должно быть маленьким, из-за того, что x i по предположению должно лежать близко по величине к z i , а для изображения, не содержащего скрытой информации, значение статистики, напротив, должно быть относительно большим.

Вероятность Р того, что файл-контейнер содержит встроенную информацию, вычисляется интегрированием функции плотности со значением статистики хи-квадрат в качестве верхней границы интегрирования по формуле [1] вида х2. /(n-1)/2-1 -t /2

P = 1 - t^---e----- dt , (3)

J 2 ( n - 1)/2 г ( n _ 1/2)

где Г(·) – гамма-функция Эйлера. Чем больше значение Р , тем выше вероятность наличия скрытой информации в исследуемой битовой последовательности.

Наряду с известными способами реализации атаки по критерию хи-квадрат [5] (в частности применяемыми в программе Stegdetect) были предложены более совершенные «блочные» варианты этой стегоатаки. Их принципиальное отличие от классического хи-квадрат (когда происходит последовательное накопление частот DcT) заключается в том, что анализируемое изображение разбивается на блоки определенного размера, которые могут как пересекаться, так и не пересекаться, и для каждого блока рассчитываются свои наборы частот DcT коэффициентов и свои вероятности скрытия.

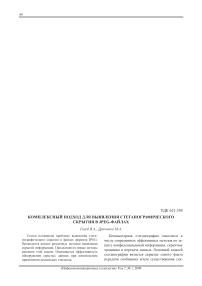

Кроме того, существует возможность выбора отдельных областей JPEg-изображения для их последующего анализа. Такой подход позволяет выявлять присутствие информации, скрытой в рисунке псевдослучайным образом, например программами JPHide [9] и Outguess [10]. При последовательной записи стего в НЗБ DcT, подобно тому, как это делает утилита Jsteg [11], стегоата-ка по критерию хи-квадрат достаточно надежно выявляет факт скрытия, что хорошо видно на рис. 1а. При псевдослучайном выборе младших бит и рассеивании сообщения по всей длине кон- тейнера классический вариант атаки хи-квадрат зачастую не срабатывает, но даже в этом случае «блочные» модификации этой атаки способны зафиксировать факт стегоскрытия – рис. 1б. При тестировании программы Outguess в большинстве случаев обычная стегоатака по критерию хи-квадрат вообще не выявляет присутствия скрытой информации, в то время как предлагаемые «блочные» модификации метода хи-квадрат позволяют обнаруживать скрытую информацию (см. рис. 1в).

Другой достаточно эффективной стегоатакой, специфичной для JPEg- контейнеров , является анализ гистограмм, построенных по частотам квантованных DcT коэффициентов JPEg изображения.

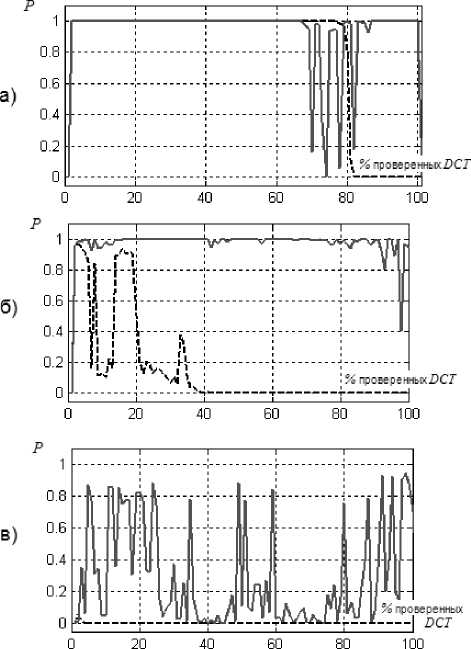

Большинство алгоритмов стеганографического скрытия информации характерным образом изменяют гистограмму частот квантованных DcT коэффициентов JPEg- изображения , что является демаскирующим фактором и во многих случаях позволяет обнаружить присутствие скрытой информации. Как правило, огибающая гистограммы DcT коэффициентов изображения, представляющего пустой контейнер, имеет более гладкий характер по сравнению с гистограммами DcT JPEg- изображений , содержащих скрытые данные. Это хорошо видно на рис. 2.

Для выявления факта скрытия в больших сканированных изображениях или изображениях, полученных с цифровых фотоаппаратов, может применяться метод описанный в [7]. Он включает следующие шаги. Сначала производится декомпрессия анализируемого JPEg файла в формат bMP.П роизводится обрезка краев bMP- изобра жения по несколько пикселей с каждой стороны. Далее bMP- файл подвергается повторному JPEg сжатию с использованием тех же таблиц квантования, что и в исходном изображении. В результате будет получен JPEg- файл , гистограмма частот DcT коэффициентов которого сравнивается с гистограммой исходного заполненного файла-контейнера.

На основе этого сравнения делаются выводы о наличии или отсутствии скрытой информации. В [7] с целью увеличения надежности данного метода предлагается перед повторным JPEg сжатием применять к изображению операции размытия, для уменьшения эффекта «блочности», возникающего на границе блоков пикселей размером 8×8 при работе алгоритма JPEg при повторном сжатии. Применение низкочастотных фильтров к блокам изображения размером 8×8 уменьшает количество ложных ненулевых DcT коэффици-

-—— Г рафик вероятности, рассчитанной по критерию хи-квадрат

----- График вероятности для'блочного* критерия хи-квадрат

Рис. 1. Зависимости вероятности скрытного встраивания информации в графический файл от процента проверенных DcT коэффициентов: а) объем контейнера Vk = 581 Кб, объем скрываемой информации V = 67 Кб; б) V = 1193 Кб, V = 88 Кб; mm

в) Vk = 747 Кб, Vm = 51 Кб

ентов, появляющихся при работе JPEg декодера, что минимизирует ошибку восстановления гистограммы.

На рис. 3 видно, что гистограммы частот DcT коэффициентов для пустого изображения-контейнера и для изображения, полученного после применения описанного выше метода, по своему виду достаточно близки и, в то же время отличаются от гистограммы частот DcT для изображения, содержащего скрытую информацию. Данная стегоатака эффективна, в частности, против программы F5 [1 1], работу которой невозможно выявить стегоаналитическими методами по критерию хи-квадрат и «блочными» модификациями хи-квадрат.

Гистограмма частот ОСТ коэффициентов исходного (незаполненного) изображения

Гистограмма частот ОСТ коэффициентов, построенная после повторного JPEG сжатия

Гистограмма частот ОСТ коэффициентов изображения, содержащего скрытые данные

Рис. 2. Гистограммы частот DcT коэффициентов исходного изображения (верхний график) и изображения, содержащего скрытую информацию (нижний график)

Рис. 3. Гистограммы частот DcT коэффициентов для пустого изображения-контейнера и других изображений, полученного разными методами

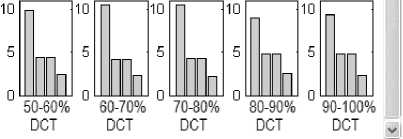

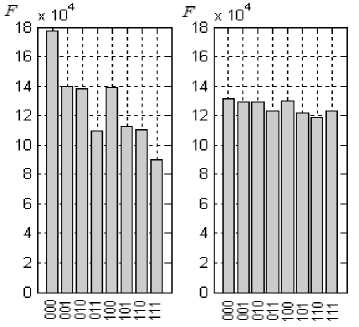

В качестве еще одного достаточно эффективного метода стегоанализа можно предложить использовать метод оценки числа переходов значений младших бит в соседних квантованных DcT коэффициентах JPEg-файла. Суть этого метода можно описать следующим образом. Между младшими битами соседних DcT коэффициентов JPEg-файлов имеются существенные корреляционные связи. Зависимость между битами в соответствующих разрядах дискретных коэффициентов имеет марковский характер [3]. При этом параметры зависимости определяются номером разряда. Число переходов в потоке НЗБ из 0 в 0, из 0 в 1, из 1 в 0, из 1 в 1 различно для файла-контейнера и файла, содержащего встроенную информацию. Распределение НЗБ файла, содержащего скрытые данные, зачастую имеет случайный характер. Соответственно, частоты переходов в потоке НЗБ DcT коэффициентов будут примерно одинаковы в тех областях файла, где содержится скрытая информация, чего нельзя сказать о пустом файле-контейнере.

Статистический критерий для оценки частот переходов битовых значений, рассмотренный в [3] применительно к звуковым файлам, состоит в оценке величины В , определяемой по формуле

B = m oo - m oi + mn - m io (4) 2 2 , 1

где m ij - число переходов в потоке НЗБ из i в j ( i , j = 0,1 ). Применение этого критерия к JPEg файлам оказалось эффективным при значительном заполнении изображений контейнеров. Диапазон изменения значений В для пустых файлов-контейнеров составлял от 40000 до 130000. После скрытия информации значения B уменьшались до 250-6000.

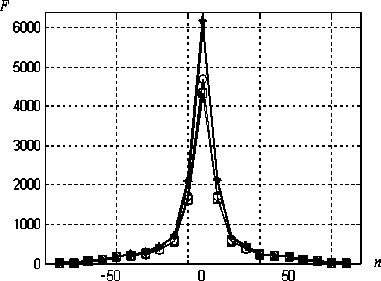

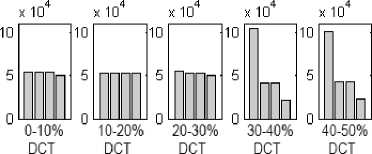

Еще один вариант стегоатаки, основанной на анализе частот переходов битовых значений DcT коэффициентов, состоит в визуальнойоценке гистограмм частот переходов битовых значений. По видугистограммы частотиногда можно достаточно точно определить присутствие скрытно встроенной информации. С целью увеличения надежности обнаружения стего может быть предложен вариант анализа, предусматривающий разбиение всего множества DcT коэффициентов (отличных от 0) исследуемого изображения на N блоков одинакового размера (определяется исходя из размера графического файла), и дальнейший анализ каждого блока как отдельного изображения. В результате будет получено N гистограмм частот битовых переходов. На рис. 4 представлены 10 гистограмм, построенных при анализе изображения, сформированного программой стеганографического скрытия c rypto B ola JPEg [8]. Частоты переходов битовых значений на первых трех гистограммах на рис. 4 лежат достаточно близко, а значит, в области файла, содержащей блоки DcT, соответствующие этим гистограммам, скорее всего, присутствует стеганографически скрытая информация. Частоты битовых переходов на остальных семи гистограммах разнесены, что является типичным для пустых изображений-контейнеров и не вызывает подозрений.

В случае анализа графических файлов большого объема эффективен метод, анализирующий частоты появления серий битовых значений в потоке НЗБ DcT коэффициентов.

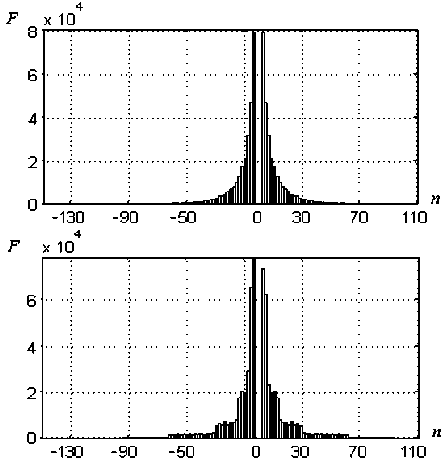

В работе предлагается анализировать гистограммы, построенные по значениям частот появления битовых серий в потоке НЗБ DcT коэффи- циентов (отличных от -1, 0, 1). Анализируются частоты появления всех возможных битовых серий длиной 3 или 4.

Ei #0 блоке ОСТ коэфф. (0 - 10) ОБНАРУЖЕНО присутствие скрыт, инф. а

В #1 блоке ОСТ коэфф. (10 - 20) ОБНАРУЖЕНО присутствие, скрыт, инф ■

В #2 блоке ОСТ коэфф. (20 - 30) ОБНАРУЖЕНО присутствие скрыт, инф

В #3 блоке ОСТ коэфф. (30 - 40) скрытой инф. НЕ ОБНАРУЖЕНО

Ei #4 блоке ОСТ коэфф. (40 - 50) скрытой инф. НЕ ОБНАРУЖЕНО

В #5 блоке ОСТ коэфф. (50 - 60) скрытой инф. НЕ ОБНАРУЖЕНО

В #6 блоке ОСТ коэфф. (60 - 70) скрытой инф. НЕ ОБНАРУЖЕНО

В #7 блоке ОСТ коэфф. (70 - 80) скрытой инф. НЕ ОБНАРУЖЕНО

Ei #8 блоке ОСТ коэфф. (80 - 90) скрытой инф. НЕ ОБНАРУЖЕНО v

Рис. 4. Гистограммы частот переходов битовых значений DcT коэффициентов (1-й столбец частота перехода из 0 в 0; 2-й – из 0 в 1; 3-й – из 1 в 0; 4-й – из 1 в 1)

Рис. 5. Гистограммы частот битовых серий в потоке НЗБ DcT коэффициентов. Слева – гистограмма для пустого изображения-контейнера; cправа – для того же изображения с 75% заполнением скрытой информацией

Пусть F ( i , j , k ) , i , j , k = 0,1 вектор, содержащий частоты появления каждой битовой серии. По значениям F ( i , j , k ) строитсягистограм-ма. Для незаполненных изображений не является характерным, чтобы значения частот всех компонентов лежали достаточно близко (левая гистограмма на рис. 5). При скрытии информации, значения частот сближаются (правая гистограмма на рис. 5). Этот факт используется при анализе.

Следующий критерий стегоанализа JPEg- фай лов, который можно предложить, непосредственно связан с особенностями JPEg как схемы сжатия изображений. Метод основан на анализе числа округлений значений цветовых составляющих, возникающих при декомпрессии JPEg изображения.

В процессе JPEg декомпрессии осуществляется переход от цветового пространства Yc b C r (интенсивности, цветности) к модели rgb. Значения каждого цветового канала RGB лежат в допустимых пределах от 0 до 255. Обычным явлением при декомпрессии является получение величин, не попадающих в этот интервал. В таких случаях декодеры JPEg предусматривают их округление. Число значений, подлежащих округлению, напрямую зависит от коэффициента сжатия JPEg – чем сильнее сжатие, тем больше ошибок, и, наоборот, при малом сжатии будет получено меньше ошибок. При скрытии информации в JPEg увеличивается число получаемых при декодировании ошибок. На этом факте и строится метод анализа.

В [6] предложен статистический критерий, по которому можно судить о наличии данных, скрытых последовательно во все DcT коэффициенты JPEg. Метод включает следующие шаги. В анализируемом JPEg- файле подсчитывается число округлений значений цветовых составляющих, получаемых при его декомпрессии С 0. Далее в НЗБ квантованных DcT коэффициентов изображения (отличных от 0 и 1) встраивается случайно сгенерированная битовая последовательность и подсчитывается число округлений С 1. Генерация различных случайных последовательностей и их скрытие в файл повторяется N раз. В результате получается набор { C 1 , C 2 ,.. C N } , в котором находится минимальный элемент C min . Если C 0 ≥ C min , то принимается гипотеза о том, что изображение содержит скрытые данные, в противном случае гипотеза отвергается.

Несмотря на очевидность и простоту, данный метод имеет ряд недостатков. Во-первых, невозможно заранее определить величину N – минимальное необходимое число случайно сгенерированных последовательностей, по которым накапливаются статистики { C 1 , C 2 ,. C N } . Во-вто-рых,придостаточнобольших N процедура анализа даже одного изображения занимает сравнительно много времени. В-третьих, и это пожалуй главное, метод корректно работает с контейнерами, имеющими порядка 100% заполнение, причем данные должны встраиваться по алгоритму подобному используемому в программе Jsteg.

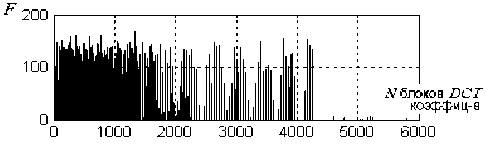

Предлагаемый метод стегоанализа JPEg, также основан на подсчете числа округлений цвето- вых значений и применим даже при частичном заполнении контейнера. Идея метода заключается в анализе числа округлений цветовых значений отдельных частей изображения. Для каждого из N составляющих-блоков, на которые разбивается все изображение, вычисляется количество округлений. По полученному таким образом набору {C1, C2,..CN} строится гистограмма (рис. 6) и производится оценка и сравнение отдельных значений частот округлений Fj j = 1, 2.. .N на всем изображении. Гистограмма отражает зависимость числа округлений значений цветовых составляющих от числа проверенных блоков DcT коэффициентов. На рис. 6 представлен результат анализа изображения, содержащего порядка 90% скрытой информации от максимально возможного ее объема. Результаты работы данного метода могут в значительной степени зависеть от качества, характера, а также от размера анализируемого изображения.

Рис. 6. Гистограмма зависимости частот округлений значений цветовых составляющих, возникающих при декомпрессии JPEg изображения от числа проверенных блоков DcT коэффициентов

Использование такой стегоаналитической атаки целесообразно в дополнение к другим стегоатакам при анализе достаточно больших изображений, содержащих много деталей. Если используется метод последовательного стеганографического скрытия информации в НЗБ DcT коэффициентов, то даже при частичном заполнении контейнера, в блоках изображения, содержащих встроенные данные, значения из набора { C 1 , C 2 ,.. C N } , будут больше, чем в блоках, не содержащих скрытых бит.

Рассмотренные методы стегоанализа были реализованы в программе,предназначенной для выявления скрытого встраивания информации в графические файлы формата JPEg.Программа была написана на языке C++,при ее создании основное внимание уделялось комплексному применению различных стего-аналитических методов.Предложенные «блочные» реализации стеганографической атаки хи-квадрат показали хорошие результаты при анализеизображений, сформированных программами, использующими псевдослучайные алгоритмы выбора DcT коэффициентов для скрытия в них информации (например, JPHide и Outguess).Притом результаты ее работы были существенно лучше,чем при использовании обычного варианта атаки хи-квадрат (с накоплением частот DcT).Обычная атака хи-квадрат в таких случаях либо не выявляет факта стеганографического скрытия,либо не позволяет оценить длину спрятанного сообщения.

Стеганографическая атака,анализирующая гистограммы частот DcT коэффициентов в JPEg -фай-лах,позволяет достаточно надежно выявлять присутствие информации,в частности,если встраивание информации осуществлялось такой устойчивой к стегоанализу программой как F5.Предложенный вариант «блочной» реализации стегоатаки на основе анализа гистограмм числа переходов значений НЗБ в DcT коэффициентах эффективен против программ, реализующих последовательное скрытие в НЗБ DcT коэффициентов (например,Jsteg),при этом метод способен надежно выявлять факт стеганографического скрытия даже при незначительном заполнении файла-контейнера.

Результаты работы атаки на основе анализа частот появления различных битовых серий в потоке НЗБ DcT коэффициентов зависят от программы,исполь-зуемой для встраивания скрываемых данных,а также от их объема.Как правило,выявление факта скрытия осуществимо при 60 и более процентах заполнения контейнера.Предлагаемая статистическая атака на основе анализа числа округлений цветовых значений при декомпрессии JPEg- файла имеет вероятностный характер.Корректная работа алгоритма быладоказана при анализе программ последовательно скрывающих информацию в дискретных коэффициентах JPEg (Jsteg,CriptoBola JPEG).На результаты работы метода влияют степень сжатия JPEg- изображения , его характер (имеется в виду наличие больших областей одного цвета),а также длина скрываемого сообщения и способ выбора DcT коэффициентов для встраивания в них информации.

Разработанная программа стеганографического анализа,помимо описанных выше методов,предус-матривает «сигнатурный» анализ (когда в изображении ищутся битовые последовательности,специ-фичные для определенных программ стегоскрытия), анализмаркеровкомментариевииныхобластейJPEG-файла,потенциально способных содержать скрытые данные.Программа представляет один исполняемый файл и способна работать с очень большими JPEg изображениями размером до 50-70 Мб,что выгодно отличает ее от аналогичных программ стегоанализа. Тестирование разработанной программы показало ее большую эффективность по сравнению с известной программой stegdetect [10].Комплексное применение различных методов стегоанализа в разработанной программе позволяет более гибко подходить к вопро- су о возможном существовании скрытно встроенной информации,свестикминимумувероятностиошибок первого и второго рода при обнаружении стеганографического скрытия информации,обеспечить наглядность результатов анализа (графики,гистограммы).

Список литературы Комплексный подход для выявления стеганографического скрытия в Jpeg-файлах

- Грибунин В.Г. Цифровая стеганография. СПб.: СОЛОН-Пресс, 2002. 280 с.

- Генне О.В. Защита информации//Конфидент. 2000. № 3. С. 20-25.

- Барсуков В.С., Романцов А.П. Оценка уровня скрытности мультимедийных стеганографических каналов хранения и передачи информации//Специальная Техника. 2000. № 1. (http://www.bnti.ru/dbtexts/analmat/2/barsukov.pdf).

- Westfeld A., Pfi tzmann A. Attacks on Steganographic Systems: Breaking the Steganographic Utilities EzStego, Jsteg, Steganos and S-Tools-and Some Lessons Learned//3rd International Workshop.

- Provos N., Honeyman P. Detecting steganographic content on the Internet, CITI Technical report (2001). (www.citi.umich.edu/techreports/reports/citi-tr-01-11.pdf).

- Information Hiding (2000). (http://www.ece.cmu.edu/~adrian/487s06/westfeld-pfi tzmann-ihw99.pdf).

- Yeuan-Kuen Lee and Shih-Yu Huang, A novel quantity based on clipping statistics for Jsteg steganalysis//Submit to the 8th IASTED International Conference on SIGNAL & IMAGE PROCESSING. (http://imedia.cce.mcu.edu.tw/interactive/resserver.php?blogId=17&resource =SIP06-JS-DRAFT.pdf).

- Fridrich J., Goljan M., Hogea D. Steganalysis of JPEG Images: breaking the F5 algorithm, 5th Information Hiding Workshop, Noordwijkerhout, The Netherlands, 7-9 October 2002. (http://www.ws.binghamton.edu/fridrich/Research/f5.pdf).

- Утилита стегоскрытия CryptoBola JPEG. (http://www.cryptobola.com)

- Утилита стегоскрытия JPHide. (ftp://ftp.gwdg. de/pub/linux/misc/ppdd/jphs_05.zip)

- Утилиты стегоскрытия и стегоанализа OutGuess & Stegdetect 0.4. (http://www. outguess.org/download.php).

- Утилита стегоскрытия jpeg-jsteg. (ftp://ftp. funet.fi/pub/crypt/steganography/).

- Утилита стегоскрытия F5. (http://www. rn.inf. tu-dresden.de/~westfeld/f5r12 beta.zip).

- Утилиты стеганографического скрытия (Steganography Tools). (http://www.jjtc.com/Steganography/toolmatrix.htm).