Методика оценивания защищенности ресурсов инфраструктуры единого пространства доверия электронной подписи

Автор: Марковский Алексей Сергеевич, Самонов Александр Валерьянович, Киреев Андрей Павлович

Рубрика: Информатика и вычислительная техника

Статья в выпуске: 1-2, 2016 года.

Бесплатный доступ

В статье описана методика оценки уровня защищенности ресурсов инфраструктуры единого пространства доверия электронной подписи (ЕПД-ЭП), предназначенная для обоснованного принятия решения по составу и характеристикам комплекса средств его защиты от случайных и преднамеренных угроз. В соответствии с методологией управления рисками идентифицированы основные активы инфраструктуры ЕПД-ЭП и определены актуальные для них угрозы безопасности. Предложены методы оценки безопасного функционирования ЕПД-ЭП в случае реализации соответствующих угроз.

Информационная безо-пасность, риск, уровень защищённости

Короткий адрес: https://sciup.org/148160336

IDR: 148160336 | УДК: 004.054

Текст научной статьи Методика оценивания защищенности ресурсов инфраструктуры единого пространства доверия электронной подписи

В рамках реализуемой в настоящее время государственной программы «Информационное общество (2011–2020 гг.)» в РФ осуществляются работы по развитию и модернизации целого ряда информационных систем, образующих инфраструктуру единого пространства доверия (ИЕПД) [1]. К ним относятся ЕПГУ (Единый портал государственных услуг), СМЭВ (система межведомственного электронного взаимодействия), ЕПД-ЭП (единое пространство доверия электронной подписи), ЕСИА (единая система идентификации и аутентификации) и другие. Корректное функционирование этих систем и обеспечение необходимого уровня доверия реализуемым с их помощью услуг в значительной степени будет определяться защищенностью соответствующих информационных, программных и коммуникационных ресурсов и средств.

В соответствии с [2], для обеспечения безопасности и надежного функционирования ЕПД должен быть осуществлен комплекс мероприятий, включающий организационные, правовые и технические меры по защите от несанкционированного доступа ко всем ресурсам ЕПД, непрерывную защиту от вредоносных программ и процессов, а также оперативное реагирование на инциденты информационной безопасности.

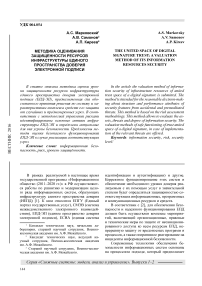

Современные технологии обеспечения безопасности информационных систем основаны на процессном подходе, который предполагает осуществление систематически повторяющегося цикла процессов планирования, внедрения, проверки и улучшения СОИБ. Данные процессы реализуются посредством процедур управления рисками, управления ресурсами, управления инцидентами и модернизации [3; 4], схематично представленными на рис. 1.

Создание СОИБ начинается с этапа планирования, на котором осуществляется оценка уровня угроз безопасности для защищаемых ресурсов и определяется состав, характеристики и способы применения мер и средств защиты, способных противостоять этим угрозам.

Планирование

Внедрение и эксплуатация

Рис. 1. Этапы и процедуры создания СОИБ

В данной статье описана методика реализации этого этапа построения СОИБ для ЕПД-ЭП, построенного на основе технологии открытых ключей.

Управление рисками - это процесс идентификации, оценивания, устранения или уменьшения вероятности событий, которые могут нанести ущерб защищаемым ресурсам (активам). Цель процедуры управления рисками состоит в том, чтобы уменьшить риски до приемлемого уровня. Процедура управления рисками в соответствии с [5] состоит в последовательном решении следующих пяти задач:

-

1) идентификация и оценка критичности защищаемых активов;

-

2) определение целей и возможностей потенциальных нарушителей;

-

3) идентификация и оценка вероятности реализации угроз, исходящих от потенциальных нарушителей с учетом имеющихся средств защиты;

-

4) оценка потенциального ущерба в случае реализации угроз с учетом имеющихся средств защиты;

-

5) принятие решения о допустимости рассчитанного ущерба (величины рисков) или формирование предложений по усилению системы защиты до состояния, обеспечивающего допустимый уровень риска.

Как показал проведенный анализ, в инфраструктуре ЕПД-ЭП можно выделить три группы активов:

-

1) информационные ресурсы, к которым относятся создаваемые и используемые для функционирования ЕПД-ЭП документы, данные и средства: закрытые ключи ЭП уполномоченных лиц УЦ (удостоверяющего центра), ключевая и аутентифицирующая информация субъектов УЦ, содержимое реестра сертификатов, электронные документы, подписанные ЭП, документация, программные и аппаратные средства УЦ и клиентов и др.;

-

2) сервисы, предоставляемые клиентам и пользователям ЕПД-ЭП: генерация ключей, выпуск сертификата, датирование ЭП, аннулирование сертификата, предоставление информации о статусе сертификата и др.;

-

3) службы, обеспечивающие функционирование инфраструктуры открытых ключей: аутентификация пользователей, контроль доступа, аудит и др.

Оценки критичности активов ЕПД-ЭП следует определять не для активов непосредственно, а для их свойств защищенности. Как известно, основными свойствами безопасности являются: конфиденциальность, целостность, доступность защищаемых информационных ресурсов, а также аутентичность, неотказываемость, подконтрольность осуществляемых над ними операций. Причиной нарушения свойств защищенности актива является реализация против него определенной угрозы.

Известно, что угрозы характеризуются следующими атрибутами: источником, уязвимостью, методом реализации, результатом. Источниками угроз могут быть люди, программы, оборудование, окружающая среда. Угрозы обычно реализуются посредством использования уязвимостей атакуемой системы. Примерами методов реализации угроз являются: внедрение программных и аппаратных закладок, атака на отказ в обслуживании, несанкционированный перехват и прослушивание сетевого трафика, установка вирусов и троянов и др. Основными типами результатов реализации угроз являются: нарушение перечисленных выше свойств защищенности: конфиденциальности, целостности, до ступности, нарушение аутентичности, отказ от авторства и др. [6; 7; 8].

Оценкой (уровнем) критичности актива ЕПД-ЭП является условная вероятность нарушения безопасного функционирования ЕПД-ЭП по причине реализации против данного актива

ВЕСТНИК 2016

определенной угрозы. Введем следующие обозначения:

А= { a j } - множество активов ЕПД-ЭП;

B= { b i } - множество угроз безопасности;

P bi aj ( SHp ) — условная вероятность события, соответствующего нарушению работоспособности ЕПД-ЭП (переходу его в неработоспособное состояние - SHp ) по причине реализации против актива a j угрозы b i .

Оценки критичности активов в этом случае удобно представлять в табличном виде, например, как это представлено в таблице 1.

ВЕСТНИК 2016

Таблица 1

Оценки критичности активов ЕПД-ЭП

|

Актив ЕПД |

P bi aj ( SHp ) - оценка критичности угрозы b i для актива a j |

|||

|

b i |

b 2 |

bn |

||

|

а 1 |

P ii |

P 12 |

P 1 n |

|

|

a 2 |

P 21 |

P 22 |

P 2 n |

|

|

а 3 |

P 31 |

P 32 |

P 3 n |

|

|

a m |

Pm 1 |

Pm 2 |

P mn |

|

Вероятность нарушения работоспособности ЕПД-ЭП по причине реализации против одного из его активов a j угрозы bi может быть рассчитана по следующей формуле:

P ( S hp / b i > a j ) = Pb l , a j ( S hp ) • P ( b i , a j ) , где P ( b i , a j -) - вероятность успешной реализации угрозы b i против актива a j .

Для расчета вероятности нарушения функционирования ЕПД-ЭП в случае реализации нескольких угроз можно воспользоваться следующей формулой:

P ( S hp I B > A ) = 1 - П ( Q ( S нр I b i> a j}) , где Q ( S hp / b i > a^ = 1 - P ( S hp / b > j - вероятность противоположного события;

П ( Q ( Sнр 1 b i > a j ) ) - произведение вероятностей.

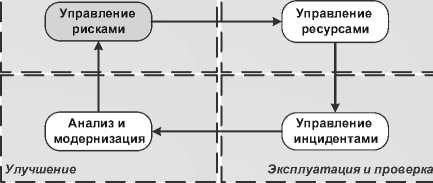

Наиболее опасными для ЕПД-ЭП являются угрозы, направленные на нарушение корректного функционирования его основных сервисов. На рис. 2 представлена обзорная диаграмма взаимодействия пользователей и компонентов инфраструктуры ЕПД-ЭП при информационном обмене. Компоненты инфраструктуры ЕПД-ЭП изображены в виде шести серверов: регистрации, сертификации, каталогов, датирования, восстановления ключей и ведения архива, каждый из которых реализует определенный набор сервисов.

Рис. 2. Обзорная диаграмма взаимодействия основных компонентов ЕПД-ЭП

Процедуру оценивания критичности отдельных сервисов для безопасности функционирования ЕПД-ЭП рассмотрим на примере сервера регистрации. Как видно из рис. 2, его основными функциями являются:

-

1) s 11 - прием от клиентов запросов на выпуск сертификатов;

-

2) s 12 - прием и проверка идентификационных и других необходимых для формирования сертификата ЭП данных;

-

3) s 13 - генерация ключей ЭП владельцев сертификатов;

-

4) s 14 - передача в УЦ информации, необходимой для формирования сертификата ЭП.

Основными угрозами для безопасного и корректного функционирования сервера регистрации являются нарушения доступности - rd , аутентичности - ra , достоверности - r , неот-казываемости - r n и подконтрольности - r k выполнения приведенных выше функций. В случае успешной реализации этих угроз возможны следующие негативные последствия:

-

1) в случае нарушения аутентичности и достоверности функций s 12 и s 14 возможно получение и использование в сертификате открытого ключа ЭП недостоверных (фальсифицированных) идентификационных данных;

-

2) в случае нарушения аутентичности и достоверности функции s 13 возможно создание нестойких ключей ЭП посредством использования уязвимостей средств генерации ключей и несанкционированного доступа к серверу регистрации;

-

3) в случае нарушения аутентичности и достоверности функций s 12 и s 14 возможны фальсификация, перехват и компрометация сгенерированных ключей ЭП и идентификационных данных.

Для ЕПД-ЭП при этом возникают следующие риски:

-

1) распространение документов с ЭП от имени другого лица или организации;

-

2) возможность фальсификации (подделки) ЭП владельца скомпрометированного ключа;

-

3) возможность использовать чужую ЭП;

-

4) досрочное прекращение возможности использования ЭП или использование ключей ЭП, срок действия которых истек и сертификат на которые стал недействителен.

В таблице 2 представлен пример оценок критичности для ЕПД-ЭП-операций, выполняемых сервером регистрации. Значения этих оценок выражены в форме условных вероятностей нарушения функционирования ЕПД-ЭП в случае реализации угроз, приводящих к нарушению свойств достоверности, аутентичности, доступности, подконтрольности и неотказуемости выполнения соответствующих операций (сервисов).

Таблица 2

Оценки критичности нарушений функци онирования сервисов, выполняемых сервером регистрации, для надежной и безопасной работы ЕПД-ЭП

|

Сервис/ операция |

Оценка критичности для безопасности функционирования ЕПД-ЭП-сервисов, выполняемых сервером регистрации |

||||

|

r t |

rd |

r a |

rk |

r n |

|

|

s ii |

0 |

1 |

1 |

0,7 |

0,7 |

|

* 12 |

1 |

1 |

1 |

0,8 |

0,8 |

|

s 13 |

1 |

1 |

1 |

0,9 |

0,9 |

|

s 14 |

1 |

1 |

1 |

0,9 |

0,9 |

Основными способами реализации атак на компоненты ЕПД-ЭП являются [9; 10]:

-

- m 1 - подбор или взлом паролей;

-

- m 2 - несанкционированный доступ в обход средств защиты;

-

- m 3 - истощение ресурсов;

-

- m 4 - злоупотребление функциональностью;

-

- m 5 - повышение привилегий;

-

- m 6 - внедрение программных и аппаратных закладок в технические и программные средства;

-

- m 7 - использование вирусов, троянов и другого зловредного программного обеспечения (ПО);

-

- m 8 - маскарад (злоумышленник посылает электронный документ (ЭД) от имени легального пользователя ЕПД-ЭП);

-

- m 9 - переделка (злоумышленник посылает измененный ЭД от имени легального пользователя ЕПД-ЭП);

-

- m 10 - фальсификация меток времени и даты подписания ЭД;

-

- m 11 - компрометация закрытого ключа ЭП;

-

- m 12 - фальсификация содержимого сертификата открытого ключа.

В соответствии с методологией управления рисками для каждого актива а. и риска R j необходимо:

-

- определить способ реализации угрозы ( m k ) и оценить ее потенциал p (и);

-

- определить способ защиты ( z n ) и оценить потенциал этой защиты в отношении конкретной угрозы p ( zn );

ВЕСТНИК 2016

-

- оценить остаточный риск dR ( u, , z n ).

Необходимые для решения этой задачи дан ные могут быть представлены в табличном виде ( таблица 3).

Таблица 3

Оценки рисков ЕПД-ЭП в случае реализации угроз безопасности

|

Угроза u ;(b ; > aj\h l m k ) |

Потенциал угрозы u I |

Средство защиты z |

Потенциал защиты (степень противодействия угрозе) p ( z ) |

Остаточный риск dR ( u , z ) |

|

u i ( b i > a i h i m i ) |

P ( u i ) |

z 1 |

P ( z i ) |

dR ( u 1, z 1) |

|

u 2 ( b 2 > a i h i m i ) |

P ( u 2 ) |

z 2 |

P ( z 2 ) |

dR ( u 2, z 2) |

|

u n ( b n > a n h n m n ) |

P ( u n ) |

zn |

P ( z n ) |

dR ( un , zn ) |

ВЕСТНИК 2016

Для нейтрализации определенной угрозы мо гут использоваться несколько средств защиты . В этом случае их потенциал будет суммировать ся . Ниже представлен перечень основных мер и средств защиты , которые рекомендуется исполь зовать для обеспечения безопасного функциони рования ЕПД - ЭП .

-

1. Применение сертифицированных аппарат ных и программных средств .

-

2. Применение межсетевого экранирования .

-

3. Аутентификация абонентов и шифрование передаваемой защищаемой информации .

-

4. Аутентификация абонентов , обеспечение целостности посредством использования меха низма ЭП .

-

5. Использование средств 2- факторной аутентификации .

-

6. Контроль доступа .

-

7. Использование средств защиты от атак на отказ в обслуживании .

-

8. Дублирование и резервирование , исполь зование отказоустойчивых систем .

-

9. Антивирусная защита .

-

10. Регулярное тестирование сканерами бе зопасности и устранение обнаруженных уязви мостей .

-

11. Применение сертифицированных систем обнаружения атак .

-

12. Физическая защита помещений , аппарат ных и программных средств .

Остаточный риск может быть рассчитан по формуле :

dR ( u n , z n ) = P ( u n )- P ( z n ) .

В случае если остаточный риск не пре вышает некоторого допустимого значения dR ( u n , z n ) < dR оп , то считается, что система защищена от данной угрозы. В противном случае необходимо в систему защиты включить дополнительные меры и/или средства, которые бы свели остаточный риск до приемлемого.

В таблице 4 приведены примеры оценки рисков безопасности ЕПД-ЭП в случае реализации атак на ряд информационных ресурсов ЕПД-ЭП.

В первой строке таблицы представлены оценки рисков ЕПД-ЭП при реализации угроз безопасности b 1 – нарушение конфиденциальности актива a 1 – закрытый ключ ЭП УЦ. Данную угрозу реализует нарушитель h 2 – хакер, использующий канал общей сети доступа с помощью метода m 1 – подбор или взлом ключа ЭП УЦ. В качестве мер и средств защиты используются: z 1 – применение сертифицированного ПО и z 3 – межсетевое экранирование сервера УЦ. Остаточный риск dR 1 – «компрометация ключа ЭП УЦ» – сведен к нулю.

Таблица 4

Примеры оценок рисков ЕПД-ЭП при реализации угроз безопасности

|

Угрозы |

Потенциал угрозы |

Меры и средства защиты |

Потенциал защиты |

Остаточный риск |

|

u i ( b i > a i h 2 m i ) |

0,7 |

z 1 z 3 |

0,7 |

0 |

|

u 2 ( b 2 > a 2 h 2 m 2 ) |

0,8 |

z 1 z 5 |

0,75 |

0,05 |

|

u з ( b 2 > a з h з m 6 ) |

1,0 |

z 1 z 3 z 5 |

0,6 |

0,4 |

Во второй строке представлены оценки рисков ЕПД-ЭП при реализации угроз безопасности b 1 – нарушение конфиденциальности актива a 2 – ключевая и аутентифицирующая информация субъектов УЦ. Данную угрозу реализует нарушитель h 2 – хакер, использующий канал общей сети доступа с помощью метода m 2 – несанкционированный доступ в обход средств защиты.

В качестве мер и средств защиты используются: z 1 – использование сертифицированного ПО и z 5 – использование средств 2-факторной аутентификации. Остаточный риск dR 2 – «компрометация ключа ЭП УЦ» – равен 0,05 и может считаться допустимым.

В третьей строке представлены оценки рисков ЕПД-ЭП при реализации угроз безопасности b2 – нарушение целостности актива a3 – сертификат подчиненного УЦ. Данную угрозу реализует нарушитель h3 – субъекты, входящие в организованные корпоративные и государственные структуры и организации, с помощью метода m6 – внедрение программных и аппаратных закладок в технические и программные средства. В качестве мер и средств защиты используются: z1 – использование сертифицированного ПО, z3 – межсетевое экранирование сервера УЦ и z5 – использование средств 2-факторной аутентификации. Остаточный риск dR2 – «компрометация сертификата подчиненного УЦ» – равен – 0,4. Такой риск не может считаться допустимым, поэтому необходимо усиливать систему защиты.

Заключение . Предложенная методика оценки уровня угроз безопасности ресурсов инфраструктуры ЕПД-ЭП, реализуемая в целях определения необходимого и достаточного комплекса средств защиты, представляет научный и практический интерес. Применение и развитие методики позволит проводить исследования безопасности, анализ рисков и определять требования к составу и характеристикам СОИБ ЕПД-ЭП.

Список литературы Методика оценивания защищенности ресурсов инфраструктуры единого пространства доверия электронной подписи

- Государственная программа Российской Федерации «Информационное общество (2011-2020 годы». Утвер. Распоряжением Правительства Российской Федерации от 20 октября 2010 г. № 1815-Р . -Режим доступа: http://www.rg.ru/2010/11/16/infobschestvo-site-dok.html свободный, дата проверки: 21.11.2015 г.

- Системный проект формирования в Российской Федерации инфраструктуры электронного правительства . -Режим доступа: https://smev.gosuslugi.ru/portal/api/files/get/652 свободный, дата проверки: 21.11.2015 г.

- Международный стандарт ISO/IEC FDIS 17799:2005 (ISO 27002:2007). Информационные технологии. Методики безопасности. Практические правила управления информационной безопасностью.

- ГОСТ Р ИСО/МЭК 27001-2006. Информационная технология. Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности. Требования.

- ГОСТ Р ИСО/МЭК 15408-2002. Информационная технология. Методы обеспечения безопасности. Критерии оценки безопасности информационных технологий.

- Методический документ ФСТЭК России «Методика определения угроз безопасности информации в информационных системах» . -Режим доступа свободный: http://d-russia.ru/wp-content/uploads/2015/05/metodic.pdf., дата проверки: 21.11.2015 г.

- Сабанов А.Г. Методика анализа рисков аутентификации при удалённом электронном взаимодействии. Докл. на XVI Междунар. конф. «Рускрипто-2014». Интернет-ресурс:http://www.ruscrypto.ru/accotiation/archive/rc2014/.

- ГОСТ Р ИСО 31010-2011. Менеджмент риска. Методы оценки риска . -Режим доступа: http://docs.cntd.ru/document/gost-r-iso-mek-31010-2011, дата проверки: 21.11.2015 г.

- Common Weakness Enumeration (CWE) . -Режим доступа: http://cwe.mitre.org/. свободный, дата проверки: 21.11.2015 г.

- Common Attack Pattern Enumeration and Classification (CAPEC)/. -Режим доступа: http://capec.mitre.org/. свободный, дата проверки: 21.11.2015 г.

- Нечай А.А. Методика комплексной защиты данных, передаваемых и хранимых на различных носителях/А.А. Нечай, П.Е. Котиков//Вестник Российского нового университета.Серия «Сложные системы: модели, анализ и управление». -2015. -Выпуск 1. -С. 92-95.