Методика построения модели угроз безопасности информации для автоматизированных систем

Автор: Бондарь Игорь Владимирович

Журнал: Сибирский аэрокосмический журнал @vestnik-sibsau

Рубрика: Математика, механика, информатика

Статья в выпуске: 3 (43), 2012 года.

Бесплатный доступ

Рассматривается методика построения модели угроз безопасности информации. Целью моделирования является контроль уровня защищенности информационной системы методами анализа риска и разработка эффективной системы защиты информации, обеспечивающей нейтрализацию предполагаемых угроз соответствующими защитными мерами.

Модель угроз, информационная система, модель системы защиты информации

Короткий адрес: https://sciup.org/148176872

IDR: 148176872 | УДК: 004.056

Текст научной статьи Методика построения модели угроз безопасности информации для автоматизированных систем

В настоящее время особую актуальность приобретает разработка методологии, позволяющей в рамках единого подхода решать задачи проектирования автоматизированных систем в защищенном исполнении с соблюдением требований нормативно-методических документов и автоматической генерацией перечня защитных мер и поиска оптимального набора средств защиты информации (СЗИ), соответствующих данному перечню.

Одними из основных задач обеспечения информационной безопасности являются определение перечня угроз и оценка рисков воздействия актуальных угроз, что позволяет обосновать рациональный состав системы защиты информации. Хотя задачи такого рода уже решаются (см., например, [1; 2]), в том числе и в рамках единой методологии [3; 4], все они не лишены ограничений и направлены на формирование модели угроз, пригодной для решения частной задачи. Особо хочется отметить редкость попыток визуализации моделей угроз.

В данной статье представлена методика моделирования угроз безопасности информации для автоматизированных систем, основанная на геометрической модели [5]. Эта методика интересна прежде всего универсальностью учета негативных воздействий, что ранее встречалось лишь в работе [1], где модель строилась на основе теории возмущений, и возможностью визуализации результата [6–8]. Обычный путь визуализации – использование карт Кохонена с присущими им ограничениями и недостатками – автором не рассматривается, что повышает универсальность решения.

Геометрическая модель СЗИ. Пусть P = ( p 1, p 2 , …, p z ) – множество средств защиты, a A = ( a 1 , a 2 , … , a n ) – множество атак. Те атаки, которые не могут быть выражены комбинациями атак, назовем независимыми. Их множество А ′ является подмножеством множества A – базисом атак. Выберем для построения геометрической модели СЗИ пространство Rn , размерность которого совпадает с мощностью множества A .

Любой атаке A i ∈ A поставлены в соответствие определенные средства защиты ( p ′ 1 , p ′ 2 , …, p ′ k ) ⊆ P . Обозначим это множество { p ′ 1 , p ′ 2 , …, p ′ l } = P ri .

Если средство P j не принадлежит множеству Pri , то для него атака A i не опасна.

Оси координат в пространстве Rn представляют собой классы угроз. Единица измерения на осях координат является независимой атакой, которой поставлено в соответствие средство защиты. Для каждой атаки значения координат соответствующего вектора указывают на средства защиты, входящие в состав исследуемой системы.

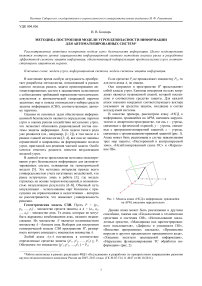

В качестве примера, рассмотрим атаку «НСД к информации, хранящейся на АРМ, внешним нарушителем» в декартовом пространстве, где ось x – угрозы, связанные с физической охраной; y – угрозы, связанные с программно-аппаратной защитой; z – угрозы, связанные с организационно-правовой защитой (рис. 1). Атака может быть реализована в случае невыполнения трех мер защиты: «Посторонний в контролируемой зоне», «Незаблокированный сеанс ОС» и «Нарушение ПБ».

Рис. 1. Модель атаки «НСД к информации, хранящейся на АРМ, внешним нарушителем»

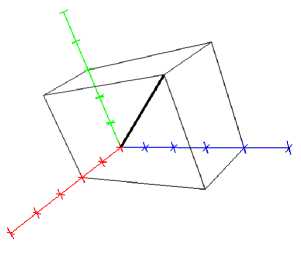

Данная атака может быть реализована и другими способами, такими как «Подключение к техническим средствам и системам ОИ», «Использование закладочных средств», «Маскировка под зарегистрированного пользователя», «Дефекты и уязвимости ПО», «Внесение программных закладок», «Применение вирусов и другого вредоносного программного кода», «Хищение носителя защищаемой информации», «Нарушение функционирования ТС обработки информации» (рис. 2).

Первоначально каждый вектор P i находится в первом координатном октанте. Построим в Rn поверхность выпуклого многогранника S так, чтобы каждая из его вершин совпадала с концом одного из векторов p 1 , p 2 , …, p z . Поверхность многогранника S вместе с векторами p 1 , p 2 , …, p z будем рассматривать в качестве геометрической модели СЗИ.

Рис. 2. Модель атаки «НСД к информации, хранящейся на АРМ, внешним нарушителем»

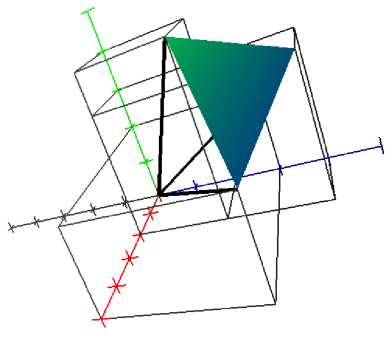

Результат воздействия любой атаки A t естественно формализовать отражением вектора вдоль оси с невыполненной мерой защиты. Благодаря такому способу моделирования векторы, соответствующие средствам, для которых данная атака не опасна, не изменят своего положения (рис. 3).

Итак, после воздействия атаки A j при предложенном способе моделирования изменится лишь i -я координата векторов p 1, p 2, …, pz , входящих в геометрическую модель, а все остальные координаты останутся без изменения.

По результатам моделирования атак можно судить о чувствительности или нечувствительности информационной системы (ИС) к возмущающим воздействиям. Если координаты многогранника принадлежат первому координатному октанту, то делается вывод о нечувствительности ИС к возмущающему воздействию, в противном случае делается вывод о недостаточности защитных мер. Мера устойчивости сводится к проведению такого количества итераций, при котором ИС остается невозмущенной к воздействиям комбинаций атак.

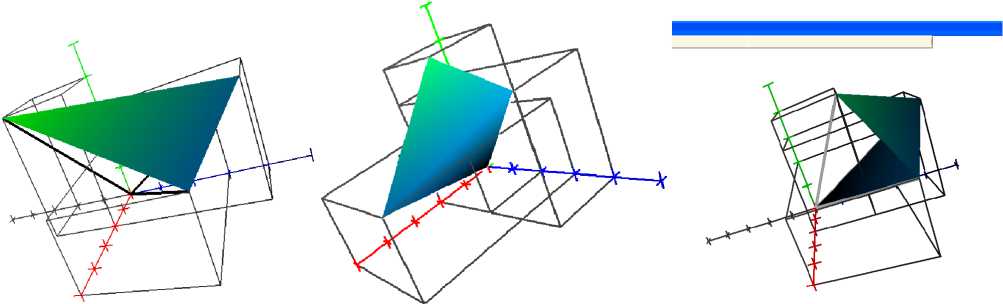

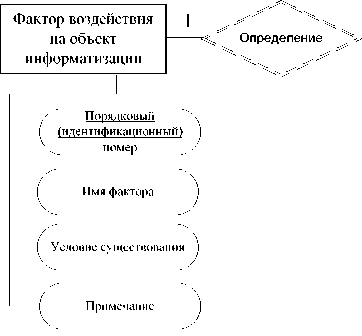

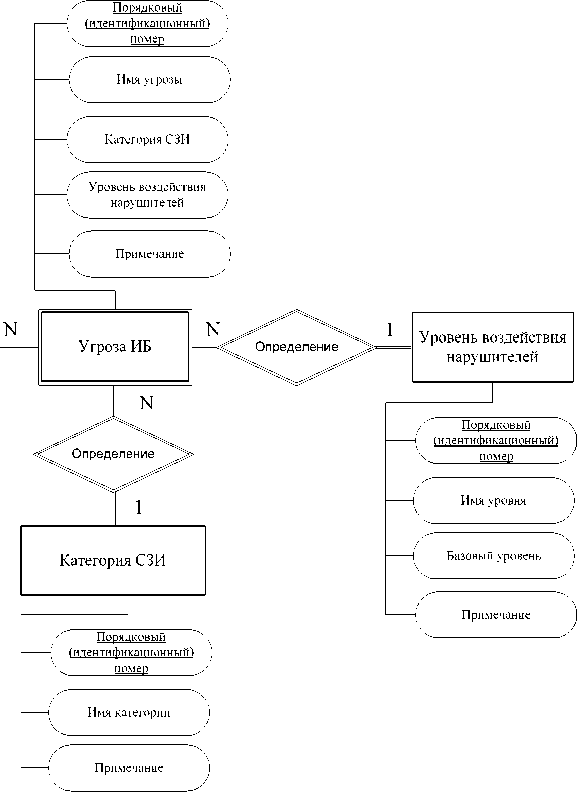

Модель угроз. Первичный перечень угроз формируется комбинациями всевозможных факторов, воздействующих на защищаемую информацию, категориями средств защиты и уровнями воздействия нарушителей (рис. 4).

Выявление и учет факторов, которые воздействуют или могут воздействовать на защищаемую информацию в конкретных условиях, составляют основу для планирования и проведения эффективных мероприятий, обеспечивающих защиту информации на объекте информатизации. Полнота и достоверность выявления факторов достигается путем рассмотрения полного множества факторов, воздействующих на все элементы объекта информатизации на всех этапах обработки информации. Перечень основных подклассов (групп, подгрупп и т. д.) факторов в соответствии с их классификацией представлен в разделе 6 ГОСТ 51275–2006 «Защита информации. Объект информатизации. Факторы, воздействующие на информацию. Общие положения».

Угрозы утечки информации по техническим каналам однозначно описываются характеристиками источника информации, среды (пути) распространения и приемника информативного сигнала, т. е. определяются характеристиками технического канала утечки информации.

Формирование вторичного перечня угроз происходит за счет его пополнения на основе статистики об имевших место инцидентах и исходя из условной степени их деструктивного воздействия.

Степень возмущающего воздействия может быть определена:

‒ вероятностью возникновения угрозы;

‒ потерей от реализации угрозы;

– временем восстановления системы.

Рис. 3. Результаты моделирования

Рис. 4. ER-модель базы данных модели угроз в нотации Чена

Возмущающее воздействие может привести:

-

- к нарушению конфиденциальности информации (копированию или несанкционированному распространению), когда при реализации угроз не осуществляется непосредственного воздействия на содержание информации;

-

- несанкционированному, в том числе случайному, воздействию на содержание информации, в результате которого осуществляется изменение информации или ее уничтожение;

-

- несанкционированному, в том числе случайному, воздействию на программные или программноаппаратные элементы ИС, в результате которого происходит блокирование информации;

-

- потере подотчетности пользователей системы или субъектов, действующих от имени пользователя, что особенно опасно для распределенных систем;

-

- потере аутентичности данных;

-

- потере достоверности систем.

Мера риска, позволяющая сравнить угрозы и выстраивать их по приоритетности, может быть определена общим ущербом от каждого вида проблем.

Результатом оценки риска возникновения каждой угрозы должно явиться:

-

- комплексное применение соответствующих средств защиты информации;

-

- разумное и целевое принятие рисков, обеспечивающее полное удовлетворение требований политик организации и ее критериев принятия рисков;

-

- максимально возможный отказ от рисков, перенос связанных бизнес-рисков на другие стороны, например на страховщиков, поставщиков и пр.

Рассматриваемая методика построения модели угроз позволяет решать задачи разработки частных моделей угроз безопасности информации в конкретных системах с учетом их назначения, условий и особенностей функционирования. Целью такого моделирования является контроль за уровнем защищенности ИС методами анализа риска и разработка эффективной системы защиты информации, обеспечивающей нейтрализацию предполагаемых угроз .

В дальнейшем данная методика может явиться основой для разработки универсальных алгоритмических, а затем и математических моделей безопасности, эффективно сочетающих в себе требования нормативно-методических документов, методологию построения моделей угроз, моделей нарушителя и т. д. Наличие подобного методологического обеспечения позволит перейти на качественно более высокий уровень проектирования, разработки и оценки защищенности систем защиты информации.