Методы разработки рекомендаций для повышения защищенности информационных систем

Автор: Головачева Наталья Алексеевна

Журнал: НБИ технологии @nbi-technologies

Рубрика: Инновации в информатике, вычислительной технике и управлении

Статья в выпуске: 3 т.14, 2020 года.

Бесплатный доступ

В работе реализована математическая модель оценки защищенности информационной системы на основе выбранных методов. Сформирована архитектура программного комплекса оценки защищенности информационной системы.

Информационная безопасность, математическая модель, метод экспертных оценок, оценка защищенности, повышение защищенности

Короткий адрес: https://sciup.org/149129808

IDR: 149129808 | УДК: 681.5:004.056 | DOI: 10.15688/NBIT.jvolsu.2020.3.3

Текст научной статьи Методы разработки рекомендаций для повышения защищенности информационных систем

DOI:

С появлением информационных технологий широкое применение в организациях и на предприятиях получили информационные системы (ИС). Применение ИС позволяет оптимизировать трудовые ресурсы, автоматизировать полностью или частично бизнес-процес-сы. Однако применение ИС требует развитие системы информационной безопасность для минимизации злоумышленных воздействий. Для снижения вероятности реализации злоумышленных воздействий существует большое количество программных и программно–аппаратных средств защиты информации. Сложность организации вычислительных сред, распределенность компонентов информационных систем усложняет процесс создания и конфигурирования систем защиты, при этом количество угроз нарушения информационной безопасности (ИБ) ежегодно увеличиваются. Для своевременного реагирования на инциденты ИБ, в том числе и на атаки, необходимо применение средств оценки защищенности ИС для снижения рисков нарушения защищенности. Статистика InfoWath, показывает тенденцию роста различного рода атак, как со стороны внешнего злоумышленника, так и со стороны внутреннего. Следовательно, одной из важнейших задач является корректное определение защищенности ИС [1–3].

Целью данной работы является повышение защищенности информационной системы за счет оценки защищенности ИС.

Для достижения данной цели был определен список методов оценки защищенности ИС, а именно:

– метод экспертных оценок,

– метод оценки защищенности информации от несанкционированного доступа (НСД).

Метод экспертных оценок основывается на взаимодействии работы специалистов (экспертов), получении и обработки сложившихся мнений проведенных экспертов по возникшим вопросам. Экспертные решения формируются с целью подготовки информации для принятия решений о уровня защищенности системы.

Для проведения экспертной оценки необходимо сформировать множество оцениваемых компонентов ИС (1):

IS = { k 1,......, k n } , (1)

где IS – множество оцениваемых компонентов ИС; kn – компоненты ИС; n – количество компонентов ИС.

Далее необходимо определить события безопасности (2), которые могут свидетельствовать о реализации угрозы (3):

S = { s 1,...... , s n } , (2)

где S – множество совершаемых событий в ИС; sn – события ИС; n – количество событий в ИС.

U = { u 1……, um } , (3)

где U - множество актуальных угроз; u и m e N -количество угроз.

В зависимости от сгенерированных в ИС событий безопасности определяют возможность реализации той или иной угрозы. Формализация данного процесса представлена в формуле (4):

U 1 = ( S 1 , S 4 ) U 2 = ( S 4 , S 7 ) U 3 = ( S 4 , S 7 ) U 4 =( S 1 ) U 5 = ( S 2 , S 8 )

U 6 = ( S 3 , S 5 , S 6 )

где U – множество актуальных угроз; S1 – вход учетной записи в системы; S2 – управление учетными записями в системе; S3 – события маршрутизации и удаленного доступа; S4 – событие доступа к объекту системы; S5 – изменение политики системы; S6 – использование субъектом особых привилегий; S7 – функционирование процессов системы; S8 – события входа субъектов в систему; U1 – угрозы утечки; U2 – угрозы искажения; U3 – угрозы утраты; U4 – угрозы блокирования; U5 – угрозы взлома; U6 – угрозы злоупотребления.

После этого следует для каждой угрозы U i из набора актуальных угроз U определить возможные исходы реализации угроз I ij или другими словами риски, которые зависят от вероятности реализации угрозы A ij и Y il ущерба Y il (5) (см. таблицу):

Itj = A ., * Y u , (5)

где Iij – риск реализации угрозы i -й угрозы для j -го компонента; Aij – вероятность реализации i -й угрозы для j -го компонента; Yil – ущерб от реализации от i -й угрозы для j -го компонента ИС.

Вероятности реализации оценивается следующим образом:

– маловероятно [0;0,2),

– низкая (0,2;0,4],

– средняя (0,4;0,5],

– выше среднего (0,5;0,8],

– высокая [0,8;1).

В связи с тем, что уровни предприятий различны, соответственно и ущерб будет иметь относительную количественную оценку. Распределение количественных оценок в соответствии с качественными значениями уровня ущерба приведено ниже:

– отсутствует [0;0,2),

– низкий (0,2;0,4],

– средний (0,4;0,5],

– выше среднего (0,5;0,8],

– высокий [0,8;1).

Возможные исходы реализации угрозы

|

I i |

Вероятность реализации угрозы ( A ij ) |

Ущерб от реализации угрозы ( Y il ) |

|

1 |

Маловероятно |

Отсутствует |

|

2 |

Маловероятно |

Низкое |

|

3 |

Средняя |

Низкое |

|

4 |

Средняя |

Среднее |

|

5 |

Выше среднего |

Среднее |

|

6 |

Выше среднего |

Выше среднего |

|

7 |

Выше среднего |

Среднее |

|

8 |

Выше среднего |

Выше среднего |

|

9 |

Высокая |

Выше среднего |

|

10 |

Высокая |

Высокое |

Далее рассчитывается сумма рисков реализации i -х угроз для j -го компонента (6):

E j = ^ «I, , (6)

где Eij – сумма рисков от реализации угроз для j -го компонента; Iij – возможные риски реализации i -й угрозы для j -го компонента ИС.

Суммарная оценка защищенности ИС имеет вид (7):

Z = Z« E j , (7)

где Eij – сумма возможных риски реализации i -х угроз для j -го компонента; Z – суммарная оценка защищенности ИС.

Качественная оценка защищенности ИС

O z определяется (8):

если Z e ( 40;90 - не защищена;

если Z e ( 20;40 - менее половины

O z H

компонентов не защищены; (8)

если Z e ( 10;20 ] - более половины ’ '

компонентов защищены; если Z e [ 0;10 ) защищена .

где Oz – оценка защищенности ИС.

По результатам определения оценки защищенности ИС формируются рекомендации по улучшению защищенности ИС.

Рекомендации по повышению уровня защищенности при нарушении свойств безопасности информационного актива (конфиденциальность):

– рекомендуется шифрование конфиденциальной информации;

– рекомендуется настройка встроенных средств защиты ОС;

– рекомендуется установка и настройка СЗИ от НСД;

– рекомендуется установить и настроить системы аутентификации пользователей.

Рекомендации по повышению уровня защищенности при нарушении свойств безопасности информационного актива (целостность):

– рекомендуется шифрование информации;

– рекомендуется использование электронно-цифровой подписи;

– рекомендуется установка и настройка СЗИ от НСД;

– рекомендуется настройка встроенных средства защиты ОС.

Рекомендации по повышению уровня защищенности при нарушении свойств безопасности информационного актива (доступность):

– рекомендуется настройка встроенных средств защиты ОС;

– рекомендуется установка и настройка СЗИ от НСД;

– рекомендуется создание резервирования аппаратного обеспечения;

– рекомендуется резервирование информации.

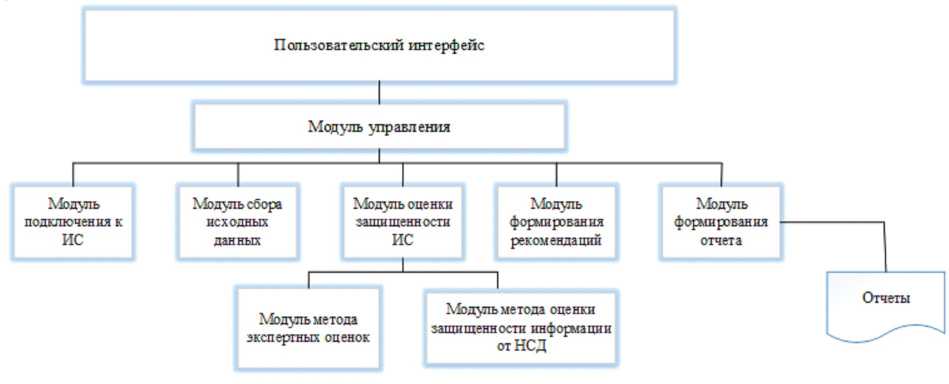

Архитектура программного комплекса представлена на рисунке.

Данная архитектура состоит из следующих модулей:

-

– пользовательский интерфейс;

-

– модуль управления;

-

– модуль подключения к ИС;

-

– модуль сбора исходных данных;

-

– модуль оценки защищенности ИС;

-

– модуль метода экспертных оценок;

-

– модуль метода оценки защищенности информации от НСД;

-

– модуль формирования рекомендаций;

-

– модуль формирования отчета;

-

– документ отчетов.

Интерфейс программного комплекса обеспечивает взаимодействие пользователя с программным комплексом «Оценка защищенности информационной системы». Данный интерфейс упрощает взаимодействие по средствам интуитивного понятного расположения кнопок и окон ввода и вывода данных.

Модуль управления обеспечивает синхронизированную работу всех модулей, распределяет потоки данных, которые генерируются смежными модулями и поступают от пользователя.

Модуль подключения к информационной системе позволяет осуществить подключение ко всем компонентам ИС с помощью ввода аутентификационной информации и IP-адреса каждого компонента. Подключение может осуществляться с помощью двух типов подключения: SSH, TELNET.

Модуль сбора исходных данных обеспечивает сбор исходных данных из журналов со-

Архитектура программного комплекса

бытий ИС по каждому компоненту ИС. В данном модуле осуществляется их классификация, кроме того данный модуль реализует анализ угроз.

Модуль оценки защищенности ИС позволяет рассчитать количественную оценку защищенности ИС на основе данных полученных от модуля сбора данных.

Модуль метода экспертных оценок позволяет рассчитать количественную оценку данного метода. Для каждой актуальной угрозы производится расчет возможных реализаций угрозы, далее по каждому компоненту ИС производится расчет суммы рисков реализации угроз. По результатам проведенных расчетов высчитывается суммарная оценка защищенности ИС, на основе которой и определяется качественные оценки защищенности ИС.

Модуль метода оценки защищенности информации от НСД позволяет рассчитать количественную оценку данного метода. Модуль формирования рекомендаций реализует генерацию рекомендации по повышению уровня защищенности ИС на основе имеющихся сведений о состоянии защищенности ИС предприятия.

Модуль формирования отчета позволяет пользователю сохранять результаты работы программного комплекса, что в дальнейшем может служить пользователю основой для проведения сравнительного анализа изменения защищенности ИС в зависимости от применяемых мер по защите информации, кроме того данные отчеты могу быть применены при прогнозировании реализации угроз бе- зопасности при использовании многокритериальных методов экстраполяции.

Документ отчетов позволяет хранить сформированные отчеты оценки защищенности ИС, в формате .docx.

Результат экспериментальных исследований показал повышение защищенности ИС при применении рекомендаций, генерируемых разработанным программным комплексом. В ходе экспериментального исследования подтверждена корректность работы программного комплекса.

Список литературы Методы разработки рекомендаций для повышения защищенности информационных систем

- Аветисян, А. И. Технологии статического и динамического анализа уязвимостей программного обеспечения / А. И. Аветисян, А. А. Белеванцев, И. И. Чукляев // Вопросы кибербезопасности. - 2014. - № 3 (4). - С. 20-28.

- Щеглов, К. А. Моделирование угроз атак на защищенную информационную систему / К. А. Щеглов, А. Ю. Щеглов // Известия высших учебных заведений. Приборостроение. - 2016. - Т. 59, № 12. - С. 980-990.

- ISO/IEC 27004 - Информационная технология. Средства обеспечения безопасности. Измерения. - Электрон. текстовые дан. - Режим доступа: http://docs.cntd.ru/document/1200088532.