Методы защиты информации в ЭВМ

Автор: Никулин Валерий Владимирович

Статья в выпуске: 1 (17), 2021 года.

Бесплатный доступ

Информационные технологии активно развивались последнее время и развиваются сейчас не менее стремительно, всё больше проникая во все сферы жизни общества. Поэтому, острее становится и вопрос информационной безопасности.

Информация, злоумышленник, угроза, защита, информационная безопасность, сеть, технология, онлайн, атака

Короткий адрес: https://sciup.org/140256755

IDR: 140256755 | УДК: 004.491.2 | DOI: 10.52374/52361528_2021_17_1_7

Текст научной статьи Методы защиты информации в ЭВМ

Недаром как сказал Натан Ротшильд «кто владеет информацией, тот владеет миром». С появлением всех новых угроз, улучшение несанкционированных методов доступа, информационная безопасность последовательно требует постоянного внимания.

Такое внимание не только предсказывает действия злоумышленников, но и знания и компетентное использование доступных инструментов безопасности, своевременного обнаружения и метода защиты.

Возникновение компьютеров и их распространение привело к тому, что большинство людей и организаций начали хранить информацию в электронном виде. Следовательно, возросла необходимость защиты этой информации.

«В настоящее время актуальность защиты информации связана с ростом вычислительной техники. Разработка глобальных интернет и связанных с ними технологий достигла такого высокого уровня, что сегодняшняя деятельность любого бизнеса в целом, и каждый отдельный пользователь не может быть представлен без электронной почты, веб-реклама, онлайн-связи.

Особенностью сетевых систем, как известно, состоит в том, что вместе с локальными атаками существуют также возможности для несанкционированной системы доступа за несколько тысяч километров от сети. Удаленные атаки теперь занимают ведущее место среди серьезных угроз для безопасности сети. Кроме того, атаке может быть подвергнут как отдельный компьютер, но и информация, передаваемая через сетевые каналы». [8. с.35].

Используя различные методы и средства защиты информационной сети, невозможно добиться абсолютно идеальной сети. Средств защиты достаточно много, с увеличением уровня безопасности сети, как правило, существует определенные неудобства в использовании, ограничениях и трудностях для пользователей. Следовательно, часто необходимо выбрать оптимальную версию защиты сети, которая не создаст сложных трудностей в использовании сети и, в то же время, для обеспечения достойного уровня защиты информации.

Иногда создание такого оптимального решения безопасности очень сложно.

Таким образом, актуальность проблемы определяется тем, что компьютерные системы и сетевые технологии разрабатываются слишком быстро. Есть новые угрозы информационной безопасности. Следовательно, эта информация должна быть защищена.

Вопросы информационной безопасности занимают особое место и относительно растущей роли в жизни общества, они требуют повышенного внимания. Успех практически любая активности в значительной степени зависит от способности иметь такую ценность в качестве информации. В ФЗ Российской Федерации «Об информации, информатизации и защите информации» определено:

-

• «информационные ресурсы являются собственностью граждан, организаций, общественных объединений, государств»;

-

• «Информация - информация о людях, объектах, событиях, явлениях и процессах (независимо от формы их представления), отраженная на носителях, используемых для получения практических знаний и решений». Информация имеет ряд функций:

-

• не материальна;

-

• хранится на носителях;

-

• Любой материальный объект содержит информацию о вас либо о другом объекте [1].

Компьютерные преступления являются чрезвычайно многосторонними и сложными явлениями. Объекты таких преступных нарушений могут быть техническими средствами (компьютерами и периферийными устройствами)

как материальные или программные объекты и базы данных, для которых технические средства являются окружающей средой.

«Типы компьютерных преступлений чрезвычайно разнообразны и широки. Это НСД к информации, хранящейся в вашем компьютере, и вводя «логические бомбы», которые запускаются в случае возникновения определенных условий и частично или полностью производят модификацию и уничтожение информации.

Уничтожение может также произойти из-за халатности в конструкции, изготовлении и эксплуатации программных комплексов и компьютеров или из-за ложной компьютерной информации [8].

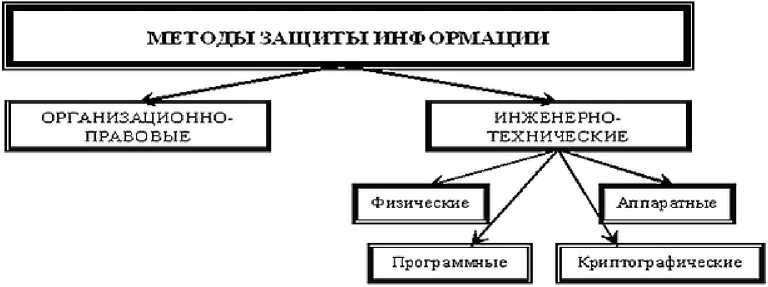

Среди множества методов защиты информации выделяется следующим образом (рис. 1).

Инструменты защиты оборудования включают в себя самые разные технические структуры по принципу работы устройства и возможностям, которые обеспечивают раскрытие, утечку и защиту от НСД при конфиденциальных источниках информации.

«Оборудование для защиты информации используется для решения следующих задач:

-

1) проведение специальных исследований технических средств обеспечения производственной деятельности для наличия возможных каналов утечки;

-

2) идентификация утечки каналов на разных объектах и в помещении;

-

3) расположение каналов утечки;

-

4) поиск и обнаружение промышленных шпионских средств;

-

5) Заключение НСД к источникам конфиденциальной информации и других действий.

«Все потенциальные угрозы безопасности для информации в автоматических информационных системах (АИС) или информационных системах (ИС) могут быть разделены на два класса:

-

1. Случайные угрозы

-

2. Умышленные угрозы.

Угрозы, которые не связаны с преднамеренными действиями злоумышленников и реализуются в случайное время, называемое случайным или непреднамеренным.

Случайные угрозы включают в себя: стихийные бедствия и несчастные случаи, неисправности и отказы о технических средствах, ошибки в разработке АИС или ИС, алгоритмические и программные ошибки, пользовательские ошибки и персонал.

Реализация угроз этого класса приводит к самой высокой потере информации (согласно статистическим данным - до 80% потерь, вызванные информационными ресурсами КС любыми угрозами). В этом случае может возникнуть разрушение, нарушая целостность и доступность информации. Согласно тем же, статистическим данным, только в результате пользовательских ошибок и обслуживающего персонала происходит 65% случаев информационной безопасности [3] «

Следует отметить, что механизм реализации случайных угроз был довольно хорошо изучен и накопил значительный опыт для борьбы с этими угрозами. Современные технологии для технического развития и программного обеспечения, эффективная операционная система автоматических ИТ-систем, включает обязательную информацию о степени защиты информации и позволяет значительно снизить убыток в реализации угроз от этого класса.

Угрозы, связанные с вредоносными действиями людей, и эти действия не являются просто случайными обычно называются умышленными.

Умышленные угрозы включают в себя: традиционный или универсальный шпионаж и саботаж, несанкционированный доступ к информации, электромагнитное излучение и рекомендации, несанкционированную модификацию структур, программы авторизации.

Когда источники нежелательного воздействия на информационные ресурсы, шпионские и средства шпионажа и саботажа все еще актуальны. Методы шпионажа включают в себя: прослушивание, визуальное наблюдение, воровство документов и средства массовой информации, воровство программ и атрибуты систем защиты, подкуп и шантажирования персонала, сбор и анализ носителей, взрывы, саботажные атаки [9].

«НСД к информации - это нарушение правил различия доступа, используя регулярные средства вычислительного оборудования или автоматических систем. Возможные НСД:

-

• отсутствие системы доступа;

-

• в случае сбоя или отказа в компьютерных системах;

-

• в случае ошибочных пользователей или обслуживания компьютерных систем;

-

• в случае ошибок в системе распределения доступа;

Рис. 1. Классификация методов защиты информации

Процесс обработки и передачи информации посредством технических средств компьютерных систем сопровождается электромагнитными выбросами в окружающем пространстве и электрические сигналы в связи, сигнализации, заземления и других проводников. Все это называлось: «Побочные электромагнитное излучение и наводки» (ПЭМИН). Электромагнитное излучение и пики могут быть использованы злоумышленниками как для перехвата информации, так и для ее уничтожения [6].

Несанкционированная модификация алгоритмического, программного обеспечения и технической структуры системы является большей угрозой информационной безопасности в компьютерных системах.

Одним из основных источников угроз для информационной безопасности к КС является использование специальных программ, которые называются «вредоносными программами».

В зависимости от механизма действия вредоносные программы разделены на четыре класса:

-

1. Логические бомбы;

-

2. Черви;

-

3. Троянские кони;

-

4. Компьютерные вирусы. [5] «.

Вывод: Предоставление информации в настоящее время становится наиболее важным условием для нормально- го функционирования любой информационной системы. В защиту информации можно выделить три основных и дополнительных направления:

-

• Непрерывное улучшение организационных технологий и деятельности технологии обработки информации для защиты ее от внешних и внутренних угроз безопасности;

-

• Блокировка НСД к информации с использованием специального оборудования;

-

• Блокировка НСД к информации с использованием специального программного обеспечения.

В существующей проблеме защиты информации в сети, которая становится все более актуальными, выделены три основных аспекта уязвимости:

-

• Опасность НСД для информации лицами, для которых он не предназначена;

-

• Возможность модификации или уничтожения конфиденциальной и ценной информации;

-

• Возможность изменять информацию, как случайно, так и умышленно [7].

Проанализировав средства защиты информации в локальной сети Брянского ГАУ, было отмечено, что в Вузе грамотно построенная, отлаженная и надежно работающая система защиты, но следовало бы как можно чаще обновлять антивирусные программы на более эффективные. [6].

Список литературы Методы защиты информации в ЭВМ

- ФЗ "Об информации, информационных технологиях и о защите информации" от 27.07.2006 N 149-ФЗ (ред. от 09.03.2021) Статья 16. Защита информации (с изм. и доп., вступ. в силу с 20.03.2021)

- Аппаратные средства компьютера [Электронный ресурс]. - URL: http://life-prog.ru/view_algoritmleng.php?id=1 - Режим доступа: (Дата обращения: 15.03.21)

- Аппаратные средства - основа построения систем защиты от несанкционированного доступа к информации [Электронный ресурс]. - URL: http://www.morepc.ru/security/naa/okbsapr-hwnaa.html - Режим доступа: (Дата обращения: 15.03.21)

- Угрозы безопасности информации в компьютерных системах URL: https://infopedia.su/7xba75.html. [Электронный ресурс] (дата доступа 23.03.2021) г

- Никулин В. В., Атрошенко П.П. Методы и средства программно-технической защиты информации в компьютерных системах //// Вестник образовательного консорциума Среднерусский университет. Информационные технологии. 2016. т.7. С. 21-26

- Никулин В.В., Атрошенко П. П. Защита информации в компьютерных системах//Вестник образовательного консорциума Среднерусский университет. Информационные технологии. 2016. т.8. № 2 (8). С. 13-18

- Никулин В.В. Информационная безопасность [Электронный ресурс]. - URL: http://moodle.bgsha.com/course/view.php?id=20550- Режим доступа: (дата обращения: 28.03.2021)

- Туркова Е.С., Повитухин С.А. Компьютерные средства защиты информации // Материалы VII Международной студенческой научной конференции "Студенческий научный форум" URL:href="https://scienceforum.ru/2015/article/2015009088 (дата обращения: 01.04.2021 )