Модель управления защитой информации в государственных информационных системах

Автор: Бабенко Алексей Александрович, Козунова Светлана Сергеевна

Журнал: НБИ технологии @nbi-technologies

Рубрика: Инновации в информатике, вычислительной технике и управлении

Статья в выпуске: 4 т.12, 2018 года.

Бесплатный доступ

В статье рассматриваются вопросы, связанные с управлением защитой информации в государственных информационных системах. В ходе анализа работ по этой тематике выявлено решение частных проблем. Поэтому актуальным является комплексный формализованный подход к решению задачи защиты информации в государственных информационных системах, учитывающий их специфику, угрозы и требования регуляторов. Разработана формализованная модель управления защитой информации в государственных информационных системах, определяющая эффективный набор средств защиты в соответствии с требованиями технических мер защиты, которая может быть использована для автоматизации процесса управления.

Государственная информационная система, система управления, информационная безопасность, средства защиты, методы оптимизации, матрица бинарных отношений, система защиты информации, информационные технологии

Короткий адрес: https://sciup.org/149129768

IDR: 149129768 | УДК: 621.391 | DOI: 10.15688/NBIT.jvolsu.2018.4.3

Текст научной статьи Модель управления защитой информации в государственных информационных системах

DOI:

Управление защитой информации в государственных информационных системах (ГИС) актуально в связи с требованиями законодательства РФ, ценностью обрабатываемой в них информации, возрастающей ролью в становлении современного информационного общества в РФ, а также увеличением потребности в процедурах объединения информационных потоков организаций и предприятий в корпорации [2; 3; 5; 6; 16]. Построение систем за- щиты информации (СЗИ) в ГИС основывается на определении класса защищенности информационной системы (ИС) в зависимости от значимости обрабатываемой в ней информации, определении базового набора мер защиты информации и последующем его уточнении относительно актуальных угроз информационным ресурсам ГИС [3; 10]. Авторами работ [1; 2; 11; 17] отмечено, что при реализации угроз информационной безопасности (ИБ) ГИС возрастают материальные, репутационные, экологические и социальные риски.

Анализ проблемы и ранее проведенные исследования

Исследованию проблемы управления защитой информации в ГИС посвящены работы [3; 6; 16].

В работе [15] представлена задача формализации и определения качества данных в ГИС. Обозначены факторы и предложены меры для обеспечения их достоверности на всех этапах обмена данными. В статье [11] предлагается подход к решению задачи определения требуемого класса защищенности ГИС от угроз безопасности информации в зависимости от видов ущерба.

Некоторые авторы [7] рассматривают практические вопросы, связанные с построением СЗИ ГИС в соответствии с требованиями международных стандартов. В работе [14] описана процедура организации контроля защищенности информации в ГИС.

В статье [16] предлагается определение эффективности управления СЗИ в ГИС, основанное на оценке вероятности своевременного сбора всей необходимой информации для принятия решения.

В работе [14] рассматривается оценка и анализ влияния метрической сложности ИС на их безопасность и защищенность. Предлагается формулировка классификационных требований и мер обеспечения безопасности информации с учетом сложности ИС.

Отметим, что большинство проведенных исследований посвящены частным проблемам защиты информации в ГИС. Управление защитой информации в государственных информационных системах является актуальной проблемой. Целью данной работы является разработка формальной модели управления защитой информации в ГИС.

Угрозы нарушения информационной безопасности в государственных информационных системах

Особенностями ГИС, влияющих на защищенность информации, являются:

– сложный состав программно-аппаратных платформ и СЗИ;

– деление информационного потока на внутренний и внешний;

– территориальная распределенность компонентов;

– взаимодействие с открытыми сетями передачи данных;

– различные виды обрабатываемой информации, определяющие ее ценность;

– требования правовых, технических и иных норм эксплуатации ГИС на различных этапах ЖЦ.

В работе [11] отмечается, что ГИС подвержены таким угрозам, как кибератаки, стихийные бедствия, структурные отказы и человеческие ошибки.

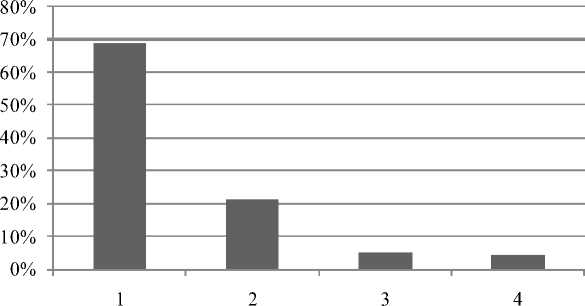

По статистическим данным компании Infowatch [4] внутренний нарушитель является наиболее частой причиной утечек информации – 64,5 %, на внешние атаки приходится 35,5 %. Наиболее ценными сведениями в первом полугодии 2018 г. для злоумышленников стали персональные данные (69 %) и платежная информация (21,3 %) (рис. 1).

Рис. 1. Распределение утечек по типам информации:

1 – персональные данные; 2 – платежная информация; 3 – государственная тайна; 4 – коммерческая тайна

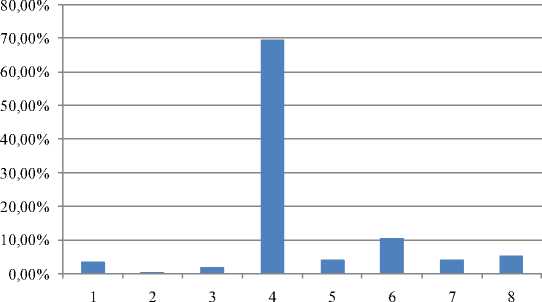

Наиболее вероятными каналами утечки информации в первом полугодии 2018 г. являются сеть и бумажные документы (рис. 2).

Отметим, что наряду с традиционными угрозами нарушения конфиденциальности, целостности и доступности для информации в ГИС характерны:

– угроза несанкционированного доступа (НСД);

– угроза отказа сетевого оборудования;

– вредоносное программное обеспечение;

– хищение данных;

– промышленный шпионаж;

– компрометация учетных данных;

– подмена исполнительных модулей;

– человеческий фактор.

Наибольший ущерб государственным информационным системам наносят угрозы нарушения целостности и угрозы, присущие центрам обработки данных (ЦОД), серверам и базам данных [6; 11]. Среднему ущербу могут подвергнуть угрозы получения НСД к информации ГИС, автоматизированным рабочим местам (АРМ) пользователей или файловому серверу [6; 11]. Анализ угроз информации в ГИС позволяет соотнести угрозы нарушения ИБ с техническими мерами и средствами ее предотвращения [8; 9; 12; 13].

Формальная модель управления защитой информации в государственных информационных системах

Пусть K = ( V, М, РС, S, TS, SB, K, R ) – модель управления защитой информации в государственных информационных системах, где:

– V – виды информации в ГИС, определяются вектором V = ( v 1, v 2, v 3, v 4, v 5), каждый из которых описывается базовыми значениями { yes, no } для v 1, v 2, v 3 и {1, 2, 3, 4} для v 4, v 5 (1– персональные данные, 2 – уровень ПДн, 3 – конфиденциальная информация, 4 – класс защищенности ИС, 5 – коммерческая тайна);

-

– М – масштаб ГИС, М = { федеральная , региональная, объектовая };

-

– РС – параметры сети ГИС. РС = ( рс 1, рс 2, рс 3, рс 4), где:

-

• рс1 – число АРМ в ГИС, обрабатывающих конфиденциальную информацию,

-

• рс 2 – число филиалов,

-

• pc 3 – число удаленных пользователей,

-

• pc 4 – взаимодействие с внешними сетями и принимающее { yes, no };

-

– S – этапы жизненного цикла ГИС c определением актуальных угроз;

-

– TS – угрозы безопасности информации в ГИС;

-

– SB – множество средства защиты от угроз. SBi = ( Сi , Ei ), где:

-

• Ci – стоимость средства защиты от угрозы информации в ГИС,

-

• Ei – стоимость технической поддержки средства защиты в год;

-

– K – множество критериев оценки защищенности информации в ГИС;

– R – требования к системе защиты информации в ГИС, установленные в: [2; 12; 13].

Отношения между SВ и TS , а также R задаются матрицей бинарных отношений Mnt и Lkt , где mji ∈ Mnt и lci ∈ Lkt показывают

Рис. 2. Распределение каналов утечек информации:

1 – кража/потеря оборудования; 2 – мобильные устройства; 3 – съемные носители; 4 – сеть (браузер, cloud); 5 – электронная почта; 6 – бумажные документы; 7 – Instant Messenger; 8 – другие каналы

возможность перекрытия TSj угрозы и выполнения Rc требования SBi средством защиты. При этом:

. Г 1,если TS j перекрывается SB, средством защиты mJl j 10,если TSJне перекрываетсяУо, средством защиты

, Г 1,если Rc перекрывается SBi средством защиты mj 1

[ 0, если R c не перекрывается SB i средством защиты v 7

Эффективность перекрытия n* угроз и выполнения z* требований СЗИ в ГИС:

ET = — Sn** SSB mi,.

n * J = 1 1 = 1 j

EL = z* z Z=i z SB C.(4)

Эффективность защиты информации в ГИС через определение критерия каждого средства защиты V SB. e SB зададим вектором EК = ( К1, ... , Кn ), где Кi – i -критерий. EК считается эталоном, если Ki = 1. Эффективность средства защиты вычисляется по формуле:

Эффективными признаются средства защиты, которые имеют минимальное значение Е ( ЕK , ЕFSB ). Выполнение требований к защите и перекрытию угроз является обязательным. При выборе критериев, выбираются в первую очередь те средства защиты информации в ГИС, которые имеют максимальные значения соответствующих критериев. Если остались невыполненные требования, неперекрытые угрозы, то соответственно у средства защиты информации отсутствуют необходимые для этого функции. Дальнейший выбор происходит только с учетом упущенных моментов.

После определения выбранных средств защиты необходимо решить следующую задачу оптимизации: t* средства защиты информации в ГИС должны перекрывать все актуальные угрозы, удовлетворять максимальному количеству требований по защите информации и обеспечивать минимальную стоимость СЗИ:

' S ‘1 = 1 ( SB , C , + 5 SB i Ed ^ min

S ‘ = i SBm j = 1 (6)

S ‘ = i SBl J = 1

Заключение

Предложенная формализованная модель управления защитой информации в ГИС, учитывающая класс защищенности, структуру, виды обрабатываемой информации, актуальные угрозы, требования к СЗИ, позволяет определить эффективные средства защиты информации для реализации технических мер защиты информации, перекрывающие все актуальные угрозы. При этом удовлетворяется максимальное количество требований по защите информации и обеспечивается минимальная стоимость СЗИ. Данная формализованная модель управления защитой информации в ГИС может быть реализована в виде программного комплекса.

Список литературы Модель управления защитой информации в государственных информационных системах

- Анализ информационных рисков в системах обработки данных на основе «туманных» вычислений / А. А. Финогеев, А. Г. Финогеев, И. С. Нефёдова, Е. А. Финогеев, В. А. Камаев // Вестник Астраханского государственного технического университета. Серия: Управление, вычислительная техника и информатика. - 2015. - № 4. - С. 38-46.

- Бабенко, А. А. Модель профиля угроз информационной безопасности корпоративной информационной системы / А. А. Бабенко, С. С. Козунова // НБИ технологии. - 2018. - Т. 12, № 1. - C. 6-11. - DOI: 10.15688/NBIT.jvolsu.2018.1.1

- Бабенко, А. А. Разработка системы управления аномальными событиями информационной безопасности / А. А. Бабенко, С. Ю. Микова, В. С. Оладько // Информационные системы и технологии. - 2017. - № 5 (103). - С. 108-116.

- Глобальное исследование утечек конфиденциальной информации в I полугодии 2018 года. - Электрон. текстовые дан. - Режим доступа: https://www.infowatch.ru/report2018_half (дата обращения: 01.12.2018). - Загл. с экрана.

- Козунова, С. С. Information security model in the segment of corporate information system / С. С. Козунова, А. А. Бабенко // Информационные системы и технологии. - 2017. - № 1 (99). - С. 87-91.

- Козунова, С. С. Методика инвестирования информационной безопасности организации / С. С. Козунова, А. А. Бабенко // Вестник Волгоградского государственного университета. Серия 10, Инновационная деятельность. - 2017. - Т. 11, № 4. - C. 11-14. -

- DOI: 10.15688/jvolsu10.2017.4.2

- Макарова, Д. Г. Построение системы защиты информации государственной информационной системы с применением международных стандартов / Д. Г. Макарова, А. А. Старикова, У. В. Таратынова // Интерэкспо Гео-Сибирь. - 2017. - Т. 8. - С. 226-230.

- Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных: (утв. зам. директора ФСТЭК России 14 февраля 2008 г.). - Электрон. текстовые дан. - Режим доступа: https://fstec.ru/component/attachments/download/290 (дата обращения: 06.04.2018). - Загл. с экрана.

- Методический документ «Меры защиты информации в государственных информационных системах»: утв. ФСТЭК России от 11 февраля 2014 г. - Электрон текстовые дан. - Режим доступа: https://fstec.ru/component/attachments/download/675 (дата обращения: 01.12.2018). - Загл. с экрана.

- Моделирование сетевых атак злоумышленников в корпоративной информационной системе / В. А. Гнеушев, А. Г. Кравец, С. С. Козунова, А. А. Бабенко // Промышленные АСУ и контроллеры. - 2017. - № 6. - С. 51-60.

- Нестеровский, И. П. Возможный подход к оценке ущерба от реализации угроз безопасности информации, обрабатываемой в государственных информационных системах / И. П. Нестеровский, Ю. К. Язов // Вопросы кибербезопасности. - 2015. - № 2 (10). - С. 20-25.

- Об утверждении Требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах: Приказ ФСТЭК России от 11 февраля 2013 г. № 17: (ред. от 15.02.2017). - Электрон. текстовые дан. - Режим доступа: http://fstec.ru/component/attachments/download/567 (дата обращения: 03.04.2018). - Загл. с экрана.

- Об утверждении Требований о защите информации, содержащейся в информационных системах общего пользования: Приказ ФСБ РФ № 416, ФСТЭК РФ № 489 от 31 августа 2010 г. - Электрон. текстовые дан. - Режим доступа: http://fstec.ru/component/attachments/download/283 (дата обращения: 03.04.2018). - Загл. с экрана.

- Осовецкий, Л. Г. Меры по обеспечению безопасности и защиты информации для сложных информационных систем / Л. Г. Осовецкий, А. В. Суханов, В. В. Ефимов // Системы управления, связи и безопасности. - 2017. - № 1. - С. 16-25.

- Романова, Е. В. Обеспечение качества данных в государственных информационных системах / Е. В. Романова // Прикладная информатика. - 2017. - 6 (72). - С. 15-23.

- Старикова, А. А. Оценка эффективности управления системой защиты информации в государственных информационных системах / А. А. Старикова, Д. Г. Макарова // Интерэкспо Гео-Сибирь. - 2017. - Т. 8. - С. 188-192.

- Шилов, А. К. Безопасность информации в государственных информационных системах / А. К. Шилов, В. И. Мищенко // Международный журнал прикладных и фундаментальных исследований. - 2014. - № 12-2. - С. 189-191.