Модели достоверности комплексного контроля состояний в пространственно-распределенных системах информационной безопасности

Автор: Ананьев Александр Владиславович, Баркалов Сергей Алексеевич, Иванников Кирилл Сергеевич, Моисеев Сергей Игоревич

Рубрика: Информатика и вычислительная техника

Статья в выпуске: 4 т.22, 2022 года.

Бесплатный доступ

В работе рассматриваются широко применяемые на практике распределенные системы, предполагающие хранение, обработку критически важной для предприятий и учреждений информации на периферии, анализируется спектр уязвимостей по отношению к информационной безопасности (ИБ) предприятий, организаций, учебных заведений и т. д. В статье проведен подробный анализ применения математического аппарата теории массового обслуживания, используемого для исследований информационной безопасности распределенных систем. Цели и задачи поставлены по результатам проведенного анализа, который показал, что существующее соотношение «распределенная инфокоммуникационная система - угрозы ИБ» не в полной мере отражает свойство достоверности данных о состоянии ИБ для количества элементов (датчиков), участвующих в обеспечении ИБ для данной информационной системы, и количества каналов, по которым могут приходить угрозы для данной информационной системы. Таким образом, целью данной работы является разработка математической модели, основанной на марковских случайных процессах и теории массового обслуживания, которая позволяет в динамике вероятностными методами оценить актуальность информации о возможных угрозах в области информационной безопасности и принять упреждающие меры по их ликвидации. Материалы и методы. В основе исследований лежит идея, заключающаяся в том, что имеется некоторая информационная система, которая может подвергаться угрозам в области информационной безопасности, угрозы могут поступать по некоторым каналам. Для математического моделирования описанной ситуации введен ряд ограничений, с учетом которых показано, что достоверность данных об информационных угрозах может быть исследована на основе марковских случайных процессов. Результаты. С использованием модели достоверности комплексного контроля состояний в пространственно-распределенных системах ИБ получены: зависимости вероятности достоверности информации об угрозах от интенсивности их поступления при разном количестве источников угроз; зависимости вероятности достоверности информации от времени получения и обработки информации при разном количестве источников угроз; минимальные значения элементов, которые необходимы для обеспечения с вероятностью не менее заданной, достоверности информации при известном количестве источников угроз для разных значений интенсивности их поступления и другие. Заключение. Полученные зависимости имеют квазиленейный характер, что позволяет проводить приближенные, но достаточно точные расчеты при оценке указанных параметров, что позволит эффективно организовывать мероприятия по ИБ. Разработанная модель позволит проводить оперативное планирование стратегии защиты информационной системы от возможных угроз, а также осуществлять поддержку принятия решений по количеству элементов ИБ в меняющихся условиях противостояния внешним информационным воздействиям.

Распределенная система, информационная безопасность, теория массового обслуживания, достоверность информации

Короткий адрес: https://sciup.org/147239450

IDR: 147239450 | УДК: 004.056 | DOI: 10.14529/ctcr220401

Текст научной статьи Модели достоверности комплексного контроля состояний в пространственно-распределенных системах информационной безопасности

Современный уровень инфокоммуникационных технологий, обеспечивающих высокоскоростную передачу по линиям связи при возможности доступа к системе через вычислительные системы, в том числе персональные, позволяет воплощать в реальность высокоэффективные распределенные системы. Основным признаком распределенных систем является отсутствие локального сосредоточения компонентов в одном физическом местоположении. Дополнительным стимулом к развитию таких распределенных систем служат эпидемиологическая обстановка, привя- занность узких специалистов к местам постоянного проживания, локализация производственной базы, использование облачных сервисов и т. д.

В то же время на практике распределенные системы, предполагающие хранение, обработку критически важной для предприятий и учреждений информации на периферии, открывают целый спектр уязвимостей по отношению к информационной безопасности (ИБ) предприятий, организаций, учебных заведений и т. д. [1]. В связи с этим одновременно со стремительной информатизацией общества, промышленности и экономики на первое место выходят проблемы информационной безопасности в распределенных системах самого различного назначения [2–4], которые могут свести «на нет» любые перспективные проекты и функционирующие системы практически в любой отрасли народного хозяйства.

В интересах получения качественных, научно обоснованных, а самое главное, своевременных организационных и технических решений по обеспечению безопасности информации в распределенных системах широкое применение находит математический аппарат теории массового обслуживания (ТМО), обзор которых проведен далее по тексту. В работах [5, 6] c использованием ТМО решаются задачи построения моделей мониторинга систем обработки данных по показателям информационной безопасности. Получены соотношения для наиболее важных характеристик указанных систем, в частности, вероятности числа не выявленных вызовов в моменты окончания обслуживания. В работе [7] исследуется технология «Умный дом», а именно проводится сравнение обработчиков данных по показателю среднего времени обработки запросов в зависимости от объема базы знаний экспертной системы. По результатам исследований получены функциональные зависимости количества запросов в очереди и времени ожидания очереди от общего количества запросов за некоторый интервал времени. В работе [8] исследуются вопросы временных затрат на время подготовки системы информационной безопасности к функционированию, включающему аутентификацию пользователя, установление соединения с базой данных, дешифрование данных, кэширование при запросах к базе данных, загрузку виртуальных машин и т. д.

Наиболее близкими по смыслу и содержанию к исследованию авторов являются работы, в которых при анализе угроз с использованием СМО определяется их актуальность, в том числе учитываются разнородные угрозы [9, 10]. В некоторых работах осуществлена привязка к реальным протоколам, например, протоколу установления сессий (Session Initiation Protocol, SIP) между двумя пользователями с одним межсетевым экраном по пути следования сигнальных сообщений [11]. В ряде исследований эффект от действий злоумышленника представлен в виде снижения интенсивности обработки заявок пользователей и повышения интенсивности обработки заявок на нарушение доступа [8, 12].

Цели и задачи

Одновременно анализируя использование теории СМО в сфере ИБ и существующее соотношение «распределенная инфокоммуникационная система – угрозы ИБ», можно сделать вывод о том, что остается не в полной мере исследованным свойство достоверности данных о состоянии ИБ для определенного количества элементов (датчиков) N , участвующих в обеспечении ИБ для данной информационной системы, а также для количества каналов M , по которым могут приходить угрозы для данной информационной системы. В свою очередь достоверность данных о ИБ инфокоммуникационной системы в первую очередь определяется устареванием информации о типах, видах и направлениях существующих информационных угроз.

Ввиду вышесказанного в данной работе предлагается математическая модель оценки эффективности проведения мероприятий по ликвидации информационных угроз для некоторой организации. В основе модели ставится цель в получении и передаче информации о возможных информационных угрозах на самых различных уровнях в условиях длительного времени. Под информационными угрозами следует понимать как отдельные частные кибератаки, приходящие от отдельных источников, так и любые долгосрочные проекты, связанные с уменьшением информационной безопасности.

Таким образом, целью данной работы является разработка математической модели, основанной на марковских случайных процессах и теории массового обслуживания, которая позволяет в динамике вероятностными методами оценить актуальность информации о возмож- ных угрозах в области информационной безопасности и принять упреждающие меры по их ликвидации.

Для достижения цели необходимо решить следующие задачи:

-

1) разработать математическую модель, позволяющую оценить вероятность того, что информация о возможных информационных угрозах актуальна, или провести оценку доли актуальной информации о возможных информационных угрозах;

-

2) получить численное решение для основных параметров, характеризующих степень актуальности информации об информационных угрозах;

-

3) проанализировать полученные решения, дать рекомендации по эффективной организации мероприятий, связанной с ликвидацией угроз в области информационной безопасности.

Математическая постановка задачи

В ее основе будет лежать идея, заключающаяся в том, что имеется некоторая информационная система, которая может подвергаться угрозам в области информационной безопасности, угрозы могут поступать по M каналам. Данная система имеет защиту от возможных угроз, которая содержит N элементов. При обнаружении угрозы по какому-либо каналу каждый элемент ИБ собирает информацию об угрозе и в течении какого-то времени обрабатывает ее, вследствие чего принимается решение о ликвидации угрозы. Для математического моделирования описанной си- туации введем следующие допущения.

-

1. Источник информационной угрозы заранее не известен, и процесс обнаружения угрозы каналом ИБ является случайным. При этом поток событий, заключающихся в обнаружении угрозы с получением и обработкой информации о нем, рационально считать потоком Пуассона [13, 14].

-

2. Учитывая динамичность внешних воздействий на информационную систему, рационально предположить, что информация, полученная о каждой обнаруженной угрозе, остается актуальной лишь некоторое время, после чего она устаревает и необходимо вновь получать актуальную информацию об источнике угрозы. Учитывая пуассоновский поток обнаружения информационных угроз, можно предположить, что поток событий, заключающихся в потерях актуальности информации об угрозе, также будет являться потоком Пуассона.

-

3. Процесс обеспечения ИБ информационной системы длится достаточно длительное время для того, чтобы случайный процесс, его описывающий, перешел в стационарный режим.

С учетом подобных допущений можно моделировать достоверность данных об информационных угрозах на основе марковских случайных процессов [13, 15].

Введем следующие обозначения:

N – количество элементов (датчиков), участвующих в обеспечении ИБ для данной информационной системы;

M – количество каналов, по которым могут приходить угрозы для данной информационной системы;

-

λ – интенсивность обнаружения, получения и успешной обработки информации об одной угрозе, интенсивность получения информации об угрозах для информационной системы согласно теореме о сложении потоков событий [15] будет равна N λ ;

Та – среднее время сохранения актуальности информации об обнаруженной угрозе, если каналы, по которым возможно ее поступление, разные, то это средневзвешенное время, рассчитанное на основе времени актуальности информации, для каждого канала пропорционально их ко- личеству;

Т п – среднее время обработки информации об угрозе до момента ее ликвидации.

На основании двух последних параметров можно определить интенсивность потери актуальной информации для одного канала:

µ=

т

a

-

т

п

.

Указанные параметры служат исходными данными для построения модели достоверности комплексного контроля состояний в пространственно-распределенных системах ИБ.

Модели достоверности комплексного контроля состоянийв пространственно-распределенных системах ИБ

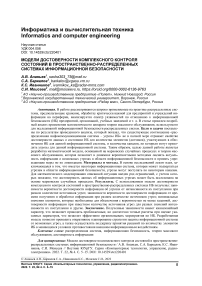

Перейдем к модели, основанной на случайных марковских процессах. Введем следующие состояния: S k – состояние, когда имеется актуальная информация о k каналах, k = 0, 1, …, М. Тогда процесс получения и устаревания информации для этих каналов можно смоделировать марковским процессом гибели и размножения [15], граф состояний которого приведен на рис. 1.

Рис. 1. Граф состояний процесса получения и устаревания информации

Fig. 1. Graph of the states of the process of obtaining and obsolescence of information

Определим вероятности состояний Pk , имеющие смысл вероятности того, что в произвольный момент времени имеется актуальная информация о k каналах, из которых возможны угрозы, k = 0, 1, …, М. Для этого находим вероятность отсутствия информации для всех каналов:

Po =

f ( N X T - T n ) ) m m = 0 m !

- 1

а затем вероятности всех оставшихся состояний:

_ [ N X (T - T n ) ] P k =

k !

k

Po =

[ N X T - T n ) ] k

k !. £ ( N X T a - T n ) )

m

k = 0,1, ..., M .

m = 0

m !

Как было сказано ранее, будем считать информацию достоверной, если информация о всех M каналах поступления угроз является актуальной. Вероятность этого равна

P M =

[ N X (T a - T n ) ] M

M ! ( N X (T a - T n ) ) m

" m = 0 m !

Проанализируем полученные вероятности получения достоверной информации в зависимости от интенсивности обнаружения, получения и обработки достоверной информации об угрозах. Это связано с тем, что вероятность получения достоверной информации РМ можно интерпретировать как некоторый показатель полной информационной защищенности: чем выше вероятность обнаружения и обработки актуальной информации о всех возможных угрозах, тем выше значения критерия защищенности информационной системы. С другой стороны, интенсивность обнаружения, получения и успешной обработки информации об угрозах одним элементом ИБ X может служить показателем своевременности получения информации об угрозах: скорость обнаружения угроз по всем возможным каналам напрямую влияет на поддержание имеющейся информации на актуальном уровне и обеспечение ИБ.

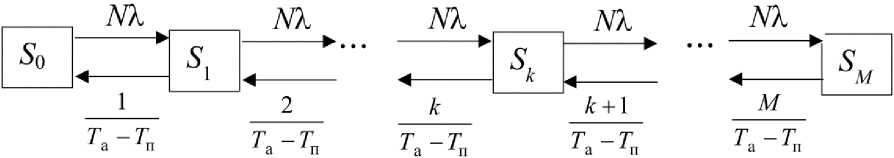

На рис. 2 представлены графики зависимости вероятности достоверности информации об угрозах Р М от интенсивности X .

Как видим из рис. 2, достоверность информации сильно зависит от скорости (интенсивности) обнаружения информационных угроз, а также от количества необходимых для полного контроля ситуации при принятии решений числа элементов системы ИБ.

Рис. 2. Зависимость вероятности достоверности информации об угрозах от интенсивности λ при разном количестве источников угроз ( N = 12, T a = 2 ч, T п = 10 мин)

Fig. 2. Dependence of the probability of reliability of information about threats on the intensity λ for a different number of sources of threats ( N = 12, T a = 2 h, T п = 10 min)

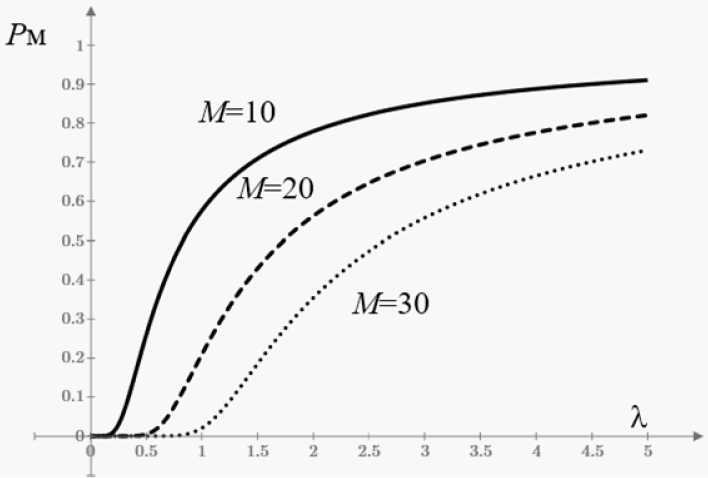

Второй составляющей служит время обработки полученной информации до момента приня тия решений на ликвидацию угрозы T п . Не меньшую роль играет время актуальности информации T a , но этот параметр явля ется экзогенным и им управлять невозмож но. Приведем завис и мость вероятности достоверно сти информации от времени передачи инфор мации T п и от количе ства источников информационных угроз, который приведен на рис. 3.

Рис. 3. Зависимость вероятности достоверности информации от времени получения и обработки информации T п (ч) при разном количестве источников угроз ( λ = 3, N = 12, T a = 2 ч) Fig. 3. Dependence of the probability of information reliability on the time of receipt and processing of information T п (h) with a different number of threat sources ( λ = 3, N = 12, T a = 2 h)

Закономерно достоверност ь информации падает при росте времени по лучения и обработки информации и количества источников информационных угроз.

На основании модели (3) можно рассчитать минимальное количество элементов защиты ин- формационной системы от возможных угроз Nкр, которое необходимо использовать для того, чтобы с вероятностью не менее Ркр поддерживать в актуальном состоянии информацию о М источниках угроз. Для этих целей необходимо решать трансцендентное уравнение относительно параметра Nкр вида

[x ( T a - T n )floor( N Kp ) ] MM

= p кр ,

M ! M ( X ( T a - T n )floor ( N кр ) ) m ' m ^ 0 m !

где функция floor( x ) округляет аргумент до ближайшего меньшего целого.

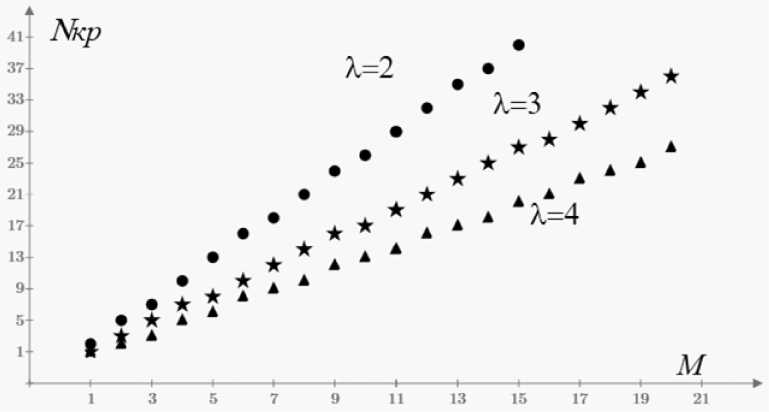

Результаты решения (4) поз волят планировать количество элементов си стемы ИБ, которое необходимо использовать для по лучения достоверной информации для задан ного числа источн и ков информационных угроз так, чтобы имелась актуальная информация о вс ех возможных угр о зах с заданной вероятностью. З ависимость минимального количества элеме нтов ИБ N , которое необходимо для обесп ечения с вероятностью не менее Р кр = 0,9 достоверности информации при M источниках угроз при разных интенсивностях получения новой информа ции X о них, представлена на рис. 4.

Рис. 4. Минимальное количество элементов ИБ N , которое необходимо для обеспечения с вероятностью не менее Р кр = 0,9 достоверности информации при M источниках угроз при разных интенсивностях λ ( N = 12, T a = 2 ч, T п = 10 мин)

Fig. 4. The minimum number of IS elements N , which is necessary to ensure, with a probability of at least Р кр = 0.9, the reliability of information with M sources of threats at different intensities λ ( N = 12, T a = 2 h, T п = 10 min)

Как видно из рис. 4, зависимость N(M) практически линейная, что позволит получать анали- тические зависимости методами регрессионного анализа.

Рассмотрим теперь обратную задачу: определим минимальную интенсивность обнаружения, получения и успешной обработки информации об одной угрозе одним элементом ИБ Хкр, которые напрямую определяют своевременность мероприятий по ликвидации информационных угроз, от минимальной вероятности поддерживания актуальной информации о возможных угрозах и, как следствие, достоверности информации Ркр. Для решения этой задачи также необходимо решать уравнение относительно параметра Хкр вида

M

[ N X кp ( T a — Т п ) ]

= р кр .

M ( n Xk ( ТТ - Т ) mT м ! . у А___кр a___п m = 0 m !

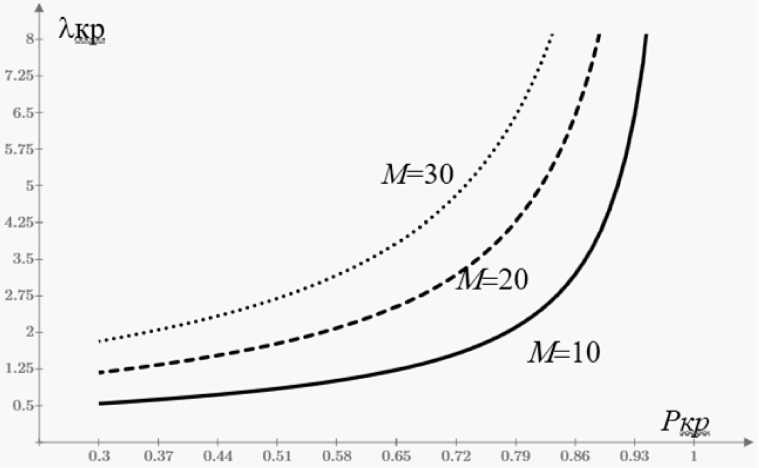

На рис. 5 приведены зави симости минимальной интенсивности обнар ужения, получения и успешной обработки информации об угрозе одним элементом ИБ λ кр , которые обеспечивают достоверность информации с вероятностью Р кр от значения этой вероятности.

Рис. 5. Зависимости минимальной интенсивности обнаружения, получения и успешной обработки информации об угрозе одним элементом ИБ λ кр от вероятности Р кр ( N = 12, T a = 2 ч, T п = 10 мин) Fig. 5. Dependences of the minimum intensity of detection, receipt and successful processing of information about the threat by one IS element λ кр on the probability Р кр ( N = 12, T a = 2 h, T п = 10 min)

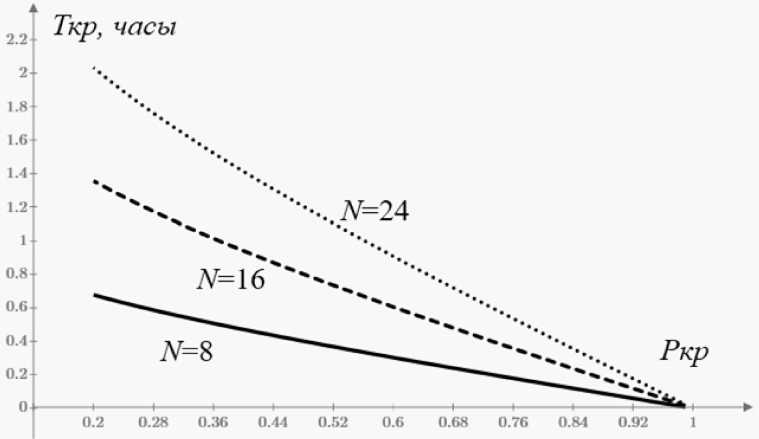

Для полного описания кар тины взаимоотношений между своевременн остью и достоверн о стью получаемой информации об угрозах приведем зависимость между сво евременностью пол у чения и обработки информаци и, выраженной в единицах времени, которая имеет смысл среднего времени, необходимого на пол учении новой информации об информационн ой угрозе Т кр , которая связана с интенсивностью получения этой информации формулой Т кр = 1/ λ кр , от вероятности Р кр обеспечения необходимой дост оверности. Эта зависимость приведена на ри с. 6.

Рис. 6. Зависимости минимального времени на получение актуальной информации одним элементом ИБ Т кр от вероятности Р кр обеспечения необходимой достоверности ( M = 20, T a = 2 ч, T п = 10 мин) Fig. 6. Dependences of the minimum time for obtaining up-to-date information by one IS element Т кр on the probability Р кр of providing the necessary reliability ( M = 20, T a = 2 h, T п = 10 min)

Из рис. 6 видно, что данная зависимость является близкой к линейной и на практике ее можно получать методами регрессионного анализа.

Заключение

Полученные зависимости также имеют квазилинейный характер, что позволит проводить приближенные, но достаточно точные расчеты при оценке указанных параметров.

Таким образом, представленная модель позволит проводить оперативное планирование стратегии защиты информационной системы от возможных угроз [16], а также осуществлять поддержку принятия решений по количеству элементов ИБ в меняющихся условиях противостояния внешним информационным воздействиям.

Список литературы Модели достоверности комплексного контроля состояний в пространственно-распределенных системах информационной безопасности

- Андреев Н.О. Современные проблемы безопасности корпоративных сетей // Прикладная информатика. 2008. № 1 (13). С. 25-31.

- Вотинов, М.В. Обеспечение систем автоматического управления современными информационными средствами удаленного доступа и мобильного контроля. Вестник ЮУрГУ. Серия «Компьютерные технологии, управление, радиоэлектроника». 2017. Т. 17, № 2. С. 141-148. DOI: 10.14529/ctcr170213

- Сергеева Т.А., Хазимов М.В. Информационная безопасность при обмене технологической информацией для осуществления функций телеуправления в энергетике // Электроэнергетика глазами молодежи - 2017: материалы VIII Междунар. науч.-техн. конф. 2017. С. 292-295.

- Лукашев В.М. Защита конечных ресурсов КИС с использованием интеллектуальных систем безопасности // Защита информации. Инсайд. 2006. № 2 (8). С. 27-29.

- Моделирование процесса мониторинга систем информационной безопасности на основе систем массового обслуживания / Г.А. Попов, С.Ж. Симаворян, А.Р. Симонян, Е.И. Улитина // Информатика и ее применения. 2020. Т. 14, № 1. С. 71-79. DOI: 10.14357/19922264200110

- Красножон Ю.Г. Математическая модель как средство оптимизации системы автоматизации процесса управления инцидентами информационной безопасности // Безопасность информационных технологий. 2018. Т. 25, № 1. С. 99-107.

- Еременко В.Т., Лякишев А.А. Оптимизация процессов информационного обмена в системе безопасности и мониторинга АСУЗ на примере технологии «Умный дом» // Вестник БГТУ имени B. Г. Шухова. 2017. № 7. С. 146-151. DOI: 10.12737/artide_5940f01a8d60b0.87715921

- Модель оценивания оперативности облачных вычислений с учетом виртуализации и обеспечения информационной безопасности / С.Е. Ададуров, С.В. Калиниченко, В.А. Лохвицкий и др. // Известия Тульского государственного университета. Технические науки. 2017. № 9-1. C.233-245.

- Щеглов К.А., Щеглов А.Ю. Интерпретация и моделирование угрозы атаки на информационную систему. Часть 1. Моделирование угрозы уязвимости и интерпретация угрозы атаки // Информационные технологии. 2015. Т. 21, № 12. С. 930-940.

- Распределенная информационно-диагностическая система управления технологическим процессом / С.А. Манцеров, К.В. Ильичев, А.М. Бремзен, В.О. Балашов // Международный студенческий научный вестник. 2017. № 6. С. 92.

- Самуйлов К.Е., Ботвинко А.Ю., Зарипова Э.Р. Оценка времени установления сессии между пользователями при наличии межсетевого экрана // Вестник Российского университета дружбы народов. Серия: Математика, информатика, физика. 2016. № 1. С. 59-66.

- Подход к анализу состояния информационной безопасности беспроводной сети / Н.А. Бажаев, А.Е. Давыдов, И.Е. Кривцова и др. // Прикладная информатика. 2016. Т. 11, № 6 (66). С.121-128.

- Алексеев О.Г., Анисимов В.Г., Анисимов Е.Г. Марковские модели боя. М.: МО СССР, 1985.85 с.

- Козлитин С.Н., Козирацкий Ю.Л., Будников С.А. Моделирование совместного применения средств радиоэлектронной борьбы и огневого поражения в интересах повышения эффективности борьбы за превосходство в управлении // Системы управления, связи и безопасности. 2020;(1):49-73. DOI: 10.24411/2410-9916-2020-00001

- Вентцель Е.С. Овчаров Л.А. Теория случайных процессов и ее инженерные приложения. М.: Высш. шк., 1998. 354 с.

- Надеждин Е.Н., Роганов А.А. Параметрический синтез системы активного мониторинга корпоративной вычислительной сети // Современные наукоемкие технологии. 2020. № 10. С. 67-61. DOI: 10.17513/snt.38255