Моделирование системы защиты информационно-телекоммуникационных объектов от угроз непосредственного и удалённого доступа

Автор: Минаев Владимир Александрович, Журавлев Виталий Сергеевич

Рубрика: Защита информации и информационная безопасность

Статья в выпуске: 4, 2013 года.

Бесплатный доступ

Рассматривается возможность интегрирования моделей защиты информационно-телекоммуникационных объектов от угроз непосредственного и удалённого доступа, входные потоки которых в первом случае описываются линейно, с заданием определённых параметров, и записаны в виде системы линейных уравнений, с моделью, в которой входные потоки описываются нелинейными функциями, что обуславливает создание модели защиты в наиболее реальных условиях. При интеграции обоих примеров, получим совершенно новую модель на основе идеи профессора Минаева В.А. с описанием входных потоков нелинейными функциями.

Информационно-телекоммуникационная система (иткс), субъект атаки, реализация атаки, математическое моделирование, закон распределения, интенсивность атаки

Короткий адрес: https://sciup.org/148160150

IDR: 148160150 | УДК: 004.001.57

Текст научной статьи Моделирование системы защиты информационно-телекоммуникационных объектов от угроз непосредственного и удалённого доступа

ВЕСТНИК 2013 № 4

Постановка1 задачи . Исследование и разработка модели2 защиты от угроз в сфере информационных технологий, которая необходима для анализа вероятности реализации атаки на информационно-телекоммуникационный объект.

Модель защиты от угроз непосредственного и удаленного доступа будет рассмотрена нами в условиях реальных событий.

Для эффективной реализации безопасности передаваемых информационных сведений по конкретным (описанным и предложенным заранее) каналам связи необходимо создание совершенной модели, основанной на ранних разработках предыдущих специалистов.

ВЕСТНИК 2013 № 4

Предложенный, ниже в работе, проект модели основывается на идеях профессора Минаева Владимира Александровича

На основе полученных знаний предлагаю проект модели, разработанной мной в рамках подготовки первой главы диссертационной работы. Для создания модели защиты мной были изучены диссертационная работа Остапенко Г.А. «Топологические модели информационных операций в социотехнических системах: аспект региональной безопасности» и диссертационная работа Радько Н.М. «Методология риск-анализа несанкционированного доступа и управления эффективностью информационнотелекоммуникационных систем критических приложений в условиях конфликта». Основная работа будет основываться на интеграции в модель защиты, описанную в диссертационной работе Остапенко Г.А., модели, описанной в диссертационной работе Радько Н.М.

Г.А. Остапенко описывает модель защиты и параметры в системе обеспечения информационной безопасности региона. Данная модель имеет аналитический подход.

Рассмотрев актуальность предложенной темы, можем составить аналитический подход к рассматриваемой проблеме. Модель описывает процессы информационных операций (в конкретном региональном аспекте). В общем виде взаимодействия описываются системой уравнений:

R = R х ( R t , R s , F r )

R S = R S х ( R T )

R T = R T x ( T)

T = T x ( O , R , F T )

O = O x ( R s , Fo ), (1.1)

где R - общий региональный ресурс;

R T - ресурсные потери из-за реализованных информационных угроз;

R S - часть регионального ресурса, затрачиваемая на создание и функционирование систем информационной безопасности;

T - множество информационных угроз региональному ресурсу;

O - множество объектов уязвимостей регионального ресурса;

FR , F O , F T - факторы внешней среды, определяющие состояние и динамику регионального ресурса, его уязвимости информационных угроз [1, с. 26].

После подстановки значимых параметров модель представляет систему из трех динамических уравнений

R ( t +1) = R ( t ) - A , ( t ) х T ( t ) + A 2 ( t ) х F r ( t )

T , t+ „ = A з ( t ) х o ( t ) + A 4 ( t ) х R ( t ) + A 5( t ) х FT ( t ) O ( t+0 = O ( t ) - A 7( t ) х T ( t ) + A 8( t ) х F o ( t ) (1.2)

с начальными условиями R(0) = RO,T(0) = = To , O (0) = Oo , где A 1(t) = a3(t) х [1 + a2(t)]; A2(t) = a1(t); A3(t) = = a4(t); A4(t) = a5(t);

A 5( t ) = a 6( t ); A 7( t ) = a 2( t ) х a 3( t ) х a 7( t );

A 8( t ) = a 8( t )'

Приведя к дифференциальной форме уравнений (коэффициенты постоянны, начальные условия нулевые):

dR

= b x T ( t ) dt 1 v 7

+ F ( t ) ,

dT = b 2 x O ( t ) + b3 x R ( t ) + F2 ( t ) ,

— = b 4 x T ( t ) + F 3 ( t ) , (1.3) где R (0) = T (0) = O (0) = 0; b 1 = -a 3[1 + a 2]; b 3 = a 4; b 4 = -a 2 х a 3 х a 7;

временные функции F ( t ) = A 2( t ) х F 2( t ); F 2( t ) = A 5 ( t ) х F t ( t ); F 3 ( t ) = A 8( t ) х F o ( t ) .

По определению, все коэффициенты a i - положительны и на некотором временном интервале постоянны.

Перейдем к дифференциальным уравнениям с постоянными коэффициентами, имеем начальное уравнение:

Т ? = a , x N + F ; ( t )

< V = a 2 x V + a 3 x R + F 3 ( t ) (1.4)

V х = a 4 x N + F 3 ( t )

a 1 = - A 1( t )

a 2 = - A 3( t )

a 3 = - A 4( t )

a 4 = - A 7( t )

F 1( t ) = - A 2 ( t ) x F r ( t )

F 2 ( t ) = - A 5 ( t ) x Fn ( t )

F 3 ( t ) = - A 8( t ) x F/1 )

T ? = ,x 1

T V = x c 2

V = x3

x 1 = a 1 x x 2 + F ( t )

x 2 = a 2 x x 3 + a 3 x x 1 + F 2 ( t )

,x 3 = a 4 x x 2 + F 3 ( t )

x 1(0) = x 10

X 2(0) = X 20

x 3(0) = x 30.

В работе Радько Н.М. описание потоков в модели основывается на законе Пуассона, так как, согласно этому закону, вероятностное распределение дискретного типа моделирует случайную величину, представляющую собой число собы- тий, произошедших за фиксированное время, при условии, что данные события происходят с некоторой фиксированной средней интенсивностью и независимо друг от друга. А при рассмотрении процессов, протекающих в системе, целесообразно связать с количеством атак раз-

личных типов, реализованных на исследуемом интервале времени.

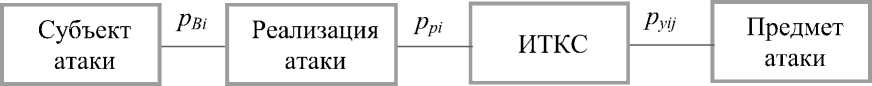

Для формирования модели защиты информации рассмотрим представление схемы предполагаемой атаки на информационно-телекоммуникационную систему:

u j

Рис. 1. Схема атаки на ИТКС и ее составляющие параметры, где pBi – вероятность появления i-ой атаки;

ppi – вероятность реализации i -ой атаки;

pyij – вероятность нанесения ущерба вида j в результате реализации i -ой атаки;

uj – величина нанесенного ущерба вида j

Предлагается рассмотреть вероятность реа-

лизации некоторого количества атак, которые

распределяются по закону Пуассона:

P k =

(- 0 T ) e ~- o T k !

(1.5)

где λ 0 – среднее число атак, возникающее в единицу времени (интенсивность);

T – временной интервал, на котором исследуется функционирование системы.

Задаем Т , получаем среднее количество возникающих атак на этом интервале λ = λ T : k 0

P k =tt e - . (1.6)

k !

При реализации атаки имеется несколько

независимых источников атак с интенсивностью λi, тогда получим суммарную интенсивность

λ = ∑i λi :

XX. k

Pk = — e k k!

X >-.

.

(1.7)

Если допустить, что интенсивность на интервале Т выражается функцией X 0( t ), t e T , тогда средняя интенсивность на интервале:

- ( T M T - ( t ) dt .

(1.8)

Тогда закон распределения вероятностей

имеет вид: k

P k ( T ) = (X^ T )- e "X( T ). (1.9)

Рассмотрим закон распределения вероятности реализации атаки.

При p ’ I = 1 распределение вероятностей атак есть распределение вероятностей возникновения атак с интенсивностью λi 0. При k ≤ m , где m – число возникших атак, вероятность появления будет иметь вид:

m

P m =- i T e "^ 0 - (1.10) m !

Таким образом, для получения модели защиты информационно-телекоммуникационных объектов от угроз удаленного и непосредственного доступа, рассмотрев две модели, можно поставить задачу моделирования системы защиты от угроз в более вероятных и реальных условиях. Предыдущие разработки дают возможность совместить, провести интеграцию двух представленных моделей, что позволит исследовать уже новую модель защиты с новыми параметрами.

Это делается для усовершенствования процесса управления, позволит увидеть процессы реализации атак и предупредить их, что делает интегрированную модель более защищенной по сравнению с предыдущими разработками.

Список литературы Моделирование системы защиты информационно-телекоммуникационных объектов от угроз непосредственного и удалённого доступа

- Остапенко Г.А. Топологические модели информационных операций в социотехнических системах: аспект региональной безопасности: дис. канд. техн. наук. -Воронеж, 2004.

- Радько Н.М. Методология риск-анализа несанкционированного доступа и управления эффективностью информационно-телекоммуникационных систем критических приложений в условиях конфликта: дис. … уч. ст. канд. техн. наук. -М, 2012.

- Радько Н.М. Скобелев И.О. Риск-модели информационно-телекоммуникационных систем при реализации угроз удалённого и непосредственного доступа. -М.: РадиоСофт, 2010. -232 с.