Новый подход к рациональному выбору технических средств обеспечения информационной безопасности объекта

Автор: Вепрев Сергей Борисович, Кочуров Александр Михайлович, Лобашев Алексей Константинович

Журнал: Спецтехника и связь @st-s

Статья в выпуске: 1, 2008 года.

Бесплатный доступ

Короткий адрес: https://sciup.org/14966950

IDR: 14966950

Текст статьи Новый подход к рациональному выбору технических средств обеспечения информационной безопасности объекта

И нформация по праву считается одним из важнейших ресурсов государства, предприятия, личности. Обладание нужной информацией и контроль над информационными потоками сравниваются с обладанием экономическим, военным и политическим потенциалом. В последнее время проблемы защиты информации (ЗИ) приобрели очень большое значение. В области информационной безопасности накоплен многолетний опыт защиты государственной тайны в государственных структурах, который базируется на использовании директивных указаний и нормативных документов. С другой стороны, в нашей стране появился новый класс собственников, информационная безопасность предприятий которых не имеет устоявшихся традиций и подходов. Особенно проблемная ситуация возникла с рациональным выбором и применением технических средств ЗИ.

Общеизвестно, что проблемы ЗИ эффективно решаются применением комплексных систем. Поэтому в последнее время наблюдается бум на рынке разработок и продаж комплексных систем безопасности. Официально зарегистрировано двадцать шесть российских выставок с тематикой безопасности. Так на выставке «Охрана и безопасность 2007», проходившей в апреле 2008 г. в Москве, было представлено 272 различных фирм. Предложений комплек- сных технических средств на рынке – море, но что именно требуется клиенту, за что платить деньги, какова целесообразность использования того или иного средства ЗИ и сколько нужно потратить на обеспечение безопасности, обычно выясняется неэффективным методом проб и ошибок.

Резонно возникает вопрос о целесообразности поиска и применения научных методов для оптимизации выбора технических средств ЗИ с учетом различных факторов, включая экономические. Проведенный авторами анализ показал, что в общем случае подход к оценке эффективности выбора технических средств ЗИ должен включать три направления исследований .

-

1. Оценка необходимости установки средств ЗИ на конкретном предприятии и степени рациональности принятых решений.

-

2. Определение конфигурации системы ЗИ для заданного уровня эффективности.

-

3. Определение необходимого объема финансовых средств, требующихся для обеспечения принятых решений.

Для реализации указанных направлений и собственно решения исследуемой проблемы, как показал проведенный анализ, необходима разработка модели , позволяющей решить следующие задачи:

-

♦ определить размер средств на обеспечение безопасности;

-

♦ определить состав и конфигурацию системы защиты; ♦ оценить эффективность вкладываемых средств.

С точки зрения современных научных подходов разработанная модель должна быть понятной и простой, позволяющей варьировать входные данные, определять эффективность использования тех или иных средств ЗИ. Для разработки модели вначале необходимо дать ответы на следующие вопросы:

-

1) что требуется защищать – то есть определить сам объект защиты, определить, какие именно документальные, людские, электронные или технические ресурсы нуждаются в защите;

-

2) каким является носитель потенциальной угрозы – то есть определить субъект угрозы, определить, кто именно может быть потенциальным нарушителем, спрогнозировать его цели и задачи, какие природные явления могут обусловить ущерб для объекта защиты;

-

3) какие финансовые средства необходимо выделить для обеспечения комплексной системы безопасности;

-

4) какие средства должны войти в систему безопасности – то есть определить методы защиты, средства защиты и конфигурацию системы защиты.

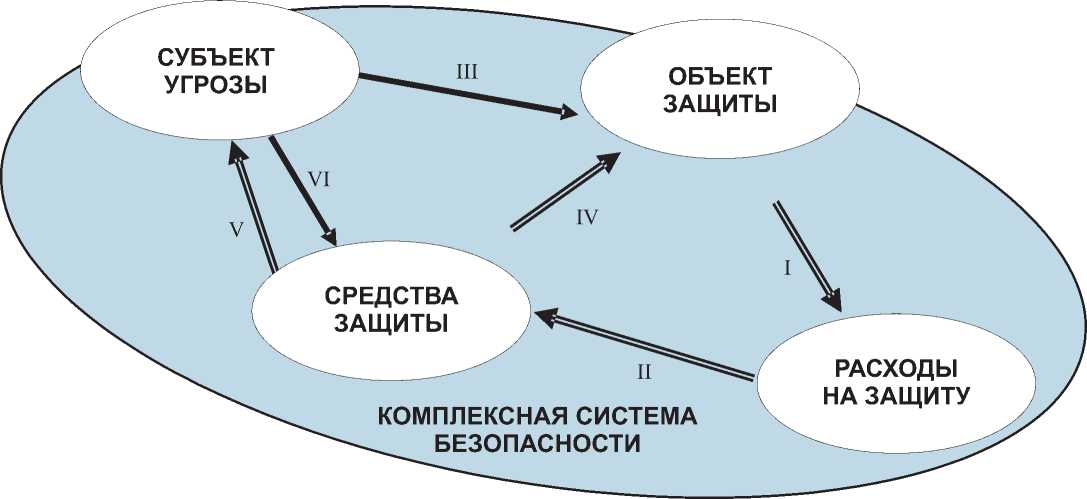

Основные элементы объекта моделирования, отражающие поставленные вопросы и их взаимодействие, отражены на рис. 1. В этой схеме определяющим является объект защиты. Чем выше ценность объекта защиты и чем сложнее его структура, тем больше средств требуется на его защиту (I). Однако выделение расходов на защиту не беспредельно. Известно, что выделение расходов на защиту зависит от двух основных параметров – совокупного капитала предприятия, его финансовых активов и от прибыли предприятия (II). Размер расходов на защиту можно определить исходя из прогнозирования возможного ущерба от субъекта угрозы (III). Отправной точкой для таких расчетов является допустимый ущерб, который может быть нанесен предприятию в случае отсутствия средств защиты. Этот допустимый ущерб определяет рентабельность средств ЗИ. Если расходы на средства ЗИ выше допустимого ущерба, то очевидно, что такие средства защиты нерентабельны. После определения расходов на средства ЗИ определяется состав средств, которые обеспечивают информационную безопасность объекта (IV) и противодействие угрозам (V). При этом следует учитывать, что субъект угрозы может воздействовать не только на объект защиты, но и на средства ЗИ.

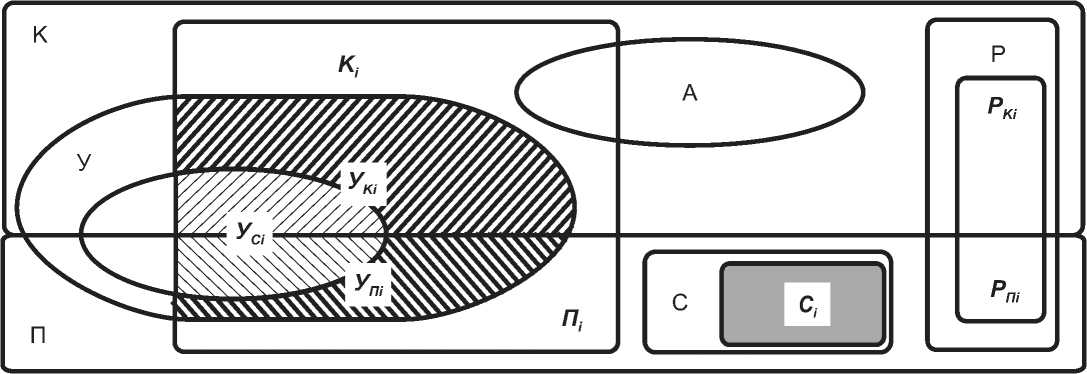

Рассмотрим экономическую составляющую объекта моделирования – расходы на защиту. На рис. 2 схематично представлены области капитала предприятия – К , прибыли предприятия – П , допустимый ущерб (риск) – Р , который может позволить себе понести предприятие, если оно не имеет комплексной системы защиты, и С – расходы на систему защиты . Поскольку мы рассматриваем подсистему ЗИ, то на схеме выделены соответствующие области: Кi – это капитал предприятия, связанный с процессами сбора, хранения и передачи информации, это весьма значительная, а зачастую – основная часть капитала; соответственно Пi – это та часть прибыли, которая связана с информационными потоками ; Укi – это ущерб капиталу предприятия , который оно несет вследствие утечки, хищения, утраты, искажения или подделки информации; Упi – это утерянная прибыль вследствие перечисленных действий (противоправных, стихийных, случайных); Ркi и Рпi – это допустимый ущерб (риск), который может позволить себе понести предприятие в случае отсутствия подсистемы информационной безопасности; Сi – расходы, связанные с функционированием подсистемы ЗИ (закрашенная область); область А определяет те ресурсы, которые возможно использовать для обеспечения безопасности, не вкладывая дополнительных средств (наличие компьютеров, ресурс которых задействован частично, наличие человека, по собственной инициативе информирующего руководство и т.п.); Усi – это ущерб предприятия при условии использования подсистемы информационной безопасности, который обусловлен тем, что такая система не может быть идеальной.

Рис. 1. Основные элементы объекта моделирования

Рис. 2. Схема соотнесения затрат на создание подсистемы защиты информации и ущерба от утечки, хищения и искажения информации

Исходя из предложенной схемы рис. 2 , можно сделать следующие логические выводы. Если ущерб Укi + Упi больше допустимого риска Ркi + Рпi , то создание подсистемы информационной безопасности необходимо. При этом расходы на создание подсистемы информационной безопасности должны определяться по максимуму:

Сi = Уki + Упi – Усi – Рki – Рпi , так как наличие системы безопасности подразумевает надежность и устойчивость функционирования предприятия и в будущем.

Если же ущерб Укi + Упi меньше риска Ркi + Рпi , то вопрос о создании подсистемы информационной безопасности переходит в иную плоскость: какую именно подсистему информационной безопасности следует создать, чтобы затраты Сi на ее функционирование были меньше того значения, на которое снизится ущерб предприятия при условии использования подсистемы информационной безопасности (заштрихованная область). Для этого случая создание подсистемы информационной безопасности является целесообразным, но не необходимым .

Выделение средств на систему комплексной безопасности в целом определяется исходя из субъективного видения данной проблемы руководством предприятия. Обычно на защиту в целом выделяется от 5% до 50% в зависимости от области деятельности предприятия, размера прибыли, средств и методов получения прибыли, особенностей ведения бизнеса, наличием конкурентов. Известны случаи, когда некоторые бизнесмены в 90-х гг. тратили до 30% прибыли только лишь на личную охрану. Поэтому размер средств на систему комплексной безопасности следует считать параметром, задаваемым самим потребителем системы.

Следующим вопросом является определение расходов, связанных с функционированием подсистемы ЗИ – Сi . Следует отметить, что если значения областей Укi , Упi и Усi определяются или прогнозируются отдельно, то значение Сi , как правило, не определено. Предприятие выделяет средства на комплексную систему безопасности в целом. Проведенный анализ показывает, что доля Сi для различных предприятий может варьироваться от 5% до 70% от общих средств ( С ). Исходя из этого можно предложить выбор следующих показателей для Сi :

Сi = 0,67С – подсистема ЗИ является определяющей для данного предприятия; это значение должно браться в том случае, если предприятие работает в области связи и компьютерных технологий;

Сi = 0,5С – подсистема ЗИ является важной для данного предприятия; это значение должно браться в том случае, если предприятие широко использует в своей работе средства связи и компьютерные технологии;

Сi = 0,33С – подсистема ЗИ является средней для данного предприятия; это значение должно браться в том случае, если предприятие использует в своей работе средства связи и компьютерные технологии «как все»;

Сi = 0,1С – подсистема ЗИ является маловажной для данного предприятия; это значение должно браться в том случае, если предприятие мало использует в своей работе средства связи и компьютерные технологии, является «непроблемным» с точки зрения возникновения внутренних и внешних угроз.

В случае необходимости можно вводить промежуточные значения для пограничных случаев. Авторы понимают, что данная система оценок носит достаточно условный характер, но недостаток статистических данных не позволяет в настоящее время определить более точные значения.

Для того чтобы определиться в вопросе о структуре и конфигурации средств обеспечения информационной безопасности, требуется описать объект защиты с включением всех необходимых технических средств. При этом отметим, что оценка эффективности примененных средств ЗИ сугубо индивидуальна. Во-первых, не существует «абсолютных» средств защиты, во-вторых, всегда имеются ограничения, с которыми мы вынуждены считаться при использовании технических средств (финансы, условия применения, имеющиеся навыки и т. п.). С научной точки зрения одной из самых применяемых оценок эффективности средств ЗИ (применительно к поисковым приборам) служит вероятность обнаружения «опасного» сигнала. Но статистики по данному вопросу крайне мало. Фирмы - разработчики средств ЗИ практически не дают величину такой вероятности. А предприятия, которые применяют средства ЗИ, часто сознательно умалчивают или искажают данные о «проколах» собственной системы защиты (лучше выглядеть абсолютно надежным, чем ради истины поступиться прибылью). В этой связи, с точки зрения авторов, одним из рациональных подходов к решению данной проблемы является определение наиболее эффективных средств ЗИ объекта при заданной системе ограничений. Это допущение является важным, ибо в дальнейшем вероятность обнаружения опасного сигнала можно не рассматривать.

Для решения конкретной задачи будет определяться сравнительная эффективность имеющихся средств, которую можно определить исходя из следующего соображения. Каждое средство защиты имеет свое назначение, свои ограничения и характеристики. Если рассматривать однородные средства защиты, имеющие свое достаточно «строгое» назначение (например, средства видеонаблюдения), то каждое конкретное средство выигрывает в определенном качестве и проигрывает в другом. Каждый вид однородных средств защиты назовем направлением защиты. Самое главное, что в рамках направления мы имеем возможность объективной оценки различных средств защиты исходя из заданных ограничений или требований. Такой подход позволяет производить сравнительную оценку доступного нам перечня средств защиты. Для этого необходимо выбрать важные для пользователя показатели и опре- делить их значения для каждого конкретного средства защиты. В соответствии с заданной системой оценок (о ней позже) следует определить уровень эффективности каждого средства защиты, определить ограничения для выбора и наконец сделать выбор в условиях заданных ограничений.

Для определения эффективности применяемых средств защиты необходимо, прежде всего, определиться, с каким именно типом объекта мы имеем дело. Для облегчения действий пользователя при описании объекта защиты и ускорения такого описания рекомендуем использовать классификатор типов объектов защиты ( табл. 1 ). В классификаторе все объекты защиты разбиты на классы и направления. При этом каждый класс имеет несколько типов . Сам класс не содержит описательной информации и нужен только лишь для определения типажа объекта (промышленное предприятие, коттедж, офис в здании и т.п.). В рамках класса рассматриваются соответствующие характеристики объекта, определяется государственная значимость объекта, возможная периодичность его защиты, особенности функционирования, местоположение и т.п. Определяя класс и тип своего объекта защиты, пользователь тем самым уточняет его описание, определяет значимость направлений защиты по рубежам и ресурсам. Сам классификатор представляет собой базу данных, в которой

Таблица 1. Схема заполнения базы данных описаний типовых объектов защиты

|

Объекты защиты |

Направления защиты объекта |

|||||||||||||||||

|

Рубеж (ресурс) 1 |

Рубеж (ресурс) 2 |

Рубеж (ресурс) 3 |

Рубеж (ресурс) n |

|||||||||||||||

|

Класс |

Тип |

N 11 |

N 12 |

N 13 |

N 21 |

N 22 |

N 23 |

N 31 |

N 32 |

N 33 |

N n1 |

N n2 |

N n3 |

|||||

|

тип 11 |

0 |

2 |

1 |

0 |

0 |

1 |

1 |

2 |

1 |

1 |

0 |

2 |

||||||

|

Класс 1 |

тип 12 |

0 |

1 |

0 |

1 |

1 |

1 |

0 |

1 |

2 |

2 |

2 |

1 |

|||||

|

тип 13 |

0 |

0 |

0 |

2 |

2 |

1 |

1 |

2 |

1 |

0 |

1 |

2 |

||||||

|

тип 21 |

0 |

1 |

2 |

0 |

1 |

2 |

1 |

1 |

2 |

1 |

1 |

1 |

||||||

|

Класс 2 |

тип 22 |

2 |

1 |

1 |

1 |

2 |

1 |

0 |

1 |

2 |

0 |

1 |

2 |

|||||

|

тип 23 |

2 |

1 |

1 |

0 |

2 |

1 |

1 |

2 |

1 |

1 |

2 |

1 |

||||||

|

тип 31 |

1 |

2 |

1 |

0 |

1 |

2 |

0 |

0 |

2 |

1 |

0 |

2 |

||||||

|

Класс 3 |

тип 32 |

0 |

1 |

2 |

1 |

2 |

1 |

0 |

2 |

1 |

2 |

2 |

1 |

|||||

|

тип 33 |

1 |

2 |

1 |

1 |

2 |

1 |

0 |

1 |

2 |

0 |

1 |

2 |

||||||

|

тип m1 |

2 |

2 |

1 |

1 |

0 |

2 |

0 |

2 |

1 |

0 |

0 |

1 |

||||||

|

Класс m |

тип m2 |

0 |

1 |

2 |

2 |

2 |

1 |

0 |

2 |

1 |

1 |

1 |

1 |

|||||

|

тип m3 |

1 |

0 |

2 |

0 |

1 |

2 |

0 |

1 |

0 |

2 |

2 |

1 |

||||||