О применении факторного анализа в задачах оценки защищенности элементов автоматизированных систем

Автор: Золотарев Вячеслав Владимирович, Данилова Елена Андреевна

Журнал: Сибирский аэрокосмический журнал @vestnik-sibsau

Рубрика: Математика, механика, информатика

Статья в выпуске: 3 (29), 2010 года.

Бесплатный доступ

Рассматривается возможность применения факторного анализа при оценке состояния защищенности информационных систем. Описывается процедура отбора и классификации факторов, а также расчет влияния факторов на величину результирующего показателя

Управление риском, информационный риск, факторный анализ

Короткий адрес: https://sciup.org/148176253

IDR: 148176253 | УДК: 004.056

Текст обзорной статьи О применении факторного анализа в задачах оценки защищенности элементов автоматизированных систем

Одним из возможных методов анализа защищенности автоматизированных систем является факторный анализ. Этот метод анализа позволяет не только устанавливать причинно-следственные связи между негативными событиями, но и давать им количественную характеристику.

Рассмотрим особенности применения факторной модели оценки защищенности (далее - факторной модели) в задаче оценки защищенности элементов системы электронного документооборота (СЭД). Вместе с тем в предлагаемую модель внесем элементы универсальности, что позволит в общем случае использовать ее для оценки различных элементов как СЭД, так и других автоматизированных систем. Особо отметим применимость предлагаемой модели и решения на ее основе для оценки человеческого фактора.

Описание модели. Пусть существует информационная система IS , которая состоит из N числа элементов E , каждый из которых состоит из K составляющих. Составляющая каждого элемента в определенный промежуток времени может принимать х состояний 5 c вероятностью r :

-

- необходимо обеспечить полноту исходного набора степеней свободы каждого составляющего элемента системы, что предполагает определенный подход к выбору показателей, определяющих степени свободы;

-

- частную функцию полезности приходится рассчитывать для каждого элемента системы обособленно, при этом прибегая к упрощению вычислений;

-

- необходимо обладать информацией о внутренних связях элементов анализируемой системы; для системы с неполной информацией о внутренних связях такой подход без модификации неприменим.

Рассмотрим базовые элементы применяемой факторной модели:

1. Частная функция пригодности элемента E для выполнения основной задачи системы IS (далее - частная функция пригодности):

u *( t ) = f ( E ),

где

5x 1

E =

г /'Ч t )

Г 2(1) ( t )

r/ x ) ( t ) r 2 x ) ( t )

s 2 s

IS = { E i }, E i =\ 1 ■

5 X22

151 5 2 - 5xk где l e [1... N].

Назовем x количеством степеней свободы элемента.

Очевидно, что используя подобную модель системы, можно воспользоваться методом морфологического ящика Цвикки в различных вариантах [1, с. 196]. При этом рассчитать количество причинно-следственных связей между состояниями элементов информационной системы можно рассчитывая их как число размещений с по-

вторениями:

m

NK к- = ZZX. I , (2)

v=1 j = 1 )

где m - число взаимных связей между элементами. При этом расчете сделан ряд предположений, о которых необходимо упомянуть, поскольку они потенциально ограничивают область применения модели:

- количество степеней свободы необходимо свести к некоторому единому значению, что предполагает стандартный набор состояний составляющих элемента системы;

( rm( t ) - rk x)( t ) J где r()(t) = p()(t)*w*J)(t); для i-й составляющей в j-м состоянии согласно работе [2]; i e [1...K], j e [1...x], p.(j)(t) -характеризует вероятность непригодности составляющей элемента, находящейся в определенной степени свободы в конкретный момент времени для выполнения заданной функции; wi(j)(t) - вероятность влияния установленных средств защиты на пригодность составляющей элемента, находящейся в определенной степени свободы в конкретный момент времени. В целом u*(t), следовательно, характеризует способность конкретного элемента противостоять воздействию. Суть же функции f(E) - вычисление усредненного коэффициента, позволяющего использовать значение u* для оценки защищенности эле-

мента системы в целом, а не его составляющих, характеризуемых значениями ri ( j ) . Вместе с тем, сохраняя возможность обратной операции разложения на составляющие, можно дополнительно обосновать декомпозицию элемента системы, рассматривая его как набор взаимосвязанных составляющих, что и будет показано далее в примере использования предлагаемой модели.

2. Ориентированный граф G ( V , E ), представляющий собой модель системы. Вершины - элементы системы -

характеризуются парой u* ( t ) и Ве (средней стоимостью средств защиты элемента), а ребра - значением А и* , которое показывает соотношение пригодности связанных элементов.

-

3. Интегральная функция пригодности системы в целом:

N

U ( t ) = Hu *( t ), (4)

i =1

где N - количество исследуемых элементов; H = {*, +, max} - множество операций взаимной связи. Выбор конкретной операции определяется видом взаимной связи (или отсутствием таковой) элементов исследуемой системы [2].

В качестве же целевой функции риска можно использовать соотношение

N

R ( t ) = U ( t ) £ B , .( t ). (5)

-

i = 1

Таким образом, полезность работы на отрезке времени [ а ; b ] будет равна (согласно функции фон Неймана-Моргенштерна [3]):

b

D = J R ( t ) dt . (6)

a

С учетом формулы (5) для оптимальной конфигурации:

2 D : > min, (7)

τ⊂T где T- множество всех анализируемых промежутков времени.

Очевидно, предложенный подход может дополняться критерием связности элементов для выбора оптимальной структуры системы с учетом ранее введенного показателя содержания пар элементов [4]. Рассмотренная факторная модель в совокупности с предложенной функцией пригодности позволяет решать задачу оптимального распределения ресурсов.

Далее рассмотрим отдельные положения предложенного подхода.

Отбор и классификация факторов. Функционирование любой информационной системы происходит в условиях сложного взаимодействия комплекса внутренних и внешних факторов. Фактор - это причина, движущая сила какого-либо процесса или явления, определяющая его характер или одну из основных черт.

Различают множество принципов факторного анализа [5]. Для выполнения поставленной задачи используется детерминированный многофакторный анализ. Чтобы решить задачу учета всего множества факторов, влияющих на информацию, циркулирующую в системе электронного документооборота, предлагается разбить ее на основные составные элементы. При этом для каждого элемента определим возможные состояния, которые он может принимать, затем рассмотрим сочетания этих состояний, создавая базовую модель описания всех возможных частных функций пригодности и моделируя функцию риска в динамике развития системы на основе минимального набора исходных данных.

Используемая модель элемента. Начнем с выделения составляющие элементов системы. Принимая во внимание, что в работе поставлена цель оценки защищенности элементов системы электронного документооборота, структура которой организационно, технически и с помощью функционально-логических моделей может быть относительно легко описана, основной задачей, определяющей эффективности интегральной оценки, становится описание составляющих элемента. Принимая во внимание выражение (2), уточним задачу как разработку удовлетворяющего выбранным условиям морфологического ящика Цвикки. Итак, с учетом определения автоматизированная система (АС) - это система, состоящая из персонала и комплекса средств автоматизации его деятельности, реализующая информационную технологию выполнения установленных функций [6].

На основании определения можем выделить четыре составляющих каждого элемента АС, а именно: технические средства (ТС), программное обеспечение (ПО), персонал (Ч) и организационные меры обработки и защиты информации (различного типа инструкции, регламенты и приказы) (ОМ).

Пусть, учитывая ограничения модели, способность элемента АС выполнять заданные функции описывается статичным набором состояний:

-

1. Работоспособное (Р) - состояние составляющей элемента АС, при котором значения всех параметров, характеризующих способность выполнять заданные функции, соответствуют требованиям нормативно-технической документации и (или) конструкторской (проектной) документации [7].

-

2. Неработоспособное - состояние составляющей элемента АС, при котором значение хотя бы одного параметра, характеризующего способность выполнять заданные функции, не соответствует требованиям нормативно-технической документации и (или) конструкторской (проектной) документации. При этом представим неработоспособные состояния составляющих элемента АС в виде трех категорий:

-

- отказ (Отк) - событие, заключающееся в нарушении работоспособного состояния составляющей элемента АС, после возникновения которого составляющая элемента АС перестает функционировать и требует постороннего вмешательства для восстановления нормальной работы;

-

- сбой (С) - самоустраняющийся отказ или однократный отказ, устраняемый незначительным вмешательством оператора [7];

-

- ошибка (О) - некорректное либо неполное выполнение отдельных задач составляющей элемента АС без потери ее функциональности.

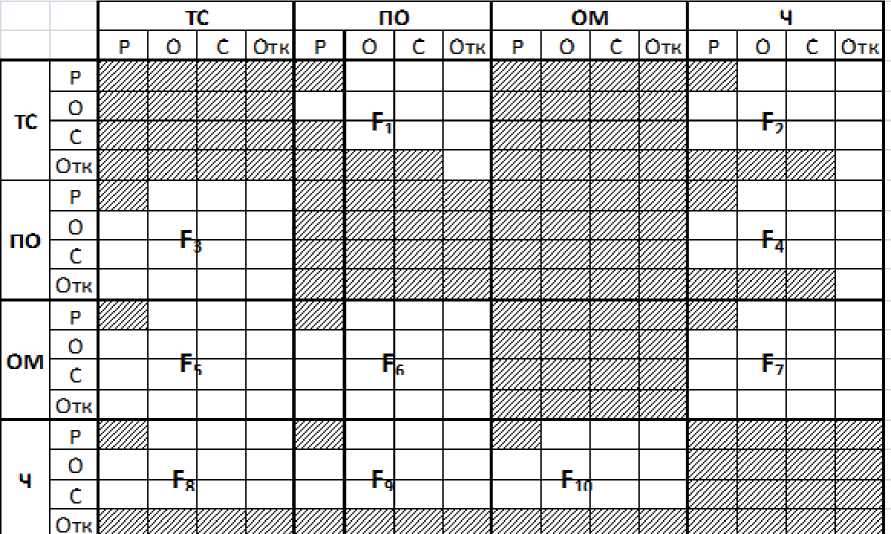

Зададим способ формирования морфологического ящика как исследование сочетаний перечисленного набора со стояний составляющих элемента АС. Для проведения оценки защищенности необходимо определить те сочетания, которые могут негативно повлиять на изменение результативного показателя, т. е. на изменение состояния защищенности информационной системы. При этом введем условия для исключения сочетаний, не несущих в себе интерес для дальнейшего исследования (не влияющих на изменение интеграль- ного показателя риска или частной функции пригодности элемента).

Исключим следующее:

-

- взаимосвязи между состояниями одной составляющей элемента АС, приняв, что одновременно в конкретный момент времени возможно только одно состояние составляющей элемента АС;

-

- взаимосвязь между работоспособными состояниями различных групп элементов как не оказывающих негативного влияния на частную функцию полезности элемента.

Учтем зависимость от порождающего состояния элемента АС, определяющую невозможные технически сочетания состояний морфологического ящика:

-

- изменение состояния организационных мер (ОМ) может быть вызвано только действиями персонала (Ч);

-

- состояние отказа технического средства может стать причиной отказа в работе персонала и/или программного обеспечения, но не одновременно;

-

- при состоянии сбоя технического средства программное обеспечение не может находиться в работоспособном состоянии;

-

- отказ в работе персонала не может стать причиной изменения состояний других элементов АС.

На основании введенных ограничений можно определить все сочетания состояний элементов АС, изменение которых может привести к изменению состояния защищенности АС (рис. 1). Общее число таких связей можно представить, исключив согласно заданным выше условиям некоторые из них.

Итак, в данном случае получаем 128 сочетаний, которыми можно описать все множество воздействий на элемент АС, при этом довольствуясь минимумом исходных данных, каковыми являются интенсивности отказов отдельных составляющих элемента АС. Полнота и достоверность выявленных связей между состояниями элемен тов АС, воздействующих или которые могут воздействовать на информацию, достигается путем рассмотрения множества состояний всех составляющих элемента АС и, как следствие, всех факторов, воздействующих на все элементы АС на всех этапах обработки информации [2].

Расчет вероятности сочетания состояний. Если нам известны вероятности наступления каждого из состояний для всех составляющих элемента АС P x ( E) тогда вероятность наступления связанного события Ps можно представить как совместную, при этом применяя следующее выражение и учитывая формулу (1):

Ps = r si r sj , (8) где i,j e [1... x ].

При помощи выражения (8) можно рассчитать вероятности возникновения всех 128 связей между состояниями составляющих элемента АС (рис. 1).

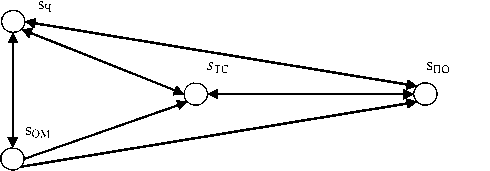

Определение зависимостей между состояниями составляющих элемента АС. Связи между состояниями составляющих элемента АС можно представить в виде ориентированного графа GE , вершинами которого будут являться состояния составляющих элемента АС sEi , ребрами - зависимости между ними (рис. 2).

Исследовав зависимости выбранных состояний друг от друга (рис. 2), сформируем частную функцию полезности элемента на основе факторов (усредненных вероятностей наборов состояний, порождаемых конкретной составляющей элемента АС):

u*Е = F n F 2 и F 3 n F 4 и F 5 n F 6 n F 7 и F8 n F 9 n F 0,(9) *

где U E - частная функция полезности элемента АС; F 1 , F 2, _, F 10 - факторы, влияющие на изменение состояния АС; n - символ пересечения - если между факторами есть зависимость; и - символ объединения - если между факторами нет явной зависимости.

Используя методы математической логики, выражение (9) можно представить в виде

Рис. 1. Морфологический ящик состояний составляющих элемента АС

Ue, = FF 2 + F 3 F 4 + F 5 F6 F 7 + F s F 9 F 1c - (10)

Рис. 2. Граф зависимостей между составляющими элемента информационной системы

Моделирование защищенности элемента исследуемой АС. Для проведения факторного анализа информационных рисков необходимо объект исследования - автоматизированную систему - представить в виде совокупности составляющих элементов. Чем детальнее проработана модель объекта исследования, тем точнее можно определить интегральную функцию полезности, задействуя при этом некоторые стандартные методы теории надежности, например, метод перебора состояний [8]. Однако стоит помнить, что моделирование объекта исследования стоит производить с позиции целостности и системности, исключая избыточные параметры, не дающие полезной информации для осуществления целей анализа. Объект исследования необходимо рассмотреть с точки зрения логической, технической и структурной схем обработки информации в организации. При факторном анализе может использоваться как отдельно каждая их этих схем, так и все в совокупности, что даст более полную информацию для расчета результирующего показателя, т. е. уровня риска каждого элемента исследуемого объекта. При этом уровень риска каждого из элементов исследуемого объекта представляется в разрезе факторных показателей (с возможной декомпозицией до отдельных состояний составляющих элемента АС). На основании этих данных можно сделать вывод не только о том, какой из элементов наиболее уязвим, но и указать конкретную причину, снижающую уровень информационной безопасности.

Численное моделирование изменения защищенности. Используя предлагаемый подход, можно осуществить факторное моделирование и оценку защищенности как отдельных элементов АС, так и интегрированного показателя защищенности и риска для всего объекта исследования. Учитывая выражения (6), (7) и следствия указанных соотношений, можно управлять информационной безопасностью объекта, используя минимум исходных данных.

Для примера рассмотрим численное моделирование уровня защищенности центра коллективного доступа системы электронного документооборота организации (т. е., в терминах модели, элемента автоматизированной системы) (см. таблицу, где в скобках указано конечное состояние после реакции элемента на внедрение предложенных мер защиты, рядом - начальное состояние показателя). Интенсивность отказов бралась за конкретный промежуток времени, оговоренный в процессе проведения анализа и составивший 1 операционный месяц (30 суток); расчет интенсивности выполнялся в пересчете на 1 сутки операционного времени центра коллективного доступа на основании отчетов служб технической поддержки организации.

Очевидно, применяемые в данном случае методы обеспечения информационной безопасности элемента системы электронного документооборота не оказали значимого воздействия на систему электронного документооборота в целом, хотя предварительно оценивались руководством организации (исходя из влияния на конкретные составляющие элементов системы) как эффективные. Как видно из примера, предложенный подход позволяет указать на комплексные проблемы элемента системы электронного документооборота, но не позволяет предсказать резкие изменения и единичные нарушения безопасности объекта исследования. Вместе с тем ценность предлагаемого подхода для оперативных, краткосрочных задач управления информационной безопасностью очевидна, как, впрочем, и для моделирования систем защиты без учета влияния нарушителя информационной безопасности (предварительный расчет и выбор оптимальных по стоимости конфигураций средств защиты).

Пример численного моделирования защищенности элемента АС

|

S x |

Р sx |

F 1 |

F 2 |

и * |

|

|

Р(ТС) |

0,84(0,94) |

0,0328 (0,302) |

0,0567 (0,512) |

0,0038 (0,0030) |

|

|

О(ТС) |

0,06(0,03) |

||||

|

С(ТС) |

0,1 (0) |

||||

|

Отк(ТС) |

0 (0,03) |

||||

|

F 3 |

F 4 |

||||

|

Р(ПО) |

0,68(0,79) |

0,0286 (0,0224) |

0,0595 (0,0560) |

||

|

О(ПО) |

0,23(0,09) |

||||

|

С(ПО) |

0,06(0,09) |

||||

|

Отк(ПО) |

0,03(0,03) |

||||

|

F 5 |

F 6 |

F 7 |

|||

|

Р(ОМ) |

0,91(0,97) |

0,0157 (0,0123) |

0,0254 (0,0227) |

0,0436 (0,0421) |

|

|

О(ОМ) |

0,06(0,03) |

||||

|

С(ОМ) |

0 (0) |

||||

|

Отк(ОМ) |

0,03 (0) |

||||

|

F 8 |

F 9 |

F 10 |

|||

|

Р(Ч) |

0,38(0,51) |

0,0564 (0,0520) |

0,0620 (0,0594) |

0,0540 (0,0487) |

|

|

О(Ч) |

0,5 (0,4) |

||||

|

С(Ч) |

0,06(0,09) |

||||

|

Отк(Ч) |

0,06 (0) |

С помощью предложенного подхода можно учитывать причинно-следственные связи процессов обработки информации, влияющие на уровень защищенности информационных ресурсов. Использование факторного анализа является шагом к получению объективных количественных результатов в процессе управления информационной безопасности.