О возможностях использования стандарта AES в корпоративных сетях для защиты информации

Автор: Вердиев Сакит Гамбай Оглу, Нагиева Абабил Фахраддин Гызы

Журнал: Инфокоммуникационные технологии @ikt-psuti

Рубрика: Технологии компьютерных систем и сетей

Статья в выпуске: 4 т.15, 2017 года.

Бесплатный доступ

Статья посвящена вопросам защиты информации в корпоративных сетях путем шифрования передаваемых данных. Для криптографического шифрования открытых текстов используется алгоритм Rijndael. Процесс шифрования состоит из последовательности итераций, осуществляемых над любым из промежуточных структур (блоков) State (состояние). Приведен пример шифрования открытого текста документа, используемого в почтовой связи и соответствующая ему криптограмма, составленная с применением стандарта Advanced Encryption Standard (AES).

Защита информации, корпоративные сети, криптография, шифрование данных, алгоритм rijndael, стандарт aes, итерационные превращения

Короткий адрес: https://sciup.org/140255676

IDR: 140255676 | УДК: 002.6 | DOI: 10.18469/ikt.2017.15.4.08

Текст научной статьи О возможностях использования стандарта AES в корпоративных сетях для защиты информации

В современном электронном мире, в условиях непрерывно растущих потоков передаваемых и обмениваемых данных текстов документов, речей и изображений, возникает проблема защиты информации. Готовое к передаче сообщение называется открытым, другими словами, незащищенным текстом. Развитие электронной техники делает их уязвимыми для злоумышленников, они легко могут быть перехвачены. Разработанные методы и средства шифрования данных в большинстве случаев предотвращают несанкционированный доступ к передаваемым данным путем шифрования, в результате чего открытые тексты преобразуется в шифрограмму, или скрытый текст.

В зашифрованном тексте применяются совокупность символов и сами условные знаки для придания недоступности открытому тексту. Известно, что для реализации процесса шифрования используется специальный алгоритм. Действия с подлежащей шифрованию информацией математически описываются в следующем виде:

С^Ек^Му M'-Dk^cY

где (ciphertext) – криптограмма, или зашифрованный текст; (message) – открытый текст;

(encryption) – функция шифрования, криптографически преобразующая открытый текст [1];

– ключ шифрования, являющийся параметром функции ; М – содержание расшифрованного текста; (decryption) – функция расшифровки, выполняющая преобразование шифрованного текста в открытый; ключ, с помощью кото рого выполняется расшифровка текста.

Среди множества разработанных и используемых для шифрования данных симметричных и асимметричных алгоритмов нами был выбран AES (Advanced Encryption Standard), который как стандарт повсеместно был принят к применению взамен DES (Data Description Standard). Основу его составляет алгоритм Rijndael. При этом используется не сеть Feistel, используемая в DES, а многочлен поля

Gf{^ )- т^ = х8 + х4 + х3 + х +1, с применением корней которого строится алгоритм в виде расширения поля

Необходимо отметить, что биты данных нумеруются начиная с 0 от наименьшего до наибольшего значения. Основной задачей при этом является отображение кодов в виде полинома многочлена. Например, байт вида 10110101 представляется как многочлен вида

X + X + X + X- + 1 .

Данный многочлен был выбран с целью обеспечения эффективности представления элементов поля [2].

В алгоритме Rijndael блок и ключ имеют переменную длину, и их длины, независимо друг от друга, могут быть выбраны равными 128, 192 или 256 битам. Процесс шифрования состоит из последовательности итераций, осуществляемых над любой из промежуточных структур (блоков), называемых State (состояние). Байты State и Key изображаются в виде матриц, число строк в которых равняется четырем, а столбцов и

Здесь является длиной блока, а – ключа [3].

Входные и выходные значения алгоритма представляются в виде одномерного массива бай- тов с определенной длиной. Сначала формируются столбцы, затем строки массивов State и Key и лишь затем массивы входа. Процесс шифрования состоит из процедур, исполняющих четыре различные превращения в виде следующих итераций.

-

1. Sub Byte – процедура подмены байтов.

-

2. Shift Rows – процедура сдвига строк.

-

3. Mix Columns – процедура смещения столбцов.

-

4. Add Round Key – процедура дополнения ключа.

Число итераций в зависимости от длины блока N и ключа N определяется по таблице 1 [4].

Таблица 1.Таблица определения числа итераций

|

Параметры |

Nb =4(1286) |

Nb =6 (1926) |

Nb = 8 (2566) |

|

Nk = 4<128b) |

10 |

12 |

14 |

|

Nk = 6(192b) |

12 |

12 |

14 |

|

Nk = 8(256b) |

14 |

14 |

14 |

Процедура Sub Byte

В процедуре Sub Byte (Byte substitution – подмена байта) подмена байтов осуществляется с помощью таблицы подмены 1, называемой S-blok и S-box. Эта таблица применяется независимо друг от друга к каждому байту блока State, обеспечивая их нелинейное преобразование [5]:

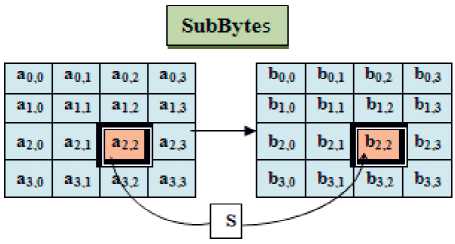

by=S^y\ i,j = \;^ (см. рис. 1).

Рис. 1. Процедура Sub Byte

Процедура подмены объединяет в себе две операции. Для каждого байта в поле GF^ результат мультипликативного умножения заменяется своей обратной b”1 = b, mod/?? (a).

В это время байт 00 самопроизвольно превращается в зашифрованный текст. В нижеприве- денной формуле для каждого байта в поле GF\2 осуществляется преобразование affin:

bj -bj ® ^(/+4)moci8 ®6(/+5)mod8 ®6(z+6)mod8 ®

^(z+7)mod8 ® c- ’ где bj - /-ЫЙ бит от b, a Cj есть i-ый бит, где с = {бЗ} = {01100011} при z = 1,8.

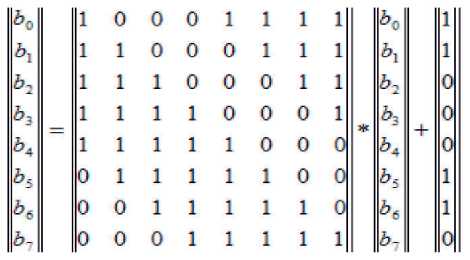

Это преобразование можно записать с помо- щью матрицы как

Рис. 2. Матрица преобразований

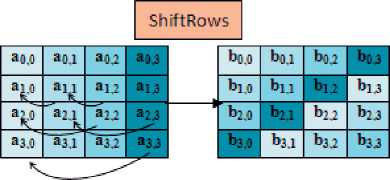

Процедура Shift Rows

При этом виде преобразования строки таблицы State по кругу сдвигаются влево на // байт: например, нулевая строка на г = \b и т.д. Таким образом, в сформированной после процедуры Shift Rows таблице выхода State столбцы объеди- няют в себе по одному байту от столбцов началь- ной (входной) таблицы State, как это показывает рис. 3.

No change

Shift 1

Shift 2

Shifts

Рис. 3. Процедура Shift Rows

Зависимость значении величины ri от значений N приведена ниже в таблице 2.

Таблица 2. Таблица значений величины

|

Nb |

/*1 |

^2 |

гз |

|

4 |

1 |

2 |

3 |

|

6 |

1 |

2 |

3 |

|

8 |

1 |

3 |

4 |

Как видно из таблицы 2, значения сдвигов одинаковы для строк в 128 и 192 бит, а для строк в 256 бит различны [6].

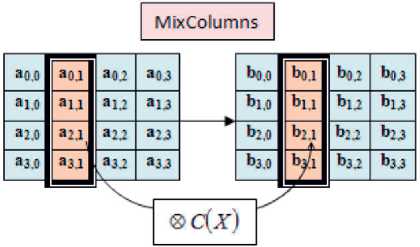

Процедура Mix Columns

В этой процедуре с помощью линейного сдвига, являющегося обратным процедуре ShiftRow, производится смещение байтов столбцов таблицы State. Для обеспечения этого каждый столбец таблицы смешивается в отдельности (см. рис. 4).

Из столбцов формируется полином четвертой степени, который умножается на многочлен с(х) = Зх3 + х“ + х + 2 , определяемый модулем х4 +1, в поле Gp(28).

Рис. 4. Процедура Mix Columns

Эту процедуру можно изобразить в виде матрицы

by b1 b.

а.

Рис. 5. Матрица процедуры Mix Columns

Так как многочлены х4 +1 и с(х) взаимно просты, это значит, что существует обратная операция умножения.

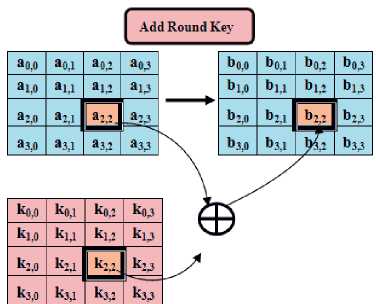

Процедура Add Round Key

В этой процедуре при каждой итерации блок State дополняется итерационным ключом (Round Key) – см. рис. 6.

Рис. 6. Процедура Add Round Key

Ключ Round Key формируется с помощью процедуры Key Expansion, а длина его равняется длине блока State. Процедура Add Round Key суммирует побайтно каждый байт блока State с соответствующим байтом ключа по двум модулям [7].

Процедура Key Expansion

Эта процедура состоит из двух подпроцедур. Первая подпроцедура используется для расширения ключа криптографического шифрования k . В целом, для алгоритма требуется расширенный ключ, состоящий из Nb^Nr +1) слов (при длине слова 4 байта), из которых один начальный ключ, состоящий из N слов, для входа алгоритма и итерационные ключи для итераций [8].

Например, для блока с длиной 256 бит и 14 итераций длина расширенного ключа будет 128-(14 + 1) = 1920 бит.

На вход процедуры Key Expansion задается первичный секретный шифровальный ключ K (Chipper Key), в результате чего получается линейный массив, состоящий из Nb^Nr + 1) слов. Этот массив представляется в виде ^i = O,Nb^Nr +1). Расширенный ключ формируется следующим образом [9]: его первые N слов сохраняют в себе шифровальный ключ (ChipperKey). Каждое его очередное слово Wj образуется путем сложения слов w,- -1 (на одну позицию до Wj) и Wi-Nk (на Nk позиций до Wj) по двум модулям. Слова, находящиеся на делимой на величину N позиции, определяются следующим образом: сперва слово Wt _] сдвигается влево на lb (один байт) и складывается с постоянной ^coti i принятой для этой итерации по двум модулям. Затем полученный результат складывается со словом Wi_Nk по двум модулям [10].

Вторая подпроцедура обеспечивает выбор итерационного ключа. Таким образом, для создания ключа итерации из расширенного массива ключей выбираются слова от wj Nb i до w| ^(/ + 1)1. Описанная выше методика шифрования электронных данных была использована в корпоративной сети республиканского объединения «АзерПочт», в его Гянджинском филиале. Пример шифрования текста документа представлен на рис. 7. Так как алфавит и язык текста, а также его содержание не влияют на процедуры шифрования и не сказываются на эффективности криптографического алгоритма, то здесь представлен фрагмент текста на языке оригинала. Там же приводится и соответствующая ему криптограмма, составленная с использованием стандарта AES.

TAM MADDIMOSULIYYOT HAQQIXDA MUQAVILd

Bu Mtiqavib nizamnama asasmda faaliyyat gostaran kredit ta^kihti. bundan sonra Ijagoturan adlanan.

Rabitabank_kredit miitaxassisi Hiiseynov VasifHikmat oglu________________________________

(kredit ta;kilatmm adi va onun rahbarinin vazifasi, soyadi, adi atasimn adi) ^axsinda. bir tarafdanva bundan sonra “ I;?! “ adlanan, Maharramov Kanan Elxan oglu (vazifasi miihandis) (i^inin vazifasi vasoyadiadratasirun adi)..._....................._........_^^^

|

№ |

Символы открытого в 16значной системе |

Символ зашифрованного текста |

|

00000010 |

94b5 38 83 f9 3f46 3d62 |

p8.¥&?F=b© |

|

00000020 |

a335d7a2 81304ec2cd |

£5x0 0NAI}*<; |

|

00000030 |

aS 5 5 8bас 7919 2e07^ |

¥U-«0-110 |

|

00000040 |

98 65c7 77 713f0de3 30 |

lA«-^iJ°,ii’' |

|

00000050 |

98 65c7 77 713fOde3 23 |

«оА¥иГ0А- |

|

00000060 |

98 65c7 77 713f0de3 63 |

Рис. 7. Фрагмент и шифрограмма шифруемого текста

Как видно, здесь выполнено одно из основных требований к методам криптографического преобразования: длина зашифрованного текста не превышает длину исходного текста, например, длина исходного текста 160 байт, зашифрованного – 159 байт. Немаловажным преимуществом является и возможность ее реализации в системах, обладающих ограниченными вычислительными возможностями, каковыми являются почтовые сети, и не требует значительных дополнительных затрат на создание системы защиты.

Выводы

Апробация представленного метода защиты информации показала, что этот стандарт действительно является достаточно надежным инструментом шифрования электронных данных и может быть успешно использован в корпоративных сетях почтовых объединений для защиты информации.

Потенциально уязвимым моментом при использовании AES является вероятно сть доступа к шифровальным ключам. Для предупреждения этого нами разрабатывается методика передачи ключа открытым каналом по методу стеганографии, когда передаваемая ценная информация скрывается в другой, менее ценной.

Список литературы О возможностях использования стандарта AES в корпоративных сетях для защиты информации

- Нагиева А. Ф. Корпоративные сети и проблемы Безопасности // Молодой ученый (Казань). № 29 (133), 2016. - С. С. 34-36.

- Шаньгин В.Ф. Информационная безопасность компьютерных систем и сетей. М.: ИД «Форум-Инфра-М», 2011. - С. 45-48.

- Əliquliyev R.M. İmamverdiyev Y.M. Kriptoqrafiyanın əsasları // İnformasiya texnologiyaları (Bakı) //2006. - С. 688.

- Əliquliyev R.M., İmamverdiyev Y.M. Kriptografiya tarixi // İnformasiya texbologiyaları (Bakı), 2006. - С. 190-192.

- Cheswick W., Bellovin S., Addison W. Firewalls and Internet security // URL: http://www. Anatoy.Su.Oz.au/danny/bookreview//firewals_ and_Internet Security. html (д.о. 15.12.2016).

- Şeker Şadi Evren. AES (Advanced Encryption Standard) Kriptoloji. // http: //www.bilgisayar kavramlari. html (д.о. 20.12.2016).

- Bender W., Gruhl D., Morimoto N., Lu A. Techniques for data hiding // IBM Systems Journal. Vol. 45, №3&4, 2006. - P. 336.

- Bassard J. Modern Cryptology // Springer-Verlag, Berlin- Heidelberg. №23, 2008. - P. 103-106.

- Cachin C. An Information-Theoretic Model for Cryptology // Lecture Notes in Computer Science. Springer, №10, 2008. - P. 23-26.

- Nabiyev V.V. İç- içe bölütlenmiş gizli görüntü paylaşım şeması // 2014 İEEE 22nd Signal Processing and Communications Applications Conference, Trabzon, 2014. - P. 2074-2077.