Обеспечение защиты от нежелательной информации в социальных сетях

Автор: Тумбинская Марина Владимировна

Журнал: Инженерные технологии и системы @vestnik-mrsu

Рубрика: Техника и управление

Статья в выпуске: 2, 2017 года.

Бесплатный доступ

Введение. Социальные сети позволяют получить большой объем информации о пользователях. Этот процесс называется разведка на основе открытых источников. Пользователь социальных сетей самостоятельно предоставляет информацию о себе, публикуя данные о местах работы и учебы, косвенно рассказывает об интересах списком страниц и групп, в которых он состоит, публикуемыми записями и, таким образом, предоставляет сведения злоумышленникам, организующим целевые атаки на пользователей с помощью таргетированной информации. Материалы и методы. В качестве объектов исследования были выбраны социальные сети Twitter, Facebook, ВКонтакте. Методами анализа и сравнения, а также путем моделирования были определены угрозы безопасности социальных сетей. Результаты исследования. В работе формализован алгоритм распространения таргетированной информации в социальных сетях; определены его параметры, вариация которых позволит детализировать различные сценарии атак; предложена классификация угроз информационной безопасности, а также методика защиты от таргетированной информации, распространяемой в социальных сетях на основе исследования социальной информации. Обсуждение и заключения. Перспективы дальнейшего исследования проблемы защиты от таргетированной информации мы видим в детальной проработке методики и разработке на ее основе модели защиты от таргетированной информации. Детализация сценариев атак позволит выработать меры противодействия. Методика защиты от таргетированной информации, распространяемой в социальных сетях, позволит разработать модель борьбы с такой информацией и реализовать специальное программное обеспечение для его интегрирования в социальных сетях.

Информационная безопасность, социальная информационная система, таргетированная информация, злоумышленник, сценарий атаки

Короткий адрес: https://sciup.org/14720256

IDR: 14720256 | УДК: 004.056.57:316.472.4 | DOI: 10.15507/0236-2910.027.201702.264-288

Текст научной статьи Обеспечение защиты от нежелательной информации в социальных сетях

В настоящее время большинство людей являются пользователями ин-тернет-пространства, в котором активно развиваются виртуальные социальные сети – Online Social Network (OSN), или «микроблоггинг». OSN характеризуются простотой реализации продвижения бизнеса, распространения рекламы товаров и услуг, досуга, хобби, личного общения, обмена информацией и, таким образом, являются открытым источником информации для злоумышленников. Как правило, злоумышленники в OSN для достижения своих целей применяют мошеннические схемы, что подтверждается исследованиями [1–2].

В качестве одного из способов получения конфиденциальной информации они используют распростра- нение таргетированной информации в OSN на основе методов манипуляции пользователями [3–4] и социальной инженерии. Под таргетированной информацией понимают нежелательную информацию, содержащуюся в информационных сообщениях пользователя или группы пользователей (сообщества) OSN.

Злоумышленники также могут использовать лидеров OSN (например, для вовлечения в террористические группировки [5–8]). Чаще всего лидеры имеют высокий уровень доверия среди большого количества пользователей; являются создателями (администраторами) сообществ.

Научная новизна работы заключается в формализации обобщенного алгоритма распространения таргетированной информации в OSN, который положен в основу методики защиты от таргетированной информации, апробации предложенной методики на основе статистического исследования.

Обзор литературы

В результате анализа научной литературы было выявлено, что OSN в настоящее время находят широкое применение в различных сферах деятельности [9]. Обзор киберпреступников и кибермошенников представлен в работах [10–14]. Другие исследователи рассматривают различные способы мошенничества в наиболее распространенных OSN (Facebook, WhatsApp, Twitter и т. д.) и методы борьбы с ними [15–16].

Исследования, посвященные таргетированной рекламе в OSN, представлены в работах [18–20]. Вопросы распространения информациии в системах микроблоггинга поднимаются в исследованиях [21–22]. Модель поведения пользователей в системах микроблоггинга освещена в работе [22].

Вопросы доверия лидеру и информации, обрабатываемой в системах микроблоггинга, рассмотрены в статье [23]. Одной из целей злоумышленника при распространении таргетированной информации может быть конкурентная разведка, обзор способов которой представлен в исследованиях [24–26]. В настоящее время большое внимание уделяется защите информации в OSN. Например, в работах [27–31] рассмотрены основы информационной безопасности, способы потери данных, распространенных угрозах и уязвимостях OSN.

Материалы и методы

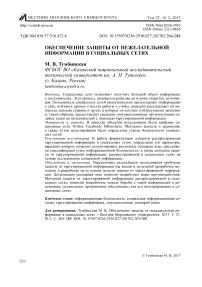

Рассмотрим примеры реализации кибератак злоумышленниками мето- дами социальной инженерии в OSN, формализация которых представлена с применением методологии структурного анализа IDEF0. Функциональная модель (диаграмма А0) реализации кибератаки похищения денежных средств на основе методов социальной инженерии представлены на рис. 1. Данная кибератака подразумевает, что злоумышленник рассылает сообщение вредоносного содержания пользователю на электронную почту или в системе микроблоггинга. В случае успеха (т. е. если пользователь открывает сообщение вредоносного содержания) вирус заражает компьютер и похищает персональные данные.

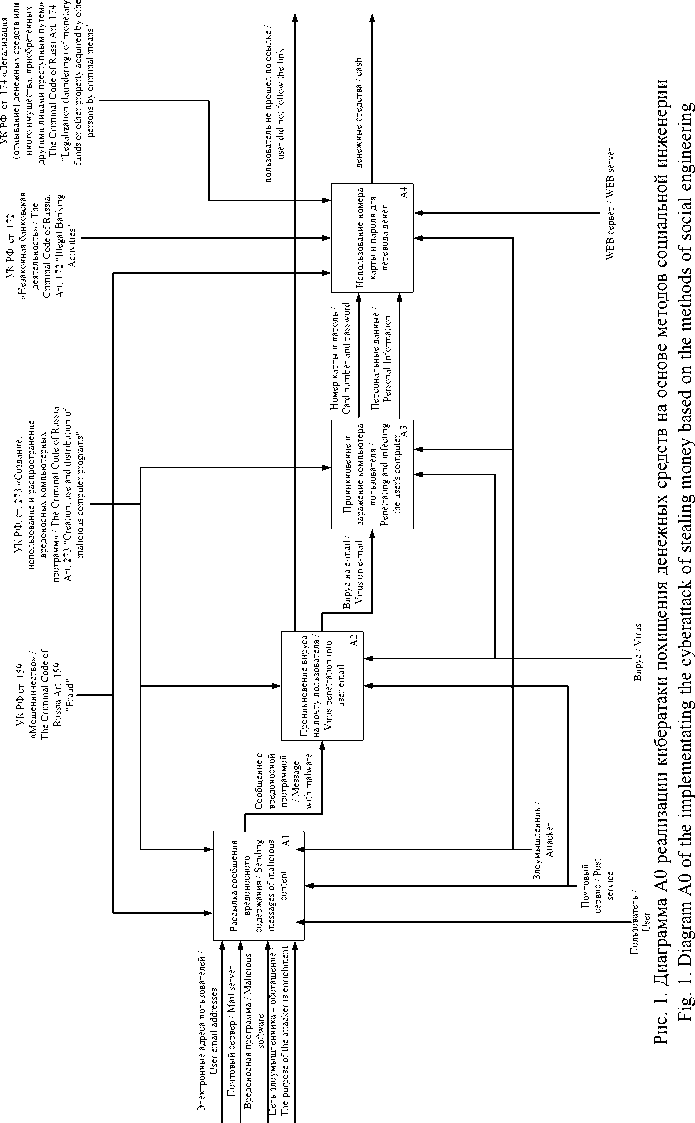

На рис. 2 представлена диаграмма реализации кибератаки хищения конфиденциальных данных на основе метода социальной инженерии «кви про кво». Злоумышленник создает вредоносное программное обеспечение (ПО) под видом программы, повышающей быстродействие; осуществляет поиск заинтересованных пользователей на различных ресурсах и получает их контактные данные. Связывается с пользователями, убеждает их установить ПО и в случае успеха получает доступ к конфиденциальным данным.

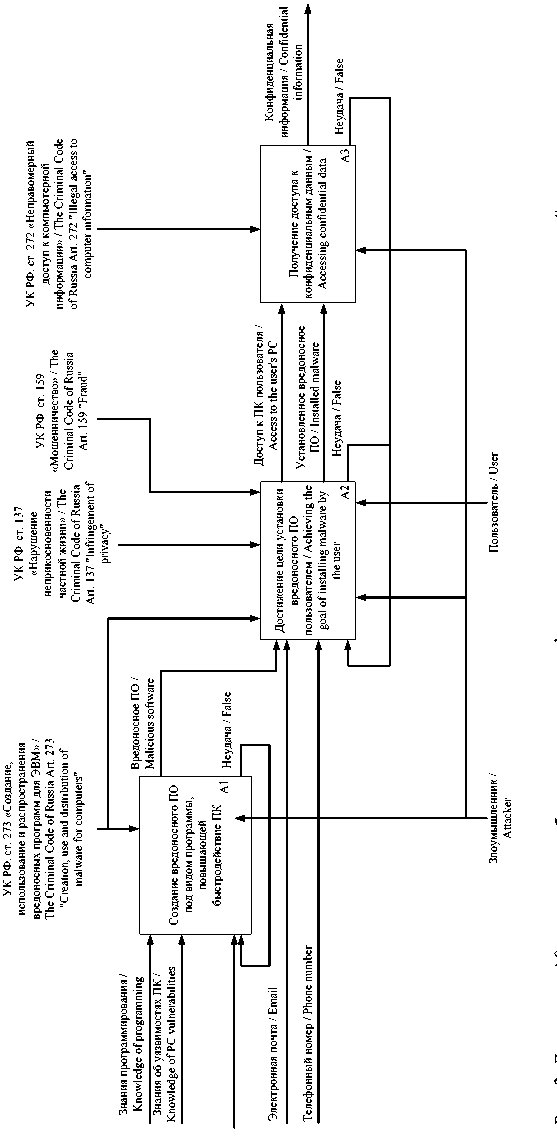

На рис. 3 представлена диаграмма реализации кибератаки получения денежных средств методами социальной инженерии. Злоумышленником разрабатывается вредоносное ПО и отправляется сообщение, содержащее ссылку на него. Запуск программы позволяет злоумышленнику получить компрометирующую информацию, после чего он устанавливает связь с пользователем и средствами социальной инженерии вымогает денежные средства.

Рис. 2. Диаграмма А0 реализации кибератаки хищения конфиденциальных данных на основе метода социальной инженерии «кви про кво»

Fig. 2. Diagram A0 of the implementating of the cyber attack of stealing confidential data on the basis of the social engineering method “qui pro quo”

Рис. 3. Диаграмма А0 реализации кибератаки получения денежных средств методами социальной инженерии

Fig. 3. Diagram A0 of the implementating of the cyber attack of obtaining financial means by methods of social engineering

На основе анализа литературных источников [1–32] были выявлены основные уязвимости систем OSN:

-

1. Анализ сетевого трафика – исследование характеристик сетевого трафика, перехват передаваемых данных, в том числе идентификаторов и паролей пользователей.

-

2. Сканирование сети – определение протоколов, доступных портов сетевых служб, законов формирования идентификаторов соединений, активных сетевых сервисов, идентификаторов и паролей пользователей.

-

3. Угроза выявления пароля – выполнение любого действия, связанного с получением несанкционированного доступа.

-

4. Подмена доверенного объекта сети – изменение трассы прохождения сообщений, несанкционированное изменение маршрутно-адресных данных. Несанкционированный доступ к сетевым ресурсам, навязывание ложной информации.

-

5. Внедрение ложного объекта сети – перехват и просмотр трафика. Несанкционированный доступ к сетевым ресурсам, навязывание ложной информации.

-

6. Отказ в обслуживании – частичное исчерпание ресурсов (снижение пропускной способности каналов связи, производительности сетевых устройств. Снижение производительности серверных приложений), исчерпание ресурсов (невозможность передачи сообщений из-за отсутствия доступа к среде передачи, отказ в установлении соединения. Отказ в предоставлении сервиса (электронной почты, файлового и т. д.), нарушение логической связанности между атрибутами, данными, объектами (невозможность передачи сообщений из-за отсутствия корректных маршрутно-адресных данных). Невозможность получения услуг ввиду несанкционированной модификации идентификаторов, паролей и т. д., использование ошибок в программах (нарушение работоспособности сетевых устройств);

-

7. Удаленный запуск приложений – рассылка файлов, содержащих деструктивный исполняемый код, вирусное заражение (нарушение конфиденциальности, целостности, доступности информации), использование возможностей удаленного управления системой, предоставляемых скрытыми программными и аппаратными закладками либо используемыми штатными средствами (скрытое управление системой).

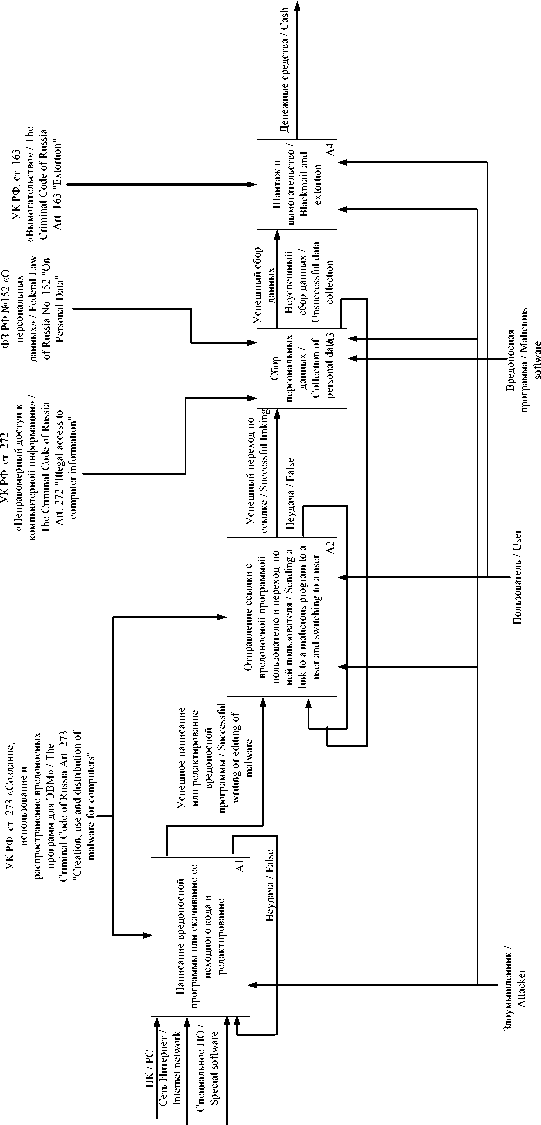

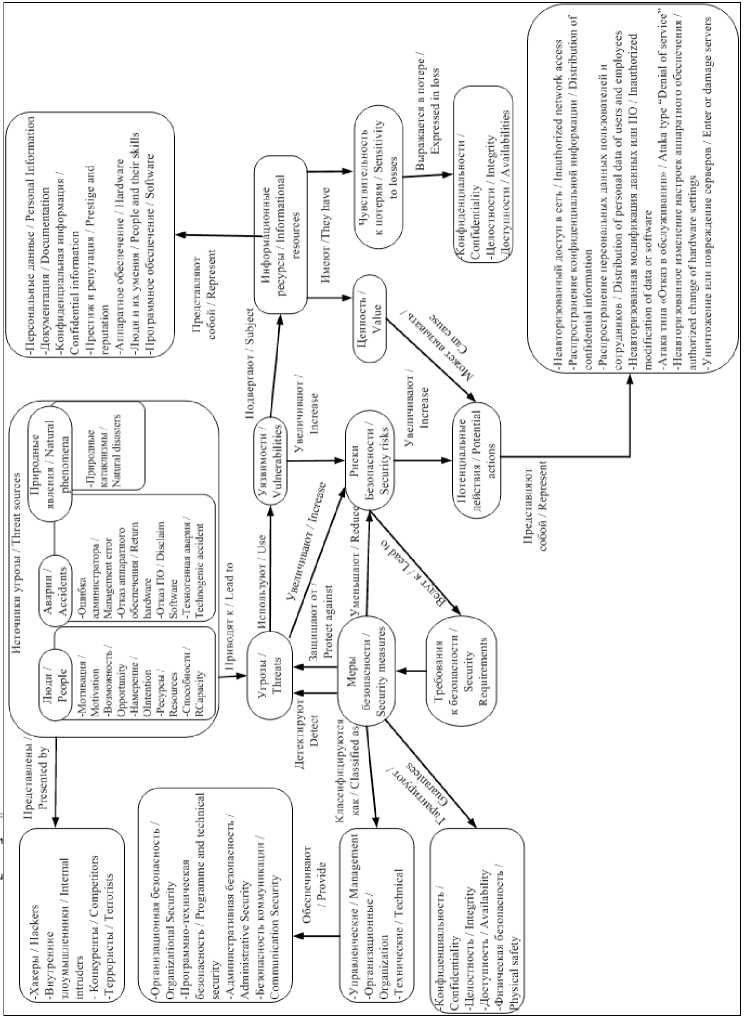

На рис. 4 представлена схема угроз в системах OSN. Модель угроз информационной безопасности должна определять:

-

– защищаемые объекты;

-

– основные угрозы безопасности информации, включая угрозы техногенного характера, стихийные бедствия и угрозы, реализуемые нарушителями;

-

– критерии уязвимости и устойчивости информационных систем к деструктивным воздействиям [33].

Обобщенный алгоритм распространения таргетированной информации в OSN

Предложенный алгоритм распространения был разработан на основе анализа работ [2–4; 29; 34–37].

-

1. Начало.

-

2. Шаг 1: выявить пользователя (группу пользователей), для которого предназначена таргетированная информация – объект атаки.

-

3. Шаг 2: определить влиятельного пользователя – лидера распространения таргетированной информации.

-

4. Шаг 3: принудить лидера распространить таргетированную информацию или распространить информацию от лица лидера, используя методы социальной инженерии.

-

5. Конец.

Алгоритм распространения таргетированной информации в OSN можно представить совокупностью исходных данных и результатов работы, которые позволят формализовать различные сценарии атак (табл. 1).

Рис. 4. Схема угроз в системах OSN

Fig. 4. Threat Scheme in OSN Systems

Т а б л и ц а 1

Параметры обобщенного алгоритма распространения таргетированной информации в OSN

|

Вид группы параметров |

Обозначение параметра |

Интерпретация параметра |

|

|

1 |

2 |

3 |

|

|

Входные параметры X = { X j ,..., x j } -пользователи OSN |

X = { х' | i = 1, n } -идентификатор пользователя |

x 1 1 – графическое изображение пользователя, x 1 2 – ФИО, x 1 3 – логин пользователя, x 1 4 – возраст, x 1 5 – характеристика пользователя (интересы, принадлежность к сообществам OSN, образование, место проживания и т. д.) |

|

|

x 2 = { x 2 I j = 1, m } — посты пользователя социальной сети |

12 x 2 – количество постов, x 2 – количество комментариев к постам, x 2 3 – геолокация постов |

||

|

x 3 = { x з Y = 1, s } — оценки постов и сообщений |

x 3 1 – количество оценок других пользователей «мне нравится», x 3 2 – количество репостов сообщений другими пользователями сообществ, x 3 3 – количество сообщений в других OSN, x 3 4 – количество сообщений личного диалога пользователя |

||

|

x 4 = { x : i x = i, e } -друзья и подписчики |

x 4 1 – количество подписчиков пользователя, x 4 2 – количество друзей пользователя |

||

|

x 5 = { x 5CT| ^ = 1, P | — профиль страницы пользователя |

x 5 1 – закрытый профиль, x 5 2 – открытый профиль |

||

|

x 6 = { x 6 посты |

k = 1, ^ } - |

x 6 1 – количество постов пользователя, x 6 2 – ссылки на собственные сайты, другие OSN, x 6 3 – количество репостов |

|

|

x 7 = { x 7d 1 d = 1, w } - цель злоумышленника |

x 7 1 – финансовая выгода, x 7 2 – самоутверждение перед самим собой, x 7 3 – самоутверждение перед лицом какого-либо сообщества/общества OSN, x 7 4 – возмездие знакомым пользователям, сообществу, мировой системе, x 7 5 – возмездие предприятию-работодателю, x 7 6 – преимущество в конкурентной борьбе, x 7 – удовлетворе- 78 ние хулиганских мотивов, x 7 – удовлетворение интереса, исследовательских целей |

||

Продолжение табл. 1

|

1 |

2 |

3 |

|

Параметры внутренних состояний алгоритма Z = { z i ,..., Z y } - использование методов социальной инженерии пользователем OSN |

Z1 ^ । i = 1, k } — использование методов получения доступа к данным авторизации |

z 1 1 – использование новых уязвимостей OSN и различных протоколов передачи данных, z 1 2 – использование известных уязвимостей и протоколов передачи данных, z 1 3 – распространение ссылок на сайты, содержащие известные вредоносные программы, z 1 4 – распространение копий известных вредоносных программ, z 1 5 – распространение ссылок на сайты, содержащие новые самописные вредоносные программы, z 1 6 – распространение копий новых самописных вредоносных программ, z 1 7 – распространение ссылок на фишинговые сайты, z 1 8 – использование атаки прямого перебора, z 1 9 – использование атаки по словарю, z 1 10 – использование радужных таблиц, z 1 11 – взлом аккаунта пользователя, z 1 12 – взлом почтового ящика пользователя, z 1 13 – кража и ознакомление с файлами конфиденциальной информации путем использования доступа к сети организации, z 1 14 – кража и ознакомление с файлами конфиденциальной информации путем использование физического доступа к компьютеру пользователя. |

|

z 2 = { z 2 X 1 X = 1, » } — использование методов социальной инженерии для получения доступа к данным авторизации |

z 2 1 – использование различных предлогов для получения пароля личных знакомых, z 2 2 – использование легенды для получения пароля пользователя, z 2 3 – распространение вредоносного программного обеспечения, маскирующегося в системе защиты, z 2 4 – использование инфицированных физических носителей информации для получения паролей («Дорожное яблоко»), z 2 5 – использование подхода установления доверительных отношений, z 2 6 – использование шантажа, z 2 7 – установление договоренностей с лидером OSN под предлогом распространения благотворительной информации социальной направленности, z 2 8 – установление договоренностей с лидером OSN под предлогом распространения рекламной информации с последующим вознаграждением, z 2 9 – установление договоренностей с лидером OSN для распространения информации путем апелляции к иным скрытым мотивам (самоутверждение, обладание информацией) |

Окончание табл. 1

|

1 |

2 |

3 |

|

z 3 = { z\ | т = 1, ® } - использование методов социальной инженерии, направленных на друзей лидера социальной сети |

z 3 1 – использование методов получения доступа к данным авторизации ( Z 1 = z | i = 1, k } ) для взлома друга лидера, z 3 2 – установление договоренностей с другом лидера OSN под предлогом распространения благотворительной информации социальной направленности, z 3 3 – установление договоренностей с другом лидера социальной сети под предлогом распространения рекламной информации с обещаниями вознаграждения как лидеру, так и другу, z 3 4 – установление договоренностей с другом лидера OSN для распространения информации путем апелляции к иным скрытым мотивам (нематериальная выгода, самоутверждение, осведомленность) |

|

|

Выходные параметры: Y = { Ух,-, Ур } - реализованные цели злоумышленника |

y 1 1 – материальный интерес, y 1 2 – самоутверждение перед самим собой, y 1 3 – самоутверждение перед лицом сообщества/общества, y 1 4 – месть знакомым, y 1 5 – месть сообществу, y 1 6 – месть мировой системе, y 1 7 – месть предприятию-работодателю, y 1 8 – преимущество в конкурентной борьбе, y 1 9 – хулиганство, y 1 10 – интерес |

|

T a b l e 1

Parameters of the generalized algorithm of the targeted information distribution in OSN

|

View of a group of parameters |

Parameter designation |

Parameter interpretation |

|

1 |

2 |

3 |

|

Input parameters X = { X i ,..., xy } - OSN users |

x x 1 i = 1, n } - user ID |

x 1 1 – graphical user image, x 1 2 – full name, x 1 3 – user’s login, x 1 4 – age, x 1 5 – characteristics of the user (interests, belonging to social networking communities, education, place of residence, etc.) |

|

x 2 = { x 2 1 j = 1, m } - posts of the user of social network |

x 2 1 – number of posts, x 2 2 – number of comments on posts, x 2 3 – geolocation of posts |

|

|

x з = { x Y 1 Y = 1, x } - posts and messages assess |

x 3 1 – number of likes, x 3 2 – number of messages from other community users, x 3 3 – number of messages in other social networks, x 3 4 – number of messages of the user’s personal dialogue |

|

|

x 4 = { x 41 1 X = 1, p\ - friends and subscribers |

x 1 4 – number of subscribers, x 4 2 – number of friends |

Table 1 continuation

|

1 |

2 |

3 |

|

x 5 = { X 5 | CT = 1, p } - user’s profile |

x 5 1 – closed profile, x 5 2 – open profile |

|

|

x 6 = ( x 6 1 k = U} — posts |

x 6 1 – number of posts, x 6 2 – links to own 3 sites, other social networks, x 6 – number of reposts |

|

|

x 7 = ( x d | d = 1, w } -target of attacker |

x 7 1 – financial benefit, x 7 2 – self-assertion before oneself, x 7 3 – self-assertion in the face of any community/social network society, x 7 4 – revenge to familiar users, the community, the world system, x 7 5 – revenge to the employing enterprise, x 7 6 – advantage in competition, x 7 7 – hooliganism, x 7 8 – personal interest, research objectives |

|

|

Parameters of the internal states of the algorithm Z = { ZX, ..., Z y J- - using the social engineering methods by OSN user |

z 1 = ( z‘ i | i = 1, к } — using the methods for accessing authorization data |

z 1 1 – using the new vulnerabilities of the social network and various data transfer protocols, z 1 2 – using the known vulnerabilities and data transfer protocols, z 1 3 – distribution of links to sites containing known malicious programs, z 1 4 – distribution of copies of known malware, z 1 5 – distribution of links to sites containing new self-described malicious programs, z 1 6 – distribution of copies of new malicious programs, z 1 7 – distribution of links to fishing sites, z 1 8 – using a direct attack, z 1 9 – using a dictionary attack, z 1 10 – using a rainbow tables, z 1 11 – hacking user account, z 1 12 – hacking user’s mailbox, z 1 13 – theft and review of confidential information files by using access to the organization’s network, z 1 14 – theft and review of confidential information files by using physical access to the user’s computer |

End of table 1

|

z 2 z 2 Х I X = 1, 5 } - using the social engineering techniques to gain access to authorization data |

z 1 2 – using various pretexts for obtaining the password of personal acquaintances, z 2 2 – using a legend to retrieve a user password, z 2 3 – distribution of malicious software masquerading in the protection system, z 2 4 – using the infected physical media for obtaining passwords - Road apple, z 2 5 – using the trust relationship approach, z 2 6 – blackmail, z 2 7 – agreements with a leader of the social network under the pretext of distribution of charity social information, z 2 8 – agreement with a leader of a social network under the pretext of distributing advertising information with subsequent reward, z 2 9 – agreement with a leader of the OSN for the dissemination of information, appealing to other hidden motives (self-assertion, possession of information) |

|

|

z 3 = | z j | т = 1, ^ ! - using the social engineering techniques aimed at the friends of the leader of the social network |

z 3 1 – using the methods of ac cess to authorization data ( z 1 = { z 1 | i = 1, k } ) for hacking the leader’s friend, z 3 2 – agreement with a friend of the OSN leader under the pretext of distributing charity social information, z 3 3 – agreement with a friend of the leader of the social network under the pretext of distributing advertising information with promises of reward to both the leader and a friend, z 3 4 – agreement with a friend of the leader of the OSN for the distribution of information, appealing to other hidden motives (non-material gain, self-affirmation, awareness) |

|

|

Output parameters: Y = { у 1 ’ ■■■’ y p } — realized targets of attacker |

y 1 1 – money, y 1 2 – self-assertion before oneself, y 1 3 – self-assertion in the face of community/society, y 1 4 – revenge to friends, y 1 5 – revenge to community, y 1 6 – revenge to world system, y 1 7 – revenge to employer, y 1 8 – advantage in competition, y 1 9 – hooliganism, y 1 10 – interest |

|

Параметры X = { X 1 ,..., X j } , представленные табл. 1, могут характери-

..

зовать одну из двух моделей потенциального нарушителя информационной безопасности OSN:

– пользователи, осуществляющие преднамеренные действия с целью доступа к информации (воздействия на информацию), содержащейся в OSN, или нарушения функционирования

OSN или обслуживающей ее инфраструктуры (преднамеренные угрозы);

– пользователи, непреднамеренные действия которых могут привести к нарушению безопасности информации (непреднамеренные угрозы).

Целью моделирования нарушителя безопасности информации является формирование предположений о потенциальных возможностях реальных

Vol. 27, no. 2. 2017 нарушителей при реализации ими угроз в OSN. Модель нарушителя является частью модели угроз безопасности OSN и содержит:

-

– уровень физического доступа к информации в OSN;

-

– уровень логического доступа к информации в OSN;

-

– уровень компетенции нарушителя безопасности информации;

-

– уровень оснащенности нарушителя безопасности информации;

-

– мотивацию (цель) нарушителя безопасности информации [38].

В статье детализация внутренних состояний обобщенного алгоритма распространения таргетированной информации в OSN заложена в основу методики защиты от таргетированной информации.

Для разработки методики защиты от таргетированной информации необходимо выявить современное состояние информационного обмена в OSN. Для этого необходимо исследовать поведение пользователей в различных ситуациях, связанных с распространением таргетированной информации в OSN.

Обработка социальной информации в ситуациях распространения таргетированной информации в OSN

В исследовании приняли участие 2 499 пользователей социальных сетей Twitter, Facebook, ВКонтакте, являющихся модераторами (администраторами) сообществ пользователей Российской Федерации; возраст – от 17 до 30 лет. Все они участвовали в тестовом опросе, касающемся ситуаций распространения нежелательной информации в OSN и противодействия распространению таргетированной информации. Пользователи OSN участвуют в многочисленных ситуациях, связанных с распространением нежелательной информации как в роли жертвы, так и в роли потенциального злоумышленника. Благодаря этому они могут служить объектом изучения процесса принятия решения, фактов в ситуациях повышенного

MORDOVIA UNIVERSITY BULLETIN риска распространения нежелательной информации в OSN.

Анонимные тестовые опросы проводились в течение 6 месяцев в 2016– 2017 гг. Один тестовый опрос пользователя длился ~ 1 ч. Опрос проводился с помощью тестовых бланков; результаты обрабатывались в статистическом пакете Statistica 10.0. Все респонденты дали добровольное письменное согласие на участие в исследовании.

Было изучено влияние обработки социальной информации, ситуационных и личностных параметров на повышение вероятности распространения нежелательной информации. Для этого была собрана информация от респондентов о ситуациях получения, распространения нежелательной информации и купирования тех, в которых они участвовали.

Ситуация получения таргетированной информации определяется как принудительное доведение потенциальным злоумышленником информационного сообщения средствами OSN и систем микроблоггинга до потенциальной жертвы для достижения своей цели. Ситуация распространения нежелательной информации предполагает массовую передачу потенциальным злоумышленником информационных сообщений пользователям OSN для достижения своей цели. Ситуация противодействия распространению нежелательной информации – это ситуация, в которой распространение информации, воспринимавшееся пользователем как возможное, не произошло по любой причине (например, блокировка подозрительного аккаунта, рассылающего спам).

Значения параметров тестового опроса представлены в бинарной шкале. Все параметры принимают значения либо «0», либо «1», что позволяет выявлять меры связи между ними. В соответствии с теорией обработки социальной информации (ТОСИ) проанализируем процесс принятия решения злоумышленником в ситуации распространения таргетированной информации. ТОСИ – это социальный когнитивный подход, основанный на допущении, что человек «вступает в социальную ситуацию с набором биологически ограниченных возможностей и с базой данных о своем прошлом опыте» [39].

Средний возраст респондентов составил 22 года. Из них 74,99 % – мужчины, остальные – женщины. Более половины респондентов имеют законченное высшее образование (65,98 %). Большинство указали на принадлежность к низшему классу (70,99 %), поскольку респонденты являются студентами с основным источником доходов в виде стипендии и случайного заработка. Остальные респонденты относят себя к среднему классу (в 26 % случаев это магистранты и аспиранты, которые имеют возможность полноценно трудиться и заниматься наукой). 69,03 % респондентов не состоят в браке; 23,97 % имеют гражданского партнера; 7 % состоят в официальном браке. 81,03 % респондентов сообщили, что обладают средним уровнем знаний в IT-сфере, что объяснимо стремлением получить качественные знания в процессе обучения в вузе, а также возможностью совершения «безобидных» кибератак. Практически равномерным распределением процентного отношения респондентов к общему числу респондентов оказался параметр «принадлежность к социаль- ной сети»: к группам OSN «хобби, развлечения» относится 21,93 %, «обучение» – 23,01 %, «религия» – 23,09 %, «знакомства» – 25,21 %, «бизнес» – 23,41 %, «проблема, беда» – 22,09 %.

Массовая популяризация основ информационной безопасности пользователей в OSN дает эффект фильтрации пользователем случайных аккаунтов в числе подписчиков и друзей: 39,98 % респондентов указали, что имеют < 50 аккаунтов-подписчиков, а 40,02 % – от 100 до 200 аккаунтов.

Респондентов сообщили о более чем 20 тыс. нежелательных сообщений, поступивших от различных пользователей OSN (табл. 2). За анализируемый промежуток времени 33,41 % пользователей получали от 4 до 10 сообщений, содержащих нежелательную информацию; 11,72 % отметили, что не получали подобные сообщения. В 39,98 % случаев отправителем сообщений, содержащих нежелательную информацию являются неизвестных пользователей; в 30,01 % – «фейковые» аккаунты. Реже всего такие сообщения приходят от друзей (5,00 %) и администраторов (модераторов) различных сообществ OSN (5,00 %). Данная статистика характеризуется тем, что друзья редко подвергают друг друга такого рода рассылкам, а администраторы (модераторы) сообществ дорожат своей репутацией.

Т а б л и ц а 2

T a b l e 2

Описательная статистика (за 6 месяцев) выборки из 2 499 пользователей о возможных ситуациях распространения таргетированной информации в социальных сетях

Descriptive statistics (for 6 months) sample of 2 499 users about possible situations of distribution of targeted information in social networks

|

Переменная / Variable |

Частотность / Frequency |

% |

|

1 |

2 |

3 |

|

Количество получаемых сообщений нежелательного содержания / Number of unwanted content messages received |

||

|

не получал / did not receive |

293 |

11,72 |

|

менее 3 раз / less than 3 times |

732 |

29,29 |

Продолжение табл. 2 / Table 2 continuation

|

1 |

2 |

3 |

|

от 4 до 10 раз / from 4 to 10 times |

835 |

33,41 |

|

от 11 до 15 раз / from 11 to 15 times |

328 |

13,13 |

|

от 16 до 20 раз / from 16 to 20 times |

210 |

8,40 |

|

более 20 раз / more than20 times |

101 |

4,04 |

|

Отправитель сообщений нежелательного содержания / Who is the sender of unwanted messages in the social network? |

||

|

пользователи сообществ OSN / users of social network communities |

500 |

20,01 |

|

модератор (администратор) OSN / Moderator (administrator) of the social network |

125 |

5,00 |

|

фейковый аккаунт / fake account |

750 |

30,01 |

|

друг / friend |

125 |

5,00 |

|

неизвестный пользователь / unknown user |

999 |

39,98 |

|

Содержание сообщений нежелательного содержания / Content of unwanted massages |

||

|

ссылка на вредоносный код / malicious code link |

343 |

13,73 |

|

ссылка на фишинг сайт / link to fishing site |

404 |

16,17 |

|

вовлечение в террористические группы / involvement in terrorist groups |

362 |

14,49 |

|

вовлечение в сомнительные группы / involvement in suspicious groups |

372 |

14,89 |

|

спам / spam |

377 |

15,09 |

|

реклама товаров, услуг / advertising of goods and services |

369 |

14,77 |

|

Количество кибератак на ваш аккаунт / Number of cyber attacks on the account |

||

|

нет / no |

2 145 |

85,83 |

|

менее 3 раз / less than 3 times |

353 |

14,13 |

|

от 4 до 10 раз / from 4 to 10 times |

1 |

0,04 |

|

от 11 до 15 раз / from 11 to 15 times |

0 |

0,00 |

|

более 15 раз / more than 15 times |

0 |

0,00 |

|

Количество обращений в службу технической поддержки / Number of calls to technical support services |

||

|

не обращался / did not apply |

1 994 |

79,79 |

Продолжение табл. 2 / Table 2 continuation

|

1 |

2 |

3 |

|

менее 5 раз / less than 5 times |

266 |

10,64 |

|

от 5 до 20 раз / from 5 to 20 times |

204 |

8,16 |

|

от 20 до 30 раз / from 20 to 30 times |

35 |

1,40 |

|

от 30 до 50 раз / from 30 to 50 times |

0 |

0,00 |

|

более 50 раз / more than 50 times |

0 |

0,00 |

|

Количество обращений к модератору (администратору) OSN для блокировки определенного пользователя / Number of calls to the moderator (administrator) of the social network to block a specific user |

||

|

не обращался / did not apply |

1 637 |

65,51 |

|

менее 5 раз / less than 5 times |

676 |

27,05 |

|

от 5 до 20 раз / from 5 to 20 times |

142 |

5,68 |

|

от 20 до 30 раз / from 20 to 30 times |

0 |

0,00 |

|

от 30 до 50 раз / from 30 to 50 times |

44 |

1,76 |

|

более 50 раз / more than 50 times |

0 |

0,00 |

|

Сколько раз вам поступали предложения, как модератору (администратору) сообщества OSN сделать рассылку информационных сообщений нежелательного содержания пользователям вашего сообщества / How many times have you received suggestions, as a moderator (administrator) of the social network community, to send out information messages with unwanted content to users in your community? |

||

|

не поступали / did not arrive |

337 |

13,49 |

|

менее 5 раз / less than 5 times |

980 |

39,22 |

|

от 5 до 20 раз / from 5 to 20 times |

690 |

27,61 |

|

от 20 до 30 раз / from 20 to 30 times |

152 |

6,08 |

|

от 30 до 50 раз / from 30 to 50 times |

171 |

6,84 |

|

более 50 раз / more than 50 times |

169 |

6,76 |

|

Достигли ли вы своей цели путем распространения нежелательной информации, согласившись на рассылку информационных сообщений / Did you achieve your goal through disseminating unwanted information by agreeing to send out information messages? |

||

|

да / yes |

1 646 |

65,87 |

|

нет / no |

516 |

20,65 |

|

Количество обращений в службу технической поддержки с просьбой заблокировать аккаунт пользователя, распространяющего нежелательную информацию / How many times have you contacted the technical support service to block the user account that is distributing unwanted information? |

||

|

не обращался / did not apply |

250 |

10,00 |

Окончание табл. 2 / End of table 2

|

1 |

2 |

3 |

|

менее 5 раз / less than 5 times |

874 |

34,97 |

|

от 5 до 20 раз / from 5 to 20 times |

1 000 |

40,02 |

|

от 20 до 30 раз / from 20 to 30 times |

250 |

10,00 |

|

более 30 раз / more than 30 times |

125 |

5,00 |

|

Количество ключевых словосочетаний/слов в базе данных сообщества (где вы являетесь модератором) для фильтрации сообщений / How many key phrases / words in the community database (where you are a moderator) for message filtering? |

||

|

менее 10 / less than 10 |

250 |

77,01 |

|

от 10 до 15 / from 10 to 15 |

249 |

9,96 |

|

от 15 до 20 / from 15 to 20 |

500 |

10,01 |

|

более 20 / more than 20 |

1 500 |

3,02 |

Респонденты отметили наличие всех предложенных вариантов содержания нежелательных сообщений (в приблизительно равном соотношении: 15±1 %). Это вредоносные программы, ссылки на фишинг-сайты, вербовка в террористические группировки, вовлечение в сомнительные группы, спам, реклама товаров и услуг. 85,83 % респондентов отметили отсутствие кибератак на их аккаунты и, следовательно, обращений в службу технической поддержки (79,79 %). Вероятнее всего, это обусловлено недостаточным промежутком времени исходной выборки (6 месяцев).

Пользователи OSN часто просят друг друга помочь в рассылке какой-либо информации (например, призыва о помощи). По статистике, большинству респондентов сообщения подобного рода поступали < 5 раз (39,22 %) или не поступали вовсе (13,49 %). Соглашаясь на рассылку таких сообщений, многие респонденты преследуют финансовую выгоду (71,67 %) или цель самоутвердиться (54,94 %). 65,87 % респондентов отметили, что достигли своих целей средствами рассылки информации нежелательного содержания. Рассылку таргетированной информации можно предотвратить путем фильтрации информационных сообщений пользователей OSN. Так 77,01 % респондентов отметили, что ключевых словосочетаний/слов в базе данных фильтрации сообщений составляет < 10. Кроме того, следует учитывать семантику ключевых словосочетаний/ слов для фильтрации сообщений.

Согласно результатам исследования, потенциальный злоумышленник может использовать различные способы распространения нежелательной информации в зависимости от поставленных целей. Самыми простыми и краткосрочными являются принуждение и привлечение администраторов (модераторов) сообществ в OSN, поскольку они чаще всего обладают высоким уровнем доверия среди пользователей и вероятность достижения своих целей злоумышленником в данном случае высока.

Результаты исследования

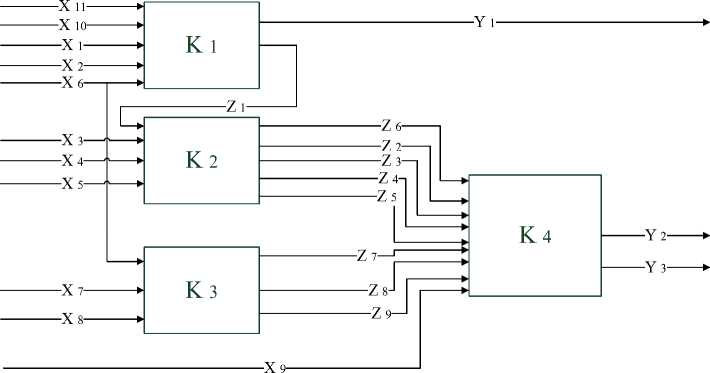

На основе исследования социальной информации в ситуациях распространения таргетированной информации в OSN в статье предложена методика защиты от распространения таргетированной информации в OSN (рис. 5), которая представляет собой последовательность шагов:

-

1. Классификация пользователей OSN.

-

2. Защита лидеров OSN.

-

3. Совершенствование правил фильтрации сообщений пользователей.

-

4. Выработка рекомендаций по защите от распространения таргетированной информации в OSN.

Формально данную методику можно представить в следующем виде:

K = { к 1 , к 2 , к 3 , к 4} - множество функциональных блоков методики, где k 1 – классификация пользователей OSN, k 2 – защита лидеров OSN, k 3 – совершенствование правил фильтрации сообщений пользователей, k 4 – выработка рекомендаций по защите от распространения таргетированной информации в OSN.

О = {xi | i = 1, n} - множество входных параметров, где x1 – образы злоумышленников; x2 – критерии классификации потенциальных злоумышленников; x3 – антивирусное ПО; x4 – параметры пользователя-лидера OSN; x5 – параметры, характеризующие поведение пользователя-лидера OSN; x6 – множество сообщений пользователей; x7 – критерии оцени- вания информации сообщений пользователей; x8 – правила классификации информационных сообщений пользователей; x9 – правила формирования рекомендаций по защите от таргетированной информации; x10 – множество пользователей OSN.

Z = { z ф | Ф = 1, 5 } - множество вну-

тренних параметров методики, где z1 – перечень лидеров OSN; z2 – информационные сообщения о необходимости соблюдения мер безопасности; z3 – аутентификация с использованием тех-

нических средств связи; z 4 – профиль пользователя-лидера OSN; z 5 – база данных действий пользователя-лидера OSN; z 6 – принятие решений о блокировке аккаунта; z 7 – база данных сообщений таргетированной информации; z 8 – ожидаемые сообщения пользователя OSN; z 9 – нежелательные сообщения пользо ват еля OSN.

Y = {y _ | j = 1, m} - множество вы- ходных параметров методики, где y1 – заблокированные пользователи; y2 – информационное сообщение о возможной реализации атаки; y3 – рекомендации о принятии необходимых мер обеспечения информационной безопасности.

Рис. 5. Структурная схема методики защиты от таргетированной информации

Fig. 5. Structural diagram of the method for protection against targeted information

Функциональный блок «Классификация пользователей OSN» включает:

-

1) классификацию пользователей на основе образов злоумышленников и выявление подозрительных пользователей;

-

2) классификацию потенциальных злоумышленников на основе уровня активности (действий) в отношении пользователей OSN за определенное время t 1 ;

-

3) принятие решения о блокировании пользователей на основе п. 1 и п. 2 данного функционального блока;

-

4) классификацию пользователей OSN на основе образов «пользователь-лидер OSN».

Функциональный блок «Защита лидеров OSN» включает:

-

1) обучение и предостережение лидеров сети – введение мер по обучению лидеров OSN основам информационной безопасности (аккаунты лидеров являются критическими ресурсами, при получении доступа к которым злоумышленник сможет распространить таргетированную информацию большому количеству пользователей) путем рассылки информационных сообщений, содержащих напоминания о необходимости соблюдения мер информационной безопасности;

-

2) осуществление технических мер защиты: аутентификация с помощью смартфона (телефона), использование антивирусного ПО, аутентификация с помощью аппаратных средств, автоматическая проверка пароля на соответствие рекомендациям информационной безопасности;

-

3) анализ поведения лидера в OSN: разработка профиля пользователя (определение параметров пользователей и их граничных значений), создание базы данных действий пользователей с последующим обновлением, классификация поведения пользователя в OSN, разработка модели динамического изменения профиля пользователя и алгоритма определения аномально-

- го поведения пользователя. В случае, если поведение пользователя в сети является аномальным, то осуществляется информационное уведомление о том, что он является подозрительным, с последующей блокировкой аккаунта.

Функциональный блок «Совершенствование правил фильтрации сообщений пользователей» включает этапы:

-

1) формирование базы данных сообщений пользователей, содержащих таргетированную информацию, распространяемую в OSN на основе анализа данных заблокированных пользователей;

-

2) разработка критериев оценивания информации сообщений пользователей;

-

3) формирование базы правил классификации информации сообщений пользователей;

-

4) детализация базы данных сообщений пользователей, содержащих таргетированную информацию, и их классификация на ожидаемые и нежелательные на основе критериев оценивания;

-

5) совершенствование базы правил классификации;

-

6) разработка модели фильтрации сообщений пользователей OSN.

Функциональный блок «Выработка рекомендаций по защите от таргетированной информации в OSN»:

-

1) формирование базы правил выработки рекомендаций по защите от таргетированной информации;

-

2) информирование пользователя OSN о возможной реализации атаки (вероятность реализации);

-

3) выработка рекомендаций о принятии необходимых мер обеспечения информационной безопасности.

Обсуждение и заключения

Перспективы дальнейшего исследования проблемы защиты от таргетированной информации мы видим в детальной проработке методики и разработке на ее основе модели защиты от таргетированной информа- ции. Модель защиты от таргетированной информации в OSN позволит реализовать специальное ПО для его интегрирования в наиболее распространенные OSN, а пользователям – повысить безопасность использования личной информации в OSN и не попадаться на уловки злоумышленников. Предполагается, что специальное ПО будет представлять собой программный модуль – приложение, позволяющее:

– фильтровать личные сообщения пользователей, сообщений-записей (постов) пользователей сообществ OSN на основе модели фильтрации сообщений;

– в автоматизированном режиме блокировать пользователей, рассылающих нежелательную информацию на основе образов злоумышленников, базы правил о блокировании пользователей;

– предоставлять рекомендации администраторам (модераторам) OSN о возможных угрозах реализации атак злоумышленниками и принятии контрмер по предотвращению кибератак в OSN.

Все это позволит проводить внешний мониторинг событий в OSN, а также осуществлять поиск уязвимостей в механизмах обмена мгновенными сообщениями для возможности реализации атак злоумышленниками, защите личной информации пользователей OSN. Результаты исследования позволяют на новом уровне применить активно развивающийся в настоящее время сетевой подход к исследованию неформальных сообществ.

Исследования в данном направлении будут продолжены.

Список литературы Обеспечение защиты от нежелательной информации в социальных сетях

- Bradbury D. Spreading fear on facebook//Network security. 2012. Vol. 10. P. 15-17. URL: http://www.sciencedirect.com/science/article/pii/S1353485812700946

- Kim Hak J. Online social media networking and assessing its security risks // International journal of security and its applications. 2012. Vol. 6, no. 3. P. 11-18. URL: http://s3.amazonaws.com/academia. edu.documents/32964814/onl_ine_sns.pdf?AWSAccessKeyId=AKIAIWOWYYGZ2Y53UL3A&Expires= 1492687149&Signature=B %2FAeIWq4LJCG61nlkV3Ihi9Beis %3D&response-content-disposition=inline %3B %20filename %3DOnline_Social_Media_Networking_and_Asses.pdf

- Advanced social engineering attacks/K. Krombholz //Journal of information security and applications. 2014. Vol. 22. P. 1-10. URL: http://www.sciencedirect.com/science/article/pii/S2214212614001343

- Fire M., Goldschmidt R., Elovici Y. Online Social Networks: threats and solutions//Journal of latex class files. 2012. Vol. 16, no. 4. P. 1-19. URL: http://ieeexplore.ieee.org/abstract/document/6809839/?reload=true

- Coppock V. Can you spot a terrorist in your classroom? Problematising the recruitment of schools to the «War on Terror» in the United Kingdom//Global Studies of Childhood. 2014. Vol. 4, no. 2. P. 115-125 DOI: 10.2304/gsch.2014.4.2.115

- Ennaji M. Recruitment of foreign male and female fighters to Jihad: Morocco's multifaceted counter-terror strategy//International Review of Sociology. 2016. Vol. 26, no. 3. P. 546-557. http://dx.doi.o DOI: rg/10.1080/03906701.2016.1244954

- Klein G. R. Ideology isn't everything: transnational terrorism, recruitment incentives, and attack casualties.//Terrorism and Political Violence. 2016. Vol. 26, no. 5 P. 868-887. DOI: http://dx.doi.org/10. 1080/09546553.2014.961635

- Mahood S., Rane H. Islamist narratives in ISIS recruitment propaganda.//The Journal of International Communication. 2017. Vol. 23, no. 1. P. 1-21 DOI: 10.1080/13216597.2016.1263231

- Rodriguez A. B., Garcia J. S. Social networks in 20 minutos, the one survivor of free distribution press in Spain//Media and Metamedia Management. 2017. P. 429-434 DOI: 10.1007/978-3-319-46068-0_56

- Akbari A., Mousavi S. M. A. Criminological analysis of fraud in cyberspace//International journal of humanities and cultural studies. 2016. Special April. P. 56-64. URL: https://www.ijhcs.com/index.php/ijhcs/article/view/543

- Fedushko S., Bardyn N. Algorithm of the cyber criminals identification//Global journal of engineering, design & technology. 2013. Vol. 4, no. 2. P. 56-62. URL: https://www.researchgate.net/profile/Solomia_Fedushko/publication/287646809_Algorithm_of_the_cyber_criminals_identification/links/56787f5e08ae502c99d5727e.pdf

- Nash R., Bouchard M., Malm A. Investing in people: the role of Social networks in the diffusion of a large-scale fraud//Social networks. 2013. Vol. 35, no. 4. P. 686-698. URL: http://www.sciencedirect. com/science/article/pii/S0378873313000567

- Cybercrime and cybercriminals: a comprehensive study/R. Sabillon //International journal of computer networks and communications security. 2016. Vol. 6, no. 4. P. 165-176. URL: http://www. ijcncs.org/published/volume4/issue6/p1_4-6.pdf

- Yosefi Z., Ahmadi A. Investigating computer fraud in criminal justice system of iran//Cumhuriyet science journal. 2015. Vol. 36, no. 3. P. 3556-3565. URL: http://dergi.cumhuriyet.edu.tr/cumuscij/article/view/5000130788

- Online frauds: learning from victims why they fall for these scams/M. Button //Australian & New Zealand journal of criminology. 2014. Vol. 47, no. 3. P. 391-408. org/10.1177/0004865814521224 DOI: http://dx.doi

- Anomaly detection in online Social networks/D. Savage //Social networks. 2014. Vol. 39. P. 62-70. URL: http://www.sciencedirect.com/science/article/pii/S0378873314000331

- Terlutter R., Capella M. L. The gamification of advertising: analysis and research directions of in-game advertising//Advergames, and Advertising in Social Network Games, The Gamification of Advertising. 2013. Vol. 42, no. 2-3. P. 95-112 DOI: 10.1080/00913367.2013.774610

- Entertainment matters! The relationship between challenge and persuasiveness of an advergame for children/K. J. Martin //Journal of Marketing Communications. 2012. Vol. 18. P. 69-89. URL: http://sci-hub.cc/10.1080/13527266.2011.620766

- Li S., Peitz M., Zhao X. Information disclosure and consumer awareness//Journal of Economic Behavior & Organization. 2016. Vol. 128. P. 209-230. URL: http://www.sciencedirect.com/science/article/pii/S0167268116300804

- Johnson J. P. Targeted advertising and advertising avoidance//Journal of Economics. 2013. Vol. 44, no. 1. P. 128-144 DOI: 10.1111/1756-2171.12014/full

- Microblog sentiment orientation detection using user interactive relationship/L. Wang //Journal of Electrical and Computer Engineering. 2016. P. 167-181. org/10.1155/2016/7282913 DOI: http://dx.doi

- Model study of information dissemination in microblog community networks/L. Wang //Discrete Dynamics in Nature and Society. 2016. P. 331-354. URL: https://www.hindawi.com/journals/ddns/2016/8393016/abs

- Pellissier R., Tshilidzi E. Nenzhelele. Towards a universal competitive intelligence process model: original research//South African Journal of Information Management. 2013. Vol. 15, no. 2. P. 1-7. URL: http://www.sajim.co.za/index.php/SAJIM/article/view/567

- Actionable social media competitive analytics for understanding customer experiences/W. He //Journal of Computer Information Systems. 2016. Vol. 56, no. 2. P. 145-155. org/10.1080/08874417.2016.1117377 DOI: http://dx.doi

- Trong Tuan Luu. Competitive intelligence and other levers of brand performance//Journal of strategic marketing. 2013. Vol. 21, no 3. P. 217-239 DOI: 10.1080/0965254X.2013.765501

- Trong Tuan Luu. Organizational social capital as a moderator for the effect of entrepreneurial orientation on competitive intelligence.//Journal of Strategic Marketing. 2015. Vol. 25, no. 4. P. 1-15 DOI: 10.1080/0965254X.2015.1076884

- Tucker C. E. Social networks, personalized advertising, and privacy controls//Journal of Marketing Research. 2014. Vol. 51, no. 5. P. 546-562 DOI: 10.1509/jmr.10.0355

- Najaflou Y., Jedari В., Xia F. Safety Challenges and Solutions in Mobile Social Networks//IEEE Systems Journal. 2015. Vol. 9, no. 3. P. 834-854. URL: http://ieeexplore.ieee.org/abstract/document/6642041

- Fire M., Goldschmidt R., Elovici Y. Online social networks: threats and solutions//IEEE Communications Surveys & Tutorials. 2014. Vol. 16, no. 4. P. 2019-2036. URL: http://ieeexplore.ieee. org/abstract/document/6809839

- Young A. L, Quan-Haase A. Privacy protection strategies on Facebook//Information, Communication & Society. 2013. Vol. 16, no. 4. P. 479-500 DOI: 10.1080/1369118X.2013.777757

- Heatherly R., Kantarcioglu M., Thuraisingham B. Preventing private information inference attacks on social networks//IEEE Transactions on Knowledge and Data Engineering. 2013. Vol. 25, no. 8. P. 1849-1862. URL: https://pdfs.semanticscholar.org/829c/bf93318b1e2917740b8d368f85fb922ba97f.pdf

- Тультаева И. В., Каптюхин Р. В., Тультаев Т. А. Воздействие OSN на коммуникационные процессы в современном обществе//Вестник Волгоградского института бизнеса. 2014. № 4. С. 84-88. URL: http://vestnik.volbi.ru/upload/numbers/429/article-429-970.pdf

- Назаров А. Н., Галушкин А. И., Сычев А. К. Риск-модели и критерии информационного противоборства в OSN//T-Comm: Телекоммуникации и транспорт. 2016. Т. 10, № 7. С. 81-86. URL: http://elibrary.ru/item.asp?id=26528114

- Федоров П. ВКонтакте опережает Instagram по числу зарегистрированных пользователей . URL: http://siliconrus.com/2014/01/vkontakte-operezhaet-instagram-po-chislu-zaregistrirovannyih-polzovateley

- Eset: аккаунты соцсетей 60 % пользователей рунета взламывались хакерами . URL: http://www.securitylab.ru/news/442581.php

- Эмпирическая проверка теории обработки социальной информации и влияние эмоций в ситуациях насилия/К. Н. Боуэн //Актуальные проблемы экономики и права. 2017. № 1. С. 189-207. URL: http://cyberleninka.ru/article/n/empiricheskaya-proverka-teorii-obrabotki-sotsialnoy-informatsii-i-vliyanie-emotsiy-v-situatsiyah-nasiliya