Обработка результатов экспертной оценки ущерба информационной системе для вывода интегральной функции принадлежности

Автор: Дубинин Евгений Александрович, Копытов Владимир Вячеславович, Тебуева Фариза Биляловна

Журнал: Инфокоммуникационные технологии @ikt-psuti

Рубрика: Электромагнитная совместимость и безопасность оборудования

Статья в выпуске: 1 т.10, 2012 года.

Бесплатный доступ

Предложена методика вывода интегральной функции принадлежности нечеткого множества ущерба информационной системе. Методика базируется на экспертной оценке уровня воздействия классов угроз и использует методы нечеткой логики. Для обработки экспертных оценок разработан авторский способ.

Угроза безопасности, ущерб информационной системе, способ распространения угрозы, нечеткое множество, экспертные оценки

Короткий адрес: https://sciup.org/140191536

IDR: 140191536 | УДК: 004.043

Текст научной статьи Обработка результатов экспертной оценки ущерба информационной системе для вывода интегральной функции принадлежности

В современной динамической обстановке при управлении предприятием или организацией без достаточного информационного обеспечения невозможно принимать правильные решения. Это определяет необходимость внедрения сложных систем сбора, обработки и анализа различной информации. Объектом исследования в настоящей работе является информационная система предприятия, представляющая собой организационно-техническую систему, реализующую информационные технологии и предусматривающая аппаратное, программное и другие виды обеспечения, а также соответствующий персонал [1-2]. Ущерб информационной системе представляет собой численную величину урона в денежном выражении, нанесенного деятельности предпри- ятия в результате реализации угроз безопасности, с учетом возможных последствий нарушения конфиденциальности, целостности и доступности информации [1; 3].

Применение компьютеров и различных компьютерных систем для сбора, обработки и хранения информации [4] позволяет увеличить объемы обрабатываемых данных и их концентрацию в вычислительных системах. На современном этапе развития информационных технологий все чаще для решения разных прикладных задач используют математический аппарат нечетких множеств [5-6]. Эта тенденция также повлияла на создание моделей и систем с нечеткой логикой [6], направленной на решение задач в сфере информационной безопасности. Прежде всего это связано с тем, что процессы, которые происходят в исследуемом объекте, характеризуются большой степенью неопределенности, случайности, нестабильности, влиянием разнообразных возмущений во времени и т.п. Указанные факторы становятся существенным препятствием для построения точных моделей, основанных на классических теориях и моделях.

Основным понятием теории нечетких множеств является функция принадлежности. Поэтому определение степеней принадлежности элементов множеству и построение функции принадлежности является основным вопросом практических реализаций независимо от того, к какой предметной области они принадлежат. При решении задач защиты информации, моделирования процессов принятия решений в нечетких условиях и других прикладных задач можно использовать различных методы формирования функции принадлежности. В работах [7-8] приведены методы построения функции принадлежности, основной целью которых является формализация и интеграция исходных данных, сформированных экспертом (группой экспертов) в процессе оценивания параметров реальных объектов. Для эффективного решения указанных задач необходимо сделать правильный выбор нужного метода формирования функции принадлежности (с учетом ее класса) с целью использования возможных методов дальнейшей ее обработки.

Методика получения интегральной оценки ущерба информационной системе

Предлагаемая методика построения нечеткого множества уровня ущерба информационной системе использует мнение экспертов в области информационной безопасности. Суть методики состоит в следующем. Каждым экспертом формируются начальные нечеткие множества уровня воздействия определенной угрозы на информационную систему, которые обобщаются в нечеткие множества суммарного воздействия всего класса угроз. Оценка ущерба информационной системе получается путем нечеткого вывода функции принадлежности из обобщенных по всем экспертам функций принадлежности суммарного воздействия всего класса угроз.

Вычислительный процесс методики получения численной оценки ущерба информационной системе состоит из четырех этапов.

Этап 1. Формирование модели угроз, определение взаимосвязи между угрозами и ущербом информационной системе. Формирование модели угроз информационной безопасности состоит в выборе адекватной решаемой задаче классификации угроз и выделении наиболее распространенных классов из них. В настоящей методике предлагается классифицировать угрозы информационной безопасности по признаку «способ распространения». В таблице 1 для такой классификации приведены названия классов угроз и соответствующие им способы распространения угрозы

Ущерб информационной системе предприятия определяется, как сказано ранее, величиной урона, наносимого предприятию при реализации возможных видов угроз. Уровень ущерба компании, представляющий собой качественную характеристику, чаще всего представляется в виде следующей шкалы.

-

1. Малый ущерб, приводящий к незначительным потерям материальных активов (которые быстро восстанавливаются) или к незначительному влиянию на репутацию компании.

-

2. Умеренный ущерб, вызывающий заметные потери материальных активов или умеренное влияние на репутацию компании.

-

3. Ущерб средней тяжести, приводящий к существенным потерям материальных активов или значительному урону репутации компании.

-

4. Большой ущерб, вызывающий большие потери материальных активов и наносящий большой урон репутации компании.

-

5. Критический ущерб, приводящий к критическим потерям материальных активов или к полной потере репутации компании на рынке, что делает невозможным дальнейшую деятельность организации.

В настоящей методике предлагается оценивать уровень ущерба информационной системе в зависимости от частости проявления той или

Таблица 1. Классификация по признаку «способ распространения угрозы»

|

№ п/п |

Класс угроз |

Способ распространения |

|

1 |

Атаки с использованием вредоносного кода |

Через файл электронной почты |

|

Через дискеты и CD диски |

||

|

Через скачанный из Internet файл |

||

|

С пиратскими программами |

||

|

Со СПАМом |

||

|

2 |

Сетевые атаки |

На переполнение буфера |

|

IP-spoofing |

||

|

На систему НСД |

||

|

Cracking Web-серверов |

||

|

3 |

Атаки на получение несанкционированного доступа |

Установка и использование посторонних программ |

|

Сканирование IP адресов и портов сети |

||

|

Загрузка с дискеты |

||

|

Подбор паролей |

||

|

Атаки на переполнение буфера |

||

|

Подключение модемов и других аппаратных устройств |

||

|

4 |

Злоупотребление полномочиями |

Использование компьютера в личных целях |

|

Ошибки персонала |

||

|

Продажа корпоративных данных |

||

|

Раскрытие конфиденциальных данных |

||

|

Использование компьютеров для непроизводственной деятельности |

||

|

5 |

Сбои в работе аппаратуры |

Отказ связи |

|

Аппаратный сбой |

||

|

Потеря питания |

||

|

Зависание компьютера |

||

|

6 |

Кражи и чрезвычайные ситуации |

Воровство активов |

|

Похищение персонала |

||

|

Пожар |

||

|

Землетрясение |

||

|

Наводнение |

||

|

7 |

Чрезмерное использование систем защиты, ухудшающее работу автоматизированной системы |

Антивирусная защита |

|

Криптографическая защита |

||

|

Защита точек доступа, сетевых служб и сетевых коммуникаций (МЭ, DNS, DHCP и др.) |

||

|

Защита от НСД (встроенные средства и внешние устройства) |

||

|

Разграничение прав доступа, групповая политика и мониторинг |

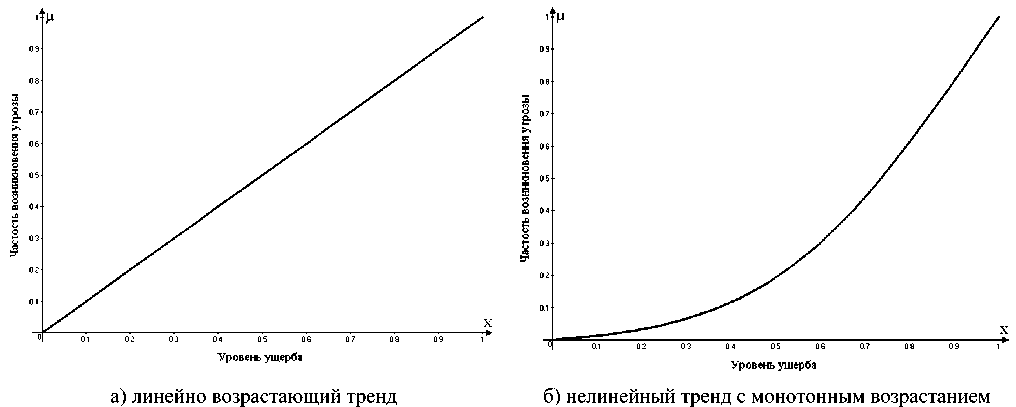

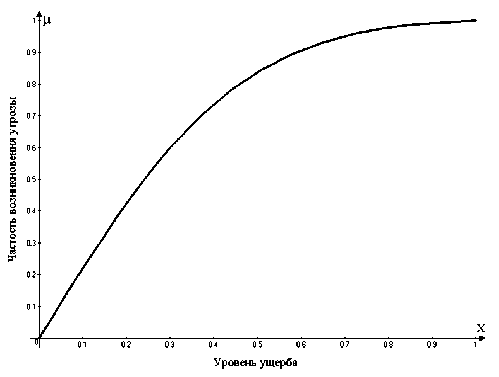

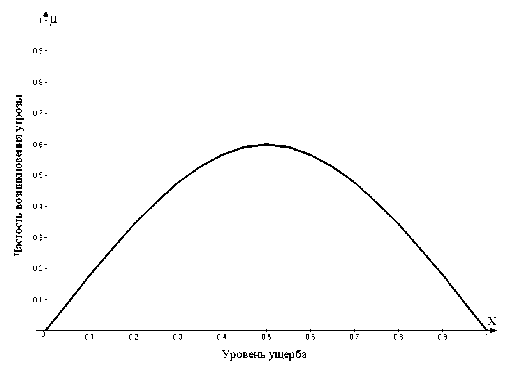

в) нелинейный тренд с монотонным возрастанием

Рис. 1. Виды функции принадлежности типовых нечетких множеств уровня ущерба информационной системе

г) нелинейный тренд с периодом возрастания и убывания

иной угрозы. Такое оценивание имеет вид нечеткого множества, у которого носитель – уровень ущерба (в рублях), функция принадлежности – степень проявления угрозы (частость).

Этап 2. Построение начальных нечетких множеств уровня ущерба информационной системе. Построение функций принадлежности начальных нечетких множеств уровня ущерба информационной системе производится экспертным путем. Группе экспертов предлагается оценить зависимость частости появления выделенных видов угроз и соответствующего уровня ущерба предприятию. Такая зависимость представляет собой аналитическую функцию с одним из четырех основных видов трендов: линейный (Л), экспоненциальный (Э), логарифмический (Лог), полиномиальный (П). Причем линейный тренд является возрастающим, экспоненциальный и логарифмический – нелинейно монотонно возрастающими, полиномиальный – с периодом возрастания и убывания. Более точно экспертам необходимо для каждой угрозы выбрать типовую для нее функцию принадлежности уровня ущерба информационной системе. На рис. 1 приведены четыре типовые функции принадлежности.

Результаты своего оценивания каждый эксперт вносит в так называемый опросник, который представляет собой таблицу 1 с добавлением столбцов для выбора вида тренда поведения каждой угрозы. Таблица 2 является частью такого опросника для внесения результатов оценивания в рамках одного класса угроз. В ней для выбора вида тренда используется символ «+». В случае затруднения с ответом эксперт может выбрать вариант «не знаю». Такой вариант при дальнейшей обработке результатов учитываться не будет.

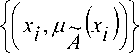

Заполнение всего опросника позволяет формировать нечеткие множества уровня ущерба информационной системе от реализации каждой конкретной угрозы заданным способом распро- странения. Эти нечеткие множества будем называть экспертными, или начальными, и обозначим через

где У – класс угроз; / = 1;2 ... m – способ распространения угрозы; Xj – уровень ущерба информационной системе от реализации рассматриваемой угрозы; цЬ – частость появления угрозы класса q способом I.

Таблица 2. Результат экспертного оценивания поведения угроз в классе «Атаки с использованием вредоносного кода»

|

№ п/п |

Способ распространения |

Вид тренда |

Не знаю |

|||

|

л |

э |

Лог |

п |

|||

|

1 |

Через файл электронной почты |

+ |

||||

|

2 |

Через дискеты и CD диски |

+ |

||||

|

3 |

Через скачанный из Интернета файл |

+ |

||||

|

4 |

С пиратскими программами |

+ |

||||

|

5 |

Со СПАМом |

+ |

||||

Если задана стоимость S защищаемой информации, то по формуле умножения нечеткого множества на число можно получить величину ущерба информационной системы от реализации рассматриваемой угрозы

cq’1 = s-w4^

Этап 3. Построение обобщенных и итогового нечетких множеств уровня ущерба информационной системе (по данным одного эксперта). Для получения обобщенных нечетких множеств уровня ущерба от реализации всего класса угроз на информационную систему необходимо сложить полученные на этапе 2 начальные нечеткие множества. Сложение предлагается выполнять по алгебраическому методу [8]: функция при- надлежности суммы двух нечетких множеств

и В = fc^B^))} при соот- ветствующих носителях X равна величине п^х0 =

А+В 1 А 1 В 1

- ц-ХхА- ц~ДхЛ .

А 1 В 1

Обобщенное нечеткое множество уровня ущерба от реализации класса угроз на информационную систему определяется суммой

~ л Гл / А1 л /

Итоговое нечеткое множество ущерба информационной системе представляет собой нечеткий вывод по всем полученным ранее обобщенным нечетким множествам

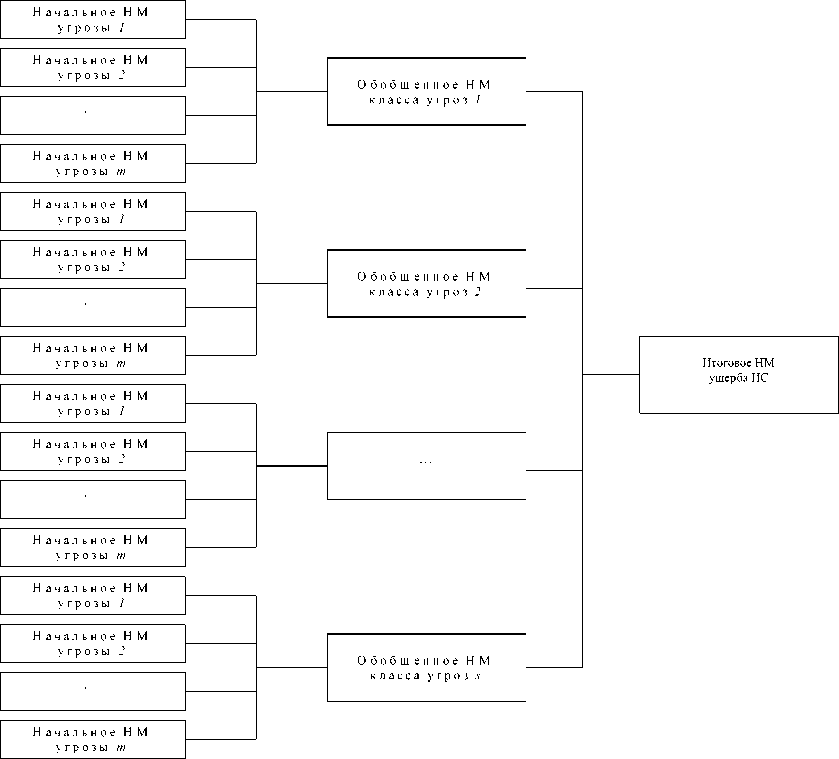

Схема вывода итогового нечеткого множества ущерба информационной системе от реализации всех возможных угроз, полученная по данным одного эксперта, приведена на рис. 2.

Интегральной оценкой является результат обработки итоговых нечетких множеств ущерба информационной системе, полученных всеми экспертами.

Этап 4. Вывод интегральной оценки ущерба информационной системе предприятия (по данным группы экспертов). Обозначим количество экспертов, участвующих в оценивании ущерба информационной системе, переменной к . Предварительно каждый из этих экспертов определяет степень своей компетентности в вопросах информационной безопасности. В рамках предлагаемой методики следует упорядочить экспертов по убыванию степени их компетентности и перенумеровать индексом j = ^,2- к. Аналогичным образом необходимо перенумеровать итоговые нечеткие множества, полученные на этапе 3:

Wj = {(х/,//(х/ ))}; z = 1;2 г ;

j = 1;2 к . (6)

Рис. 2. Схема нечеткого вывода итогового нечеткого множества ущерба информационной системе (по данным одного эксперта)

Упорядоченные итоговые нечеткие множества (6) вносим в таблицу 3.

Далее предлагается составить матрицу соответствия мнения экспертов, являющуюся булевой матрицей. Обозначим эту матрицу через г= ^ ; 1 = \Л-.,г; j = U,..,k. (7)

Ее элементы будут формироваться следующим образом. Присвоим эксперту 7 -1 степень «наиболее компетентен». Тогда элементы первого столбца ^П матрицы Y будут равны 1. Теперь необходимо сравнить степени прина длежности № ), x/|xz. ], …, ^Vi / попарно с

• Если их относительное отклонение от //^ j колеблется в пределах 5%, то соответствующему элементу y^ приписывается значение 1, в противном случае 0.

Таблица 3. Упорядоченные по убыванию степени компетентности экспертов и итоговые нечеткие множества

|

Эксперты Степени принад-*лежности |

7=1 |

7=2 |

||

|

//(х/) |

дк) |

Xх?) |

||

|

//(х^ ) |

z |

дк) |

fe) |

|

|

МХг ) |

//(х,2) |

fc) |

Интегральную оценку ущерба информационной системе обозначим через = {Ь^к))}- Ее вывод является итеративным процессом. Приведем описание итераций.

Итерация 1. Обозначим матрицу соответствия мнений экспертов через уО) В этой матрице следует выполнить Z = 1, Г проверок. Каждая проверка включает в себя построчное сложение к элементов 2 у а и сравнение этой суммы с ве- к личиной ИЗ-к. Если 2 у а >2/3-к, то эле- менту нечеткого множества интегральной оценки ущерба информационной системе присваивается соответствующее значение степени принадлежности первого эксперта В противном случае считается, что данная степень принадлежности не определена. Интегральная оценка ущерба информационной системе считается построенной, если определены все степени принадлежности AxiK i = ^2 - г • В противном случае следует выполнять итерацию 2.

Итерация 2. Для получения не определенных на предыдущей итерации степеней принадлежности необходимо сформировать новую матрицу соответствия мнений экспертов, которую обозначим через У . В ней степень «наиболее ком- петентен» следует присвоить второму эксперту J — 2. Тогда элементы второй строки матрицы Y равны 1, а для получения остальных необ- ходимо сравнивать относительные отклонения их от ^?1 Как и ранее, допустимым является отклонение в пределах 5%. Ячейкам с допустимым отклонением присвоить значение 1, с недопустимым – 0.

Проверку согласованности мнений экспертов следует производить для не определенных на предыдущей итерации степеней принадлежности. Как и прежде, если сумма элементов строки матрицы 2 у^^ИЗ-к , то неопределенно-7=1 J му элементу /ti присвоить соответствующее значение f^i )" Если по завершении итерации 2 остались неопределенными некоторые степени принадлежности 4^')’ то следует перейти к итерации 3, где наиболее компетентным будем считать мнение третьего эксперта 7' = 3 и т.д. Процесс следует продолжать до тех пор, пока не будут определены все степени принадлежности нечеткого множества W = .

Валидация интегральной оценки ущерба информационной системе

Для получения качественных оценок состояния уровня информационной безопасности необходимо провести соотношение между значе- ниями функции принадлежности и результатом логического вывода. При этом пороговое значение результатов логического вывода в зависимости от решаемой задачи может изменяться. Если функция принадлежности не имеет монотонный характер, то даже плавное изменение порога принятия решения может привести к резкому изменению качественной оценки. Аналогичная ситуация может возникнуть и при наличии разрывов в функции принадлежности.

Следовательно, для оценки качества интегральной оценки ущерба информационной системе предлагается использовать векторную целевую функцию [9-10]

F = (FpF2). (8)

Критерий F 1 является критерием монотонности функции принадлежности по возрастанию и определяется как

^l = F/+iM-F/M^0. (9)

Критерий 2 является критерием сглаженности и оценивается с помощью среднего квадратичного отклонения

г / *

2 ^(х^-м Z=1

где F(^/) – степени принадлежности нечеткого множества интегральной оценки ущерба информационной системе, F (^-) – степени принадлежности соответствующего типового тренда. Оптимальной интегральной оценкой ущерба информационной системе будем считать такое нечеткое множество ^ = b’^z))}’ в котором наиболее полно выполняются критерии (9)-(10).

Заключение

Предложенная методика получения интегральной оценки ущерба информационной системе базируется на экспертном подходе построения функций принадлежности начальных нечетких множеств. Для формирования обобщенных нечетких множеств ущерба информационной системе от реализации класса угроз предложено использовать алгебраическое сложение начальных нечетких множеств.

Для вывода итогового нечеткого множества предлагается использовать правило максимального риска. Формирование интегральной оценки производится посредством авторского подхода, называемым процедурой проверки согласованности мнений экспертов. Для возможности проведения валидации интегральной оценки ущерба информационной системе и выбора наиболее оптимальной интегральной оценки из имеющихся альтернатив предложено использовать многокритериальный подход. Векторная целевая функция при таком подходе состоит из критериев монотонности и сглаженности.

Предложенная методика формирования нечеткого множества ущерба информационной системе от реализации всех возможных угроз обладает следующими двумя основными достоинствами:

-

- не использует аппарат теории вероятностей в силу отсутствия реальной статистики воздействия угроз;

-

- не применяет процедуру оценки степени соответствия информационной системы определенному набору требований по обеспечению информационной безопасности, что может являться весьма дорогой процедурой для предприятия.

Работа выполнена в рамках федеральной целевой программы «Научные и научно-педагогические кадры инновационной России» на 20092013 годы

Список литературы Обработка результатов экспертной оценки ущерба информационной системе для вывода интегральной функции принадлежности

- Домарев В.В. Безопасность информационных технологий. Методология создания систем защиты. К.: OOO «ТИД ДС», 2001. -688 с.

- Емельянников М. Информационные системы персональных данных: http://daily.sec.ru/dailypblshow.cfm?rid=9&pid=22489.

- Малюк А.А. Информационная безопасность. Концептуальные и методологические основы защиты информации. М.: Горячая Линия -Телеком, 2004. -280 с.

- Шураков В.В. Обеспечение сохранности информации в системах обработки данных (по данным зарубежной печати). М.: Финансы и статистика, 1985. -224 с.

- Zadeh L.A. Fuzzy sets//Information and Control. Vol.8, N3, 1965. -P. 338-353.

- Кофман А. Введение в теорию нечетких множеств. М.: Радио и связь, 1982. -432 с.

- Корченко А.Г., Рындюк В.А. Исследование статистических методов формирования функций принадлежности//Защита информации. Сб. научных трудов. Вып.2(9). К.: НАУ, 2002. -С. 54-60.

- Борисов А.Н., Крумберг О.А., Федоров И.П. Принятие решений на основе нечетких моделей: Примеры использования. Рига: Зинатне, 1990. -184 с.

- Подиновский В.В., Ногин В.Д. Парето-оптимальные решения многокритериальных задач. М.: Наука, 1982. -256 с.

- Емеличев В.А., Перепелица В.А. Сложность дискретных многокритериальных задач//Дискретная математика. Т.6, Вып.1, 1994. -С. 3-33.