Обзор и краткий анализ текущего состояния мобильной связи на примере сетей GSM

Автор: Аристов Максим Сергеевич, Шишин Олег Игоревич, Рапетов Антон Максимович, Крымов Антон Сергеевич, Егоров Алексей Дмитриевич

Журнал: Спецтехника и связь @st-s

Статья в выпуске: 1, 2014 года.

Бесплатный доступ

Данная работа посвящена анализу текущего состояния мобильной связи на примере GSM-сетей. Рассмотрены различные уязвимости сетей и угрозы безопасности информации, передаваемой по сотовым сетям, а также модель атаки Man-in-the-Middle в беспроводных сетях связи. Приведен процесс моделирования и анализ способов защиты от атак Man-in-the-Middle.

Gsm-сеть, мобильная связь, атаки man-in-the-middle, модель нарушителя и угроз

Короткий адрес: https://sciup.org/14967196

IDR: 14967196

Текст научной статьи Обзор и краткий анализ текущего состояния мобильной связи на примере сетей GSM

Данная работа посвящена анализу текущего состояния мобильной связи на примере GSM-сетей. Рассмотрены различные уязвимости сетей и угрозы безопасности информации, передаваемой по сотовым сетям, а также модель атаки Man-in-the-Middle в беспроводных сетях связи. Приведен процесс моделирования и анализ способов защиты от атак Man-in-the-Middle. Ключевые слова: GSM-сеть, мобильная связь, атаки Man-in-the-Middle, модель нарушителя и угроз.

This article deals with analytical statistics on mobile network state, by example of GSM. Different network vulnerabilities and threats to security of information transmitted over cellular networks, as well as a model of Man-in-the-Middle attack in wireless communication networks are considered. The paper covers modeling and analysis of the means of protection against Man-in-the-Middle attack. Key words: GSM network, mobile communications, Man-in-the-Middle attack, intruder and threats model.

Н а сегодняшний момент GSM-сеть является самым распространенным и удобным средством связи. GSM-сеть получила большое распространение по всему миру благодаря своей относительно небольшой цене установки (по сравнению с другими технологиями мобильной связи), доступности и универсальности мобильных устройств, поддерживающих технологию, а также своей закрытости, что изначально делало систему неподдаю-щейся атакам злоумышленников.

Сегодня GSM-технология считается устаревшей, многие отказываются от нее в пользу более современных сетей, таких как CDMA (Code Division Multiple Access – множественный доступ с кодовым разделением) и LTE (Long Term Evolution). Большинство уязвимостей этой сети известны и доступны общественности [1 – 3]. При этом многие из них лежат в основе концепции технологии и не могут быть устранены. Сеть третьего поколения (3G) решает многие проблемы GSM, но новая технология требует модернизации оборудования, чего некоторые операторы связи не могут себе позволить. Как и любая технология, сети третьего поколения также имеют уязвимости, которые также известны. Данные особенности поднимают проблему уязвимости конфиденциальной связи абонентов сети радиодоступа. Большинство уязвимостей можно устранить, не прибегая к большим затратам и модернизации оборудования.

Модель нарушителя и модель угроз в сетях сотовой связи

В качестве нарушителя информационной безопасности, рассматривается нарушитель, который не имеет непосредственного доступа к техническим средствам и ресурсам системы. Сте- пень информированности нарушителя зависит от многих факторов, включая реализованные на объектах сети радиодоступа конкретные организационные меры и компетенцию нарушителей. Поэтому объективно оценить объем знаний вероятного нарушителя в общем случае практически невозможно.

В этой связи в целях создания определенного запаса прочности предполагается, что вероятные нарушители обладают всей информацией, необходимой для подготовки и проведения атак, за исключением информации, доступ к которой со стороны нарушителя исключается системой защиты информации. К такой информации, например, относится парольная (аутентифицирующая) информация.

Предполагается, что нарушитель имеет доступные в свободной продаже и специально разработанные технические средства и программное обеспечение.

1-4 – НИЯУ МИФИ, аспиранты, 5 – НИ ЯУ МИФИ, студент.

А также все необходимые для проведения атак средства, возможности которых не превосходят возможности аналогичных средств атак на информацию.

К основным угрозам безопасности информации, передаваемой по каналу передачи сотовых сетей, относятся: ♦ осуществление пассивного прослушивания радиоканала злоумышленником;

-

♦ атака на оборудование абонентов сети;

-

♦ перехват информации по каналам связи операторов сети, изменение, искажение, перенаправление передаваемой информации;

-

♦ перегрузка оборудования оператора связи, вывод из строя связи;

-

♦ преднамеренная продажа конфиденциальной информации операторами связи сторонним лицам;

-

♦ преднамеренное предоставление ложной информации абоненту в целях обмана, ввода в заблуждение, саботажа;

-

♦ сбор данных посредством сторонних приложений, установленных пользователем;

-

♦ использование уязвимостей операционных систем оборудования абонента;

-

♦ использования уязвимостей интегрированных систем;

-

♦ использование конфиденциальных данных пользователей компаниями – разработчиками оборудования и программного обеспечения в сторонних целях.

Моделирование атакиMan-in-theMiddle в беспроводных сетях связи

Число пользователей сетей беспроводной мобильной связи постоянно увеличивается. Все более мощные мобильные устройства становятся доступны по более низкой стоимости. В связи с этим атака Man-in-the-Middle (MitM, «человек посередине») представляет реальную угрозу безопасности беспроводной сети [2]. Повсеместное распространение беспроводных сетей привело к ряду проблем в области безопасности между поставщиками услуг и конечными пользователями.

Радиоинтерфейс и доступ к беспроводной связи – это две области, где беспроводные сети не обеспечивают такой же уровень защиты, как проводные сети, если только не приняты дополнительные меры безопасности. Две основные угрозы представляют собой перехват данных по радиоинтерфейсу и незаконный доступ к беспроводной связи. Перехват пользовательских данных может привести к потере чувства защищенности и конфиденциальности у абонентов беспроводной сети. Защита от незаконного использования услуг должна прослеживаться не только по отношению к системам биллинга, но и к случаям представления злоумышленника оператором связи: представившись оператором связи в сети, злоумышленник имеет возможность перехвата всех пользовательских данных по радиоинтерфейсу.

Протоколы аутентификации, такие как WEP, EAP, GSM AKA, используются в различных беспроводных сетях для предотвращения незаконного использования беспроводных услуг. Но в этих протоколах безопасности механизм защиты основан только на односторонней аутентификации, где клиент проходит аутентификацию на сетевом сервере. Это открывает возможность злоумышленникам использовать атаки Man-In-The-Middle для выдачи себя за настоящего оператора связи.

Далее создана и рассмотрена математическая модель для анализа атак Man-In-The-Middle в разнообразных беспроводных сетях. Затем используются утверждения и логические операции для анализа отношений элементов в формальной модели. Модель и логические рассуждения, используемые в ней, помогают оценить, является ли данная система уязвимой для рассмотренного типа атак.

Атака Man-In-The-Middle в общем случае применима в любом протоколе связи, где отсутствует двусторонняя аутентификация. Для реализации MitM-атаки в беспроводной сети должны быть выполнены два условия. Во-первых, весь трафик между целевыми устройствами должен быть перехвачен и предоставлен злоумышленнику. Во-вторых, злоумышленник может выдавать свое оборудование за настоящее устройство сети.

Представленные условия легко осуществимы в сетях беспроводного доступа. Обычно мошенник использует в качестве оборудования сети мощные базовые станции (БС) или точки доступа (ТД). Когда мощность сигнала атакующего оборудования выше, чем настоящего, трафик абонентов автоматически проходит через оборудование злоумышленника. Для идентификации устройств злоумышленника используются необходимые сообщения для идентификации, стандартизированные в используемом типе беспроводной связи, в результате чего мошенник представляется в сети как настоящая БС или ТД оператора связи.

Наиболее распространенной моделью MitM-атаки в беспроводной сети является туннельная модель (Т-модель) [1]. Упрощенная схема отношений между участниками сети описана далее ( А – абонент сети №1, Б – абонент сети № 2, В – злоумышленник). В перехватывает и блокирует начальное сообщение, которое является аутентификационным сообщением от абонента А абоненту Б . В изменяет сообщение, маскируется и отправляет его абоненту Б . Таким образом, А и Б договорились об используемом способе шифрования, который знает и понимает В . Тогда В может использовать свой способ шифрования, читать и передавать «конфиденциальные» сообщения между А и Б , выступая в роли своеобразного «туннеля».

В туннельной модели аутентификационное сообщение между клиентом и сервером, которое не видно абоненту беспроводной сети связи, определяется сервером. Таким образом, злоумышленник может легко подменить аутентификационное сообщение связи его собственными, что позволяет ему полностью контролировать и следить за общением абонентов А и Б .

Определим свойства безопасности абонента А и обозначим их в виде (Аутентификационная информация, RES); злоумышленник В имеет только одно свойство безопасности (Аутентификационная информация*); абонент Б имеет следующие свойства безопасности (Шифрование, XRES). Формальный анализ Т-модели изображен на рис. 1 . Путем логических рассуждений выведем правила, определяющие, соответствует ли данная система Т-модели.

Утверждение р: аутентификационные сообщения не защищены, поэтому для злоумышленника В очень легко перехватить сообщения, заблокировать их, изменить, подменить и отправить абоненту Б.

Утверждение q : абонент Б является ключевым участником схемы, решающим, применимо ли шифрование в данном соединении.

Утверждение r : злоумышленник В не может вычислить зашифрованный ответ, поскольку он не может получить имя пользователя и пароль абонента A . Все, что может сделать В , – это направить ответ от абонента А к Б . Абонент Б инициирует запрос, в процессе которого RES и XRES сравниваются, ожидая верного ответа. Таким образом, аутентификация абонента А завершается успешно, и сеанс связи между абонентами А и Б продолжается.

Следствие s : элементы А , Б и В удовлетворяют Т-модели.

Теорема :

А (Аутентификационное сообщение, RES)

Л

Утверждение р Утверждение г

V

В (Аутентификационное сообщение*) ^А^

Б (Шифрование, XRES)

Рис. 1. Связь элементов Т-модели

р П q А Г

RES н XRES ' >5

Теорема означает, что если данная система состоит из трех элементов и отношения элементов удовлетворены утверждениям p , q и r , то система уязвима для атаки MitM.

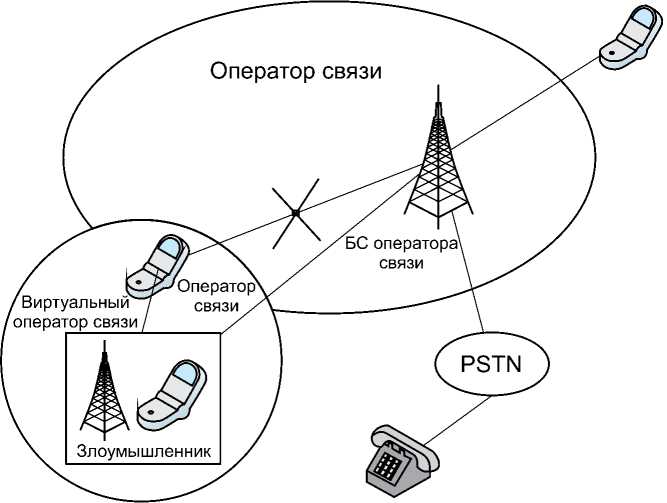

Глобальная система мобильной связи (GSM) переняла несколько механизмов [4] для обеспечения аутентификации пользователя и конфиденциальности данных. Для предотвращения незаконного использования беспроводных услуг сеть GSM аутентифицирует личность пользователя при помощи механизма «запрос-ответ», то есть пользователь подтверждает свою личность, предоставляя ответ на временной запрос сети. Здесь анализируется MitM-атака на GSM AKA (Authentication and key agreement) [5] для проверки правильности T-модели. На рис. 2 изображена схема MitM-атаки в GSM-сети.

С течением времени все больше уязвимостей стандарта GSM становятся известны [3, 6 – 10]. Аутентификация в стандарте GSM только однонаправленная, что означает невозможность проверки пользователем подлинности используемого сегмента сети. Отсутствие аутентификации обслуживающей сети позволяет произвести атаки так называемых ложных базовых станций [11]. Также пользователь не может знать, используется ли его ключ шифрования и аутентификационная информация, предоставленная обору-

Рис. 2. Атака MitM в сети GSM

дованием, повторно. Кроме того, пользователь не контролирует шифрование радиоканала. Оборудование сети имеет возможность отключить шифрование передающейся по каналу информации, и пользователь не сможет отследить данный момент.

Уязвимости GSM-сети предоставляют возможности злоумышленнику для реализации MitM-атак. Мошенник может выдать себя за подлинную БС или абонента сети. Атакующий имеет возможность подслушать, изменить, удалить, перенаправить и воспроизвести сообщения и голосовые данные между сетью и конечным пользователем.

Далее приведено описание реализации атаки MitM в GSM AKA.

Атакующий представляет собой сочетание абонента сети (MS – Mobile Subscriber) и БС (BTS – Base Transceiver Station) / контроллер базовых станций (BSC – Base Station Controller). Злоумышленник представляется в сети как BTS / BSC и отправляет свою частоту вещания MS. Таким образом, появляется новая домашняя сеть, называемая виртуальной сетью.

Так как мощность виртуальной сети намного выше, чем настоящей, каждый MS в радиусе виртуальной сети зарегистрируется в сети поддельной BTS / BSC. Захваченный MS высылает сообщение «Аутентификационная информация» с информацией о шифровании ложной BTS / BSC. Так как GSM не обеспечивает целостность данных, ложная BTS / BSC может перехватить сообщение по радиоканалу, заменить сообщением с собственным шифрованием и передать его настоящей BTS / BSC. Например, мы можем изменить сообщение «Аутентификационная информация» на «Аутентификационная информация*», которое сообщит о том, что данное устройство не поддерживает какое-либо шифрование. Результатом атаки станет возможность общения между BTS / BSC и MS.

Затем атакующий представляет себя как MS и отправляет сообщение «Аутентификационная информация*» настоящей BTS / BSC. Злоумышленник пересылает запрос на аутентификацию (RAND) от настоящей BTS / BSC настоящему MS и передает ответ на запрос аутентификации (SRES). Так как сообщение «Аутентификационная информация*» означает, что MS не поддерживает шифрование, команды от настоящей BTS / BSC передаются в незашифрованном виде. Мошенник отправляет команды настоящему MS, представляется как MS и отправляет данные настоящей BTS / BSC. Когда настоящий MS взаимодействует с обслуживающей сетью, злоумышленник записывает все сообщения и воспроизводит их.

Чтобы избежать получения мошенником IMSI (International Mobile Subscriber Identity – международный идентификатор мобильного абонента) путем перехвата сигнала данных по радиоинтерфейсу, в стандарте GSM IMSI обычно заменяет на TMSI (Temporary

Mobile Subscriber Identity – временный идентификатор мобильной станции). Когда пользователь находится в роуминге (в чужой сети), предыдущий TMSI не доступен новой сети. Для аутентификации MS иностранные сети отправляют запрос на получение IMSI мобильной станции. Атакующий передает сообщение MS «Запрос на идентификацию» и получает IMSI мобильной станции.

Рассмотрим, насколько MitM-атака в GSM-сети соответствует T-модели. Обозначим свойства MS (Аутентификационная информация, SRES); единственное свойство MitM (Аутентификационная информация*); свойства BTS / BSC (Режим шифрования, XRES). Утверждение р : аутентификационное сообщение передается в незашифрованном виде, поэтому злоумышленник с легкостью может его перехватить, заблокировать, поменять на свое аутентификационное сообщение, представиться MS и отправить его BTS / BSC.

Утверждение q : BTS / BSC является ключевым участником схемы, решающим, применимо ли шифрование в данном соединении.

Утверждение r : злоумышленник MitM не может вычислить зашифрованный ответ, поскольку он не может получить имя пользователя и пароль MS. Все, что может сделать В , – это направить ответ от MS к BTS / BSC. BTS / BSC инициирует запрос, в процессе которого SRES и XRES сравниваются, ожидая верного ответа. Таким образом, аутентификация MS завершается успешно, и сеанс связи между абонентами MS и BTS / BSC продолжается.

Следствие s : элементы MS, BTS / BSC и MitM удовлетворяют Т-модели.

p ∩ q ∩ r

Согласно теореме

^ П A г => s

Значит, GSM-сеть уязвима к атакам MitM.

Моделирование и анализ способов защиты от атак MitM

Проанализировав формальную Т-мо-дель, получаем теорему:

р П q П Г

SRES и XRES

' >5

Согласно теореме

V ~р и ~ q и -S

Следовательно, даже одно изменение в утверждениях q , r или s изменит исходное условие теоремы.

Так как утверждение s зависит только от атакующего, на него невозможно повлиять извне. Возможно лишь изменить утверждения p и q , а для этого необходимо изменить свойства абонентов А и Б . Использование каких-либо изменений в архитектуре сети, протоколах и способах аутентификации приведут к значительным затратам операторов связи, поэтому не будут рассмотрены в данной статье.

Для изменения утверждений с минимальными затратами и полноценной защитой в целом предлагается использовать виртуальный оператор (MVNO). Создаваемая сеть использует коммутационное оборудование виртуального оператора связи, при этом позволяя использовать шифрование, отличное от стандартов шифрования в сети стандарта GSM. В SIM-карты, распространяемые виртуальным оператором связи, будет заложена возможность установки шифрованного соединения при коммуникации абонентов виртуальной сети. При этом SIM-карта предоставляет аппаратную реализацию шифрования, что позволит абонентам сети использовать любое оборудование для установления шифрованных каналов связи.

Если применить данный способ защиты к рассмотренной модели атаки, свойства абонентов А и Б изменятся следующим образом: абонент А обладает свойствами (Шифрование, СRES); абонент Б : (Определяемое шифрование, СXRES). Аутентификационный запрос передается по радиоканалу не в открытом виде, а в виде зашифрованного сообщения установленным виртуальным оператором связи. Из этого следует, что утверждения p и q теряют свою силу, а условия теоремы не выполняются.

Таким образом, атаки типа MitM является существенной угрозой в беспроводных сетях. В данной работе атака MitM рассматривается в модели беспроводной сети, а далее обобщается

единой моделью, которая носит название «Туннельная модель». Связи каждого элемента со свойствами в Т-модели анализируются с помощью логического метода рассуждения. Представленная модель может быть использована для оценки безопасности в беспроводных сетях. Также представлена модель за- щиты, применимая к сетям GSM. Предлагаемая модель является простым и оптимальным решением для защиты сети GSM от атак типа MitM ■

Список литературы Обзор и краткий анализ текущего состояния мобильной связи на примере сетей GSM

- А.В. Новицкий, Д.М. Михайлов, А.В. Стариковский, А.В. Зуйков. Уязвимости стандарта GSM и прослушивание телефонных разговоров./Безопасность информационных технологий. «Безопасность мобильной связи», 2012. -2БМС. -С. 8 -10.

- Бельтов А.Г., Жуков И.Ю., Михайлов Д.М., Стариковский А.В., Пихтулов А.А., Толстая А.М. Тенденции развития методов мобильного мошенничества с помощью службы передачи данных GPRS./Спецтехника и связь, 2012. -№ 4. -С. 6 -8.

- Toorani, M., Beheshti, A. Solutions to the GSM Security Weaknesses. The Second International Conference on Next Generation Mobile Applications, Services and Technologies, 2008. -NGMAST '08. -Pages 576 -581.

- Asokan N., Niemi V., Nyberg K. «Man-in-the-middle in tunnelled authentication protocols»./Security Protocols. -Springer Berlin Heidelberg, 2005. -С. 28 -41.

- European Telecommunications Standards Institute (ETSI) «Digital cellular telecommunications system (Phase 2+); Security aspects», 1998

- European Telecommunications Standards Institute (ETSI) T. S. 133 102 V11.5.1 (2013)./Universal Mobile Telecommunications System (UMTS); 3G security; Security architecture.

- Toorani M., Beheshti A. Solutions to the GSM security weaknesses./Next Generation Mobile Applications, Services and Technologies, 2008. -NGMAST'08. The Second International Conference on. -IEEE, 2008. -С. 576 -581.

- Siddique S. M., Amir M. Notice of Violation of IEEE Publication Principles GSM Security Issues and Challenges./Software Engineering, Artificial Intelligence, Networking, and Parallel/Distributed Computing, 2006. -SNPD 2006. -Seventh ACIS International Conference on. -IEEE, 2006. -С. 413 -418.

- La Polla, M., Martinelli, F., Sgandurra, D. A Survey on Security for Mobile Devices. -Communications Surveys & Tutorials, IEEE (Volume 15. -Issue 1), 2013. -Pages 446 -471.

- Meyer, U., Wetzel, S. On the impact of GSM encryption and man-in-the-middle attacks on the security of interoperating GSM/UMTS networks./15th IEEE International Symposium on Personal, Indoor and Mobile Radio Communications, 2004. -PIMRC 2004. -Volume 4. -Pages 2876 -2883.

- Meyer U., Wetzel S. On the impact of GSM encryption and man-in-the-middle attacks on the security of interoperating GSM/UMTS networks./Personal, Indoor and Mobile Radio Communications, 2004. -PIMRC 2004./15th IEEE International Symposium on. -IEEE, 2004. -Т. 4. -С. 2876 -2883.