Оценка модели рисков информационной безопасности: характеристика, проблемы и перспективы

Автор: Минаков А.В.

Журнал: Экономика и бизнес: теория и практика @economyandbusiness

Статья в выпуске: 10-2 (104), 2023 года.

Бесплатный доступ

Быстрое развитие информационных технологий также увеличивает риск утечки информации, призывая к разработке стратегии систематической защиты информации. В современных условиях организации должны разрабатывать и реализовать комплексную стратегию для обеспечения защиты от рисков безопасности и защиты конфиденциальных данных. Проведение оценки рисков с помощью специальных моделей позволяет целостно рассмотреть информационные технологии с точки зрения злоумышленников, принимать обоснованные решения о распределении ресурсов, инструментах и реализации мер безопасности. Целью исследования является оценка модели рисков информационной безопасности, дать характеристику рисков, выявить основные проблемы защиты от их возникновения и рассмотреть перспективы развития процесса управления рисками организации. При проведении исследования применялись различные общенаучные и специальные методы. Были поставлены и успешно решены следующие задачи исследования: проведен анализ существующих механизмов и инструментов защиты от угроз в информационной сфере, рассмотрены основные модели оценки рисков информационной безопасности защиты от угроз в информационной сфере, дана им характеристика и выявлены проблемы оценки информационных рисков, а также названы основные направления в применении моделей оценки рисков.

Информационная безопасность, информационные технологии, киберриски, модель безопасности, защита информации, экономическая безопасность

Короткий адрес: https://sciup.org/170201915

IDR: 170201915 | DOI: 10.24412/2411-0450-2023-10-2-63-69

Текст научной статьи Оценка модели рисков информационной безопасности: характеристика, проблемы и перспективы

Прежде всего, необходимо определить роль и место информационных технологий в современном мире. Так, по мнению У. Эргашева с соавторами, информационные технологии – это область управления и обработки информации с помощью компьютеров и любых других форм цифровых коммуникаций и технологий [11, с. 1]. Информационные технологии используются как в личных, так и в коммерческих целях. В процессе их использования возникает необходимость в обеспечении безопасности обрабатываемых данных.

При этом, важным элементом информационных технологий является информационная безопасность – это стратегическое внедрение инструментов для защиты информации от несанкционированного доступа, связанного с незаконными действиями, для управления рисками [11, с. 1]. С точки зрения А.М. Марачевой, риск состоит из таких элементов: тяжесть возможного ущерба, вероятность потенциального воздействия, частота и продолжительность влияния, способность избежать или сократить ущерб [6, с. 179]. Риски, связанные с применением информационных технологий, как раз и формируют те киберриски, которые снижают информационную безопасность организации, общества, человека.

Проведение оценки является неотъемлемой частью процесса управления рисками организации. А.И. Шлыков и А.С. Шабуров считают, что оценка риска – процесс обнаружения, составления перечня и описания элементов риска [109, с. 244]. В целом, анализ рисков — это метод, используемый для выявления и оценки факторов, которые могут поставить под угрозу успех проекта или достижение цели. Этот процесс оценивает риски и количественно определяет серьезность каждой потенциальной опасности, чтобы определить наилучший курс действий. Риски оцениваются на предмет их потенциально- го воздействия и вероятности возникновения, что дает информацию для процесса принятия решений, позволяя планировать и готовиться к потенциальным проблемам, а также снижать их негативное воздействие. Цель оценки рисков – убедиться, что у компании есть планы действий в чрезвычайных ситуациях на случай возникновения определенных сценариев.

А.В. Филимонов считает, что риск причинения вреда информационной системе есть всегда, и это может быть связано как с проблемами случайных утечек и иных нарушений вследствие ошибок при создании информационной системы, так и с намеренными действиями других лиц для похищения или причинения вреда информации. Система информационной безопасности должна быть в состоянии предотвращать угрозы, минимизировать потери, вызванные реализацией определенных угроз [8, с. 125].

Потенциальную опасность для информационных активов могут представлять:

эксфильтрация конфиденциальных или важных данных, скомпрометированные учетные данные, фишинговые атаки, атаки типа «отказ в обслуживании», атаки на цепочку поставок, неправильные настройки, аппаратные сбои, человеческие ошибки.

Оценка рисков безопасности определяет, изучает и реализует ключевые меры безопасности. Она также фокусируется на предотвращении дефектов и уязвимостей безопасности информационной системы.

Оценка рисков информационной безопасности – это не разовый проект по обеспечению безопасности. Скорее, это непрерывная деятельность. Непрерывная оценка предоставляет организации актуальный снимок угроз и рисков, которым она подвергается.

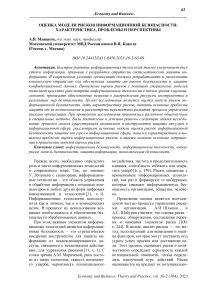

Р.С. Аносов, С.С. Аносов и И.Ю. Шахалов характерными особенностями оценки риска информационной безопасности считают следующие (рис. 1).

Рис. 1. Характерные особенности оценки риска информационной безопасности [3, с. 2]

Комплексная оценка рисков информационной безопасности позволяет организации:

-

- определить активы, подлежащие защите (например, сеть, серверы, приложения, центры обработки данных, инструменты и т.д.) внутри организации;

-

- создать профили рисков для каждого актива;

-

- определить, какие данные хранятся, передаются и генерируются этими активами;

-

- оценить критичность активов в отношении бизнес-операций (общее влияние на доходы, репутацию);

-

- измерить рейтинг рисков для активов и определить их приоритетность для оценки;

-

- применить смягчающие меры контроля для каждого актива на основе результатов оценки.

Такие факторы, как размер информационной системы, темпы роста, ресурсы и портфель активов, влияют на глубину моделей оценки рисков. Организации могут проводить обобщенные оценки, когда испытывают ограничения по бюджету или времени. Однако обобщенные оценки не обязательно обеспечивают детальное сопоставление активов, связанных с ними угроз, выявленных рисков, воздействия и средств контроля. Если результаты обобщенной оценки не обеспечивают достаточной корреляции между этими областями, необходима более глубокая оценка.

К проблемам оценки информационных рисков М.В. Шаханова, Е.Е. Швец, Д.С. Шаханова относят ограниченные бюджеты, ограниченные человеческие ресурсы, постоянно меняющуюся бизнес-среду [8, с. 97].

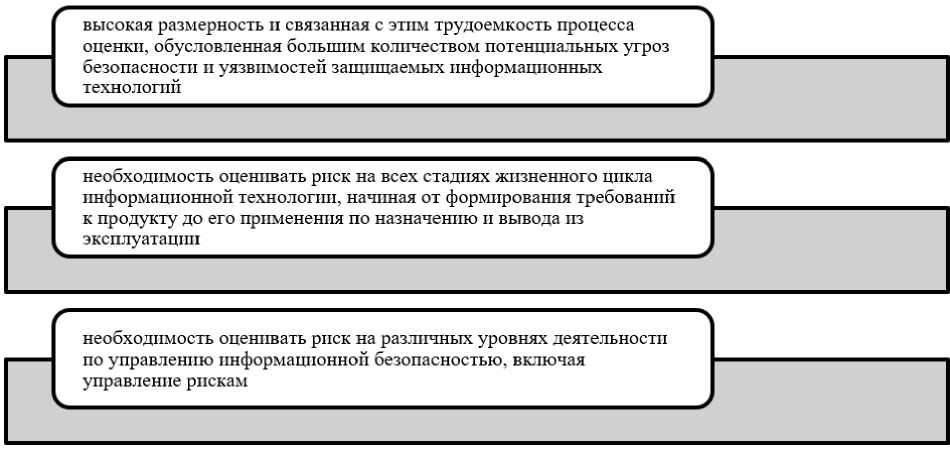

Для подтверждения актуальности задачи обеспечения информационной безопасности, оценки рисков, воспользуемся данными статистики. Количество событий информационной безопасности в РФ во 2 кв. 2023 г. относительно 2 кв. 2023 г. выросло на 38% до 325 тыс. событий (рис. 2).

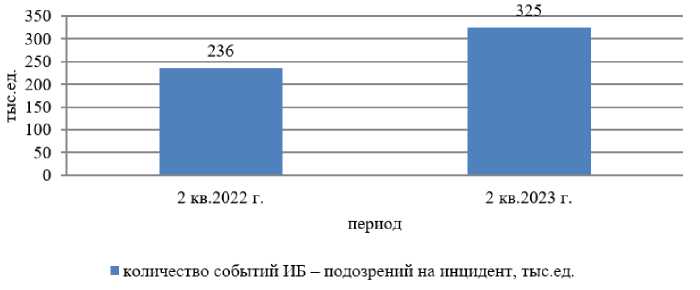

В 2023 г. наблюдается рост количества атак вредоносных программ, тогда как в 3 и 4 кварталах данный показатель снижался (рис. 3).

Рис. 2. Динамика количества событий информационной безопасности в РФ во 2 кв. 2022 г. – 2 кв. 2023 г., тыс. ед. [4]

период

■ количество атак вредоносных программ (атак шифровальщиков )

Рис. 3. Динамика количества атак вредоносных программ (атак шифровальщиков), ед. [1, 2]

С января по апрель 2023 года в Интернет в результате кибератак попали данные 123 российских организаций. А общий объем украденных данных составил 1,1 терабайта [6].

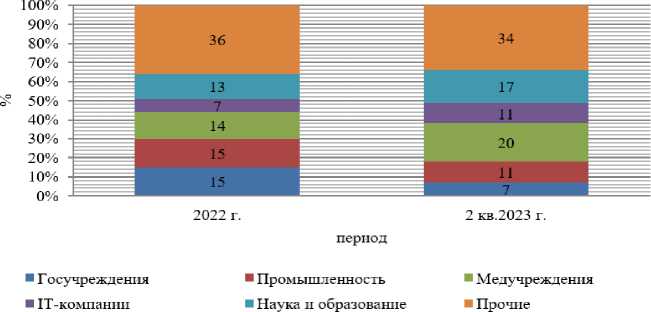

В структуре атак киберпреступников значительную долю составляют атаки на медучреждения, учреждения науки и образования, госучреждения, промышленность, IT-компании. В 2023 г. выросла доля атак на учреждения науки и образования, IT-компании, медучреждения (рис. 4).

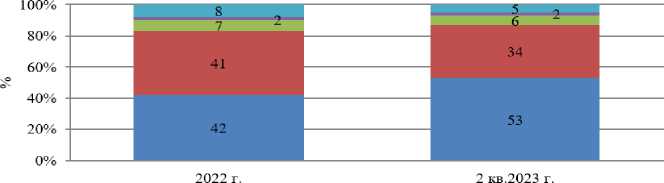

В структуре атак на организации преобладает распространение вредоносного программного обеспечения через электронную почту (рис. 5).

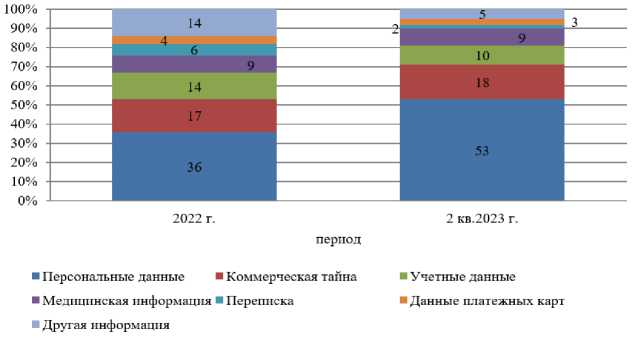

Структура похищенных данных у предприятий по типам представлена на рисунке 6.

Рис. 4. Распределение атак киберпреступников по организациям, % [1, 2]

период

■ Другое

■ Социальные сети

■ Сайты

■ Компрометация компьютеров, серверов и сетевого оборудования

■ Электронная почта

Рис. 5. Структура способов распространения вредоносного программного обеспечения в кибератаках на организации, % [1, 2]

Рис. 6. Структура похищенных данных у предприятий по типам, % [1, 2]

В большинстве случаев у организаций злоумышленники похищают персональные данные и сведения составляющие коммерческую тайну.

Таким образом, очевидно, что в настоящее время есть необходимость защиты от угроз в информационной сфере для всех предприятий и организаций.

Для решения данной задачи существуют различные модели, которые можно разделить на три группы:

-

- модели, оценивающие риски на качественном уровне (FRAP и др.);

-

- модели, ориентированные на количественную оценку (RiskWatch и др.);

-

- модели, использующие смешанные оценки (CRAMM и др.) [5, с. 188].

Рассмотрим несколько популярных моделей оценки рисков информационной безопасности.

Модель FRAP ориентирована на качественную оценку рисков информационной безопасности с точки зрения их влияния на достижение бизнес-целей предприятия.

Модель включает в себя анализ одной системы, приложения или сегмента биз-нес-операций за раз и создание группы людей, в которую входят специалисты, знакомые с потребностями бизнес-информации, и технический персонал, который имеет детальное представление о потенциальных уязвимостях системы и связанных с ними мерах контроля. Совещания, которые организуются по стандартной повестке дня, проводятся сотрудником офиса проекта или сотрудником по защите информации, который отвечает за обеспечение эффективного общения членов команды и соблюдения повестки дня.

В ходе общения команда проводит мозговой штурм для выявления потенциальных угроз, уязвимостей и, как следствие, негативного воздействия на целостность, конфиденциальность и доступность данных. Затем команда анализирует влияние такого воздействия на бизнес-операции и классифицирует риски в соответствии с уровнем их приоритетности.

После выявления и классификации рисков члены команды определяют средства контроля, которые можно использовать для нивелирования риска, уделяя особое внимание наиболее экономически эффективным средствам контроля. Выводы команды о том, какие риски существуют, каков их приоритет и какие меры контроля необходимы, документируются и предоставляются руководителю проекта и биз-нес-менеджеру для завершения плана действий. Здесь специалист по безопасности может помочь менеджеру бизнес-подразделения выяснить, какие средства контроля являются экономически эффективными и отвечают потребностям организации. После того как каждому риску присвоена мера контроля или он принят в качестве риска ведения бизнеса, старший бизнес-менеджер и участвующий технический эксперт подписывают заполненный документ. Основной документ и все связанные с ним дополнительные документы принадлежат спонсору бизнес-подразделения и хранятся в течение периода, определяемого процедурами управления записями.

CRAMM – это хорошо зарекомендовавшая себя модель оценки рисков, широко используемая в сфере безопасности информационных технологий. Она предоставляет организациям систематический подход к выявлению, оценке и управлению рисками для их критически важных активов [12].

Целью CRAMM является выявление и оценка рисков, связанных с внедрением и эксплуатацией информационнотехнологических систем, путем изучения потенциальных угроз, уязвимостей, воздействий и контрмер.

Ключевыми особенностями модели CRAMM являются:

-

- структурированный подход: модель следует четко определенному процессу, который систематически охватывает все аспекты оценки рисков;

-

- целостный подход: при оценке рисков учитываются внутренние и внешние факторы, обеспечивая комплексное представление;

-

- индивидуальные оценки: модель можно адаптировать в соответствии с конкрет-

- ными требованиями организации, что обеспечивает гибкость;

-

- поддержка принятия решений: предлагает рекомендации по принятию обоснованных решений относительно вариантов обработки рисков на основе выявленных уязвимостей.

Оперативно-критическая оценка угроз, активов и уязвимостей (OCTAVE) – это модель, используемая для оценки среды организации и определения информационно-технологических рисков. Поскольку данная модель отличается гибкостью, ее можно адаптировать под нужды практически любой организации, при этом для совместной работы потребуется лишь небольшая группа специалистов по кибербезопасности, информационным технологиям и эксплуатации.

Использование модели OCTAVE имеет ряд преимуществ: эффективность, быстрота, практические действия, комплексность.

В целом реализация модели угроз OCTAVE потребует трехэтапного подхода:

-

1. Создание профиля всех активов и связанных с ними угроз.

-

2. Выявление уязвимости в инфраструк-

- туре организации.

-

3. Определение стратегии управления рисками безопасности.

Заключение. Таким образом, информационные технологии в настоящее время являются важными ресурсами для общества, помогая решать задачи в разных сферах социальных и экономических отношений. В современном мире информационные системы не являются замкнутыми, и поскольку через Интернет сохраняются или отправляются значительные объемы данных, их защита становится важной со- ставляющей разработки информационных технологий. Оценка рисков информационной безопасности жизненно важна для каждой организации, так как согласно статистике риски с каждым годом растут (рост количества кибератак), растет в то же время и ущерб, причиненный в результате незаконных действий. Своевременно выявляя и оценивая угрозы информацион- но-технологическим системам, данным и другим ресурсам и понимая их потенциальное влияние на бизнес, можно расставить приоритеты в усилиях по смягчению последствий, чтобы избежать дорогостоящих сбоев в работе бизнеса, утечек данных, штрафов и другого ущерба, улучшить меры безопасности для предотвращения нарушения работы важных систем.

Задача каждой организации применять наилучшие модели оценки рисков безопасности (количественные, качественные, смешанные), которые позволят разработать более качественные и эффективные меры защиты, с целью снижения потерь бизнеса за счет повышения информационной безопасности. Перспективными направлениями в применении моделей оценки рисков являются: профессиональ- ное развитие команды по управлению рисками в организациях, регулярная модернизация системы информационной безопасности, привлечение внешних консультантов, которые разработают необходимую организационно-распорядительную документацию, адаптируют методологию оценки рисков и проведут обучение сотрудников организации, совершенствование нормативной базы, сотрудничество государства и бизнеса в достижении наибольшей эффективности по защите информации.

Список литературы Оценка модели рисков информационной безопасности: характеристика, проблемы и перспективы

- Актуальные киберугрозы: II квартал 2023 года // Positive Technologies. - 2023. -[Электронный ресурс]. - Режим доступа: https://www.ptsecurity.com/ru-ru/research/analytics/cybersecurity-threatscape-2023-q2/.

- Актуальные киберугрозы: итоги 2022 года // Positive Technologies. - 2022. - [Электронный ресурс]. - Режим доступа: ttps://www.ptsecurity.com/ru-ru/research/analytics/cybersecurity-threatscape-2022/.

- Аносов Р.С., Аносов С.С., Шахалов И.Ю. Концептуальная модель анализа риска безопасности информационных технологий // Вопросы кибербезопасности. - 2020. - №2. -С. 2-10.

- Атаки на российские компании во II квартале 2023 года // РТК-Солар. - 2023. - Режим доступа: https://rt-solar.ru/upload/iblock/956/s6a6rc6gs9usip5xdp8vq27419khu4hx/Otchet_Ataki_na_rossiyskie_kompanii_vo_II_kvartale_2023_g.pdf.

- Магеррамов З.Т., Амирасланов Х.В., Алишов М.С. Применение модели рисков информационной безопасности // В кн.: Современная наука, общество и образование: актуальные вопросы, достижения и инновации. - Пенза, 2022. - С. 188-201.

- Марачева А.М. Построение модели оценки рисков информационной безопасности организации // Информационные технологии в науке, бизнесе и образовании. - Москва: Московский государственный лингвистический университет, 2020. - С. 179-185.

- Отчет о ключевых внешних цифровых угрозах для российских компаний // РТК-Солар. - 2023. - Режим доступа: https://rt-solar.ru/upload/iblock/93a/bx4m3tr2s79ubeoeanop5vuu6clm1zi7/Otchet_o_klyuchevykh_vnesh nikh_tsifrovykh_ugrozakh_dlya_rossiyskikh_kompaniy.pdf.

- Филимонов А.В. Модели оценки систем защиты персональных данных в информационных комплексах // В сб.: Информационно-вычислительные технологии и их приложения. - Пенза, 2020. - С. 125-128.

- Шаханова М.В., Швец Е.Е., Шаханова Д.С. Обеспечение информационной безопасности на предприятии // Международный журнал информационных технологий и энергоэффективности. - 2022. -№ 4-1 (26). - С. 97-103.

- Шлыков А.И., Шабуров А.С. Разработка модели определения критичных ресурсов и связанных с ними рисков информационной безопасности // Инновационные технологии: теория, инструменты, практика. - 2019. - Т. 1. - С. 244-248.

- Эргашев У. Особенности информационных технологий в обществе XXI века // Общество и инновации. - 2020. - №1. - С. 1-6.

- Ekai C. Cramm risk assessment // Risk Management. - 2023. - [Электронный ресурс]. -Режим доступа: https://riskpublishing.com/cramm-risk-assessment/.