Оценка уровня информационной безопасности предприятия через остаточный риск

Автор: Семкина Анастасия Александровна, Цыбулин Анатолий Михайлович

Журнал: НБИ технологии @nbi-technologies

Рубрика: Технические инновации

Статья в выпуске: 6, 2012 года.

Бесплатный доступ

Для автоматизации процесса оценки уровня информационной безопасности предприятия разработана система мониторинга и аудита. В ее основу положена многозвеньевая система защиты и оценка остаточного риска.

Распределенная информационная система, атака, следы атаки, мониторинг, аудит, остаточный риск

Короткий адрес: https://sciup.org/14968461

IDR: 14968461 | УДК: 004.056.5

Текст научной статьи Оценка уровня информационной безопасности предприятия через остаточный риск

В настоящее время для защиты информации на предприятии от возможных угроз используются различные средства безопасности, включая межсетевые экраны, антивирусы, системы защиты от спама, системы обнаружения атак, сканеры безопасности, средства защиты от утечки конфиденциальной информации и другие.

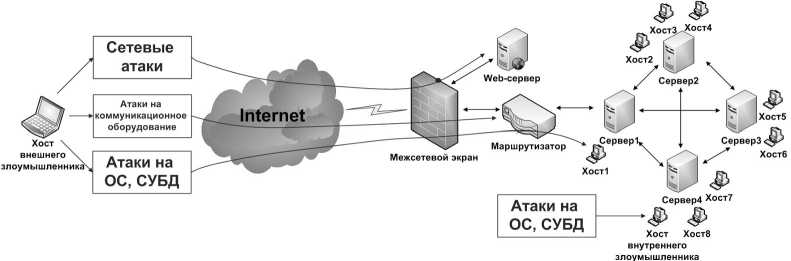

Современная распределенная информационная система (РИС) предприятия представляет собой сложную систему, состоящую из большого числа компонентов различной степени автономности, которые связаны между собой и обмениваются данными [1]. Практически каждый компонент РИС подвергается воздействию атак злоумышленника.

Наиболее уязвимыми к атакам являются программные средства и средства защиты информации РИС. Это могут быть атаки на операционную систему (ОС), на системы управления базами данных (СУБД), на межсетевой экран, на web-сервер (сетевые атаки), на коммуникационное оборудование и т. д.

Модель типовой РИС предприятия с воздействием атак на ее компоненты имеет вид, представленный на рисунке 1.

Каждая атака может оставить после себя следы. Следы – это информация, на основании которой можно прийти к выводу о воздействии атаки на какой-либо компонент РИС. Основными источниками такой информации являются журналы событий, системный реестр, сетевой трафик.

По результатам анализа методов мониторинга [2; 3; 5] и аудита [5] построена формальная модель системы мониторинга и аудита РИС.

Y Семкина А.А., Цыбулин А.М., 2012

Рис. 1. Модель РИС предприятия с воздействием атак на ее компоненты

Формальная модель. Пусть на компонент Ki из множества рассматри в аемых компонентов K I K 1 ,..., K n л РИС ( i = 1, n , где n - количество уязвимых к атакам компонентов РИС) могут оказывать воздействие атаки Ai 1, Ai 2,..., Aij ,..., Air из множества атак A = T A , ,..., A m Л ( r = 1,..., m , где r — возможное количество атак на i -й компонент, m – общее число возможных атак на РИС):

_ М1, если i - й компонент подвергся j - й атаке, j = 1, r ; Aj = va

0 в противном случае.

На i -м компоненте j -я атака оставляет след Gijp ( p = 1,..., s , где s – количество следов), зарегистрированный в журнале событий, реестре или сетевом трафике:

ц 1, если j -я атака оставляет след;

Gijp = v„

0 в противном случае.

Таким образом, под следами j -й атаки понимается информация об одном или нескольких событиях, которые могут быть отнесены к аномальному поведению. Обработкой следов занимаются программные агенты, осуществляющие связь с другими агентами. После обработки следов агенты мониторинга производят выборку нужных событий и их параметров, после чего полученная информация вносится в базу данных.

Если в результате аудита эти данные расценены как атаки, они заносятся в таблицу атак базы данных (БД) и специалист по защите информации оповещается об их воздействии.

Результатом работы системы мониторинга и аудита являются данные об атаках, позволяющие оценить уровень безопасности РИС – информационный риск.

Наибольшее распространение среди методов оценки рисков получил метод «матрицы рисков».

Общий риск – это риск, перед лицом которого стоит предприятие, не внедрившее никаких защитных мер. Если его уровень недопустим для компании, она внедряет защитные меры, чтобы снизить риск до приемлемого уровня. Однако систем или сред, имеющих нулевой риск, не существует – всегда есть некоторый остаточный риск. Уровень остаточного риска должен быть приемлемым для компании [4].

На подготовительном этапе оценки риска экспертами определяются вероятности возникновения каждого риска P , размеры связанных с ним потерь Y (стоимость ущерба), а также допустимый остаточный риск Rост доп и заносятся в БД.

Все оценки рисков представляются в виде матрицы [8], которая представлена в таблице. В рассматриваемой матрице рисков стоимостная мера ущерба определяется в процентах от ценности информационного ресурса на i- м компоненте.

Остаточный риск вычисляется по формуле:

R ост = P * Y, (1)

где Р – вероятность воздействия атак, Y – стоимость ущерба. Оценка Rост будет достоверной только при условии учета одновременного воздействия всех атак на все компоненты РИС от всех категорий злоумышленников.

Пусть на i -й компонент ( i = 1, I , где I -количество уязвимых к атакам компонентов рассматр ив аемой РИС) воздействует j -я атака ( j = 1, J , где J - количество возможных атак злоумышленника на объект) в l -й зоне компонента с о стороны нарушителя k -й категории ( к = 1, K , K - число категорий нарушителей).

Матрица рисков (согласно рекомендациям NIST «Risk Management Guide for Information Technology Systems»)

|

Вероятность атаки (Р) |

Ущерб |

||

|

Низкий 0 < Y < = 10 (%) |

Средний 10 < Y < = 50 (%) |

Высокий 50 < Y < = 100 (%) |

|

|

Высокая (0,5 < P < = 1) |

Низкий 5 < R < = 10 (%) |

Средний 10 < R < = 50 (%) |

Высокий 50 < R < = 100 (%) |

|

Средняя (0,1 < P < = 0,5) |

Низкий 1 < R < = 5 (%) |

Средний 5 < R < = 25(%) |

Средний 10 < R < = 50 (%) |

|

Низкая (0 < P < = 0,1) |

Низкий 0 < R < = 1 (%) |

Низкий 0 < R < = 5 (%) |

Низкий 0 < R < = 10 (%) |

Вероятности Pijkl воздействия j -й атаки на i- й компонент через l -ю зону уязвимости. При этом вероятность несанкционированного доступа к информации на i -м компоненте РИС путем проведения j -й атаки через l -ю зону будет равна произведению воздействующих на него атак от k -го злоумышленника:

Pikj - Y P ikjl , (2)

где l - 1, L k , Lk - количество защитных зон компонента для k -го злоумышленника.

Вероятность воздействия атак со стороны k -го злоумышленника будет равна:

P - J P*. (3)

j - 1

Тогда вероятность несанкционированного получения информации на i -м компоненте со стороны всех потенциальных злоумышленников:

K

P - E P k . (4)

k - 1

Вероятность несанкционированного доступа к информации РИС в целом будет равна:

I

P - E P . (5)

i - 1

При этом стоимость ущерба для всей РИС предприятия будет равна:

I

Y - E Y . . (6)

i - 1

Таким образом, при подстановке формул (5) и (6) в формулу (1) получена формула общего остаточного риска для всей РИС предприятия:

II

R ocm - E P. * E Y. . (7)

i - 1 i - 1

Невыполнение условия:

R

ост

и R

ост доп

означает, что система не защищена и необходимо обновить механизмы защиты.

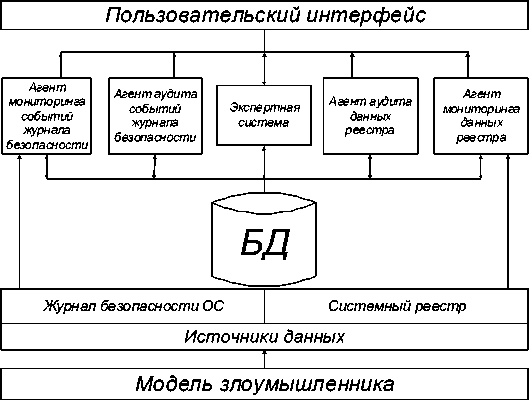

Для реализации формальной модели разработана система мониторинга и аудита (на-первом этапе для операционной системы РИС), архитектура которой представлена на рисунке 2.

Источниками информации об атаках на данном компоненте РИС являются журнал безопасности Windows и системный реестр.

Разработанный программный комплекс модели мониторинга и аудита состоит из следующих компонентов: программного комплекса, включающего программные агенты, экспертную систему, базу данных и пользовательский интерфейс, осуществляющий управление программным комплексом и взаимодействие со специалистом по защите информации; модели злоумышленника, необходимой для реализации программного комплекса; модели операционной системы.

Рис. 2. Архитектура модели мониторинга и аудита

А.А. Семкина, А.М. Цыбулин. Оценка уровня информационной безопасности предприятия

База данных. Для каждого объекта РИС в БД имеется 3 таблицы: таблица сведений о событиях, в которую внесена информация, собранная в результате мониторинга; таблица контрольных значений, с которыми в процессе аудита сравниваются значения из таблиц первой группы; таблица событий, идентифицированных как атаки на РИС, в которой содержится информация, полученная в результате аудита событий из первой таблицы.

Пример. Оцениваемый компонент РИС – хост 1, подключенный к серверу 1. На данный хост оказывают воздействие инсайдер и внешний злоумышленник (2 категории злоумышленников). Пусть со стороны злоумышленника первой категории могут оказывать воздействие следующие атаки: атака 1 «несанкционированный вход в систему» посредством подбора пароля входа в систему, атака 2 «несанкционированный доступ к объектам», атака 3 «несанкционированная загрузка системы». При этом инсайдер совершает злоумышленные действия только посредством атаки 1, то есть A11 = 1, A12 = 0, A13 = 0.

Данная атака оставляет след в журнале безопасности – событие 4625 – «не удалось осуществить вход в аккаунт»: G111 = 1.

На основании этих данных, а также данных экспертной системы, вычисленный по формуле (7) остаточный риск для компонента РИС составляет 23 % от ценности защищаемого ресурса в 100 тыс. рублей. Допустимый остаточный риск составляет 10 %. Так, условие (8) для данного компонента не выполняется. Согласно матрице рисков (см. таблицу), допустимый остаточный риск является низ- ким, а вычисленный остаточный риск – средним. Следовательно, система не защищена и необходимо принять меры по снижению остаточного риска до приемлемого уровня и по усилению защиты РИС.

Список литературы Оценка уровня информационной безопасности предприятия через остаточный риск

- Варлатай, С. К. Аппаратно-программные средства и методы защиты информации/С. К. Варалтай. -Владивосток: ДВПИ, 2007. -318 с.

- «ДиалогНаука». -Электрон. текстовые дан. -Режим доступа: www.dialognauka.ru. -Загл. с экрана.

- Дружинин, Е. Л. Мониторинг информационной безопасности ИТ-инфраструктуры/Е. Л. Дружинин. -М.: Презентация: Крок, 2008. -12 с.

- Информационная безопасность и управление рисками. -Электрон. текстовые дан. -Режим доступа: http://dorlov.blogspot.com/2009/06/issp-01-8.html. -Загл. с экрана.

- Использование средств обнаружения вторжений. -Электрон. текстовые дан. -Режим доступа: http://www.lghost.ru/lib/security/kurs5/theme14_ chapter01.htm. -Загл. с экрана.

- Мельников, В. П. Информационная безопасность и защита информации/В. П. Мельников. -М.: Издат. центр «Академия», 2008. -336 с.

- Многофакторный анализ рисков информационной безопасности. Подходы и методы. -Электрон. текстовые дан. -Режим доступа: http://www.nestor.minsk.by/kg/2008/44/kg84403.html. -Загл. с экрана.

- Stoneburner, G. Risk Management Guide for Information Technology Systems. Recommendations of the National Institute of Standards and Technology/G. Stoneburner, Goquen A., Feringa A. -Gaithersburg, USA, 2002. -55 p.