Описание структуры системы обнаружения инсайда на бирже на основе теоретико-графового подхода

Автор: Лаврентьева М.А.

Журнал: Теория и практика современной науки @modern-j

Рубрика: Математика, информатика и инженерия

Статья в выпуске: 5 (59), 2020 года.

Бесплатный доступ

На сегодняшний день более 50% сделок, совершаемых на бирже, подозрительные. В статье описана структура система обнаружения подозрительного инсайда на основе анализа схожести совершенных сделок. Кроме того, описан принцип работы системы и приведен пример вывода результатов для пользователей.

Информационная безопасность, биржа, инсайд, обнаружение подозрительных инсайдеров

Короткий адрес: https://sciup.org/140275496

IDR: 140275496 | УДК: 004.457

Текст научной статьи Описание структуры системы обнаружения инсайда на бирже на основе теоретико-графового подхода

На сегодняшний день информация является исключительным ценным ресурсом, а ее защита - критически важным элементом коммерческой деятельности и функционирования государство [1]. Однако, несмотря на современные технологии, обеспечить полную информационную безопасность невозможно.

Биржа - площадка для проведения торгов между ее участниками, брокерами. При этом каждый брокер стремится к получению максимальной прибыли от совершенных сделок и, как следствие, может использовать разные ценовые манипуляции, как [2]:

-

• повышение цены - одно из самых распространенных направлений, в котором брокер способствует повышению курса актива, а затем продает их покупателю по возросшей цене;

-

• стабилизация цен подразумевает искусственную стагнацию актива в районе цен, лучше тех, что установились бы без вмешательства брокера;

-

• снижение цены - наиболее редко встречающаяся операция, которая предполагает получение максимальной прибыли путем совершения коротких продаж без покрытия.

Проблемами и угрозами информационной безопасности являются внешние атаки и злоумышленники внутри компании: деструктивные действия хакерских групп, так и недобросовестные сотрудники, продающие конфиденциальную информацию, что приносит вред компании. Например, в следствие крупной утечки в американском в сентябре 2018 пострадало 147 млн человек [3].

По этой причине разрабатывается система, позволяющая обнаружить подозрительных инсайдеров после торговой сессии. Для этого система использует теоретико-графовый подход, а именно строит сеть из подозрительных инсайдеров.

Принцип сети следующий. Из общего числа сделок выделяются все участники торгов из одной и той же компании. После этого система должна сравнить все сделки совершенные за определенный период у каждой пары инсайдеров одной компании. При этом находится коэффициент схожести сделок [4]:

SOH ин) =

(i}K^=HM.«i))

|т н | х |^ н |

,i*j.

Данный коэффициент может принимать значения в пределах от 0 до

1. При этом чем выше это значение, тем больше одинаковых сделок совершила рассматриваемая пара инсайдеров. Из этого следует, что необходимо найти некоторый порог, выше которого следует считать участников торгов подозрительными, когда остальные случайно совершили одинаковые сделки.

Однако данный способ подразумевает большую вероятность ошибок первого рода, когда обнаруживается ложноположительный результат. Следовательно, для повышения эффективности обнаружения подозрительных инсайдеров целесообразно ввести второй этап проверки, например, анализ подозрительной активности, который будет работать при достаточном объеме анализируемой выборки.

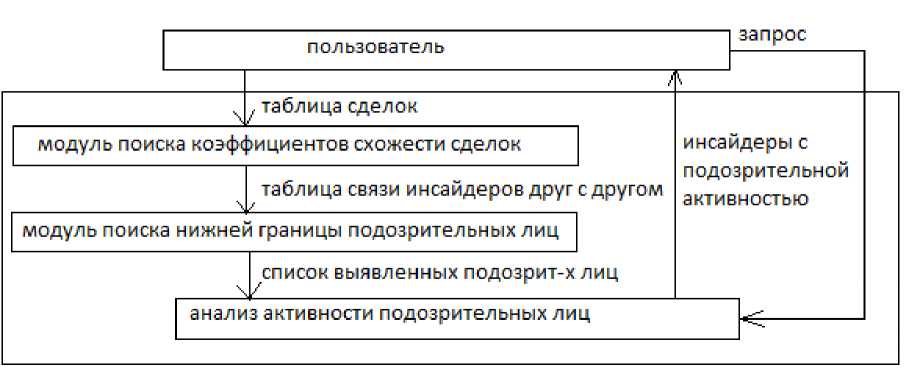

Таким образом, можно составить несколько основных блоков-модулей, использующие более простые функции для узконаправленных задач. В этом случае систему можно представить в виде, показанным на рисунке 1:

Рисунок 1 – Модульная структура системы обнаружения инсайда

Таким образом, система подразумевает наличие нескольких основных блоков, которые производят обработку информации по совершенным сделкам. Сами сделки занесены в некоторый внешний файл в виде таблицы, причем, этот файл может иметь как стандартное имя, так и имя, выбранное пользователем. В последнем случае необходимо указать системе имя этого файла.

После чтения файла производится первичная обработка, то есть составление списка, поиск всех инсайдеров, которые совершали сделки. Данный список необходим для поиска всех сделок каждой пары инсайдеров, работающей в одной компании.

После создания единого списка для каждого инсайдера рассматривается все остальные участники торгов, производится анализ, работают ли оба участника в оной фирме. Если подобное подтверждается, то производится подсчет коэффициента схожести сделок по формуле (1).

S(TH, UH) =

(1^1"НМ^^

\th\ x \uh\

,i*j.

Когда были найдены все ненулевые коэффициенты среди участников торгов производится анализ нижнего предела, когда инсайдеры становятся подозрительными. Данный критерий позволит произвести второй этап обработки с меньшим объемом информации.

После того, как системой были отсечены инсайдеры, которые не могут быть подозрительными, по желанию пользователя система предлагает выполнить второй этап работы, а именно – произвести анализ статистики работы подозрительных инсайдеров на бирже. Таким образом, можно дополнительно вывести, не было ли подозрительной активности в период до изменения ситуации на бирже.

Кроме того, система должна после каждого этапа работы выводить информацию в удобном для пользователя виде: в файл или на консоль. Сам анализ сделок долен проводиться на основе исходных данных, полученных из внешнего файла.

Пример вывода представлен на рисунке:

|

ЧАС |

COPPOLA_EDWARD_C ANDERSON_DANA_K Mar |

31: |

0.50000 |

A |

|

ЧАС FIS FIS FIS FIS FIS FIS FIS FIS FIS FIS FIS FIS |

COPPOLA_EDKARD_C Healey_Doug_3 Mar Norcross_Gary Montana_Gregory_G Mar Norcross_Gary MayoJ4arc_M Mar 30: Norcross_Gary L0WTHERS_BRUCE_F_3R Mar Norcross_Gary HUNT_DAVID_K Mar 30: Norcross_Gary M0ZE_BARRY Mar 30: Norcross_Gary M0ZE_BARRY Mar 30: Norcross_Gary HUGHES_KEITH_W Mar 30: Norcross_Gary Boyd_Martin Mar 30: Norcross_Gary PARENT_L0UISEJ4 Mar 30: Norcross_Gary Alemany_El1en_R Mar 30: Montana_Gregory_G MayoJ4arcJ4 Mar Montana_Gregory_G L0WIHERS_BRUCE_F_3R |

31: 30: 1.00000 30: 1.00000 1.00000 1.00000 1.00000 1.00000 1.00000 1.00000 30: Mar |

0.50000 1.00000 1.00000 1.00000 30: 1.00000 |

|

|

FIS FIS FIS FIS FIS FIS FIS ADI ADI |

Montana_Gregory_G HUNT_DAVID_K Mar Montana_Gregory_G M0ZE_BARRY Mar Montana_Gregory_G M0ZE_BARRY Mar Montana_Gregory_G HUGHES_KEITH_W Mar Montana_Gregory_G BoydJ4artin Mar Montana_Gregory_G PARENT_L0UISEJ4 Mar Montana_Gregory_G Aleinany_Ellen_R Mar Sondel J4ichael Hassett_Joseph Mar 29: Sondel J4ichael Mahendra-Rajah_Prashanth |

30: 30: 30: 30: 30: 30: 30: 1.00000 Mar |

1.00000 1.00000 1.00000 1.00000 1.00000 1.00000 1.00000 29: 1.00000 |

|

|

ADI 4G |

Sondel J4ichael ROCHE_VINCENT Mar 29: WELDON_WAYNE_CURTIS Bertolotti_Dennis |

1.00000 Mar |

30: 1.00000 |

|

|

FIS FIS FIS FIS FIS FIS FIS FIS KFC |

MayoJ4arc_M L0WTHERS_BRUCE_F_3R Mar MayoJ4arc_M HUNT_DAVID_K Mar 30: MayoJ4arc_M MOZE_BARRY Mar 30: MayoJ4arc_M MOZE_BARRY Mar 30: MayoJ4arc_M HUGHES_KEITH_W Mar 30: MayoJ4arc_M Boyd_Martin Mar 30: MayoJ4arc_M PARENT_L0UISEJ4 Mar 30: MayoJ4arc_M Al einany_El 1 en_R Mar 30: Weiss_Jonathan_G. Shrews ber ry_John_R. |

30: 1.00000 1.00000 1.00000 1.00000 1.00000 1.00000 1.00000 Mar |

1.00000 29: 1.00000 |

|

|

WFC KFC KFC |

Weiss_Jonathan_G. Pelos_Petros_G Mar 29: Weiss_Jonathan_G. Norton_Ainanda_G Mar 29: Weiss_3onathan_G. Winder_Investment_Pte_Ltd |

1.00000 1.00000 Mar 29: 1.00000 |

||

|

KFC KFC KFC |

Weiss_Jonathan_G. MackJ4ary_T Mar Weiss_Jonathan_G. LEVY_RICHARD Mar Weiss_3onathan_G. Gal1 oreese_David |

29: 29: Mar |

1.00000 1.00000 29: 1.00000 |

|

|

KFC KFC KFC |

Weiss_Jonathan_G. SHAH_HASU_P Mar Weiss_Jonathan_G. Ross_Ronald_R Mar Weiss_3onathan_G. Van_Ramshorst_David_J |

29: 29: Mar |

1.00000 1.00000 29: 1.00000 |

|

|

KFC |

Weis$_Jonathan_G. Van_Ramshor$t_David_J |

Mar |

29: 1.00000 |

|

|

KFC |

Weiss_3onathan_G. Van_Ramshorst_David_J |

Mar |

29: 1.00000 |

|

|

KFC |

Weiss_3onathan_G. Van_Ramshorst_David_J |

Mar |

29: 1.00000 |

|

|

KFC |

Weis s_Jonathan_G. Lenti n el 1o_S_Davi d |

Mar |

29: 1.00000 |

|

|

KFC KFC KFC FIS FIS FIS FIS FIS FIS FIS |

Weis s_Jonathan_G. Flowers_Derek_A. Weiss_Jonathan_G. Connors_3ohn_G Mar Weiss_Jonathan_G. Connors_3ohn_G Mar L0WTHERS_BRUCE_F_3R HUNT_DAVID_K Mar L0WTHERS_BRUCE_F_3R MOZE_BARRY Mar L0WTHERS_BRUCE_F_3R MOZE_BARRY Mar L0WTHERS_BRUCE_F_3R HUGHES_KEITH_W Mar L0WTHERS_BRUCE_F_3R BoydJ4artin Mar L0WTHERS_BRUCE_F_3R PARENT_L0UISEJ4 Mar L0WTHERS_BRUCE_F_3R Alemany_El1en_R Mar |

Mar 29: 29: 30: 30: 30: 30: 30: 30: 30: |

29: 1.00000 1.00000 1.00000 1.00000 1.00000 1.00000 1.00000 1.00000 1.00000 1.00000 |

V |

Рисунок 2 – Для каждой компании пары инсайдеров, выполняющие одинаковые операции в одну и ту же дату

Список литературы Описание структуры системы обнаружения инсайда на бирже на основе теоретико-графового подхода

- Защита от утечек информации. Поиск разумного компромисса //Антон Быков // Статья журнала "Информационная безопасность", №2, май 2018, издательство Grotesk, URL:http://information-security.ru/articles2/Oborandteh/zaschita-ot-utechek-informatsii-poisk-razumnogo-kompromissa (Дата обращения 01.03.2020).

- Чиркова Е.В., Агамян Г.Р. Инсайдерская торговля на российском фондовом рынке перед объявлениями о сделках по слияниям и поглощениям // Universum: Экономический журнал ВШЭ: 2015. - Т. 19. № 3. - С. 395-422.

- Новостной портал itWeek [Электронный документ]. URL:https://www.itweek.ru/sequrity/news-company/detail.php?ID=203601 (Дата обращения 01.11.2019).

- Обнаружение инсайдерской торговли: Алгоритмы выявления и паттерны незаконных сделок [Электронный документ] URL: https://habr.com/company/iticapital/blog/273337/ (дата обращения 20.10.2018).