Особенности применения технологических методов в социальной инженерии

Автор: Грызунов Виталий Владимирович, Шкреба Олеся Сергеевна

Журнал: Технико-технологические проблемы сервиса @ttps

Рубрика: Организационно-экономические аспекты сервиса

Статья в выпуске: 4 (46), 2018 года.

Бесплатный доступ

В статье рассмотрены особенности технологических методов социальной инженерии. На примерах этих методов разрабатывается политика защиты от такого рода растущей атаки.

Социальная инженерия, технологический метод, претекстинг, кви про кво, фишинг, троянский конь, дорожное яблоко

Короткий адрес: https://sciup.org/148318788

IDR: 148318788 | УДК: 159.92+004.056

Текст научной статьи Особенности применения технологических методов в социальной инженерии

Введение. Понятие социальная инженерия зародилось в начале 70-х годов прошлого века, и представляла на тот момент, отложенную систему атак на телефонных операторов. На сегодняшний день, применяя методы социальной инженерии, основанные на психологических ошибках в поведении людей, можно узнать любую конфиденциальную информацию, получить управление практически любой информационной системой.

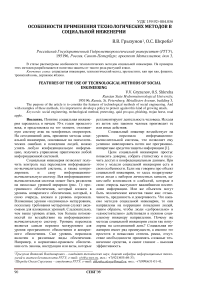

Социальная инженерия позволяет получить контроль над персоналом информационно-вычислительной системы, а также контролировать и саму информационновычислительную систему. Вся информационновычислительная система может быть разделена на несколько уровней иерархии (рис. 1): программного обеспечения, который вложен в уровень аппаратного обеспечения, который, в свою очередь, вложен в уровень персонала. Вложенные уровни «подчинены» метауровням, поскольку требования метауровня служат аксиомами для вложенных уровней. Следовательно, чем выше уровень атаки, тем больше возможностей по воздействию на информационновычислительную систему. Уровень персонала является самым верхним метауровнем для уровня программного обеспечения и аппаратного обеспечения. Сам уровень персонала включен в различные виды обеспечения. Например, в нормативно-правовом обеспечении есть законы, инструкции или акты, которые регламентируют деятельность человека. Исходя из актов или законов человек производит те или иные действия.

Социальный инженер воздействует на уровень персонала информационновычислительной системы, что позволяет ему успешно нивелировать почти все программноаппаратные средства защиты информации [1].

Цели социальной инженерии просты: повысить доверие, собрать статистику и получить доступ к конфиденциальным данным. При этом у модели социальной инженерии есть и свои особенности. Если мы говорим про объект социальной инженерии, то здесь подразумеваются люди с набором личностных качеств, каких-либо комплексов и слабостей, которые в свою очередь выступают важнейшими носителями информации. Или же объектом могут быть человеческие качества такие как: отзывчивость, преданность и доверчивость. Что касаемо методов социальной инженерии, то они направлены на коррекцию поведения людей, таким образом, чтобы люди «добровольно» и «самостоятельно» действовали в нужном социальному инженеру направлении. Почему же методы социальной инженерии стали так популярны на сегодняшний день? Социальная инженерия имеет ряд преимуществ, а именно это простота и невысокая степень риска, отсутствие необходимости применять сложные технические средства, и самое главное – высокая эффективность.

Рисунок 1 – Уровни иерархии информационновычислительной системы

Социальная инженерия особенно опасна так, как она полагается на человеческую ошибку, а не на уязвимости в программном обеспечении и операционных системах. Ошибки, сделанные законными пользователями, менее предсказуемы, что затрудняет их выявление и предотвращение, чем вторжение вредоносных программ.

В социальной инженерии существуют технологические и нетехнологические методы воздействия. Технологические методы воздействия, так или иначе сопровождаются техническими операциями и требуют специализированных знаний [2]. Рассмотрим более подробно технологические методы социальной инженерии и способы защиты от них.

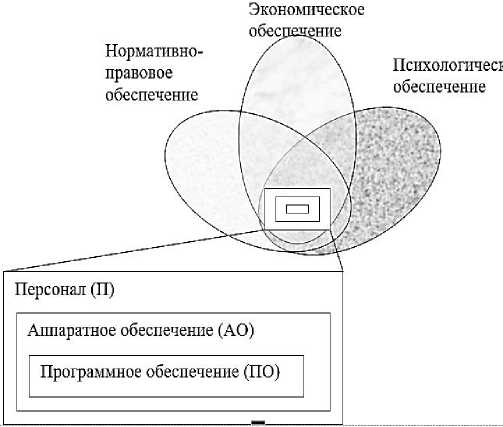

Претекстинг. Претекстинг – это действие, отработанное по заранее составленному сценарию (претексту) [3]. В этом методе цель, разбивается на подцели, и для каждой подцели составляются сценарии достижения. Это больше, чем просто создание лжи, в некоторых случаях это может быть создание совершенно новой личности, а затем использование этой личности для манипулирования получения информации. Одним из важных факторов этого метода является доверие. Если у придуманной личности или истории отсутствует доверие, то цель, скорее всего, не поддастся манипуляциям. Особенно претекстинг развит через телефон. Претекстинг в основном изображают в виде дерева целей.

Примером претекстинга может быть ситуация, когда клиент что-то продает через площадки объявлений. Здесь поступает звонок потенциального покупателя, который готов сразу же купить у клиента эту вещь. Покупатель просит номер карты продавца и тут же проводит удаленную регистрацию банковской карты, например, через мобильное приложение. Дальше продавцу приходит SMS-код от банка для того, чтобы подтвердить регистрацию в мобильном приложении. Но покупатель не дает возможности прочитать это сообщение, он звонит продавцу и сообщает, что пытается выполнить перевод из какого-то другого банка, либо с интернет-площадки. Главное в этом методе — это быстрота, которая нужна для того, чтобы запутать собеседника. Покупатель подгоняет продавца тем, что у него остается 10 секунд, чтобы вести код, который пришел продавцу от банка. На что покупатель получает доступ в мобильный банк продавца.

Похожий пример претекстинга представлен на рисунке 1. Главная задача социального инженера вывести деньги со счета жертвы. Данную задачу инженер планирует решить с помощью дерева целей. Этот инструмент помогает анализировать и графически разбивать главную цель на подцели. Исходя из логики, украсть деньги со счета можно тремя подцелями: контролирование SMS-сообщений жертвы, ввод одноразового кода и подтверждение страницы или телефона. Каждая из этих подцелей разбивается на сценарии достижения. Например, чтобы контролировать SMS рассылку необходимо получить доступ к серверу, либо к журналам. Данная схема претекстинга помогает социальному инженеру наглядно сконцентрироваться и отыскать все пути решения задачи.

Кви Про Кво. Следующий технологический метод –кви про кво (quid pro quo), который переводится как «услуга за услугу». Кви про кво выделяют как один из самых популярных методов социальной инженерии. Суть метода в том, что социальный инженер предлагает услугу или какую-либо выгоду в обмен на информацию или доступ [4].

Ввод одноразового

Рисунок 2 – Дерево целей

Контроль SMS

Подтверждение страницы (телефона)

Вид атаки кви про кво подразумевает такой сценарий: например, звонит якобы работник службы технической поддержки и говорит: «Есть ли у вас какие-то проблемы? У нас сейчас мониторинг проходит». У большинства сотрудников проблемы есть, и они с радостью соглашаются на предложения работника.

Дальше схема примерно такая: «работнику» технической поддержки нужен логин и пароль, чтобы «проверить, как выглядит проблема, если зайти в систему под именем пользователя», и сотрудник дает ему эту информацию. Нужно отметить, что сотрудник ничего не подозревал и выдал всю информацию социальному инженеру, за счет того, что он сделал ему услугу.

Защититься от претекстинга и кви про кво можно, если никому не сообщать свои конфиденциальные данные и одноразовые пароли из SMS-сообщений. И не выполнять действия с телефоном, которые не понимаете. Например, мошенник может попросить нажать какую-либо команду на телефоне, либо пройти по ссылке. И не менее важно менять пароли регулярно.

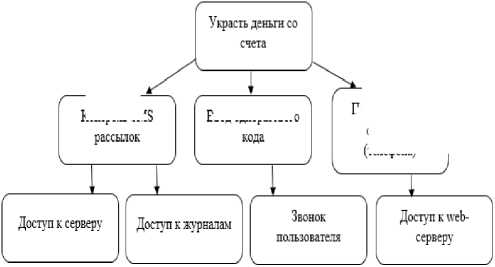

Фишинг. Также к технологическим методам социальной инженерии относится фишинг. Этот метод один из самых старых видов атак, он относится к 1980 годам, и по-прежнему является одним из самых распространённых, причем методы фишинга становятся все более изощренными. Фишинг – это попытка получить конфиденциальную информацию, такую как имена пользователей, пароли и данные с кредитных карт, маскируясь как надежная организация в электронном сообщение. Как правило, человек получает сообщение, которое было отправлено известным контактом или организацией. Эта атака выполняется либо через вложение вредоносного файла, содержащее фишинговое программное обеспечение, либо через ссылки, соединяющиеся со вредоносными вебсайтами. Цель заключается в установке вредоносного программного обеспечения на устройство пользователя или направить человека на вредоносный вей-сайт, созданный для того, чтобы завладеть информацией такой, как пароли, идентификаторы учетных записей или данные с кредитной карты. Часто используемая схема фишинга представлена на рисунке 3.

Рисунок 3 – Схема работы фишинга

Популярный пример фишинга, это когда на электронную почту приходит сообщение от банка, в котором написано: «Ваша банковская карта заблокирована, чтобы ее разблокировать необходимо перейти на сайт по ссылке». И как раз в этой ссылке может быть добавлен или изменен один символ, но зачастую пользователь этого не видит. Он смотрит, что ссылка очень похожа на сайт его банка и переходит на эту страницу.

Защититься от фишинга возможно с помощью фильтра электронной почты, который может улавливать множество массовых фишинговых писем, которые попадают в почтовые ящики пользователей. А корпоративные почтовые серверы должны использовать по крайней мере один стандарт проверки подлинности электронной почты. Протокол SPF может помочь уменьшить нежелательную электронную почту (спам), подпись почтового доменаDKIM позволит пользователем блокировать все сообщения, кроме тех, которые были подписаны криптографически. Сетевой шлюз безопасности также может обеспечить еще один уровень защиты. Работа заключается в том, что проверяет запрашиваемые URL-адреса на постоянно обновляемую базу данных сайтов, подозреваемых в распространении вредоносного программного обеспечения.

Троянский конь . Еще один из технологических методов – это троянский конь. Суть данного метода в том, что социальный инженер программирует вредоносную программу и маскирует троян в приложение электронной почты. Когда пользователь нажимает на вложение электронной почты, вредоносное программное обеспечение переносится на вычислительное устройство пользователя. И инженеру предоставляется необходимые учетные данные, такие как IP-адреса компьютеров, логины и пароли. После чего инженер использует эти учетные данные для выполнения своих задач.

Защититься от метода троянского коня можно, если использовать программы защиты высокого качества хорошего качества и сохранять данное приложение с помощью функции автоматического обновления, чтобы всегда запускать самую последнюю версию программного обеспечения. Также не выполнять какие-либо загрузки программ на компьютере, если не уверены, что файлы из надежного источника. И не открывать электронные письма от неизвестных отправителей особенно с вложениями, у которых расширение формата .exe или .vbs.

Дорожное яблоко. Следующий метод – это дорожное яблоко, которое представляет собой разновидность троянского коня. Происхождение названия этой атаки неясно на сегодняшний день, но сам метод довольно простой. Дорожное яблоко заключается в следующем: социальный инженер загружает на запоминающие устройства, такие как USB-накопители, компакт-диски или жесткие диски, вирусы для определенной компании. Сделав это, инженер просто оставит это устройство в месте, где находится компьютер, например в приемной или даже на столе у работника. И скорее всего сотрудники будут использовать или открывать содержимое устройств через компьютер, поз- воляя вирусам распространяться через компьютерную систему компании.

Политика защиты от метода дорожное яблоко должна заключаться в том, чтобы пользователи не доверяли никаким носителям или дискам, которые были обнаружены в помещении. Каждому запоминающему устройству должна выдаваться инструкция, обеспечивающая безопасность организации. Администратор безопасности также не должен устанавливать и загружать эти носители на сетевом компьютере. Любая проверка неизвестных устройств должна выполняться только на изолированном компьютере, не подключённый к сети и содержащий антивирусные программы. И перед открытием любых файлов на диске необходимо предоставить полное сканирование вредоносных программ.

Лжеантивирус. Следующий технологический метод – лжеантивирус или псевдоантивирус. Лжеантивирус – это форма вредоносного программного обеспечения, использующего социальную инженерию, чтобы обмануть жертв в покупке и загрузке нежелательного и потенциального опасного программного обеспечения. Программы с лжеантивирусом стали распространяться в начале 2009 года и с тех пор находятся на подъеме.

Псевдоантивирус в основном генерирует всплывающие окна, которые имитируют системные сообщения операционной системы, часто притворяясь антивирусными или анти-шпионскими программами, брандмауэром или реестром. Обычно сообщения говорят о том, что зараженные файлы были обнаружены на компьютере, и было предложено приобрести программное обеспечение для устранения проблемы. На самом деле, нет зараженных файлов, и предлагаемое программное обеспечение, вероятно, является вредоносным программным обеспечением. Если программное обеспечение будет куплено, деньги будут потеряны, так как программное обеспечение фактически бесполезно, и есть шанс, что он сделает компьютер пользователя неустойчивым. Лжеантивирус также распространяется по электронной почте с спамом, который предлагает пользователям возможность покупать бесполезные или вредные сервисы.

Лжеантивирус – это многомиллионный бизнес, и тысячи пользователей каждый месяц становятся жертвами онлайн-мошенничества. Социальные инженеры, которые используют лжеантивирус, отталкиваются от страха людей и отсутствия технических знаний, а их продукты могут обманывать пользователя при выплате денег, просто отображая поддельный экран, похожий на вирусную атаку.

Существует три способа псевдоантивирус атаки:

-

1. Кража личных данных: с помощью данного метода идет атака на компьютер пользователя, а также запоминаются нажатия клавиш и личная информация.

-

2. Кража данных с кредитной карты: социальный инженер обманывает в покупке поддельного антивирусного программного обеспечения.

-

3. С помощью псевдоантивируса инженеры могут принимать удаленный контроль над компьютером пользователя и использовать его для распространения спама.

Лучшая защита от онлайн-мошенничества – всегда скептически относиться к любому предложению (бесплатному или платному), которое появляется в окне, загружается и устанавливается на компьютер пользователя. Итак, что можно сделать, чтобы защитить себя от атаки лжеантивируса?

-

- Использовать только законный антивирус или антишпионский продукт, которому можно доверять.

-

- Настороженно относится к любым он-лайн-предложениям. Если какие-либо вебстраницы набирают тревожные звонки, нажмите ALT-F4 на клавиатуре, чтобы закрыть браузер и остановить загрузку любого псевдоантивируса.

-

- Не следует открывать прикрепленные файлы от незнакомых людей или тех, кто предлагает программное обеспечение для загрузки. Будьте подозрительны к любым электронным сообщениям, касающимся продаж, которые включают вложения: это почти всегда мошенничество. Эти сообщения следует немедленно удалить, прежде чем они смогут заразить компьютер.

-

- Прочитать электронную почту в виде простого текста. Избегание электронной почты HTML не так радует глаз, но любые подозрительные ссылки HTML будут отображаться в их истинном виде.

-

- Установить блокировщик всплывающих окон и настроить его, чтобы запретить всплывающие окна с сайтов, которые не были разрешены.

Социальная инженерия является серьезной и постоянной угрозой для многих организаций и отдельных потребителей. Образование – это первый шаг в предотвращении атак от социальных инженеров, использующих все более сложные методы для доступа к конфиденциальным данным.

Заключение. Из всего выше сказанного можно сделать вывод, что технологические методы воздействия применяются в современной жизни для достижения определенной цели, а именно получения конфиденциальных данных.

Обучение пользователей и уровень технической защиты для обнаружения и реагирования на атаки является лучшей защитой от атак социальной инженерии. Для уменьшения возникновения атак социальной инженерии, безусловно, помогает техническая защита. Обнаружение ключевых слов в электронных письмах или телефонных звонках может быть использовано для устранения потенциальных атак, но даже эти технологии, вероятно, будут неэффективными в прекращении работы квалифицированных социальных инженеров. Лучший способ избежать атак социальной инженерии - всегда оставаться в курсе, быть осторожным и всегда помнить, что вы являетесь самым слабым звеном в любой безопасной системе.

Список литературы Особенности применения технологических методов в социальной инженерии

- Грызунов В.В., Бондаренко И.Ю. Социальный инженер с точки зрения теории управления Electronic 978-1-5386-5612-9.Print on Demand 978-1-5386-5613-6. - 2018. - рр.592-597 ISBN: 978-1-5386-5612-9

- Грызунов В.В., Куманяева А.Ю. Возможности социальной инженерии. // Сборник статей X международной научно-практической конференции, Москва: «Научно-издательский центр «Актуальность.РФ», 2017.- С.19-20. 978-5-9500472-7-5. ISBN: 978-5-9500472-7-5

- ГридинА.А. Краткое введение в социальную инженерию, https://habr.com/post/83415

- Christopher Hadnagy - Social Engineering: The Art of Human Hacking, 978-0-470-63953-5, 2011. ISBN: 978-0-470-63953-5