Отдельные результаты применения программного средства аутентификации по клавиатурному почерку

Автор: Ермишева Юлия Денисовна, Омельченко Татьяна Александровна

Журнал: НБИ технологии @nbi-technologies

Рубрика: Инновации в информатике, вычислительной технике и управлении

Статья в выпуске: 1 т.17, 2023 года.

Бесплатный доступ

Процесс аутентификации пользователей в различных системах заслуживает особого внимания, когда речь идет о необходимости достоверного подтверждения прав доступа субъектов доступа к объектам доступа. Скорость распространения информационных потоков в современном обществе, переход к удаленному подключению к информационным системам и их использование во всех сферах жизни человека побуждают злоумышленников к поиску способов обхода методов, позволяющих отличать нужных пользователей системы от всех остальных. А значит, актуальной является задача повышения уровня надежности процесса аутентификации в предприятиях и организациях, за основу полноценного функционирования которых отвечает возможность предоставления удаленного доступа пользователей в информационные системы. Проведенный анализ существующих способов и методов аутентификации показал, что аутентификация, проводимая исключительно по единичному признаку не всегда может в достаточной степени подтвердить подлинность субъектов информационной системы, а значит, необходимо рассмотреть возможность построения модели двухфакторной аутентификации. В рамках проводимого исследования принято решение о разработке программного средства, реализующего модель двухфакторной аутентификации по парольной, как самой простой и распространенной, и биометрической (гарантирующей наиболее высокую точность по сравнению с другими существующими способами проверки идентичности) составляющим. Среди рассматриваемых методов биометрической аутентификации особое внимание было уделено клавиатурному мониторингу, направленному на решение задачи распознавания клавиатурного почерка и позволяющему способствовать построению подсистемы защиты информации в компьютерных системах при проведении процедур идентификации и аутентификации пользователей. Основным результатом, полученным при проведении экспериментального исследования применения разработанного программного средства, является ограничение возможности получения несанкционированного доступа к корпоративной информации за счет более точного распознавания аутентификационных признаков субъектов информационных систем.

Биометрическая аутентификация, идентификация, клавиатурный почерк, защита информации, информационная система

Короткий адрес: https://sciup.org/149142560

IDR: 149142560 | УДК: 004.056.5:004.738.5 | DOI: 10.15688/NBIT.jvolsu.2023.1.2

Текст научной статьи Отдельные результаты применения программного средства аутентификации по клавиатурному почерку

DOI:

Предотвращение несанкционированного доступа в систему является важным элементом при поддержании целостности, доступности и конфиденциальности информации. Система защиты выполняет проверку подлинности на основе определенной уникальной информации, содержащей индивидуальные характеристики конкретного пользователя. Этот процесс получил название аутентификации [2].

Существует несколько методов аутентификации. Каждый предполагает свои ключевые особенности. Рассмотрим основные из них.

Парольная аутентификация подразумевает собой процедуру контроля подлинности пользователя, сравнивая введенный пароль (для соответствующего логина) с паролем, хранящимся в массиве данных. Основными плюсами парольной аутентификации являются простота и большая степень распространенности. Однако по совокупности характеристик этот вид аутентификации считается самым уязвимым средством проверки подлинности. По данным исследований Positive Technologies [3] большинство пользователей используют простые пароли, подробная статистика об используемых символах представлена в таблице.

Следующим методом аутентификации рассмотрим аутентификацию с помощью внешних носителей ключевой информации. Этот метод предполагает подключение к компьютеру носителя ключевой информации при каждой попытке авторизации в системе. Операционная система считывает с него идентификатор пользователя и соответствующий ему ключ. В таком случае идентификатор пользователя используется в качестве логина, а ключ – в качестве пароля.

Отдельный класс в иерархии методов аутентификации занимает аутентификация по биометрическим характеристикам. Проверка проходит по характеристикам присущим человеку, таким как отпечаток пальца, сканиро-

Суммарная статистика по используемым наборам символов в паролях

Так как однофакторная аутентификации обеспечивает низкий уровень защиты данных пользователей, рассмотрим наиболее сложный вариант аутентификации - двухфакторную аутентификацию. Подтверждение личности пользователя происходит путем проверки двух условий разных типов. Используем сочетание наиболее распространенной парольной аутентификации с биометрической, в качестве биометрической аутентификации рассмотрим клавиатурный почерк [5].

Клавиатурный почерк представляет собой динамику работы на клавиатуре, учитывая различные особенности работы с клавиатурой. Для аутентификации в системе разра- ботаем программное средство, которое будет сочетать в себе два различных метода аутентификации [4].

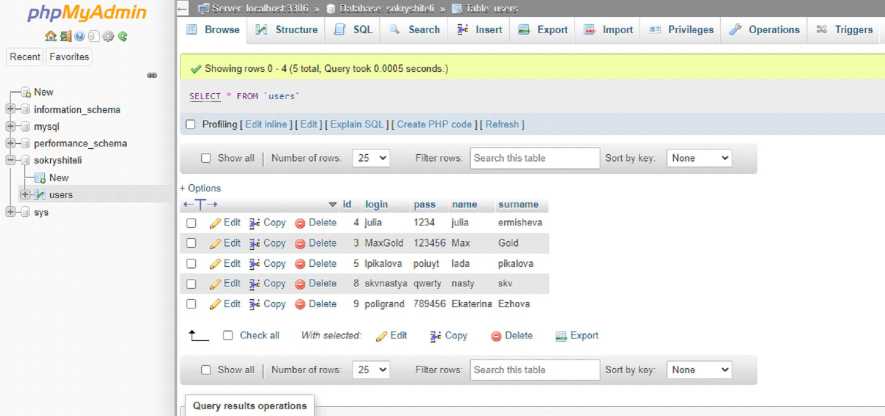

Для обеспечения доступа к базе данных пользователей PhpMyAdmin подключен сервер, созданный при помощи программного обеспечения MAMP (рис. 1 и 2).

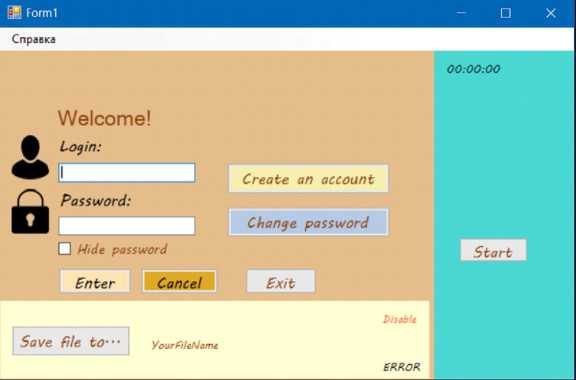

На следующем этапе разработки спроектированы формы для регистрации и авторизации в системе (см. рис. 3 и 4).

При регистрации считываются особенности работы на клавиатуре, запускается кей-логгер, пароль и логин заносятся в соответствующую базу данных. Аутентификация происходит по двум методам: сверки пароля и логина пользователя и проверки соответствия характеристик работе с клавиатурой, таких

MAMP

МАМР Servers Tools Cloud Help

IHmamp

Apache Server © MySQL Server © Cloud О

Cloud Open WebStart page Stop Servers

New on MAMP TV:

Transferring your MAMP PRO host to a server

Try MAMP PRO

Рис. 1. Программное обеспечение MAMP для работы с локальным сервером базы данных

Рис. 2. База данных в web-режиме

Рис. 3. Окно регистрации

Рис. 4. Окно авторизации

как использование системных клавиш, скорость печати, а также отслеживается количество использований клавиши Backspace.

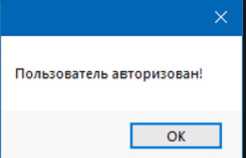

Для входа в систему проверяется соответствие логина и пароля, а также идентификация клавиатурного почерка пользователя, при успешной попытке входа получаем сообщение о прохождении аутентификации (рис. 5).

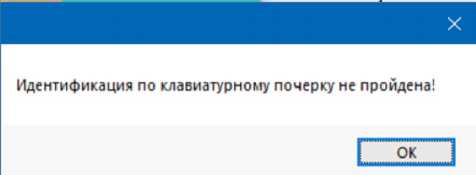

В противном случае пользователю будет отказано в доступе (см. рис. 6).

Основной результат, который достигается при использовании предложенного метода аутентификации, сочетающего в себе парольную и биометрическую составляющие, заключается в ограничении возможности получения несанкционированного доступа к корпоративной информации в случае компрометации логина и пароля злоумышленником за счет более точного распознавания аутентификационных признаков субъектов информационных систем.

Рис. 5. Сообщение об успешной аутентификации

Рис. 6. Сообщение об ошибке при входе в систему

Список литературы Отдельные результаты применения программного средства аутентификации по клавиатурному почерку

- Биометрическая идентификация и аутентификация. Методы и технологии // Techportal.ru: Медийный портал отрасли безопасности. - Электрон. текстовые дан. - Режим доступа: http://www.techportal.ru/glossary/biometricheskaya_identifikaciya.html.

- ГОСТ Р 58833-2020 Защита информации. Идентификация и аутентификация. Общие положения // Электронный фонд правовой и нормативно-технической информации docs.cntd.ru. - Электрон. текстовые дан. - Режим доступа: https://docs.cntd.ru/document/1200172576.

- Евтеев, Д. Анализ проблем парольной защиты в Российских компаниях / Д. Евтеев // Positive Technologies - Vulnerability Assessment, Compliance Management and Threat Analysis Solutions. - Электрон. текстовые дан. - Режим доступа: https://www.ptsecurity.com/upload/corporate/ru-ru/analytics/PT-Metrics-Passwords-2009.pdf.

- Сидоркина, И. Г. Три алгоритма управления доступом к КСИИ на основе распознавания клавиатурного почерка оператора / И. Г. Сидоркина, А. Н. Савинов // Вестник Чувашского университета. - 2013. - № 3. - С. 293-301.

- Яндиев, И. Б. Исследование временных характеристик клавиатурного почерка для быстрой аутентификации личности / И. Б. Яндиев // Молодой ученый. - 2017. - № 14 (148). - С. 154-158. - URL: https://moluch.ru/archive/148/41543.