Подходы к оценке защищённости информационных систем с криптографическим преобразованием объектов

Автор: Артюшина Лариса Андреевна, Полянский Дмитрий Александрович

Рубрика: Информатика и вычислительная техника

Статья в выпуске: 1 т.24, 2024 года.

Бесплатный доступ

Файловая система является одним из компонентов информационной системы, особенно уязвимых к атакам злоумышленников. Следовательно, повышение уровня защищённости информационной системы невозможно без обеспечения достаточного уровня защиты объектов файловой системы, атаки на которые затрагивают в том числе интересы пользователей информационных систем. Для принятия решений по использованию тех или иных механизмов защиты объектов файловой системы необходима регулярная оценка их текущего уровня защищённости. Цель исследования: построение модели оценки защищённости информационной системы с криптографическим преобразованием объектов файловой системы в условиях применения злоумышленником широкого спектра атак на файловую систему.

Информационная безопасность, оценка защищённости, вероятностный подход, деревья атак

Короткий адрес: https://sciup.org/147242620

IDR: 147242620 | УДК: 002.5:004 | DOI: 10.14529/ctcr240103

Текст научной статьи Подходы к оценке защищённости информационных систем с криптографическим преобразованием объектов

Применение информационных технологий в различных сферах деятельности человека, рост числа и масштабов информационных систем (ИС), активные действия злоумышленников, преследующих корыстные или деструктивные цели, поднимают задачу обеспечения уровня защищённости ИС на новый уровень [1–6]. Файловая система (ФС) является одним из компонентов ИС, особенно уязвимых к атакам злоумышленников, следовательно, повышение уровня защищённости ИС невозможно без обеспечения достаточного уровня защиты объектов ФС, атаки на которые затрагивают в том числе интересы пользователей ИС. Для принятия решений по использованию тех или иных механизмов защиты объектов ФС необходима регулярная оценка их текущего уровня защищённости с применением вероятностного подхода и деревьев атак для их моделирования, которые использованы в данной работе.

Введём необходимые рабочие определения и допущения. Вслед за [7] под ИС будем понимать совокупность содержащейся в базах данных информации и обеспечивающих её обработку информационных технологий и технических средств. Исходя из представления о базе данных как ресурсе с распределённым доступом, а также о том, что одним из наиболее эффективных способов обеспечения свойства конфиденциальности информации является её шифрование [8, 9], примем в качестве исследуемого варианта ИС систему с криптографическим преобразованием объектов ФС (ИСКПО). Такая система может быть построена, например, на известном алгоритме CAST-128 с режимом CBC. А для полного сокрытия содержимого исходных данных и повышения криптоустойчивости передаваемой между клиентом и сервером информации в ИСКПО может быть использован алгоритм AES-128 с повторным шифрованием данных. Принято допущение о том, что при расшифровании папки представляют собой файл.

Цель данной работы состоит в построении модели оценки защищённости ИСКПО в условиях применения злоумышленником широкого спектра атак на ФС.

Модель ИСКПО

Для реализации базовых функций управления доступом ИСКПО предоставляет пользователям возможности регистрации и авторизации под своей учётной записью, шифрования и расшифрования файлов и папок. Структурно ИСКПО можно описать совокупностью двух пакетов классов и объектов.

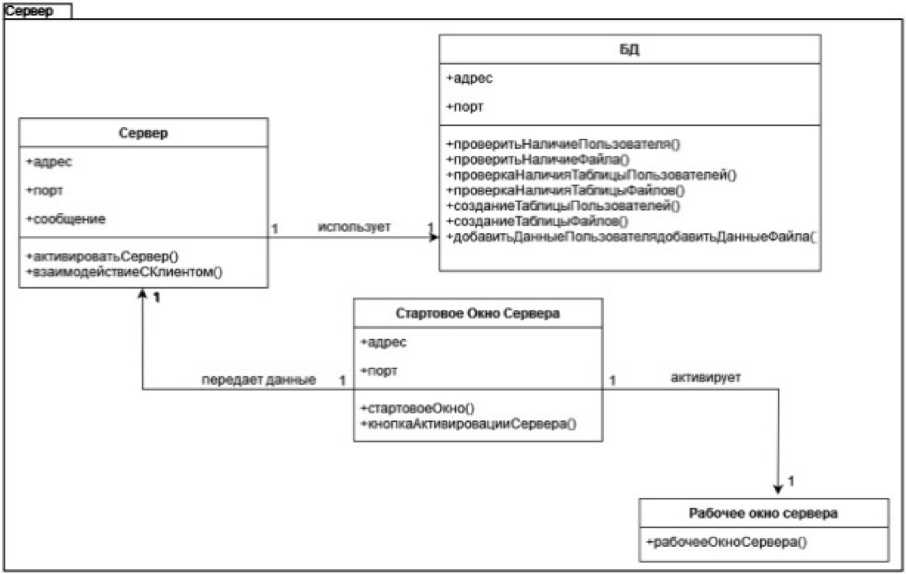

Пакет «Сервер»:

-

1) класс стартовое окно сервера : стартовоеОкно – отображает графический интерфейс; кнопкаАктивировацииСервера – необходима для перехода к рабочему окну и непосредственной активации сервера;

-

2) класс рабочее окно сервера : рабочееОкно – отображает графический интерфейс;

-

3) класс сервер : активацияСервера – переводит сервер в рабочее состояние; взаимодейст-виеСКлиентом – необходим для взаимодействия с клиентом;

-

4) класс БД : проверитьНаличиеПользователя – проверка наличия пользователя в БД; прове-ритьНаличиеФайла – проверка наличия файла в БД; проверкаНаличияТаблицыПользователей – проверка наличия таблицы с пользователями в БД; проверкаНаличияТаблицыФайлов – проверка наличия таблицы файлов в БД; созданиеТаблицыПользователей – создание таблицы пользователей в БД; созданиеТаблицыФайлов – создание таблицы файлов в БД; добавитьДанныеПользователя – добавление данных зарегистрированного пользователя в БД; добавитьДанныеФайла – добавить данные зашифрованного файла в БД.

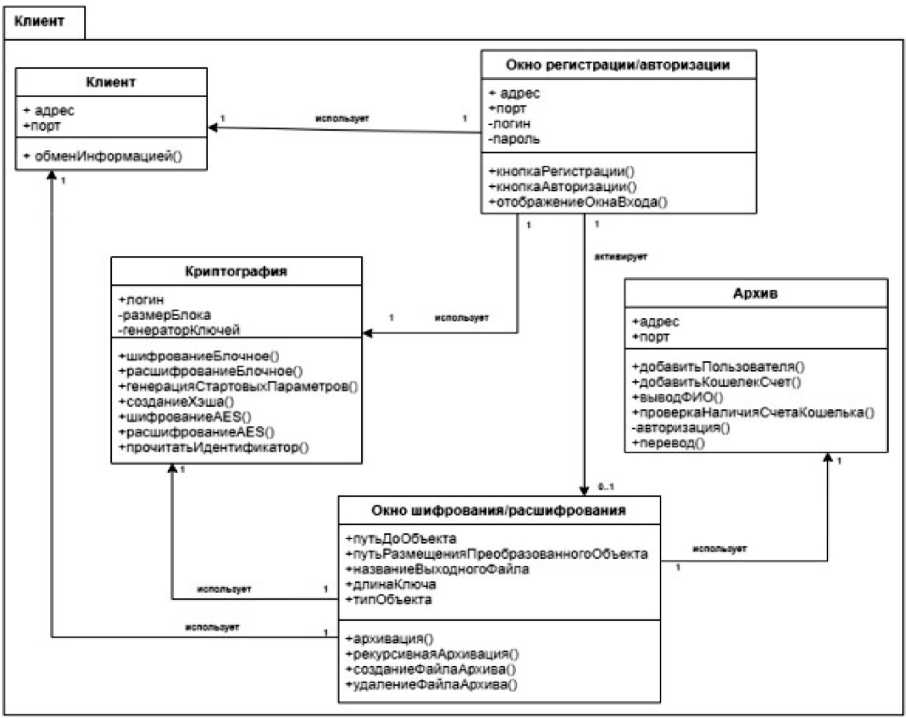

Пакет «Клиент»:

-

1) класс Криптография : шифрованиеБлочное – инициирует шифрование файла/папки на алгоритме CAST-128 ; расшифрованиеБлочное – инициирует расшифрование файла/папки на алгоритме CAST-128 ; генерацияСтартовыхПараметров – генерирует ключ и вектор, инициализации, идентификатор; созданиеХэша – преобразует входные данные в хэш; шифрованиеAES – шифрует данные для их отправления на сервер; расшифрование AES – расшифровывает данные сервера; прочитатьИдентификатор – считывает идентификатор из шифрованного фала;

-

2) класс окно регистрации/авторизации : кнопкаРегистрации – активирует регистрацию на основе информации, введённой пользователем; кнопкаАвторизации – осуществляет авторизацию на основе информации, введённой пользователем; отображениеОкнаВхода – отображает окно регистрации/авторизации;

-

3) класс окно шифрования/расшифрования : кнопкаШифрование – инициирует шифрование; кнопкаРасшифрование – инициирует расшифрование; отображениеОкнаРаботы – отображает окно шифрования/расшифрования;

-

4) класс Архив : архивация – осуществление архивации; рекурсивнаяАрхивация – рекурсивная архивация файлов и папок внутри каждой папки в папке; созданиеФайлаАрхива – создание непосредственно файла архива;

-

5) класс Клиент : обменИнформацией – осуществляет обмен информацией с сервером.

Структура пакетов «Сервер» и «Клиент» представлена на рис. 1 и 2.

Рис. 1. Пакет «Сервер»

Fig. 1. The “Server” Package

Рис. 2. Пакет «Клиент»

Fig. 2. The “Client” package

При шифровании папок пользователь должен предварительно преобразовать их в архив, который на следующем шаге будет зашифрован и предоставлен пользователю. Используемый в работе алгоритм шифрования относится к блочным шифрам и предполагает обработку данных блоками фиксированной длины. Эта особенность определила структуру базы данных (БД), используемой в ИСКПО:

f ИСКПО = (U,Ff);

) U = {Log^PasSj}, i = 1..n;(1)

(FI = {lD]-,Vec]-,Ost]-,Len]-,Km]-,Kr]-}, j = 1..k, где U – множество пользователей;

FI – множество данных, характеризующих шифрованные файлы.

U = {Logt,Passt), i = 1..n,(2)

где Log i - логин i -го пользователя;

Pass i - пароль i -го пользователя;

n – количество пользователей в системе.

FI = {lDj,VeCj,Ostj,Lenj,Kmj,Krj}, j = 1..k,(3)

где ID ] - идентификатор j -го файла, является хешированной зашифрованной последовательностью первых 64 000 бит данных;

VeC ] - вектор инициализации j -го файла, используется для предотвращения повторного шифрования данных, что усложняет процесс взлома;

Ost ] - остаток в блоке j -го файла, образуется, если последний используемый блок данных некратен размеру блока, в этом случае последний блок дополняется случайными цифрами предпоследнего байта;

Len ] - длина ключа j -го файла. Алгоритм шифрования CAST-128 позволяет варьировать длину ключа в диапазоне от 40 до 128 бит, в нашем случае Len y = 128 как позволяющая реализовывать алгоритм на большинстве современных платформ [9];

Km ] , Кг , - части ключа j -го файла, в алгоритме используются как маскировка ключа и перестановки ключа соответственно;

k – количество данных, характеризующих шифрованные файлы.

Подробно использованный алгоритм шифрования описан в [9].

Разработка перечня угроз информационной безопасности (ИБ) активам ИСКПО

ИСКПО полностью соответствует определению ИС, данному в Федеральном законе N 149-ФЗ «Об информации, информационных технологиях и о защите информации» [7], поэтому можно выделить следующие основные активы ИСКПО:

-

- информационные ресурсы: база данных, траффик ( Y 1);

-

- аппаратное обеспечение: сервер, оперативная память ( Y 2).

За рамки работы вынесены вопросы защиты сетевого оборудования и программной среды как относящиеся к обязанностям администратора безопасности. Основным моделируемым процессом в ИСКПО является защита файла путём его шифрования. Анализ с использованием БД УБИ ФСТЭК [10] позволяет выявить следующие актуальные угрозы ИСПО, представленные в табл. 1.

Таблица 1

Угрозы ИСКПО и пути их реализации

Table 1

Threats of lawsuits and ways of their implementation

|

№ |

Название угрозы |

Код актива |

Пути реализации угрозы |

|

1 |

Угроза длительного удержания вычислительных ресурсов пользователями |

Y1 |

Многократные обращения к серверу различных клиентов |

|

2 |

Угроза неконтролируемого роста числа зарезервированных вычислительных ресурсов |

Y1 |

Постоянное многократное обращение к серверу с одного клиента |

|

3 |

Угроза избыточного выделения оперативной памяти |

Y2 |

Шифрование файла огромного размера (равного объёму оперативной памяти) |

|

4 |

Угроза неправомерного ознакомления с защищаемой информацией |

Y1 |

Хищение БД |

|

5 |

Угроза несанкционированного доступа к аутентификационной информации |

Y1, Y2 |

Чтение информации из БД |

|

6 |

Угроза несанкционированного копирования защищаемой информации |

Y2 |

Копирование БД |

|

7 |

Угроза использования слабостей протоколов сетевого/локального обмена данными |

Y1 |

Чтение сетевого трафика |

|

8 |

Угроза перехвата данных, передаваемых по вычислительной сети |

Y1, Y2 |

Модификация сетевого трафика |

|

9 |

Угроза ошибочной аутентификации |

Y1,Y2 |

Подбор аутентификационных данных |

Оценка возможности атак на ИСКПО

Принятие решений по управлению механизмами ИБ и выбор тех или иных средств защиты основаны на оценке рисков для ИС, которая носит вероятностный характер [11–14]. Оценка вероятности реализации атак на ИСКПО в данной работе основана на ранжировании угроз ИБ в результате анализа функционирования системы на некотором промежутке времени T . Этот период можно охарактеризовать количеством и типом реализованных атак на активы ИС.

Можно выделить основные свойства потока событий типа «атака» для ИСКПО:

-

- поток стационарен ввиду того, что к ИСКПО применимо требование круглосуточной доступности сервисов, что даёт возможность злоумышленникам осуществить попытку реализации угрозы в любое время;

-

- практика показывает [5], что на одну ИС направлены различные атаки вне зависимости от результативности более ранних атак, поток обладает свойством отсутствия последействия;

-

- поток ординарен, поскольку в основе ИСКПО лежит защищаемая локальная сеть организации и вероятность появления более одной атаки за малый промежуток времени пренебрежимо мала по сравнению с вероятностью появления в системе одного такого события.

Данные свойства позволяют сделать вывод о том, что поток событий типа «атака» для ИСКПО удовлетворяет основным свойствам простейшего потока Пуассона и интенсивность атак подчиняется закону распределения Пуассона [11], и вероятность того, что за время Т произойдёт именно к атак определённого типа при среднем числе атак Л на данном интервале времени Т , равна

^к

-

p to = —^z (4)

Вслед за [6] введём допущение, разделив инциденты по нескольким категориями, объединив угрозы в группы по способу реализации:

-

1) эксплуатация уязвимости: угроза длительного удержания вычислительных ресурсов пользователями, угроза избыточного выделения оперативной памяти;

-

2) угроза неконтролируемого роста числа зарезервированных вычислительных ресурсов, угроза несанкционированного копирования защищаемой информации;

-

3) компрометация учётной записи: угроза неправомерного ознакомления с защищаемой информацией, угроза несанкционированного доступа к аутентификационной информации; угроза ошибочной аутентификации;

-

4) сетевые атаки: угроза использования слабостей протоколов сетевого/локального обмена данными, угроза перехвата данных, передаваемых по вычислительной сети, угроза использования слабостей протоколов сетевого/локального обмена данными.

Поскольку функционал моделируемой ИСКПО изначально не предусматривает работу в web (система не использует web-приложения), то web-атаки, равно как и внедрение заражённого ПО и т. п., также вынесены за рамки работы.

В первом приближении для ранжирования угроз по ожидаемой вероятности их реализации ( p i ) может быть использована шкала баллов:

-

1-й ранг - высокая вероятность угрозы, pt > 0,1;

-

< 2-й ранг - средняя вероятность угрозы, 0,05 < pt< 0,1;

3-й ранг - низкая вероятность угрозы, pt< 0,05.

Оценка ожидаемых вероятностей реализации угроз основана на статистическом распределении инцидентов с разным и высоким уровнями критичности [6]:

P d3 +P d4 +P h3 +P h4

где рс - среднее значение вероятности; pd3, pd4 - вероятности инцидентов с разным уровнем критичности за III, IV кварталы 2022 года; р ^ 3, р ^ 4 - вероятности инцидентов с высоким уровнем критичности за III, IV кварталы 2022 года; n – количество месяцев в III, IV кварталах 2022 года. Результаты расчётов по категориям угроз представлены в табл. 2.

Таблица 2

Значения вероятности реализации угроз (по категориям)

Table 2

Probability values for threats to materialize (by category)

|

№ |

Категории угроз |

Вероятность реализации угроз |

Ранг угроз |

|

1 |

Эксплуатация уязвимости |

0,07 |

2 |

|

2 |

Компрометация учетной записи |

0,04 |

3 |

|

3 |

Сетевые атаки |

0,03 |

3 |

Поскольку атака – это реализация угрозы, в качестве базовых событий (вариантов атак) можно принять выделенные выше угрозы.

Подходы и методы оценки вероятностей базовых событий являются задачами дополнительных исследований. В работе для такой оценки была использована комбинированная методика, включающая в себя экспертные оценки и вероятностный подход к анализу рисков безопасности и оценке эффективности систем защиты [14, 15]. Введём следующие параметры и их градации:

-

1) S – сложность атаки: а) 1 – реализация атаки не требует усилий; б) 2 – атаку просто реализовать; в) 3 – атака сложна в реализации;

-

2) C – стоимость атаки: а) 1 – атака низкой стоимости; б) 2 – атака средней стоимости; в) 3 – атака высокой стоимости;

-

3) L – сложность обнаружения атаки: а) 1 - атаку сложно обнаружить; б) 2 – атаку достаточно сложно обнаружить; в) 3 – атаку легко обнаружить;

-

4) K 1 – возможность возникновения источника события, K 2 – степень готовности источника события, K 3 – ущерб от реализации события: 1–2 – очень низкая(ий), 3–4 – низкая(ий), 5–7 – средняя(ий), 8–9 – высокая(ий), 10 – очень высокая(ий).

В выборе параметров можно руководствоваться соображениями целесообразности проведения атаки. Значениями параметров являются экспертные оценки, выставляемые в ходе проводимых тестов на проникновение, позволяющие выявить проблемы в архитектуре ИСКПО, конфигурации сервера. Пример характеристик базовых событий в соответствии с приведёнными параметрами и их градациями представлен в табл. 3.

Таблица 3

Пример характеристик базовых событий

Table 3

Example of characteristics of basic events

|

№ |

Базовые события |

S |

C |

L |

K 1 |

K 2 |

K 3 |

|

1 |

Длительное удержание вычислительных ресурсов |

2 |

1 |

3 |

3 |

10 |

5 |

|

2 |

Неконтролируемый рост числа зарезервированных вычислительных ресурсов |

2 |

1 |

3 |

3 |

10 |

5 |

|

3 |

Избыточное выделение оперативной памяти |

2 |

1 |

3 |

1 |

10 |

3 |

|

4 |

Неправомерное ознакомление с защищаемой информацией |

3 |

2 |

2 |

7 |

10 |

7 |

|

5 |

Несанкционированный доступ к аутентификационной информации |

3 |

2 |

2 |

7 |

10 |

7 |

|

6 |

Угроза несанкционированного копирования защищаемой информации |

3 |

2 |

1 |

7 |

10 |

7 |

|

7 |

Использование слабостей протоколов сетевого/локального обмена данными |

2 |

1 |

3 |

7 |

10 |

7 |

|

8 |

Перехват данных, передаваемых по вычислительной сети |

1 |

1 |

3 |

7 |

10 |

7 |

|

9 |

Ошибочная аутентификация |

3 |

2 |

3 |

5 |

10 |

4 |

С учётом значимости входных параметров вероятность базового события равна:

р = w1 • u(5) + w2 • u(C) + w3 • u(L), (6)

где w1,w2,w3 - нормированные весовые коэффициенты, обозначающие значимость каждого входного параметра для итогового результата, ^ 1 W j = 1.

Оценка весовых коэффициентов также является предметом дополнительных исследований. В первом приближении сложность атаки, стоимость атаки и сложность обнаружения атаки можно принять равными в оценке её целесообразности:

w1 = w2 = w3 = 1/3,

Функция преобразования:

u(%) = j , (7)

где с – коэффициент преобразования.

Для коэффициента преобразования принято следующее допущение: при минимальных оценках всех базовых событий вероятность основного события должна попадать под определение высокой вероятности успешности атаки. В данном случае использовано значение с = 0,3. Расчет вероятностей базовых событий представлен ниже. Нумерация вероятностей соответствует табл. 3.

р = р = р = р = Wl + 1 + 1 ) = о,18;

1 '2 '3 '7 3 \2 1 3/ р4= р s^G+MM13;

р 6 = р 7 ^Г^^1) = 0,18;

-

6 ^7 3 \3 2 1/

р = W1+ 1 + 1 ) = 0,18;

-

8 3 V1 2 3/

р = W1 + 1 + 1 ) = 0,12.

-

9 3 \3 2 3/

Комплекс контрмер

Для нейтрализации угроз ИБ применительно к активам ИСКПО предложен комплекс контрмер, включающий в себя как хорошо известные меры защиты ИС, так и учитывающие особенности моделируемой ИСКПО, представленный в табл. 4.

Таблица 4

Контрмеры

Table 4

Countermeasures

|

№ базового события |

Контрмеры |

|

1 |

Паузы п ос л е к аждого обращения клиента к серверу в течени е 5 с ек у н д . Блок и ров к а функционала клиента (возможности запускать ш и ф ров а н и е и рас ш ифров а н ие), во время криптографических преобразов а н и й |

|

2 |

Паузы п ос л е к аждого о б р а щ е н и я кли е н та к с е рв еру в те че н ие 5 секунд. Блок и ров к а функционала клиента (возможности запускать ш и ф ров а н и е и рас ш ифров а н ие) во время криптографических преобразова н и й |

|

3 |

Ши фров а н ие фик с и ров а нн ых б ло к ов д а н ных и з ф ай ла |

|

4 |

Да н н ые в Б Д хранятся в шифрованном и хешированном вид е , в за в и с и мос т и от таблиц |

|

5 |

Да н н ые в Б Д хранятся в шифрованном и хешированном вид е , в за в и с и мос т и от таблиц |

|

6 |

Да н н ые в Б Д хранятся в шифрованном и хешированном вид е , в за в и с и мос т и от таблиц |

|

7 |

Пере д а ча хе ш и рованных (в случае логина и пароля) и шифров а н н ых с ообщ ен и й (в с лу ча ях и н ой ин формац и и ) |

|

8 |

Пере д а ча хе ш и рованных (в случае логина и пароля) и шифров а н н ых с ооб щений (в с лу ча ях и н ой ин формац и и ) |

|

9 |

Паузы п ос л е к аждого обращения клиента к серверу, 5 секунд п осле п ерв ого о б ра ще н и е и да лее по +1 секунда от времени каждого предыд у щ его обра щен и я |

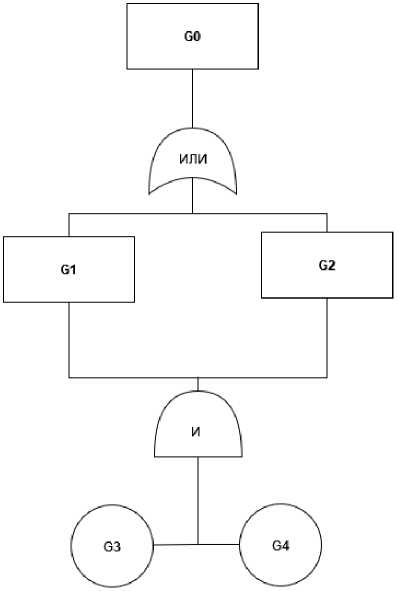

Применение методологии деревьев атак в модели управления ИБ ИСКПО

Де ре в ья а так яв ляю тс я ф ор мальным методом моделирования реализации у гроз ИБ в отн ош е-

Рис. 3. Дерево атак на сервер

Fig. 3. The Tree of attacks on the server

нии ИС. Атаки представляются в виде деревьев, где корень – цель атаки, ближайшие узлы – подцели атаки, листья – способы достижения подцелей и реализации атаки на основную цель. Узлы в дереве могут быть типа «И» и «ИЛИ». Для реализации атаки необходимо обойти все дочерние узлы типа «И» или хотя бы один узел типа «ИЛИ». Подробно методология деревьев атак и её применение представлены в работах [1–5]. Рассмотрим использование методологии деревьев атак для моделирования и обнаружения инцидентов ИБ в модели ИСКПО на примере одной угрозы. Для каждой угрозы были определены цель и возможные варианты атаки, основанные на описании угроз и путях их реализации (см. табл. 1, 4).

Угроза 1: цель ( G 0) – сервер, варианты атаки: G 1 – постоянное многократное обращение к серверу с одного клиента, G 2 – многократные обращения к серверу различных клиентов.

Контрмеры: G 3 – паузы после каждого обращения клиента к серверу в течение 5 секунд, G 4 – блокировка функционала клиента (возможности запускать шифрование и расшифрование) во время криптографических преобразований. Дерево атак на сервер представлено на рис. 3.

Оценка эффективности предлагаемого комплекса контрмер

В первом приближении (при условии достоверной и полной оценки вероятностей базовых событий) эффективность мер защиты может быть рассчитана как вероятность состояния системы, при котором отсутствует источник атаки, он не готов к реализации события, а системе не нанесён ущерб от реализации события [14, 15]:

„ . _ KVK2-K3

5 t = l-Pf 10 з , (8)

где 5 ; - эффективность i -й контрмеры.

Расчёт эффективности контрмер (в соответствии с нумерацией табл. 4):

61 = б2 = 1 - 0,18 • 0,15 = 0,973;

53 = 1 - 0,18 • 0,03 = 0,995;

56 = S7 = 58 = 1 - 0,18 • 0,49 = 0,936;

59 = 1 - 0,12 • 0,2 = 0,976.

Эффективность защиты для всех событий превышает 90 %, что свидетельствует об эффективности разработанного комплекса контрмер.

Заключение

В статье рассмотрена методика оценки защищённости информационной системы с криптографическим преобразованием файловых объектов, позволяющая смоделировать возможные варианты путей реализации атак и возможные сценарии развития событий в процессах передачи объектов файловой системы с криптографическим преобразованием, а также рассчитать вероятности реализации атак на актив по пути, определённому деревом атак, и степень эффективности предлагаемых контрмер. Методика даёт возможность комплексного применения известных подходов к оценке защищённости, будет полезна разработчикам и исследователям при выборе общих мер защиты информационных систем. Оценка возможностей реализации атак и эффективности мер защиты, учитывающая специфические особенности реализации ИСКПО, равно как и более широкого класса ИС, требует дальнейших исследований.

Работа выполнена во Владимирском государственном университете имени Александра Григорьевича и Николая Григорьевича Столетовых.

Список литературы Подходы к оценке защищённости информационных систем с криптографическим преобразованием объектов

- Алпеев Е.В., Стадник А.Н., Скрыль С.В. Методика прогнозирования компьютерных атак на основе определения весов атрибутов компьютерной атаки с применением метода деревьев решений // Электронный сетевой политематический журнал «Научные труды КубГТУ». 2021. № 6. С. 82–92. ISSN: 2306-1456.

- Кляус Т.К., Гатчин Ю.А. Определение вероятности реализации атак на информационную систему с помощью деревьев событий // Вестник УрФО. Безопасность в информационной сфере. 2018. № 4 (30). С. 31–37. DOI: 10.14529/secur180405, ISSN: 2225-5435.

- Дородников Н.А. Разработка методики повышения уровня защищённости вычислительных сетей на основе вероятностной поведенческой модели, использующей деревья атак: дис. … канд. техн. наук: 05.13.19. СПб.: С.-Петерб. нац. исслед. ун-т информац. технологий, механики и оптики, 2017. 185 с.

- Середкин М.Д., Атомян А.С., Моргунов В.М. Классификация компьютерных атак на основе деревьев решений // Методы и технические средства обеспечения безопасности информации. 2019. № 28. С. 107–108. ISSN: 2305-994X.

- Чечулин А.А. Построение и анализ деревьев атак на компьютерные сети с учетом требования оперативности: дис. … канд. техн. наук: 05.13.19. СПб.: С.-Петерб. ин-т информатики и автоматизации РАН, 2013. 152 с.

- Отчет о кибератаках на российские компании в 2022 году // Ростелеком Солар: сайт. URL: https://rt-solar.ru/analytics/reports/3332/ (дата обращения: 10.04.2023).

- Российская Федерация. Федеральный закон «Об информации, информационных технологиях и о защите информации» от 27.07.2006 N 149-ФЗ // КонсультантПлюс: сайт. URL: https://www.consultant.ru/document/cons_doc_LAW_61798/ (дата обращения: 10.04.2023).

- Спиричева Н.Р. Алгоритмы блочной криптографии. Екатеринбург: Изд-во Урал. ун-та, 2013. 78 с.

- Гатченко Н.А., Исаев А.С., Яковлев А.Д. Криптографическая защита информации. СПб.: НИУ ИТМО, 2012. 142 с.

- Федеральная служба по техническому и экспортному контролю (ФСТЭК России): сайт. URL: http://fstec.ru (дата обращения: 10.04.2023).

- Вентцель Е.С., Овчаров Л.А. Теория вероятностей и ее инженерные приложения. М.: Высш. шк., 2000. 480 с.

- Солодов А.К. Основы финансового риск-менеджмента. М.: Издание Александра К. Солодова, 2017. 286 с.

- Linets G.I., Melnikov S.V. Сriterion for identification of the probability model of the state of satellite communication channels // Современная наука и инновации. 2020. № 2 (30). С. 29–36.

- Буй П.М. Оценка рисков кибербезопасности инфокоммуникационных систем // Вестник Белорусского государственного университета транспорта: наука и транспорт. 2020. № 2 (41). С. 20–23.

- Пашков Н.Н., Дрозд В.Г. Анализ рисков информационной безопасности и оценка эффективности систем защиты информации на предприятии // Современные научные исследования и инновации. 2020. № 1 [Электронный ресурс]. URL: https://web.snauka.ru/issues/2020/01/90380 (дата обращения: 10.04.2023).