Повышение защищенности системы радиосвязи с пакетной передачей информации

Автор: Бутов Ю.И., Перминов Д.В., Романов С.А., Шаяхметов О.X.

Журнал: Инфокоммуникационные технологии @ikt-psuti

Рубрика: Технологии телекоммуникаций

Статья в выпуске: 2 т.6, 2008 года.

Бесплатный доступ

В статье рассматриваются методы повышения эффективности регулирования длительности излучения информационных пакетов, порядок распределения шифрключей между корреспондентами и формирования последовательности с высокой непредсказуемостью символов и хорошими корреляционными свойствами.

Короткий адрес: https://sciup.org/140191221

IDR: 140191221 | УДК: 621.398

Текст научной статьи Повышение защищенности системы радиосвязи с пакетной передачей информации

В статье рассматриваются методы повышения эффективности регулирования длительности излучения информационных пакетов, порядок распределения шифрключей между корреспондентами и формирования последовательности с высокой непредсказуемостью символов и хорошими корреляционными свойствами.

В повседневной деятельности широко используются системы радиосвязи, основанные на технологии пакетной передачи информации. Информация, передаваемая между корреспондентами, представляет интерес для злоумышленников. В настоящее время скрытность и конфиденциальность передаваемой информации обеспечивается за счет существенного расширения спектра при фиксированной мощности и за счет выбора уникальных кодовых последовательностей, обладающих высокой степенью непредсказуемости.

Применение цифровых методов передачи и обработки информации существенно расширяет возможности по обеспечению ее защиты. Внедрение методов криптографической защиты при строгом соблюдении правил работы с ключами позволяет практически полностью исключить возможность прочтения и подмены информации, передаваемой в системах связи.

Однако методы криптографической защиты не защищают от такого вида угроз, как электромагнитное воздействие, направленное на разрушение передаваемой информации посредством создания помех.

Защититься от такого вида угроз возможно на основе изменения параметров сигналов, используемых в системах радиосвязи, с целью снижения разрушающего воздействия помех. В качестве традиционных мер защиты от преднамеренных помех применяются: смена рабочей частоты, снижение (или повышение) мощности передачи, повторная (многократная) передача сообщений, применение кодов, обнаруживающих и исправляющих ошибки (возможно в сочетании с перемежением символов сообщения) и др.

Наряду с перечисленными методами защиты от преднамеренных помех, в системах радиосвязи, предназначенных для работы в сложной помеховой обстановке (как правило, в системах специального назначения), реализуется режим ШПС, основанный на применении широкополосных (шумоподобных)

сигналов и режим ППРЧ (псевдослучайной перестройки рабочей частоты).

Особенностью прицельного подавления таких систем, основанного на создании ответных помех или на «погоне вслед за сигналом», является сильная зависимость эффективности подавления от временной задержки момента прихода помехи относительно момента прихода сигнала на текущей частоте в точку приема системы радиосвязи. Эта задержка обусловлена временными затратами на обнаружение и идентификацию излучения СРС, настройку и включение передатчиков помех, а также на распространение радиоволн.

Кроме того, эффективность прицельных помех зависит от наличия избыточности в подавляемом сигнале (для эффективного разрушения информации, необходимо обеспечить «накрытие» помехой порядка 40-50% каждого информационного пакета).

Следствием влияния этих факторов является существование так называемых «эллипсов доступности» систем радиосвязи с фокусами в точках размещения их корреспондентов. Находясь за пределами «эллипсов доступности», даже при обеспечении требуемого отношения помеха/сигнал, средства помех не способны оказывать эффективное воздействие на объект подавления по причине запаздывания помехи относительно сигнала.

При фиксированной дистанции связи размеры «эллипса доступности», а, следовательно, и максимально возможные дистанции подавления, тем меньше, чем меньше время излучения сигнала и чем больше время реакции средств помех. Поэтому, посредством уменьшения длительности сигнала опасная зона (зона, в пределах которой может быть реализовано эффективное радиопротиводействие системы радиосвязи) может быть существенно сокращена, а использование в системах радиосвязи сигналов, имеющих время излучения меньше некоторого порогового (граничного) значения (при фиксированных значениях параметров средств помех) исключает всякую возможность их подавления.

С другой стороны, уменьшение длительности излучения информационных пакетов приведет к неизбежному увеличению времени передачи (доставки) всего сообщения из-за наличия в каждом пакете служебных символов и защитных интер- валов между пакетами. А увеличение общего времени передачи сообщения, в свою очередь, ведет к образованию очередей в системе радиосвязи и к несвоевременной доставке сообщений, т.е. за время, превышающее оперативную ценность передаваемой информации.

В этой связи необходимо провести оценку эффективности регулирования длительности излучения информационных пакетов как меры защиты от разрушающего воздействия помех.

Практическое использование криптографических средств и методов защиты данных порождает проблемы распределения ключевой информации. Стойкость передачи шифрключа (ШК) по радиоканалу зависит, как от вычислительных возможностей криптоанализа противника, так и от достижения в области теории реализации быстрых алгоритмов логарифмирования, факторизации и т.д.

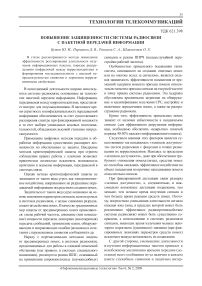

Рассмотрим модель обмена ключами между корреспондентами А и В в присутствии активного злоумышленника Е (рис.1), когда у корреспондентов отсутствуют какие-либо предварительно распределенные секретные ключи, необходимые для аутентификации передаваемых данных. В состав модели входят:

-

- корреспонденты А и В, являющиеся легальными пользователями, которые стремятся выработать общий секретный ШК;

Рис. 1. Модель обмена данными для формирования ключа в условии активного злоумышленника

-

- источник S , выполняющий функции третьей стороны, которой доверяют оба корреспондента А и В и который генерирует исходную случайную последовательность и передает ее корреспондентам А и В;

-

- злоумышленник E, который способен перехватывать по независимому каналу исходную случайную последовательность, перехватывать и навязывать сообщения в каналах открытого обсуждения.

Формирование ключей включает в себя две фазы: фазу инициализации, фазу выработки ШК.

В фазе инициализации источник S генерирует и передает случайную двоичную последовательность S k = s 1 ,s 2 ,...,s k с равновероятными и независимыми символами.

Корреспонденты А и В получают последовательности X k = x 1 ,x 2 ... x k и Y k = y 1 , y 2 ... y k , соответственно, где x i е { 0,1 } , yj е { 0,1 } , по каналу с вероятностями ошибок p(x i ф s i ) = е A , p(y i Ф s i ) = e B . Нарушитель E принимает по каналу с вероятностью ошибки p(z, Ф s i ) = е E последовательность Z k = z 1 ,z 2 ... zk , где z- е { 0 , 1 } .

Поскольку в последовательности X k = X i , X 2 ... X k и Yk = y , У 2 ,..., y k вносятся искажения заблаговременно, корреспондентам А и В необходимо иметь дополнительную информацию о принимаемом сообщении (например, цифровую подпись).

Корреспонденты А и В заранее договариваются об использовании некоторого (n a ,k a ) - помехоустойчивого систематического кода V и договариваются о порядке сопоставления каждому сообщению m i кодового слова υ i ∈ V .

Основными характеристиками аутентифицирующего помехоустойчивого кода являются: P ло – вероятность ложного отклонения переданного сообщения, когда нарушитель не вмешивался в процесс передачи и P н – вероятность успешного навязывания ложного сообщения.

Устойчивость к навязыванию ложных сообщений зависит от так называемого асимметричного кодового расстояния d 01 , которое определяется числом переходов из 0 в 1 между кодовыми словами, соответствующими истинному m i и ложному m л сообщениям.

Если ( na,ka ) - код имеет постоянный вес т и асимметричное кодовое расстояние d 01 , то характеристики кода определяются соотношениями:

т

Р ло = Е С Т P m ( 1 - P m , (1) i =A w + 1

Δ w Δ w -i

i =0 j =0

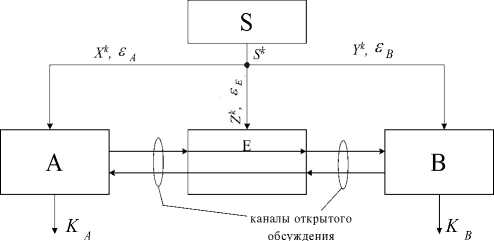

В этом случае длина аутентификатора w равна τ . Нахождение асимметричного кодового расстояния – сложная задача. Простой способ построения ( na,ka ) кода с известным d 0 1 представлен на рис. 2.

Выберем некоторый (n0 ,k0) - код с известным минимальным расстоянием d . Заменим в каждом кодовом слове символ 1 на 10, а символ 0 на 01, получим (na,ka) - код постоянного веса с па- раметрами:

na = 2n 0 ,ka = k 0 ,d 0 l = d, T = n 0 . (3)

Рис. 2. Аутентифицирующий помехоустойчивый код

Одним из способов защиты информации является использование генераторов псевдослучайных последовательностей (ПСП). Принцип действия основан на модуляции информационного сигнала по закону ПСП. Важнейшими критериями для выбора семейств ПСП являются:

-

- корреляционные свойства;

-

- степень непредсказуемости;

-

- сложность аппаратной реализации.

Корреляционные свойства ПСП напрямую определяют свойства систем связи. Поэтому необходимо обеспечить низкую взаимную корреляцию между сигналами, влияющую на снижение интерференционных помех. В целях исключения ошибочно принятых решений, уменьшения времени вхождения в синхронизм и надежного разделения многолучевых компонент сигнала, требуются последовательности с хорошими автокорреляционными свойствами.

Из известных семейств ПСП длины 2N - 1 c близкой к идеальной АКФ (последовательности типа Адамара) широкое распространение получили m -последовательности и последовательности GMW.

Показатель неопределенности (или линейная сложность) напрямую связан с аппаратной слож- ностью формирования ПСП. Очевидно, что чем больше линейная сложность, тем выше криптозащищенность системы.

Э. Кейем в 1976 г. был проведен математический анализ линейной сложности нелинейных двоичных последовательностей. Сущность анализа заключается в том, что элементы последовательности представляются в виде суммы степеней примитивного элемента поля Галуа a е GF ( qN ) с коэффициентами из GF ( qN ) . Это справедливо и для GMW-последовательностей.

Линейная сложность такой последовательности численно совпадает со степенью ее характеристического полинома.

Очевидно, что последовательности GMW по сравнению с m -последовательностями такой же длины обладают существенно более высокой линейной сложностью. Поэтому последовательности GMW могут быть использованы там, где требуется последовательности с высокой непредсказуемостью символов и хорошими корреляционными свойствами.

Список литературы Повышение защищенности системы радиосвязи с пакетной передачей информации

- Свердлик М. Б. Оптимальные дискретные сигналы. М.: Советское радио, 1975. -345 с.

- Key I.L. Analysis of the structure and complexity of nonlinear binary sequence//Trans. On Inform. Theory. №6, 1976.-321 p.

- Цвиркун А. Д. Структура сложных систем. М.: Советское радио, 1975. -217 с.

- Дегтярев Ю. И. Методы оптимизации. М.: Советское радио, 1980. -272 с.

- Подиновский В. В., Ногин В. Д. Парето-оптимальные решения многокритериальных задач. М.: Наука, 1982. -157 с.