Принципы построения СКУД с использованием технологии Proximity

Автор: Душа Игорь Федорович, Михайлов Дмитрий Михайлович

Журнал: Спецтехника и связь @st-s

Статья в выпуске: 1, 2014 года.

Бесплатный доступ

В данной статье рассматриваются вопросы безопасности, связанные с использованием бесконтактных идентификаторов, основанных на технологии радиочастотной идентификации (RFID). Автор рассказывает о главных проблемах защищенности такого рода идентификаторов и обозначает основные методы повышения уровня безопасности. В статье показывается, что большинство RFID-карт сегодня не имеет должной защиты. Причем рассматриваются как технические методы, так и организационные и даже связанные с криптографическими методами обеспечения информационной безопасности.

Скуд, rfid-карты, контроль доступа

Короткий адрес: https://sciup.org/14967197

IDR: 14967197

Текст научной статьи Принципы построения СКУД с использованием технологии Proximity

С егодня системы, основанные на технологии радиочастотной идентификации (RFID), занимают особое место среди систем контроля и управления доступом. Причем сейчас этот рынок становится все более и более разнообразным: Proximity-карты, бесконтактные Smart-карты, телефоны с NFC (Near Field Communication, коммуникация ближнего поля). Однако до сих пор многие системы уязвимы, в том числе из-за возможности клонирования RFID-карт [1]. Поэтому необходимо рассмотреть методы, которые могут улучшить защитные свойства системы.

На сегодняшний день большую часть рынка все еще занимают Proximity-карты. Нельзя утверждать, что они обладают удовлетворительной безопасностью, поскольку идентификатор легко копируется. Существование этой уязвимости можно объяснить тем, что карты создавались для идентификации, а не для аутентификации объектов, а потому наличия модулей безопасности или просто шифрования предусмотрено не было.

Существует мнение, что карты HID ProxCard II [2] обеспечивают лучший уровень безопасности, чем EM-Marine или Indala. Необходимо понимать, что это всего лишь миф. Все эти карты обеспечивают одинаковую функциональность с точки зрения защиты информации. Конечно, эти идентификаторы разные, даже можно сказать, что в некоторых случаях, карты HID

ProxCard II более надежны, чем EM-Marine или Indala, но это не значит, что они более безопасные. С точки зрения злоумышленника, нет никакой разницы, используются ли в системе ProxCard II или Indala.

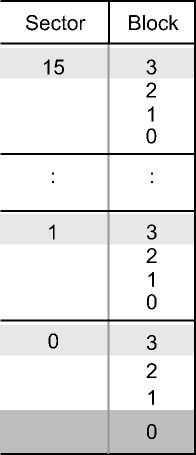

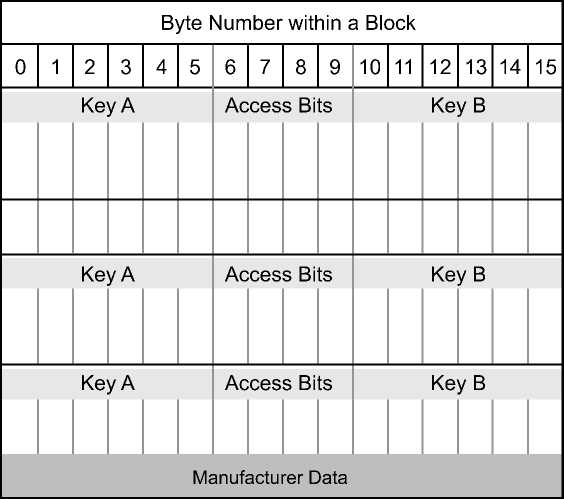

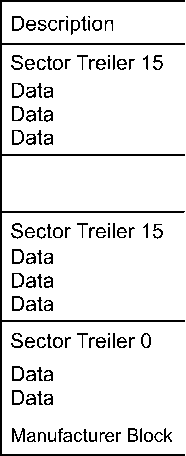

Следующим этапом в эволюции RFID-карт было введение защитных средств, а именно шифрования. Самым популярным стал продукт Mifare Classic [3] ( рис. 1 ). Однако использованный проприетарный криптографический алгоритм Crypto-1 оказался слишком слабым и был взломан через некоторое время [4]. Поэтому использование этих карт хоть и осложняет проникновение на контролируемую территорию злоумышленника, но не является достаточно безопасным.

Рис. 1. Организация памяти карт Mifare Classic 1k

Все перечисленные выше типы идентификаторов занимают порядка 90% рынка систем контроля и управления доступом (СКУД). Поэтому, независимо от того, какие карты используются в качестве идентификатора, необходимо обеспечить дополнительную логику контроля доступа для повышения безопасности предприятия.

Перечислим некоторые методы, позволяющие защититься от несанкционированного прохода злоумышленника на предприятие, характерные для любых электронных СКУД.

1 Необходимо блокировать вход на контролируемую зону (КЗ) по идентификатору, по которому уже зашел другой работник:

-

а) во-первых, ограничивается вход злоумышленника по клону идентификатора, по которому уже прошел уполномоченный субъект;

-

б) во-вторых, даже если сначала на территорию прошел неуполномоченный субъект, оператор будет об этом уведомлен, если законный пользователь попробует пройти по настоящему пропуску.

-

2 Желательно контролировать не только сам вход на территорию предприятия, но также вход-выход на любую КЗ внутри предприятия. Грубо говоря, это некоторая реализация многорубежной модели защиты. Практическая реали-

- зация такого метода довольно проста и сравнительно дешева для предприятия, однако сильно уменьшает вероятность несанкционированного проникновения на контролируемую территорию. Объясняется это просто: для проникновения на определенную часть предприятия злоумышленнику необходимо добыть идентификатор только того человека, который имеет доступ к этой зоне, а не любого сотрудника предприятия.

-

3 Необходимо регулировать проход сотрудника на КЗ в соответствии с его рабочими часами. Это распространенная практика, часто применяемая в программно-аппаратных средствах защиты от несанкционированного доступа. Если вдруг сотруднику требуется дополнительное время для работы, он должен обговорить это с начальством. Эта мера, применяемая вкупе с двумя, указанными выше, дает практически полную защиту от атаки клонирования идентификатора, так как временное окно, в которое злоумышленник может пройти на предприятие сильно сокращается.

-

4 На критически важных объектах настоятельно рекомендуется использовать двухфакторную аутентификацию. Оптимальным вариантом была бы аутентификация по биометрическим признакам. Очевидно, что даже при клонировании карты, скопировать

биологический признак и тем более применить его, не обнаружив себя перед сотрудниками охраны, будет намного труднее.

Далее перечислим методы, связанные с криптографическими особенностями и настройкой системы с привязкой к RFID-идентификаторам.

-

1 Диверсификация ключей [5]. Это может серьезно повысить безопасность системы. Злоумышленник будет способен читать/писать только одну карту. Копирование данных на чистую карту не даст результата, т.к. система ее не опознает (для нее будут использоваться другие ключи).

-

2 Дополнительное шифрование данных. Если карта несет какие-то приватные данные, то не стоит полагаться на встроенную защиту карты. Особенно это касается карт типа Mifare Classic. Следует использовать дополнительное шифрование и записывать на карту уже шифрованные данные. Необходимо придерживаться правила: «никогда не записывать на карту информацию в открытом виде».

-

3 Неоднозначность счетчика. Если на карте предполагается некий счетчик, он не должен быть очевидным. Таким образом, можно защитить систему от атаки перебором. Лучше всего представить его в виде транзакций и связать с какими-либо дополнительными данными.

-

4 Черный список. Это правило вполне может называться «золотым». Серьезная система просто обязана вести журнал транзакций, анализируя который, можно вычислить «подозрительные» карты и занести их в черный список. По журналу, опять же, можно будет вычислить попытки эмулирования карты.

-

5 Элемент случайности. Часто бывает, что все ID карт системы лежат в определенном диапазоне. Допускать это нежелательно, поскольку, узнав информацию лишь об одной карте,

злоумышленник может с высокой вероятностью восстановить все карты системы. Это правило напрямую связано с правилом 3 и является его логическим продолжением.

Последнее, что необходимо отметить – это организационные требования: ♦ необходимо проводить хотя бы простейшее обучение персонала. Персонал должен знать, что недопустимо передавать свой пропуск кому-либо на сколь угодно малый срок [6];

-

♦ рекомендуется предоставить всем законным пользователям системы

возможность приобрести обложки, защищающие от несанкционированного доступа.

Конечно, возможно еще большее усиление защиты предприятия. Однако приведенные выше правила достаточно просты, чтобы их выполнить, и при этом достаточно эффективны, чтобы предотвратить большую часть попыток вторжения на охраняемую территорию. Остальные методы либо более дорогостоящи, либо не обеспечивают достаточного повышения уровня безопасности предприятия

Список литературы Принципы построения СКУД с использованием технологии Proximity

- Timo Kasper, Ingo von Maurich, David Oswald. Cloning Cryptographic RFID Cards for 25$, 2011. -15 p.

- HID format example [Электронный ресурс], URL: http://www.proxmark.org/files/Documents/125%20kHz%20-%20HID/HID_format_example.pdf.

- MIFARE Classic 1K -Mainstream contactless smart card IC for fast and easy solution development, product datasheet, 2011. -39 p.

- Gerhard de Koning Gans, Jaap-Henk Hoepman, Flavio D, Garcia A. Practical Attack on the MIFARE Classic, 2011. -15 p.

- Mohammad Ilias, RFID handbook. Applications, Security and Privacy, 2008. -714 p.

- Бондарев П.В., Измайлов А.В., Погожин Н.С., Толстой А.И. Физическая защита ядерных объектов. -Изд. МИФИ, 2008. -582 с.