Принципы проектирования перспективных систем защиты информации

Автор: Маслов Олег Николаевич, Раков Александр Сергеевич

Журнал: Инфокоммуникационные технологии @ikt-psuti

Рубрика: Теоретические основы технологий передачи и обработки информации и сигналов

Статья в выпуске: 3 т.9, 2011 года.

Бесплатный доступ

Рассматриваются особенности применения ме- тода статистического имитационного моделирова- ния (СИМ) при проектировании систем защиты (СЗ) конфиденциальной информации (КИ).

Системы защиты, конфиденциальная информация, метод статистического имитационного моделирования

Короткий адрес: https://sciup.org/140191491

IDR: 140191491 | УДК: 621.396.677;

Текст научной статьи Принципы проектирования перспективных систем защиты информации

Важным практическим приложением статистической теории антенн (СТА) и компьютерного метода СИМ является проектирование СЗ КИ [1-3] от утечки по каналам, формируемым с участием сосредоточенных и распределенных случайных антенн (СА) [4]. В [5] показано, что метод СИМ можно адаптировать для решения не только прямых внешних, но и внутренних задач СТА в интересах исследования СА. Однако остается открытым вопрос о том, в каком виде полученные результаты могут быть использованы при проектировании СЗ КИ – что во многом обусловлено спецификой СИМ СА, первоначальные этапы которого предусматривают определение состава исходных данных, влияющих на функционирование СА, проведение статистического исследования для сбора и обработки исходной информации о ней; идентификацию типов законов распределений исходных данных и расчет статистических оценок параметров этих законов [4-5]. Практика показывает, что успех моделирования как СА, так и СЗ КИ, во многом зависит от того, насколько эффективно были выполнены работы по указанным этапам СИМ. Цель статьи – уточнение и развитие ряда связанных с ними положений теории СИМ, важных для проектирования СЗ КИ.

Задачи и цели моделирования СЗ КИ

Известны два подхода к СИМ, правомерность которых зависит от степени сложности моделируемого объекта. Школа Форрестера-Медоуза рассматривает СИМ в первую очередь как метод изучения систем, для которых уровень понимания принципов работы частей (фрагментов и компонентов в виде подсистем и элементов) превосходит уровень понимания работы системы в целом – особенно с учетом непредсказуемого влияния внешней среды. Отсутствие надежных и достоверных результатов, соответствующих первоначальным этапам СИМ, не является препятствием для его проведения: «многие не признают потенциальной пользы модели, основываясь на том, что у нас нет достаточных данных для моделирования. Они уверены, что первым шагом должен быть широкий сбор статистических сведений. Верно же как раз обратное» [6].

Способ обеспечения адекватности СИМ в данном случае предполагает представление объекта (сложной системы) в виде «черного ящика» – с возможностью затем модифицировать его путем использования моделей состава и структуры объекта, то есть преобразования в «белый ящик». Критики такого подхода утверждают, однако, что при этом сама модель зачастую становится «игрушечной», поскольку удовлетворительно копирует реальную систему (СА как объект СТА, СЗ КИ как объект СИМ и т.д.) лишь в частных случаях, неадекватно реа- гируя на весь спектр возможных входных воздействий.

В рамках второго подхода отечественные специалисты [7-8 и др.], напротив, особое внимание уделяют предварительному комплексному (в том числе статистическому) исследованию объекта, поскольку говорят о возможности рационального управления характеристиками реальных систем с применением СИМ. Однако после проведения трудоемких исследований на реальных объектах и преодоления сложностей, возникающих при моделировании объектов с малой прецедентной базой (проектируемых, прогнозируемых, разведанных), часто выясняется, что речь идет о выборе из двух-трех типовых моделей, которым примерно в равной мере лишь не противоречат – например, в соответствии с критерием Пирсона – полученные экспериментальные данные. Кроме того, для широкого круга так называемых робастных систем результаты СИМ вообще мало зависят от этого выбора.

Опыт разработки СИМ-моделей СА позволяет уточнить еще одно важное обстоятельство. Реальные объекты в соответствии с задачами и целями СИМ можно разделить на системы двух видов:

-

- системы I рода – это объекты техногенного происхождения, состав и структура которых в принципе известны, поэтому исследованию с помощью СИМ-моделей подлежат их реакции на воздействия внешней среды в интересах управления и обеспечения необходимой эффективности их функционирования;

-

- системы II рода – это объекты нетехногенного (медико-биологического, экологического, социально-экономического и др.) происхождения, состав и структура которых известны «в общих чертах», поэтому исследованию с помощью СИМ-моделей подлежат и сами реальные объекты, и возможность управлять ими в интересах повышения эффективности их функционирования.

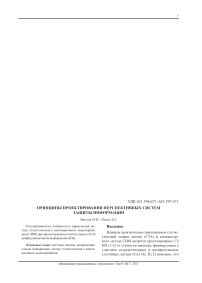

Реальные СА как объекты СТА и СИМ преимущественно являются системами I рода, однако в ряде случаев (например, распределенные СА в виде систем проводов, труб, металлических несущих конструкций) имеют признаки систем II рода [4]. Кроме того, если результаты изучения СА ориентированы на проектирование СЗ от утечки КИ, то основная задача СИМ заключается в исследовании реакции разных СА на воздействие КИ-сигналов и преднамеренных помех, используемых при организации СЗ. В этом случае мерой эффективности СА является их способность участвовать в формировании электромагнитных (ЭМ) каналов утечки КИ, а управление СА означает возможность реализации СЗ КИ, в заданной (максимально возможной, минимально необходимой и т.п.) мере препятствующих этому [1-3]. Таким образом, целью СИМ является создание СИМ-модели СА, отражающей ее кумулятивные (минимальные по объему и максимальные по содержательности) характеристики, необходимые и достаточные для проектирования СЗ КИ. В схематичном виде данное утверждение иллюстрирует рис. 1.

Системный подход к проектированию СЗ КИ имеет в виду ряд особенностей, к числу которых относятся:

-

- множество (многочисленность и многообразие) каналов утечки КИ, поскольку каждый по-

Рис. 1. К определению принципов моделирования СА и проектирования СЗ КИ

тенциально возможный канал утечки необходимо рассматривать как реальную опасность, которую СЗ КИ должна ликвидировать (снизить до приемлемого по технико-экономическим соображениям уровня);

-

- множество сценариев возможных действий злоумышленника, на каждый из которых СЗ КИ призвана реагировать с требуемой эффективностью (надежностью и оперативностью);

-

- нежелательность «перемещения» процедур тестирования и проверки СЗ КИ на рис. 1, а тем более ее практического применения, из виртуальной среды в реальную: как по техникоэкономическим, так и по иным соображениям;

-

- невозможность использовать критерии оценки эффективности СЗ КИ, связанные с объективным абсолютным знанием, и замена их субъективными (экспертными) оценками, основанными на сравнительном (относительном) знании (понимании, представлении) или полученными с помощью метода аналогий;

-

- необходимость поиска превентивных решений, учитывающих прогресс в области НСД к КИ и противодействия СЗ КИ, креативность и повышение качества профессиональной подготовки злоумышленника;

-

- поиск решений, не являющихся оптимальными, но приемлемыми в практическом плане, при ограничениях, вводимых по критерию «затраты – эффективность», с возможностью усиления первоначально принятых решений.

Таблица 1. Различие между системами каузального и холонического типа [9]

|

I Система ^ V Признак |

Каузального типа |

Холонического типа |

|

Отношения субъекта и объекта |

Оппозиция субъекта и объекта |

Суперпозиция субъекта и объекта |

|

Метод познания |

Объяснение |

Понимание |

|

Типы акторов |

Однородные |

Неоднородные |

|

Критерий согласованности решений |

Объективность однородных акторов |

Солидарность неоднородных акторов |

|

Критерий значимости решений |

Объективная истинность |

Признаваемая ценность |

|

Класс решаемых задач |

В замкнутой форме |

В открытой форме |

|

Время принятия решений |

Не связано с ситуацией |

В темпе развития ситуации |

|

Взаимодействие с окружением |

Закрытые системы |

Открытые системы |

|

Принцип взаимодействия элементов |

Причина -следствие |

Часть - целое |

|

Тип формализованных моделей |

Математические модели |

Онтологические модели |

Принципы проектирования СЗ КИ

Изложенное приводят к представлению СЗ КИ в виде системы холонического типа, неотъемлемыми элементами которой являются лица, принимающие решения (ЛПР, акторы), от правильности действий которых во многом зависит эффективность функционирования данной системы. В отличие от технических систем каузального (причинно-следственного) типа, холонические системы (от греч. holos – целый, и on – часть) можно считать состоящими из взаимодействующих между собой целостных (как независимых, так и взаимозависимых) компонентов, где важную роль играет «плохо формализуемый и слабо структурированный» человеческий фактор. Разницу между указанными системами иллюстрирует таблица 1, являющаяся фрагментом ее аналога в [9], адаптированным к условиям проектирования СЗ КИ. Содержание данной таблицы является фундаментом для предстоящего анализа, поэтому далее к ней придется периодически возвращаться.

Первым следствием из таблицы 1 является нецелесообразность рассмотрения СЗ КИ в качестве системы массового обслуживания – поскольку потока заявок на ее входе, связанных с последующим процессом обслуживания, здесь нет (речь идет об одиночных «заявках», которых, к тому же, хотелось бы избежать совсем) и наиболее адекватным представляется расчет риска однократных событий, каждое из которых имеет собственную вероятность появления и сравнительно высокую «стоимость» [10]. Вторым следствием представляется необходимость анализа достаточно обширной предметной области СИМ, связанной с обеспечением комплексной безопасности (КБ) моделируемого объекта, – так как вопросы создания СЗ КИ входят в данную область.

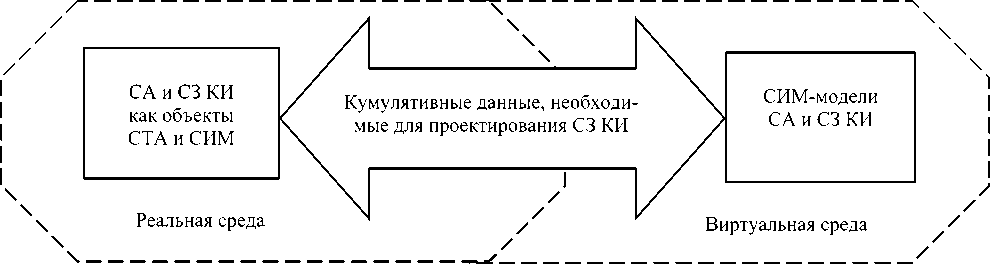

Покажем это на примере КБ инфокоммуни-кационной системы (ИКС), рассматривая КБ как многопараметрический показатель, который может быть разделен на четыре основные части: экономическую, организационно-техническую, потребительскую и эксплуатационную безопасность, как это показано на рис. 2.

Эксплуатационная безопасность ИКС зависит от характеристик надежности используемой аппаратуры – с учетом износа, ремонтопригодности, загруженности и других факторов, а также устойчивости и безвредности для окружающей среды оборудования при аварийных (естественных и техногенных) ситуациях. Потребительская безопасность определяется информационной и экологической безопасностью для клиентов компании – владельца ИКС, а кроме того, безопасностью контента (содержания услуг), в том числе и предоставляемого партнерами владельца ИКС. Организационно-техническая безопасность связана с обеспечением физической безопасности (охраной) объектов, на которых размещено оборудование ИКС, – это могут быть и сосредоточенные центры обслуживания, узлы связи, пункты контроля, и территориально распределенные системы и сети связи, возможность несанкционированного доступа (НСД) к которым должна быть если не исключена полностью, то максимальным образом затруднена.

Экологическая безопасность также представляет собой важную составляющую КБ, поскольку требования к ИКС с точки зрения охраны окружающей среды (персонал и пользователи услуг, население) сегодня становятся все более жесткими и круг их постоянно расширяется. Экономическая безопасность на рис. 2 означает устойчивость

Рис. 2. Составляющие КБ ИКС

владельца ИКС как бизнес-структуры в условиях рынка: стабильность показателей производственно-финансовой деятельности при воздействии различных внешних и внутренних, в том числе конкурентных, факторов.

Информационная безопасность «замыкает на себя» практически все другие составляющие КБ ИКС на рис. 3: поскольку и производственно-экономические показатели владельца ИКС, и потребительские качества услуг, важные для ее успешного существования в условиях рынка, и организационно-технические мероприятия, направленные на предотвращение НСД, связаны с охраной (защитой) КИ, принадлежащей как владельцу ИКС, так и потребителям услуг ИКС. Информационная безопасность обеспечивается криптографическими и техническими (некриптографическими) методами, которые реализуют пассивную и активную защиту КИ в интересах обеспечения КБ ИКС.

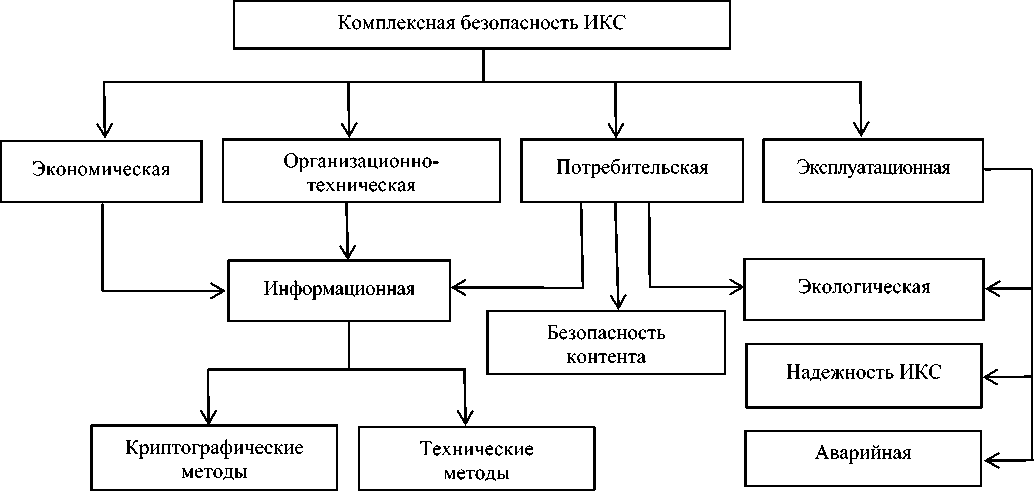

Рис. 3. Виды представления КИ и каналы утечки КИ в ИКС

По аналогии с рис. 2 можно показать в виде схемы роль и место СЗ КИ в ИКС (см. рис. 3). Общим источником КИ здесь является ИКС, где КИ может циркулировать в виде электрических сигналов; текстовых и графических (на бумаге, фото- и кинопленке, экранах и мониторах) изображений и документов; речи и изменения состояния носителей КИ (на магнитных лентах, дисках и дискетах, устройствах внешней памяти и др.) [2-3]. Перехват КИ возможен при передаче ее как по радиолиниям, так и по кабелям связи. Разведка из-за пределов территории размещения ИКС осуществляется с использованием технических каналов утечки КИ. Варианты НСД к КИ реализуются как за-ходовыми, так и беззаходовыми (подключение к аппаратуре ИКС, маскировка под абонента, выдача ложных запросов на доступ к КИ и т.п.) способами.

В соответствии с рис. 3 каналы утечки КИ делятся на четыре группы:

-

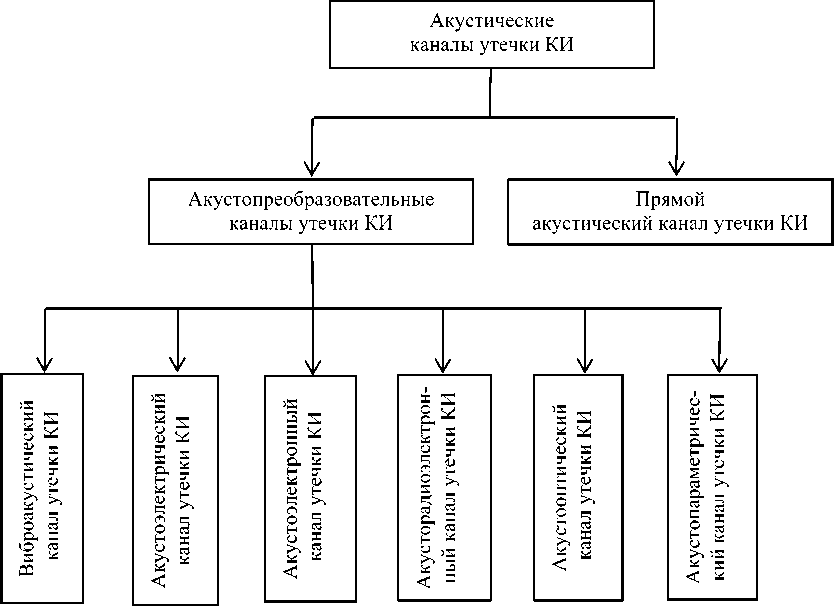

- акустические (в том числе акустопреоб-разовательные)

-

- визуально-оптические (наблюдение, фото-и киносъемка);

-

- электромагнитные (включая магнитные и электрические);

-

- материально-вещественные (бумага, фотографии, магнитные и др. носители КИ).

С точки зрения содержания таблицы 1, между двумя ЛПР: владельцем ИКС и злоумышленником возникает ситуация игры с противоположными интересами: первый предпринимает действия, направленные на перекрытие (ослабление) всех имеющихся (возможных) каналов утечки КИ; второй старается преодолеть эти преграды или обойти их – в том числе путем создания и использования искусственных каналов утечки.

Кроме того, здесь имеет место суперпозиция субъекта и объекта СИМ (владелец КИ фактически неотделим от СЗ КИ, которая является системой открытого типа, где решения следует принимать в темпе развития ситуации), а наряду с математическими на практике широко используются онтологические модели. Очевидно, что это подтверждает принадлежность СЗ КИ к системам холонического типа (см. таблицу 1) с вытекающими отсюда последствиями относительно методов их изучения и создания, критериев оценки принимаемых решений и т.д.

Специфика проектирования СЗ КИ

Сгруппируем каналы утечки КИ по принципу возможности их совместного и индивиду-

Рис. 4. Акустические каналы утечки КИ

ального устранения в СЗ: примером из первой группы являются акустические и акустопреоб-разовательные каналы, классификация которых показана на рис. 4 [2]. Очевидно, что все каналы на рис. 4 можно «отключить» путем закрытия исходного источника КИ по всему диапазону акустических частот: включая инфразвук, слышимый звук (от 16 Гц до 20 кГц), ультразвук и гиперзвук. Для владельца КИ дискомфорт, обусловленный зашумлением исходного сигнала или необходимостью проведения переговоров в условиях звукоизоляции, может быть «скомпенсирован» упрощением и удешевлением СЗ КИ, а также повышением эффективности ее функционирования.

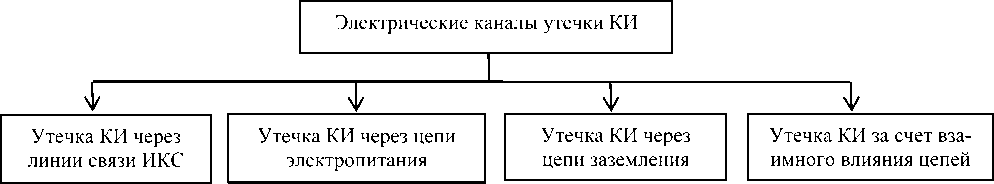

Примером из второй группы являются электрические каналы утечки КИ (классификацию см. на рис. 5).

Группу данных каналов, связанных с НСД через цепи ИКС, образуют:

-

- утечка непосредственно через электрические сети и линии связи;

-

- утечка за счет тока в цепях заземления;

-

- утечка через вторичные источники электропитания за счет неравномерности тока потребления;

-

- утечка за счет взаимного влияния между электрическими (экранированными, неэкранированными) цепями ИКС и вспомогательного оборудования [2-3].

Поскольку в данном случае исходный источник в виде общего электрического сигнала отсутствует, «перекрывать» распределенные в пространстве и достаточно разные по своим параметрам каналы утечки КИ приходится поодиночке: сочетая экранирование, фильтрацию, линейное зашумление и другие способы защиты КИ.

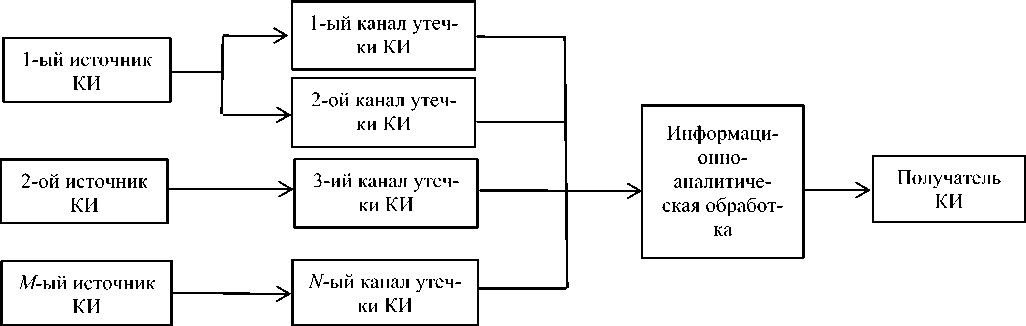

Из состава обеих групп могут формироваться сложные: комплексные и комбинированные, то

Рис. 5. Электрические каналы утечки КИ

есть составные каналы утечки КИ – зачастую с использованием ЭМ каналов и радиоканалов. Ограничимся схемой сложного канала, показанной на рис. 6, где сигналы от М источников КИ поступают на информационно-аналитическую обработку через N каналов утечки, которые частично являются параллельными. Повышение эффективности НСД здесь достигается за счет уменьшения влияния окружающей среды и других случайных факторов с помощью обработки N принимаемых КИ-сигналов. Такие каналы утечки могут целе- направленно создаваться злоумышленником при использовании в качестве источников КИ разных элементов ИКС на разных стадиях жизненного цикла КИ, но могут возникать и спонтанным путем – за счет стечения обстоятельств или влияния разнородных элементов окружающей среды, обеспечивающих НСД.

Структура сложного (составного) канала существенно расширяет его потенциальные возможности и повышает эффективность НСД к КИ. Наличие параллельных ветвей (при N > M , см.

Рис. 6. Схема сложного (комплексного и комбинированного) канала с М источниками и N каналами утечки КИ

рис. 6) осложняет защиту КИ, особенно с учетом возможности преобразования одних видов КИ-сигналов в другие (например, при использовании упомянутых ЭМ и радиоканалов). Вместе с тем составные каналы являются также более трудными для создания и эксплуатации злоумышленником: обрыв на любом последовательном участке любой ветви выводит ее из строя точно так же, как в обычных каналах, вероятность обнаружения утечки КИ возрастает, эффективны традиционные схемы построения СЗ КИ и т.д. Разделение каналов утечки на две группы по принципу их совместного и индивидуального устранения с помощью СЗ КИ в данном случае также имеет смысл.

Прогнозирование эффективности СЗ КИ

При рассмотрении данного значимого для практики момента вновь вернемся к таблице 1. Обеспечение точности и адекватности результатов моделирования не случайно является одной из важнейших проблем СИМ, которая не теряет актуальность до настоящего времени [4-5]. Во многом это объясняется тем, что речь здесь идет (см. рис. 1) о переходах из виртуальной среды в реальную и обратно, сущность которых может быть двоякой: основанной на верифицируемых (объективных, истинных, рациональных) и аксиологических (субъективных, эвристических, иррациональных) знаниях.

Верифицируемые знания в виде теорий и доказанных гипотез представляют собой фундамент науки в ее академическом смысле, целью которой всегда являлось объяснение устройства мира, разгадка тайн бытия людей и т.д. Аксиологические знания «балансируют» на грани веры, искусства и науки, в холонической системе они неотделимы от носителей-акторов – даже обладая требуемой научной полнотой, логической связностью и непротиворечивостью, данные знания, предназначенные большей частью для решения конкретных (организационно-технических, социально-экономических и т.п.) задач, не претендуют на универсальность и абстрактную общность [9].

Существенно упрощая ситуацию, можно исходить из того, что в виртуальной среде на рис. 1 должны преобладать (первенствовать) аксиологические знания, тогда как в реальной среде – верифицируемые знания.

В этой связи следующим шагом на пути создания СЗ КИ является «доукомплектование» метода СИМ другими способами получения и ана- лиза аксиологических знаний и представлений: такими как метод экспертных оценок, метод тестирования и метод аналогий, поскольку именно совокупность перечисленных инструментальных средств является в определенной мере гарантом точности и адекватности результатов проектирования СЗ КИ.

Если специфика СЗ КИ как объекта изучения не позволяет получить в репрезентативном объеме сведения о ней как абсолютные (верифицируемые, объективные) знания, следует ограничиться доступным для изучения объемом относительных (аксиологических, субъективных) знаний – что напоминает известный армейский принцип, согласно которому лучше вовремя принять недостаточно правильное командное решение, чем не принимать никакого решения вовсе. И это действительно скорее хорошо, чем плохо, поскольку соответствует реалиям процесса разработки СЗ КИ, а не подчиняет его той или иной строго научной, но устаревшей, неполной или ошибочной парадигме. Тем более что возможности метода СИМ позволяют снизить риск принятия неверных решений путем применения комплексного тестирования [4-5], завершающего разработку СИМ-модели СЗ КИ.

При организации данного тестирования следует исходить из двух противоречивых условий: во-первых, практика остается критерием оценки правомерности любых теоретических предположений и выводов, а во-вторых, убедительная по своим объективным итогам практическая проверка разработанной СЗ КИ невозможна. Поэтому в СИМ по Форрестеру-Медоузу следует в данном случае видеть метод изучения сложных систем, для которых уровень понимания их фрагментов превосходит уровень понимания системы в целом – проверяя и подтверждая экспериментальным путем как можно больше данных, относящихся к фрагментам СЗ КИ, и проводя эксперименты на ЭВМ с моделью СЗ КИ в целом.

Подчеркнем, что при этом речь идет именно о достижении понимания и солидарности представлений неоднородных акторов (ЛПР, экспертов) относительно тех или иных рабочих свойств СЗ КИ, а не об истинности знаний о них (см. таблицу 1). Важное значение приобретает и моделирование действий злоумышленника [2-3], роль которого могут выполнять ЛПР из числа экспертов, привлеченных к прогнозированию эффективности СЗ КИ (поскольку речь здесь также идет не столько об объективном знании, которым злоумышленник обладает в действительности, сколько о представлении и понимании им самим, а также владельцем ИКС его роли в упомянутой игре с противоположными интересами).

Результаты тестирования помогают разработчику СЗ КИ решить и еще одну проблему, касающуюся слабо структурированных и плохо формализуемых систем. Из таблицы 1 видно, что в каузальных системах основными считаются математические модели, тогда как в системах холо-нического типа предпочтительна формализация в виде онтологических моделей. Во многих случаях это «ставит крест» на громоздких и сложных аналитических и численных, в том числе так называемых строгих решениях, позволяя заменить их более простыми приближенными соотношениями – без ущерба для точности и адекватности результатов СИМ (что и доказывается каждый раз путем всестороннего тестирования разработанных СИМ-моделей).

Для проверки исходных данных СИМ на кумулятивность и типа задачи на робастность как при отсутствии, так и при наличии корреляционной связи между рассматриваемыми случайными величинами (аргументами СИМ-модели) могут быть использованы финитные модели, построенные на основе семейства одномерных устойчивых распределений [11] с характеристическим показателем γ , а также общий стандартный прием: варьирование параметра γ в заданных пределах ( γ = 1,2 ... 2,2) вокруг тестового значения γ = 2 с анализом влияния такого «качания» формы закона распределения на результаты моделирования СЗ КИ. Напомним, что использование упрощенных соотношений является желательным еще и потому, что одна из задач при построении СИМ-модели состоит в том, чтобы по возможности избегать продолжительных и трудоемких вычислений, негативно влияющих на ее простоту и наглядность [5-8]. При этом качество и эффективность работы каждой конкретной СИМ-модели определяются ее способностью воспроизводить (предсказывать) с требуемой точностью и надежностью лишь те характеристики фрагмента СЗ КИ, которые необходимы для оценки его вклада в работу реальной системы защиты КИ.

Если параметры и «правила работы» фрагментов СЗ КИ точно не определены, но являются управляемыми, с помощью метода СИМ можно исследовать варианты реализации СЗ КИ из числа тех, которые могли бы существовать – несмотря на то, что речь в данном случае идет о правдоподобии, а не о точности и адекватности СИМ-моделей. Заметим, что это, во-первых, напрямую относится к большинству СА, представляющих практический интерес при создании СЗ КИ;

во- вторых, также непосредственно следует из содержания таблицы 1, а в-третьих, соответствует идеологии организации и проведения комплекса исследований [2], сущностью которых является анализ любой потенциально возможной утечки КИ как реально существующей угрозы, которую следует воспроизвести и промоделировать (изучить механизм воздействия, вычислить характеристики и параметры канала утечки), чтобы оценить ее последствия.

В заключение отметим также, что испытание и тестирование СИМ-моделей, предназначенных для прогнозирования эффективности СЗ КИ, требует рационального выбора тестовых сигналов и определения выходного критерия для оценки эффективности СЗ КИ. В [12-13] приведены экспериментальные данные, которые дают представление о многообразии сигналов, предназначенных для тестирования портативной ЭВМ с набором периферийных устройств. В [4] показано, что тестовые сигналы должны соответствовать типовым режимам работы фрагментов СЗ КИ (гармонический, шумовой, импульсный и т.п.). Выходные критерии для оценки эффективности СИМ-моделей можно разделить на две группы: энергетические (от простого отношения «сигнал/ помеха» или «помеха/сигнал» до энергетического выигрыша или проигрыша в системе разнесенного приема или MIMO [14]) и оценивающие величину информационного ущерба за счет работы СА – вплоть до вычисления роста риска при принятии решений [14-15]. Конкретные результаты исследования и прогнозирования эффективности разных вариантов реализации СЗ КИ содержат [3-4; 14-16].

Выводы

На основе персональных онтологий, связанных с пониманием разными ЛПР того, какой должна быть перспективная СЗ КИ, путем консолидации их представлений и выработки компромиссных решений формируется «концептуальная платформа для достижения взаимопонимания акторов» [9]. Перспективная СЗ КИ является открытой системой холонического типа, которая в каждый момент времени обеспечивает решение поставленных перед ней задач так, что это, во-первых, в разной степени, но устраивает всех заинтересованных ЛПР, а во-вторых, допускает возможность в дальнейшем «усилить» режим работы СЗ КИ.

Системный подход диктует проектировщику необходимость уяснить роль и место СЗ КИ в системе мероприятий по выявлению и устране- нию каналов утечки КИ, – куда, согласно [2], входят проверки технических средств, обследования подлежащих защите помещений, а также исследования, включающие анализ и прогнозирование возможности формирования каналов утечки КИ – в том числе с участием СА. В системе обеспечения КБ объекта СЗ КИ «отвечает» за информационную безопасность, которая является одной из важнейших ключевых составляющих КБ.

Использование при проектировании и прогнозировании эффективности СЗ КИ как верифицируемых, так и аксиологических знаний дает возможность применять при проведении СИМ, наряду с традиционными математическими моделями, онтологические модели, основанные на упрощенных и приближенных соотношениях, логических правилах. Правомерность такого рода действий должна быть подтверждена тестированием разработанных СИМ-моделей (например, построенных с применением универсальных вероятностных моделей на основе устойчивых распределений [11]), а также экспериментальной проверкой фрагментов СЗ КИ.

При проверки исходных данных на кумулятивность и типа задачи на робастность с применением устойчивых СИМ-моделей используется общий стандартный прием: варьирование характеристического показателя γ в заданных пределах (γ = 1,2 ... 2,2) вокруг тестового значения γ = 2 с анализом влияния такого «качания» формы закона распределения на результаты моделирования СЗ КИ.

Сигналы для экспериментального исследования фрагментов и тестирования модели СЗ КИ должны соответствовать типовым режимам ее работы (гармонический, шумовой, импульсный и т.п.). Выбор критериев для оценки эффективности СИМ-моделей («сигнал/помеха» или «помеха/ сигнал», энергетический выигрыш или проигрыш при разнесенном приеме, информационный ущерб за счет работы СА и т.п.) также определяется особенностями работы СЗ КИ.

Список литературы Принципы проектирования перспективных систем защиты информации

- Электромагнитная безопасность и имитационное моделирование инфокоммуникационных систем. Под ред. Маслова О.Н. М.: Радио и связь, 2002. -288 с.

- Бузов Г.А., Калинин С.В., Кондратьев А.В. Защита от утечки информации по техническим каналам. М.: Горячая линия -Телеком, 2005. -416 с.

- Маслов О.Н., Шашенков В.Ф. Электромагнитное экранирование оборудования и поме-16 Инфокоммуникационные технологии Том 9, № 3, 2011 щений//Приложение к ИКТ. Вып. 7, 2011. -256 с.

- Алышев Ю.В., Маслов О.Н., Раков А.С., Ря-бушкин А.В. Исследование случайных антенн методом статистического имитационного моделирования//Успехи современной радио-электроники. №7, 2008. -С. 3-41.

- Маслов О.Н. Возможности и перспективы применения метода СИМ при решении внутренних задач СТА//ИКТ. Т.8, №2, 2010. -С. 8-22.

- Форрестер Дж. Основы кибернетики предприятия (индустриальная динамика). Пер. с англ. М.: Прогресс, 1971. -310 с.

- Бусленко Н.П. Моделирование сложных систем. М.: Наука, 1978. -380 с.

- Моисеев Н.Н. Элементы теории оптимальных систем. М.: Наука, 1975. -526 с.

- Виттих В.А. Организация сложных систем. Самара: СНЦ РАН, 2010. -66 с.

- Мушик Э., Мюллер П. Методы принятия технических решений. Пер. с нем. М.: Мир, 1990. -208 с.

- Маслов О.Н. Устойчивые распределения и их применение в радиотехнике. М.: Радио и связь, 1994. -152 с.

- Маслов О.Н., Соломатин М.А., Васильевский А.Д. Тестовые сигналы для анализа ПЭМИН персональных ЭВМ//ИКТ. Т.5, №2, 2007. -С. 79-82.

- Маслов О.Н., Соломатин М.А., Егоренков В.Д. Тестовые сигналы для анализа ПЭМИН периферийных устройств персональных ЭВМ//ИКТ. Т.5, №2, 2007. -С. 82-84.

- Алышев Ю.В., Маслов О.Н., Рябушкин А.В. Применение технологии MIMO для исследования случайных антенн//Радиотехника. №3, 2008. -С. 61-65.

- Алышев Ю.В., Маслов О.Н. К оценке эффективности случайных антенн по критерию информационного ущерба//ИКТ. Т.6, №3, 2008. -С. 116-125.

- Алышев Ю.В., Маслов О.Н. Тестирование модели измерительного комплекса для исследования случайных антенн//ИКТ. Т.7, №1, 2009. -С. 67-72.