Проблемы информационной безопасности: интернет вещей

Автор: Шиков Станислав Александрович

Журнал: Инженерные технологии и системы @vestnik-mrsu

Рубрика: Информатика, вычислительная техника и управление

Статья в выпуске: 1, 2017 года.

Бесплатный доступ

Введение. В статье рассматриваются возможные угрозы в сфере информационной безопасности при переходе от технологии информационного взаимодействия типа «машина-машина» к глобальному коммуникационному взаимодействию типа «интернет вещей». Угрозы рассматриваются на примерах системы «Умный Дом», беспроводного стандарта ZigBee, электрокаров фирмы Tesla и бесконтактной системы оплаты Apple Pay. Приводится определение термина интернет вещей; рассматривается история развития данной области, кратко излагается структура работы интернета вещей. Описывается разработанный в 2011 г. IoT-связанный стандарт -IEEE 1888, целью внедрения которого является повышение энергоэффективности решений, построенных на базе интернета вещей. Рассматриваются базовые проблемы безопасности при создании системы «Умный дом». Материалы и методы. В качестве объектов исследования были выбраны Apple Pay, беспроводной стандарт ZigBee, электрокары Tesla Model S. Методами анализа и сравнения, а также путем моделирования были определены угрозы безопасности для интернета вещей. Результаты исследования. В ходе исследования была выявлено, что даже самые современные технологии не дают 100 % гарантии безопасности. Наиболее безопасной из рассмотренных примеров оказалась система Apple Pay. Главным фактором недостаточной безопасности во многом является желание производителя максимально удешевить процесс производства. И поскольку рядовые пользователи, как правило, в последнюю очередь обращают внимание на безопасность систем, то производители предпочитают сокращать затраты именно в этой сфере, соблюдая необходимые стандарты по нижней границе. Обсуждение и заключения. Было установлено, что современный интернет вещей не соответствует всем необходимым требованиям безопасности. Устранять уязвимости рекомендуется путем разработки новых стандартов безопасности с предварительным полным анализом существующих угроз интернета вещей. Кроме этого, необходимо наладить контроль над логистикой таких устройств от производителя до этапа инсталляции оборудования на объекте.

Интернет вещей, информационная безопасность, угроза безопасности, программное обеспечение, операционная система, логистика вещей

Короткий адрес: https://sciup.org/14720241

IDR: 14720241 | УДК: 004.056:004.738.5 | DOI: 10.15507/0236-2910.027.201701.027-040

Текст научной статьи Проблемы информационной безопасности: интернет вещей

Целью исследования является изучение влияния глобального взаимодействия типа «машина-машина» на техногенную безопасность и устойчивость работы систем жизнеобеспечения современного общества. В статье рассматриваются наиболее вероятные угрозы нарушения конфиденциальности, доступности и целостности информации, циркулирующей в информационных сетях, которые предназначены для управления промышленными объектами.

Одним из современных трендов развития глобальных информационных систем является т. н. интернет вещей (например, бесконтактная система оплаты Apple Pay; автомобили, управ- ляемые со смартфона, и др.). Официальное определение данного термина приводится в МСЭ-Т Y.2060, Overview of the Internet of Things: «…интернет вещей (Internet of Things, IoT) – это глобальная инфраструктура информационного общества, обеспечивающая передовые услуги за счет организации связи между вещами (физическими или виртуальными) на основе существующих и развивающихся совместимых информационных и коммуникационных технологий».

Особый интерес к данному направлению проявляет Китай. Глобальное сотрудничество в этой области привело к разработке в 2011 г. IoT-связанного стандарта – IEEE 1888, целью вне- дрения которого является повышение энергоэффективности решений. Данный стандарт на основе универсального протокола контроля сети помогает крупным коммерческим объектам снизить энергопотребление благодаря

MORDOVIA UNIVERSITY BULLETIN дистанционному наблюдению, управлению и обслуживанию с использованием датчиков и мониторов наблюдения. На рис. 1 представлено развитие технологии IoT как поступательное развитие ПО и телекоммуникаций [1].

- Снижение цены, ведущей к появлению второй волны приложений /

Price drop leading to the emergence of a second wave of applications

Спрос на ускоренную логистику / Demand for accelerated logistic

Способность устройств, , расположенных в помещении, получать сигналы геолокации / Ability of the devices located in the room to receive geo local ion signals

Миниатюризация и снижение энергопотребления электронных устройств и развитие беспроводной связи / Miniaturization and reduction of power consumption of electronic devices and development of wireless communication .

Интегрированные решения на базе сенсоров и программных агентов / Integrated solutions based on sensors and software agents

Телеоперации и телеприсутствие (способность контролировать и управлять удаленными) объектами / Teleoperations and telepresence (ability to control and manage remote objects)

Установление местоположения людей и предметов / Location __of people and objects ______

Мировая сеть физических объектов / Global web of physical objects

Повсеместное позиционирование/ Global positioning

RFID-метки для облегчения маршрутизации инвентари зашш и предо! вращения потерь / RFID-tags to facilitate the routing of inventory and loss prevention

Электронное наблюдение, безопасность, здравоохранение, безопасная транспортировка продовольственных товаров, управление

документами / Electronic surveillance, security.

z hcalthi

icare, safe transportation of food products, document management

Приложения для вертикальных рынков / Applications for vertical markets

Помощники автоматизации цепочек поставок/ Aides automation of supply chains

Г од / Year

Р и с. 1. Эволюция технологии IoT

F i g. 1. Evolution of IoT technologies

Вместе с тем ряд специалистов в области информационной безопасности отмечают, что распространение взаимодействия технических систем без участия человека несет в себе достаточно серьезные угрозы безопасности [2]. С одной стороны, удаленное управление системами типа «Умный дом» позволяет с большим комфортом организовать свое жизненное пространство; а с другой, датчики и элементы управления системами жизнеобеспечения, оказавшись в руках злоумышленника, значительно увеличивают риски в области информационной безопасности.

Например, в 2008 г. национальный разведывательный совет США, осуществляющий координацию усилий разведки в определенных географических регионах и промышленных отраслях, опубликовал документ «Disruptive Civil Technologies», в котором среди шести гражданских технологий с наибольшей «взрывной силой» был назван IoT. Согласно указанному документу, к 2025 г. узлами IoT, т. е. потенциальными целями хакеров, смогут стать все окружающие нас предметы.

Предлагаемый аналитический материал касается некоторых проблем в области информационной безопасности интернета вещей.

-

1. Угроза нарушения конфиденциальности. Датчики системы «Умный дом» передают третьей стороне данные о своем состоянии и местонахождении.

-

2. Сложности в проведении авторизации. Надежная авторизация предусматривает обмен сообщениями между сторонами и использование криптографических ключей. Такая технология обеспечения безопасности не всегда реализуема из-за повышения энергопотребления; кроме этого, датчики часто

Таким образом, считывание этих данных злоумышленником позволит получить информацию, касающуюся, например, перемещения или образа жизни.

обладают возможностями только односторонней коммуникации. По этой же причине в интернете вещей затруднительно использовать обычные средства обеспечения целостности информации.

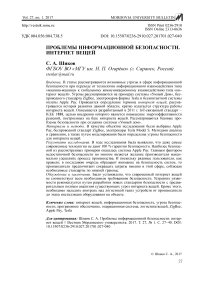

Интернет вещей – достаточно сложная информационная среда. Эксперт в области информационной безопасности Л. Черняк предлагает рассматривать проблему внедрения интернета вещей с трех различных точек зрения (рис. 2) [3].

RFID

UID

NFS

Видение,

Взаимодействующие веши / Interacting items

Интернет вещей / Internet of . __things^

Семантическая среда /

Semantic environment

/' Умные веши / Smart

\ Items v

Паутина вещей / Web of '^things //

/ Тради ционн ы й" ~~- -интернет / Conventional Internet

^^^Анализ данных^^^ и принятие решений / Data Analysis and Decision Making ориентированное на Интернет / Internet-''-''-_ driven vision -.

Бытовые устройства / Home appliances__^

Семантические^* технологии / Semantic techn ologies/-

/СсмантическосХ. интеллектуальное связующее ПО / Semantic intelligent К middleware У

Видение, ориентированное на вещи / Things-driven

-—"Беспроводные датчики и приводы / Wireless sensors and

\ actuators /

/ Видение, / ориентированное на семантику / Semantics. driven vision /

V всех / Connectivity --------X^tor everyone^ IPSO (IP Д-1Я умных объектов) )

Р и с. 2. Три взгляда на интернет вещей

F i g. 2. Three views on Internet of Things

Как видно из рис. 2, для управления и доступа к бытовым устройствам через датчики и приводы необходимо семантическое интеллектуальное связующее программное обеспечение (ПО). Данная необходимость влечет за собой не только увеличение количества технических каналов утечки информации, но и потенциальные угрозы от уязвимостей ПО.

Интернет вещей представляет собой дальнейшее развитие взаимодействия типа М2М «машина-машина». В общем случае в IoT каждая вещь будет иметь свой идентификатор; в комплексе образуется континуум вещей, передающих друг другу информацию, создающих временные или постоянные сети. В ряде случаев процесс их функционирования может быть полностью автоматизирован, а наличие систем искусственного интеллекта позволит изменять свои свойства и адаптироваться к окружающей среде. Более того, IoT позволяет создавать комбинацию из интеллектуальных устройств (например, различного рода средства дистанционного сбора данных и роботы), объединенных мультипротокольными сетями связи, и людей-операторов.

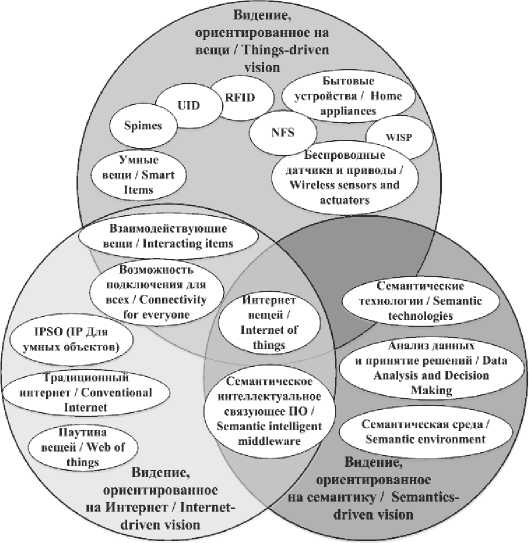

С точки зрения информационной безопасности, каждая вещь приобрета- ет своего виртуального двойника. При этом количество уязвимостей системы прямо пропорционально количеству вещей. На всех этапах логистики, от производителя до магазина, данные об уникальных идентификаторах могут быть похищены, что порождает ряд проблем, связанных с защитой персональных данных. О сложности решения проблем безопасности «интернета вещей» можно судить по обобщенной архитектуре IoT-решения, представленной на рис. 3.

и терцет /Inter, к Интернету / Devices connected to the Internet

Данные от устройств / The data from the devices

Анализ данных, полученных от устройства/ Analysis of the data received from the device

Анализ данных, подученных от устройства / Analysis of the data received from the device

Анализ данных, полученных от устройс।ва / Analysis of the data received from the device

Анализ данных, полученных от устройства / Analysis of the data received from the device

Анализ данных, полученных от устройств / Analysis of the data received from the device

Анализ данных, полученных от устройства/ Analysis of the data received from the device

Устройства, подключенные

Пользователи как авюма I изированпые системы / Users as automated systems

Информации для поддержки эксплуатационного управления / Information to support the operational management

Информация дли поддержки управления бизнесом / Information to support business management

Р и с. 3. Типовая архитектура IoT-приложения от Microsoft

F i g. 3. Typical architecture of IoT applications from Microsoft

Изучая данную схему, нетрудно заметить, что обеспечение безопасности взаимодействия лежит в первую очередь на протоколах обмена между устройствами и, во-вторых, на операционных системах устройств, подключаемых к глобальной сети. Если технология обеспечения безопасности протоколов межсетевого обмена в настоящее время достаточно изучена, то операционные системы большинства вновь подключаемых устройств (бытовая техника, автомобили и т. д.) абсолютно не учитывают требований информационной безопасности.

По указанной проблеме компанией ISACA в 2013 г. был проведен опрос, касающийся проблем безопасности в технологии IoT, согласно которому «повышенные риски безопасности» назвали 38 % респондентов, а «угрозы конфиденциальности данных» вызвали беспокойство у 28 % опрошен- ных. Такой результат напрямую связан с тем, что 51 % участников последнего глобального исследования планируют извлечь выгоду из внедрения интернета вещей, а 45 % полагают, что он уже повлиял на их бизнес [4]. В середине января 2014 г. компания Proofpoint объявила об обнаружении кампании по рассылке спама, источником которой стал ботнет, примерно на четверть состоявший не из компьютеров, а из скомпрометированных роутеров, мультимедийных центров, смарт-телевизоров «и как минимум одного холодильника» [5].

Большинство аналитиков в области информационной безопасности сходятся во мнении, что интернет вещей содержит слишком много неформализованных параметров [6–10]. В связи с этим наряду с такими формализованными компонентами как криптозащита протоколов и сетей передачи данных необходимо учитывать т. н. «человеческий» фактор. Другими словами, развитие информационной культуры общества и учет интересов бизнеса играет даже более значительную роль в обеспечении безопасности IoT, чем защита от технических средств разведки. Пользователь должен грамотно контролировать собственный интернет вещей и не допускать выхода данных за пределы домашней локальной сети, например, с помощью защищенного соединения.

В упомянутом выше отчете Национального разведывательного совета США «Интернет вещей» фигурирует еще одна потенциально разрушительная технология – незаметное для потребителей и повсеместное превращение в интернет-узлы распространенных вещей, к которым можно отнести мебель, товарную упаковку, различные документы, способные нанести огромный урон интересам национальной безопасности. Например, оставленная солдатом в танке обертка от конфеты может стать ценным источником информации о местонахождении и перемещениях брони- рованной машины, а следовательно, своеобразным маяком для нанесения ракетно-бомбовых ударов [11].

В настоящее время в бизнес-сооб-ществе активно обсуждаются вопросы информационной безопасности интернета вещей как одного из самых активно развивающихся сегментов рынка. Данная работа посвящена анализу уязвимостей от различных хакерских атак с возможностью получения конфиденциальной информации о пользователе, последующей краже, перепродаже или другого нецелевого использования полученной информации.

Обзор литературы

Работа является продолжением исследований в области технической защищенности систем обработки конфиденциальной информации и систем обработки персональных данных, проводимых на кафедре информационной безопасности и сервиса ФГБОУ ВО «МГУ им. Н. П. Огарева» [6–11].

Методики взлома подробно рассмотрены в литературе таких авторов как Б. Бейзер [13], А. Петровский [14], Д. Михайлов и И. Жуков [15], а также М. Саттон, А. Грин, П. Амини [16].

В результате анализа научной литературы были выявлены наиболее популярные и эффективные методы атак:

-

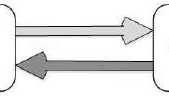

1. Атака посредника, или атака «человек посередине» (англ. Man in the middle (MITM)) – вид криптографической атаки, когда злоумышленник перехватывает и подменяет сообщения, которыми обмениваются корреспонденты, причем ни один из последних не догадывается о его присутствии в канале.

-

2. Метод компрометации канала связи, при котором взломщик, подключившись к каналу между контрагентами, осуществляет вмешательство в протокол передачи, удаляя или искажая информацию [14].

-

3. Фишинг – вид интернет-мошен-ничества, направленный на получение доступа к конфиденциальным данным пользователей – логинам и паролям.

-

4. DoS (от англ. Denial of Service – отказ в обслуживании) – хакерская атака на вычислительную систему с целью довести ее до отказа, т. е. создание таких условий, при которых добросовестные пользователи системы не могут получить доступ к предоставляемым системным ресурсам (серверам) либо этот доступ затруднен. Отказ «вражеской» системы может быть шагом к овладению системой (если в нештатной ситуации ПО выдает какую-либо критическую информацию – например, версию или часть программного кода), однако чаще это мера экономического давления: потеря простой службы, приносящей доход, счета от провайдера и меры по уходу от атаки наносят «цели» ощутимый финансовый урон. В настоящее время DoS и DDoS-атаки наиболее популярны, поскольку позволяют довести до отказа практически любую систему, не оставляя юридически значимых улик [15].

Цель достигается путем массовых рассылок электронных писем от имени популярных брендов, а также личных сообщений внутри различных сервисов. В письме часто содержится прямая ссылка на сайт, внешне неотличимый от настоящего, либо на сайт с редиректом. После того, как пользователь попадает на поддельную страницу, мошенники пытаются различными психологическими приемами побудить его ввести на поддельной странице свои логин и пароль, которые он использует для доступа к определенному сайту.

Фишинг – одна из разновидностей социальной инженерии, основанная на незнании пользователями основ сетевой безопасности; в частности, того факта, что сервисы не рассылают писем с просьбами сообщить свои учетные данные, пароль и т. д. [16].

Материалы и методы

Целью работы является оценка информационной безопасности объектов интернета вещей. Под безопасностью понимают уровень защищенности

MORDOVIA UNIVERSITY BULLETIN конфиденциальных данных, используемых объектами во время своей работы. В качестве основной характеристики защищенности рассматривается устойчивость системы к распространенным способам хакерского взлома (фишинг, MITM и DDoS-атаки).

Для оценки защищенности информационной безопасности структур интернета вещей используется анализ архитектуры входящих в него элементов и детальный разбор возможных хакерских способов взлома. На наш взгляд, наиболее предпочтительным является оценка уязвимости от популярных в настоящее время фишинговых, MITM-атак, а также методов социальной инженерии.

В качестве объектов для исследования были выбраны наиболее популярные системы:

-

1. Apple Pay – система мобильных платежей от корпорации Apple. Была представлена 9 сентября 2014 г. С помощью программ Apple Pay пользователи iPhone 6/6+, 6s/6s+, SE, iPhone 7/7+, Apple Watch могут оплачивать покупки по технологии NFС («ближняя бесконтактная связь») в сочетании с программой Wallet и Touch ID, а также для платежей в интернете.

-

2. Беспроводной стандарт ZigBee – спецификация сетевых протоколов верхнего уровня (уровня приложений APS (application support sublayer) и сетевого уровня NWK), использующих сервисы нижних уровней (уровня управления доступом к среде MAC и физического уровня PHY) и регламентированных стандартом IEEE 802.15.4. ZigBee и IEEE 802.15.4 описывают беспроводные персональные вычислительные сети (WPAN).

-

3. Электрокары Tesla Model S – пятидверные электромобили производства американской компании Tesla Motors. Прототип был впервые показан во Франкфуртском автосалоне в 2009 г.; поставки автомобиля в США начались в июне 2012 г. [17].

Результаты исследования

В настоящее время набирают популярность различные стандарты для управления интернет-вещами. Они предлагают готовые наборы протоколов управления и дают возможность достаточно быстро развернуть свою сеть для управления устройствами [11].

ZigBee – беспроводной стандарт, надстройка IEEE 802.15.4, при помощи которого устройства, подключенные к IoT, связываются друг с другом. Данный стандарт используют для своих устройств Samsung, Philips, Motorola и другие крупные производители. Исследователи венской компании Cognosec обнаружили в ZigBee критический недочет, который способен скомпрометировать любой умный дом.

Основная проблема заключается в том, что производители используют стандартные ключи связи (link key) для своих устройств, в погоне за совместимостью с устройствами других производителей, дешевизной и удобством пользователя. Использование стандартных link keys ставит под угрозу безопасность сети в целом. К тому же сам стандарт ZigBee недостаточно ответственно относится к вопросу безопасности и сохранности ключей, то есть безопасная инициализация и передача зашифрованных ключей внутри сети сильно уязвимы. При помощи простого сниффинга атакующий способен перехватить обмен ключами и внедриться в сеть, используя стандартный link key. В итоге устройства оказываются открыты для MITM-атак, а сеть, активный сетевой ключ и все коммуникации внутри сети – скомпрометированы [16].

После опытов с IoT-лампочками, датчиками движения, датчиками температуры и дверными замками в Cognosec был сделан вывод, что производители оснащают устройства для домашнего использования лишь необходимым минимумом функций, чтобы соответствовать минимальному стандарту. К сожалению, это обычная практи- ка, не оставляющая пользователям выбора, даже если они хотят повысить стандарт безопасности на своем устройстве (хотя бы изменив пароли и установив дополнительное защитное ПО) [17]. По мнению исследователей, эта проблема куда серьезнее недочетов в самом стандарте ZigBee.

С подобными недостатками системы безопасности сталкиваются также обладатели новых электрокаров фирмы Tesla Motors [11].

Например, в сентябре 2016 г. исследователи компании Tencent Keen Security Lab продемонстрировали удаленный взлом Tesla Model S P85 и Model 75D. Как правило, для реализации подобных атак исследователи компрометируют бортовое ПО самого автомобиля, но специалисты норвежской компании Promon решили подойти к вопросу с другой стороны и атаковать Android-приложение.

По умолчанию во время установки официального приложения Tesla владелец автомобиля должен ввести имя пользователя и пароль, для которых приложение сгенерирует ключ OAuth. Впоследствии, когда пользователь вновь обращается к приложению, оно использует данный ключ, поэтому повторный ввод учетных данных не требуется. Приложение удаляет данный ключ после 90 дней использования и повторно запрашивает имя пользователя и пароль.

Исследователи Promon обнаружили, что приложение Tesla хранит ключ OAuth в формате обычного текста в директории sandbox. Следовательно, атакующий способен прочитать ключ, если ему удастся получить доступ к смартфону жертвы [18].

Специалисты пишут, что в настоящее время совсем не сложно создать вредоносное приложение для Android, которое содержало бы root-эксплоиты, например, Towelroot или Kingroot [Там же]. Эксплоиты помогут повысить привилегии приложения в системе, а затем прочесть или подменить данные других приложений.

Однако просто узнать ключ недостаточно. Заполучив его, злоумышленник сможет проделать с машиной ряд действий, но не сможет ее завести, – для этого необходим пароль владельца. Исследователи придумали, как справиться и с этим: если вредоносное приложение удалит ключ OAuth с устройства жертвы, ей придется вновь ввести имя пользователя и пароль, т. е. у атакующего появится возможность перехватить учетные данные. Исследователи пришли к выводу, что атакующий может без особого труда внести изменения в код приложения Tesla. Если благодаря Malware злоумышленник уже получил root-доступ к устройству, ему будет нетрудно настроить пересылку копии учетных данных владельца автомобиля на свой сервер.

Имея ключ, а также учетные данные от официального приложения Tesla, злоумышленник может направить серверам Tesla правильно составленные HTTP-запросы, используя токен и, если понадобится, имя пользователя и пароль жертвы. В итоге у атакующего появится возможность завести двигатель без ключа, открыть двери, отследить машину и т. д. [Там же].

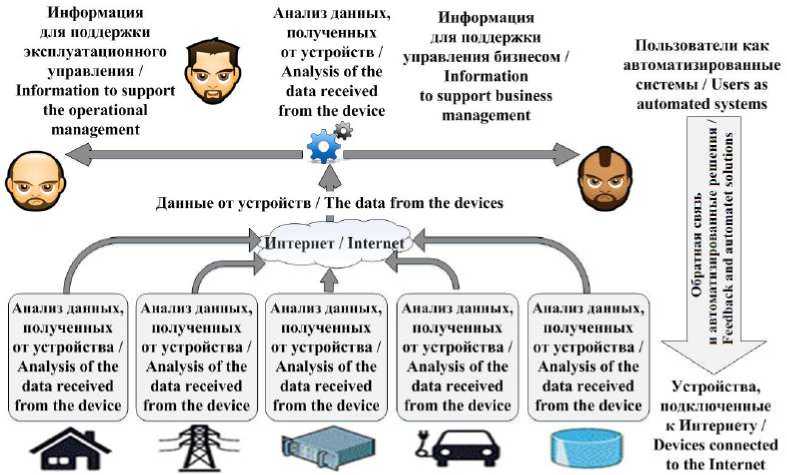

Бесконтактные системы оплаты с помощью смартфонов также имеют ряд уязвимостей. Рассмотрим в качестве примера самую популярную систему – Apple Pay. Суть ее работы состоит в том, что вместо использования пластиковой карты или наличных средств любую покупку можно оплатить с помощью гаджета Apple. Оплата происходит, когда пользователь подносит свой iPhone или Apple Watch к бесконтактному терминалу. Через несколько секунд на экране появляется сообщение о возможности проведения оплаты и предложение подтвердить транзакцию через сканер отпечатка или пароль.

Система Apple Pay состоит из 4 основных частей:

-

1. Основной механизм основан на технологии, близкой передачи данных NFC (на расстоянии до 20 см), в связке с чипом Secure Element, который представляет собой индустриальный стандарт в области финансовых операций. На этом чипе выполняется специальное Java-приложение.

-

2. Secure Element – область выделенной памяти, отделенной от системной. В этой области хранятся данные банковских карт пользователя в зашифрованном виде. Ни одна программа не имеет к ней доступ, данные никуда не передаются, и даже Apple не может повлиять на эту стратегию.

-

3. Secure Enclave – компонент, который управляет процессом аутентификации и запускает платежные транзакции, а также хранит отпечаток пальца для Touch ID.

-

4. Apple Pay Servers – серверная часть, управляющая состоянием кредитных и дебетовых карт в приложении Wallet, вместе с номером устройства, хранящимся в Secure Element. Apple Pay Servers также отвечают за перекодирование платежных сведений внутри приложений.

Apple Pay обладает многоуровневой системой защиты: уникальный идентификатор устройства, динамически генерируемые коды безопасности для каждой платежной транзакции, биометрические сведения – отпечаток пальца [20].

Во время создания подключения устройства обмениваются одноразовыми ключами, которые удаляются при окончании связи. Ключ призван заменить номер карты в целях безопасности и представляет собой сгенерированный случайным образом номер. Номер банковской карты, скрываемым за ним, расшифровке не поддается.

Анатомия транзакции Apple Рау / Anatomy of zkpple Pay Transaction

Пользователь аутентифицирован с помощью Touch ID: динамическая криптограмма сгенерирована и отослана продавцу с ключом (маркером) / User is authenticated with Touch ID and dynamic cryptogram is generated and sent to merchant with token

Продавец/ Merchant

Безопасный элемен г / Secure Element

Эмитент / Issuer

Хранилище маркеров/ Token vault

Сетевая карга извлекает PAN / Card network retrieves PAN

Р и с. 4. Анатомия транзакции Apple Pay

F i g. 4. Anatomy of Apple Pay transaction

Маркер / Token

Покупатель/ Acquirer

Сетевая карта / Card network

11одтверждение / Approval Динамическая криптограмма / Dynamic cryptogram

Эмитент проверяет криптограмму и отсылает разрешение / Issuer checks cryptogram and sends approval

Все это заменяет CVV банковской карты для платежной транзакции. После установки связи и обмена ключами для передачи данных они подвергаются шифрованию, информацию об алгоритме которого Apple не раскрывает. Зашифрованные сообщения отражают принадлежность определенному устройству, создавшему используемый ключ.

Даже если ключ будет перехвачен, это не даст злоумышленнику ценной информации, поскольку после разрыва соединения ключ удаляется.

В совокупности эти средства обеспечивают более надежную защиту, чем магнитная полоса и даже чип в банковской карте.

Однако несмотря на усилия разработчиков, в сервисе Apple Pay есть проблемные места, которые во многом зависят не от Apple: в процессе движения средств задействованы другие 36

структуры, в том числе банки с их значительными пробелами в безопасности.

Сканер отпечатков пальцев не всегда работает корректно. Являясь современным и, на первый взгляд, надежным средством удостоверения личности, оно одновременно представляет собой риск для безопасности. Если Touch ID выйдет из строя, можно воспользоваться Pin-кодом, что ликвидирует достижения продвинутой системы безопасности.

При оплате с помощью часов Apple Watch отпечаток не требуется, и в этом случае вопрос о безопасности приобретает особую актуальность. Но вместе с тем транзакция с помощью Apple Watch может быть совершена только в том случае, если часы находятся на запястье владельца.

В связи с этим появились дополнительные инструменты проверки: се-

Информатика, вычислительная техника и управление

кретный код, одноразовый пароль, звонок в службу поддержки клиентов или предоставление информации о предыдущих покупках.

Некоторые банки в других странах требуют от пользователя авторизации в мобильном интернет-банкинге. Эти действия уменьшают удобство использования Apple Pay из-за появления дополнительных уровней проверки [20].

В настоящее время в Российской Федерации используется самый простой формат оплаты без дополнительных авторизаций в процессе.

Обсуждения и заключения

В ходе проведенной работы по анализу уязвимостей были сделаны следующие выводы:

-

1. Ни одна современная система «Умного дома» не является действительно безопасной. Одна из основных причин недостаточного качества информационной безопасности заключается в желании производителей максимально удешевить свои продукты с целью привлечения максимального количества клиентов, которые, как правило, при выборе товара отдают предпочтение не безопасности, а функционалу и цене.

-

2. Даже такие популярные беспроводные стандарты как ZigBee не лишены уязвимостей. Причины их наличия также заключаются в желании максимально удешевить продукты, соблюдая минимальные требования информационной безопасности.

-

3. Набирающие популярность электрокары Tesla с возможностью дистанционного управления также имеют ряд проблем с удаленным управлением автомобилем. Риск в данном случае зависит не столько от самого произ-

- водителя автомобилей, сколько от мобильных устройств, с которых ведется контроль за транспортным средством.

Для подготовки к переходу к всеобъемлющим информационным сетям, включающим технологии типа IoT, на наш взгляд, необходимо решение следующих задач в области информационной безопасности.

-

1. Оценка уязвимости подключаемых устройств на этапе производственного процесса. К сожалению, в настоящее время в связи с лавинообразным спросом на подобные устройства многие производители не уделяют достаточного внимания данной проблеме;

-

2. Разработка ПО, отвечающего требованиям безопасности с использованием стандартов разработки безопасных приложений. Кроме этого, необходимо предусмотреть возможность обновления данного ПО.

-

3. Управление логистикой устройств на всех этапах, от производства до инсталляции на объекте. Данный подход позволит значительно снизить уязвимость в аппаратно-зависимом коде.

На основании проведенного изучения проблем информационной безопасности взаимодействия типа «машина-машина» следует отметить, что в настоящее время не существует достаточного количества стандартов и рекомендаций в области информационной безопасности интернета вещей. Более того, многие рекомендации, касающиеся данной сферы, не могут быть использованы при подключении к глобальным сетям (например, компоненты, применяемые в системе «Умный дом», не предполагают авторизацию и аутентификацию).

Список литературы Проблемы информационной безопасности: интернет вещей

- Найдич А. «Интернет вещей» -реальность или перспектива? //КомпьютерПресс, 2013. № 12. URL: http://compress.ru/article.aspx?id=24290

- Круз Л. Интернет вещей и информационная безопасность: защита информации//Инсайд. 2013. № 6. С. 60-61.

- Интернет вещей: новые вызовы и новые технологии //Открытые системы. 2013. № 4. URL: http://www.osp.ru/os/2013/04/13035551

- Мойл Э. Пять составляющих безопасности интернета вещей . URL: http://www.ecommercetimes.com/story/Securing-the-Internet-of Things-5-Easy-Pieces-79438.html

- Suo H. Security in the Internet of Things: A review//Proceedings of the 2012 International Conference on Computer Science and Electronics Engineering. 2012. P. 648-651.

- Ивлиев С. Н. Предварительный анализ технической защищенности системы дистанционного образования (на материале Мордовского государственного университета)//Интеграция образования. 2012. № 4 (69). С. 27-31. URL: http://elibrary.ru/item.asp?id=18353911

- Ивлиев С. Н. Решение вопросов технической защиты информации в системе дистанционного образования Мордовского государственного университета//Отраслевые аспекты технических наук. 2012. № 6 (18). С. 13-16. URL: http://elibrary.ru/item.asp?id=18311421

- Ивлиев С. Н. Интернет вещей: новые угрозы информационной безопасности//Проблемы и перспективы развития отечественной светотехники, электротехники и энергетики: мат-лы XII Всерос. науч.-техн. конф. с междунар. участием (г. Саранск, 28-29 мая 2015 г.). Саранск, 2015. С. 435-441. URL: http://elibrary.ru/item.asp?id=24179239

- Ивлиев С. Н. Решение проблем безопасности информационно-технологического комплекса предприятий светотехнической отрасли на основе международных стандартов//Проблемы и перспективы развития отечественной светотехники, электротехники и энергетики: мат-лы XII Всерос. науч.-техн. конф. с междунар. участием (г. Саранск, 28-29 мая 2015 г.). Саранск, 2015. С. 428-434. URL: http://elibrary.ru/item.asp?id=24179114

- Ивлиев С. Н Геоинформационные системы и новые угрозы информационной безопасности//Картография и геодезия в современном мире: мат-лы II Всерос. науч.-практ. конф. (г. Саранск,апреля 2014 г.). Саранск: Изд-во Мордов. ун-та, 2014. С. 187-193. URL: http://elibrary.ru/item. asp?id=23934378

- Шиков С. А., Ивлиев С. Н. Интернет вещей: новые угрозы информационной безопасности//Мат-лы XX науч.-практ. конф. молодых ученых, аспирантов и студентов Национального исследовательского Мордовского государственного университета им. Н. П. Огарева: в 3 ч. Саранск, 2016. С. 278-283. URL: http://elibrary.ru/item.asp?id=27222070

- Бобылев А. Е., Трофимова А. В. Проблема защиты данных в интернете вещей . 2016. № 3. С. 25. URL: Nauka-Rastudent.ru

- Бейзер Б. Тестирование черного ящика: технологии функционального тестирования программного обеспечения и систем. СПб.: Питер, 2004. 320 с.

- Петровский А. Эффективный хакинг для начинающих и не только. 3-е изд. Москва: Майор, 2001. 164 с.

- Михайлов Д., Жуков И. Защита мобильных телефонов от атак. Москва: Фойлис, 2011. 192 с. URL: http://www.samomudr.ru/d2/Mixajlov%20D.%20M.,%20Zhukov%20I.%20Ju.%20-%20Zashita%20 mobilnyx%20telefonov%20ot%20atak%20-%202011.pdf

- Саттон М., Грин А., Амини П. Fuzzing: исследование уязвимостей методом грубой силы. СПб.: Символ-Плюс, 2009. 560 с.

- Нефедова М. Уязвимость в ZigBee ставит IoT-устройства под удар . URL: https://xakep.ru/2015/08/10/zigbee-devices-problems

- Нефедова М. Автомобиль Tesla можно угнать, заразив смартфон его хозяина Malware . URL: https://xakep.ru/2016/11/25/tesla-android-hack

- Юферев С. Будущее на пороге: Интернет вещей. Военное обозрение . URL: http://vpk-news.ru/articles/18834

- Язев Ю. Что такое Apple Pay и как он работает на самом деле . URL: https://www.iphones.ru/iNotes/600660