Разработка и экспериментальная апробация метода обнаружения ARP-spoofing атак на основе анализа сетевого трафика и ARP-таблиц

Автор: Рамазанова Г. Р., Марченко Р. О.

Журнал: Теория и практика современной науки @modern-j

Рубрика: Основной раздел

Статья в выпуске: 7 (121), 2025 года.

Бесплатный доступ

В статье рассматривается проблема обеспечения безопасности локальных компьютерных сетей от атак типа ARP-spoofing. Актуальность исследования обусловлена ростом числа сетевых угроз и простотой реализации данной атаки, приводящей к перехвату трафика. Целью работы является разработка и практическая апробация метода, позволяющего своевременно обнаруживать ARP-spoofing. Предложенный метод основан на комплексном анализе двух факторов: фиксации поступления незапрошенного ARP-ответа и проверке последующего изменения в локальной ARP-таблице узла. Для проверки метода был разработан программный комплекс и проведен эксперимент на тестовом стенде с использованием реального оборудования и ПО для проведения атак. Результаты эксперимента подтвердили высокую эффективность и достоверность предложенного метода. Разработанное решение может быть использовано для защиты корпоративных сетей, а также в учебном процессе для демонстрации механизмов сетевых атак и методов противодействия.

Обнаружение атак, сетевая безопасность, arp-таблица, сетевой трафик, метод обнаружения, информационная безопасность

Короткий адрес: https://sciup.org/140312074

IDR: 140312074 | УДК: 004.056

Текст научной статьи Разработка и экспериментальная апробация метода обнаружения ARP-spoofing атак на основе анализа сетевого трафика и ARP-таблиц

Актуальность. В современном мире, где информационные технологии пронизывают все сферы деятельности, обеспечение безопасности компьютерных сетей является одним из важнейших требований к инфраструктуре любого предприятия. Сетевые атаки становятся все более изощренными и могут нанести значительный финансовый и репутационный ущерб [3]. Одной из наиболее распространенных и опасных угроз для локальных сетей является атака типа ARP-spoofing. Ее суть заключается в отправке ложных ARP-ответов для перенаправления сетевого трафика через узел злоумышленника, что позволяет ему перехватывать, анализировать или модифицировать передаваемые данные [1]. Согласно данным аналитических отчетов, количество таких атак демонстрирует стабильный рост, что подтверждает актуальность проблемы.

Проблемой обнаружения и противодействия ARP-spoofing занимались многие исследователи. Так, А. Ю. Крылов и Н. А. Шитов предложили распределенную систему выявления и предотвращения атаки на основе объектного подхода и конечных автоматов, где атака рассматривается как объект, меняющий свое состояние [2]. Н. В. Шишов и В. А. Ломазов исследовали влияние ARP-spoofing атак на системы электронного документооборота, используя для моделирования аппарат сетей Петри-Маркова [3]. Эти работы заложили важную теоретическую основу.

Уже известно, что уязвимость лежит в самой архитектуре протокола ARP (Address Resolution Protocol), который не предусматривает механизмов проверки подлинности ARP-ответов [2, c. 18]. Это позволяет злоумышленнику с легкостью подменять MAC-адреса в ARP-таблицах легитимных узлов. Существуют теоретические модели обнаружения, такие как анализ последовательности событий в сети или отслеживание состояний потенциальной атаки.

Однако, как отмечает Р. М. Алиев, наряду с большим количеством теоретических публикаций, вопросы разработки и практической апробации конкретных программных комплексов, которые можно было бы легко развернуть и использовать для защиты или обучения, освещены недостаточно [1]. Часто предлагаемые модели остаются на теоретическом уровне без результатов экспериментов на реальном оборудовании. Настоящее исследование направлено на то, чтобы восполнить этот пробел путем разработки и тестирования конкретного, практически реализуемого метода обнаружения ARP-spoofing атак.

Объект исследования – процессы обеспечения информационной безопасности в локальных компьютерных сетях.

Предмет исследования – метод обнаружения атак типа ARP-spoofing, основанный на совместном анализе ARP-пакетов в сетевом трафике и динамических изменений в ARP-таблице узла сети.

Цель исследования – разработать и экспериментально апробировать программный комплекс, реализующий предложенный метод, для повышения уровня защищенности информационных процессов в компьютерных системах за счет своевременного обнаружения атак типа ARP-spoofing.

ЛИТЕРАТУРНЫЙ ОБЗОР

Для полного понимания проблематики необходимо определить ключевые термины.

Address Resolution Protocol (ARP) – это протокол, используемый для определения MAC-адреса (адреса канального уровня) узла по его известному IP-адресу (адресу сетевого уровня). Когда узлу необходимо отправить данные другому узлу в той же локальной сети, он проверяет свою ARP-таблицу. Если запись для нужного IP-адреса отсутствует, узел отправляет широковещательный ARP-запрос. Узел с искомым IP-адресом отвечает ARP-ответом, содержащим его MAC-адрес, который заносится в таблицу отправителя [2, c. 18].

ARP-таблица – это динамически обновляемый кэш на каждом сетевом узле, в котором хранятся соответствия между IP-адресами и MAC-адресами других устройств в сети.

ARP-spoofing (ARP-отравление) – тип сетевой атаки, при которой злоумышленник отправляет поддельные (ложные) ARP-сообщения в локальную сеть. Суть атаки заключается в том, что злоумышленник связывает свой MAC-адрес с IP-адресом другого узла (например, шлюза по умолчанию), в результате чего трафик от «жертвы» к этому узлу начинает проходить через компьютер злоумышленника. Это позволяет реализовать атаку «человек посередине» (Man-in-the-Middle) [2, c. 19].

На основе анализа литературы можно сформулировать следующие гипотезы исследования:

-

1. H1: Метод, основанный на одновременной фиксации получения unsolicited (незапрошенного) ARP-ответа и проверке факта изменения соответствующей записи в локальной ARP-таблице, позволяет с высокой степенью достоверности обнаруживать атаки типа ARP-spoofing.

-

2. H2: Программный комплекс, реализующий данный метод, является эффективным и низкоресурсным инструментом для обнаружения атак в реальных условиях и может быть использован как в практических целях для защиты сетей, так и в учебном процессе.

МЕТОДЫ ИССЛЕДОВАНИЯ

Тип исследования: экспериментальное исследование с использованием тестового стенда.

Характеристика выборки: в качестве выборки выступал тестовый сетевой сегмент, состоящий из трех персональных компьютеров в одной локальной сети Ethernet:

-

o Узел 1 («Атакующий»): ПК с ОС Parrot Security, на котором запускался инструмент для проведения атаки.

-

o Узел 2 («Жертва»): ПК с ОС Windows, на котором был установлен разработанный программный комплекс для обнаружения атаки.

-

o Узел 3 («Шлюз»): ПК, имитирующий маршрутизатор или другой легитимный узел, с которым взаимодействует «жертва».

Методы сбора данных: сбор данных осуществлялся с помощью разработанного программного комплекса [1], состоящего из двух модулей:

-

- Модуль сбора данных: выполнял захват и парсинг сетевого трафика (в частности, ARP-пакетов) с сетевого интерфейса узла-«жертвы».

-

- Модуль обнаружения: получал данные от первого модуля и анализировал их на предмет наличия атаки.

-

• Описание процедуры проведения исследования:

o На узле-«жертве» был запущен программный комплекс для обнаружения атак.

o На узле-«атакующего» с помощью инструмента «Ettercap» была инициирована атака ARP-spoofing командой ettercap -T -M arp -o. Целью атаки была подмена MAC-адреса узла-«шлюза» в ARP-таблице узла-«жертвы».

o Модуль сбора данных на узле-«жертве» перехватывал входящие ARP-ответы, отправленные атакующим.

o Модуль обнаружения анализировал полученные данные согласно заложенному алгоритму и фиксировал результат.

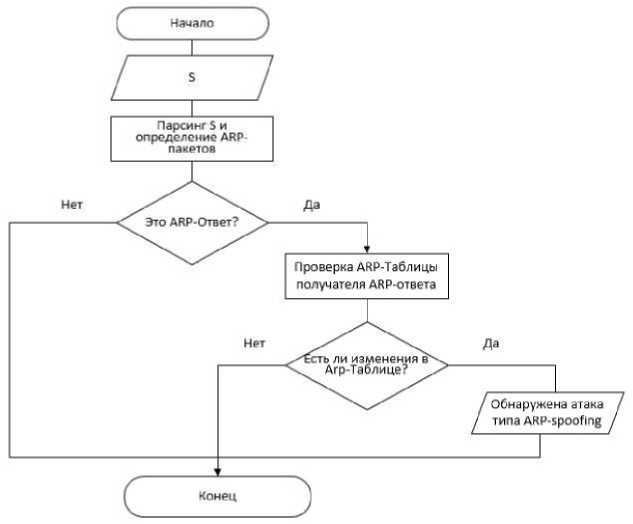

Методы обработки данных. Обработка данных производилась в реальном времени модулем обнаружения на основе следующей алгоритмической модели, описанной в [1]:

o На вход поступает сетевой трафик, из которого фильтруются только ARP-пакеты.

o Система ищет событие «получен ARP-ответ».

o При обнаружении такого события модуль немедленно проверяет локальную ARP-таблицу узла.

o Если в ARP-таблице обнаружено изменение MAC-адреса для IP-адреса, указанного в ARP-ответе, система генерирует оповещение об атаке.

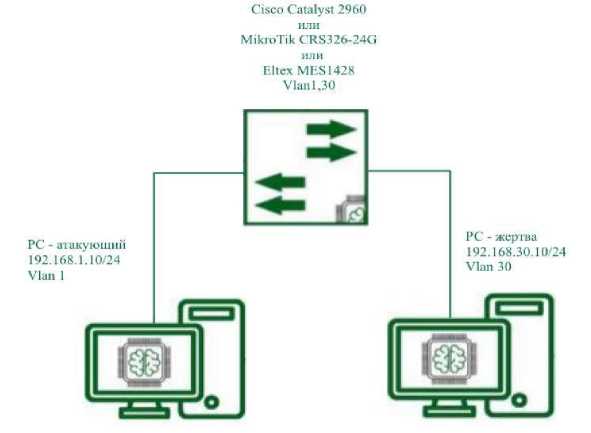

На рисунке 1 представлена используемая топология сети.

Рисунок 1 - Топология сети для эксперимента

ХОД ИССЛЕДОВАНИЯ

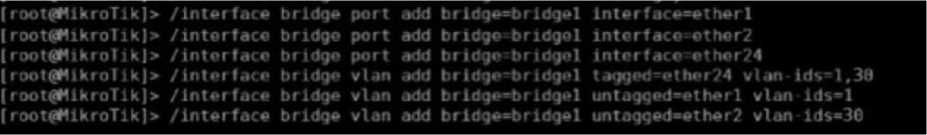

Рассмотрим настройку конкретных машин. Для начала покажем настройку Cisco Catalyst 2960 ,Eltex MES1428 и Mikrotik. Стоит понимать, что настройка производилась по отдельности каждый раз для каждого нового состава топологии, ведь в эксперименте участвуют три устройства: два РС и один коммутатор.

Начнём с объяснения настройки коммутатора Cisco Catalyst 2960. Создадим VLAN, настроим trunk-порт, настроим порты двух ПК (у одного -динамический режим, у другого - порт access). Данная настройка показана на рисунке 2.

Switcfrfconfigure terminal

Switch(config)#vIan 36

Switch(conflg vlan)#name VI AN3G V

Switch(conflg vlan)#exit

Switch( conflg)Winter face GigabitEthernet6/1

Switch(config-if)#swltchport trunk encapsulation dotlq

Switch(conflg-if)#switchport mode trunk

Switch(config-1f)#swltchport trunk native vlan 1

Switch(config-1f)#switchport trunk allowed vlan 1,36

Switch(config-if)#no shutdown

Switch(config- if)#exit

Switch(config)*l nterface Fasti the mete/1

Switch(config if)#swltchport mode dynamic desirable

Switchiconfig If)#swltchport trunk encapsulation

Switch(config if)#swltchport trunk native vlan 1

Switchiconfig lf)#no shutdown

Switchiconfig-if)*exlt

Switch(config)#

Switch(conflg)#interface FastEthernet0/16

Switch!config-if)#switchport mode dynamic desirable

Switch(config-if)#switchport trunk encapsulation dotlq

Switch!config-if)#switchport trunk native vlan 1

Switchiconfig- it)#no shutdown

Switch Switchiconfig)Winterface Fa st Ft he met 6/36 Switch(conflg if)#swltchport mode access Switchiconfig if)#swltchport access vlan 36 Switchiconfig If)#no shutdown Рисунок 2- Настройка Cisco Catalyst 2960 Теперь покажем настройку для Eltex MES1428. Создадим VLAN 1 (native) и VLAN 30. Настроим порт для атакующего ПК (РС1) в режиме general (для trunk) interface GigabitEthernet 0/1. Настроим порт для жертвы (PC2) в VLAN 30. Данная настройка показана на рисунке 3. Switch2#configure terminal Switch2(config)#vlan 1 Swltch2(config-vlan)#exit Switch2(conflg)#vlan 30 Switch2(config vlan)#oxit Switch2(config)#interface GigabitEthernet 0/1 Swltch2(config-if)#switchport mode general Switch2(config-if)#switchport general allowed vlan add 1 untaggec Switch2(config-if)#switchport general pvid 1 Switch2(config-if)#no shutdown Switch2(config-i f)#exit Switch2(config)#interface GigabitEthernet 0/2 Switch2(config-if)#switchport mode access Switch2(config-if)#switchport access vlan 30 Switch2(config-if)#no shutdown Switch2(config-if)#exit Switrh?rcnnfio>#exit_____________________________________________ Рисунок 3- Настройка Eltex MES1428 Также продемонстрируем настройку MikroTik. Рисунок 4 - Настройка MikroTik Для того, чтобы осуществить атаку ARP-spoofing, можно использовать такие инструменты как: arspspoof, Ettercap, BetterCAP, но мы создадим двойной VLAN интерфейс на атакующем РС (рисунок 5). ip link add link eth0 nano ©the.1 type vlan id 1 ip link add link ethO.l name eth0.1.30 type vlan ip addг add 192.168.30.160/24 dev ethO.1.36 id 36 ip link set ethO.1.36 up Рисунок 5 - Создание двойного VLAN интерфейса А для проведения самой атаки потребуется следующая команда на PC: ping 192.168.30.10. Применение команды показано на рисунке 6. ping 192.168.30 .10 PING 192.168.30.10 (192.168. 30.10) 56(84) bytes of data. 64 bytes from 192.168.30.10: icmp seq=l ttl=64 time=0.474 ms 64 bytes from 192.168.30.10: icmp seq=2 ttl=64 time=0.442 ms 64 bytes from 192.168.30.10: icmp seq=3 ttl=64 time=O.220 ms Рисунок 6 - Запуск атаки ARP-spoofing Так же можно запустить атаку с помощью инструмента: sudo arpspoof -eth0.30 -t 192.168.30.10 192.168.30.1 РЕЗУЛЬТАТЫ ИССЛЕДОВАНИЯ Необходимо понять как именно работает атака. Атакующий ПК подключается к обоим VLAN через двойной VLAN-интерфейс. Через arpspoof он отправляет ложные ARP-ответы: PC1 думает, что MAC PC2 – это MAC атакующего. PC2 думает, что MAC PC1 – это MAC атакующего. Весь трафик между PC1 и PC2 идет через атакующий ПК. Вот некоторые методы защиты от атаки ARP-spoofing: • Отключить DTP (Dynamic Trunking Protocol) на коммутаторах. • Настроить порты как access, а не trunk (если не требуется меж-VLAN-маршрутизация). • Использовать DHCP Snooping + ARP Inspection на коммутаторе. • Статическая ARP-таблица (но это сложно масштабировать). В ходе эксперимента была успешно смоделирована и обнаружена атака типа ARP-spoofing. Результаты работы программного комплекса представлены в таблице 1 и на рисунке 7. Таблица 1. Результаты эксперимента по обнаружению атаки № Этап эксперимента Действие на тестовом стенде Результат на модуле обнаружения 1 Начальное состояние Штатная работа сети, обмен трафиком отсутствует. Активность не зафиксирована. 2 Запуск атаки На «атакующем» узле запущена утилита Ettercap. Модуль сбора данных фиксирует поступление ARP-ответов. 3 Обнаружение Модуль обнаружения сопоставляет пришедший ARP-ответ с изменением в Сгенерировано оповещение: «Обнаружена атака типа ARP-spoofing на ПК: ARP-таблице. 192.168.1.10». Визуальное подтверждение результата работы модуля обнаружения представлено на скриншоте его интерфейса. Рисунок 7 – Блок-схема Как видно из представленных данных, программный комплекс, реализующий предложенный метод, успешно справился с поставленной задачей. Сразу после того, как утилита Ettercap отправила ложный ARP-ответ и ARP-таблица на узле-«жертве» была изменена, модуль обнаружения зафиксировал это событие и вывел соответствующее предупреждение в журнал. В сообщении указано точное время обнаружения и IP-адрес атакованного узла, что позволяет администратору оперативно отреагировать на инцидент. Результаты эксперимента подтверждают эффективность метода, который за счет учета двух факторов (наличие ARP-ответа и изменение в таблице) обеспечивает высокую достоверность срабатывания. ЗАКЛЮЧЕНИЕ В рамках данного исследования был рассмотрен и экспериментально апробирован метод обнаружения сетевых атак типа ARP-spoofing. Исследование показало, что, несмотря на простоту реализации самой атаки, существуют эффективные и низкоресурсные способы ее обнаружения. Предложенный метод, основанный на анализе входящих ARP-пакетов и проверке целостности локальной ARP-таблицы, продемонстрировал свою состоятельность в ходе практического эксперимента. Результат проверки гипотез: o Гипотеза H1 полностью подтвердилась. Эксперимент показал, что совместный анализ ARP-ответов и состояния ARP-таблицы позволяет точно и своевременно идентифицировать атаку, минимизируя ложные срабатывания. o Гипотеза H2 также нашла свое подтверждение. Разработанный программный комплекс оказался простым в настройке, не требовательным к системным ресурсам и эффективно справился с обнаружением атаки в условиях, приближенных к реальным. Это делает его пригодным как для защиты сетей, так и для использования в качестве учебного пособия при подготовке специалистов по информационной безопасности. Направления дальнейшего исследования: Интеграция в программный комплекс модуля активного противодействия, который бы не только обнаруживал атаку, но и автоматически восстанавливал корректные записи в ARP-таблице. тестирование метода в условиях высокой сетевой нагрузки и в более крупных и сложных сетевых инфраструктурах. Разработка клиент-серверной архитектуры по аналогии с [2], где агенты на узлах собирали бы информацию, а центральный сервер анализировал бы ее и управлял бы защитой всей сети. Адаптация метода для обнаружения других типов атак на канальном и сетевом уровнях.