Разработка иерархической модели оценки внешнего воздействия деструктивных потоков данных на технологическую сеть промышленного предприятия

Автор: Жарова Ольга Юрьевна

Рубрика: Информатика и вычислительная техника

Статья в выпуске: 2, 2020 года.

Бесплатный доступ

Цель исследования заключается в разработке инструментария прогнозирования и минимизации возможного ущерба от деструктивных потоков данных, направленных на технологические сети промышленных предприятий. На основе анализа приведены статистические данные, демонстрирующие актуальность проблемы кибератак, направленных на технологические сети промышленных предприятий по всему миру. Описан первый инцидент и последующая динамика нарастания кибердавления. Сделан вывод о причине медленной реакции на инциденты со стороны предприятий. Рассмотрена проблема деструктивных потоков данных в технологических сетях, и приведены результаты научно-исследовательской работы, направленной на противодействие им. Приведена и подробно описана разработанная иерархическая модель.

Технологические сети, киберугроза, dos/ddos-атака, внешнее воздействие деструктивных потоков данных, иерархическая модель, статистические параметры трафика

Короткий адрес: https://sciup.org/148309560

IDR: 148309560 | УДК: 004.052.42+004.056.53 | DOI: 10.25586/RNU.V9187.20.02.P.152

Текст научной статьи Разработка иерархической модели оценки внешнего воздействия деструктивных потоков данных на технологическую сеть промышленного предприятия

Последние 10 лет технологические сети промышленных предприятий (совокупность технических и программных средств, реализующая оперативную и надежную систему связи с целью передачи служебной информации, контролирования процессов и операций) испытывают постоянно возрастающие кибератаки. До определенного момента киберугрозы были актуальны исключительно для корпоративных сетей. Но после инцидента с червем Stuxnet в 2010 г., атаковавшем SCADA (система диспетчерского контроля и сбора данных) [1; 4; 8; 18], стало ясно, что промышленные предприятия подвержены киберугрозам, при этом риски весьма велики. Атаки на промышленные технологические сети трудоемки и производятся зачастую в несколько этапов. Так, например, предполагаемая первоначальная цель Stuxnet – заводы по производству обогащенного урана – шестая по счету жертва, тогда как первые пять компаний, подвергшихся атаке, работали в сфере разработки промышленных систем или поставки соответствующих комплектующих в Иране. Пятая по счету жертва, помимо продуктов для индустриальной автоматизации, производит центрифуги для обогащения урана. По данным специалистов Лаборатории Касперского, злоумышленники рассчитывали, что компании будут обмениваться данными со своими клиентами – в том числе, с заводами по производству обогащенного урана, тем самым прокладывая путь вредоносным программам к их конечной цели [17; 18]. В тот год было выведено из строя порядка 1000 из 5000 работающих центрифуг IR-1 по обогащению урана, что стало следствием атаки червя Stuxnet [4; 18].

В последние годы создаются все более благоприятные условия для реализации кибератак на промышленные технологические сети, так как происходит активная автоматизация различных технологических процессов промышленных предприятий.

Деструктивные потоки данных в технологических сетях

Специфика и архитектура промышленных и технологических сетей такова, что сложные системы защиты в них неприменимы. Более того, в силу стоимости оборудования

154 в ыпуск 2/2020

и программного обеспечения для построения технологических сетей, затраты на реализацию защитных модулей промышленными предприятиями зачастую даже не рассматриваются.

В 2017 г. произошел резкий всплеск инцидентов безопасности в области технологических сетей предприятия, и проблема начала принимать глобальные масштабы. Только за первую половину 2017 г. промышленные информационные системы в 63 странах мира подверглись множественным атакам с использованием программ-шифровальщиков [11]. Данная цифра значительно увеличивается, если учесть другие виды атак, среди которых наибольший удельный вес по величине причиняемого ущерба имеет в том числе DoS .

Модернизация производств с уже развернутыми технологическими сетями в современных реалиях сложно осуществима, поэтому даже если риски осознаются руководящим составом, не всегда есть возможность быстро исправить ситуацию и адаптировать существующее оборудование к условиям нарастающего кибердавления извне. Обновление или реконфигурация аппаратно-программных средств АСУ ТП [3; 1] также зачастую влекут за собой большие бюрократические проволочки, и как следствие – реакция на случившиеся инциденты часто запаздывает.

Учитывая все факторы, можно сделать вывод о том, что в ближайшие годы кибердавление на промышленные компании будет только нарастать [10].

Актуальность разработки новых подходов, мер и методов противодействия киберугрозам, перешедшим в разряд угроз технологическим сетям, – не вызывает сомнения. Необходимо учитывать всю специфику узлов и топологий технологических сетей.

В проводимом исследовании основное внимание было уделено DoS- и DDoS-атакам. Как уже упоминалось, данный вид угроз причиняет наибольший ущерб, а так как данные угрозы все еще актуальны и для корпоративных сетей несмотря на большое количество решений разработанных для их предотвращения, то разрабатываемый метод противодействия должен быть универсальным [16].

Проблема DoS- или DDoS-атак (Distributed Denial of Service) актуальна для любой распределенной информационно системы. Отличие атак заключается в том, что DoS-атака осуществляется при помощи одного атакующего узла, а DDoS-атака производится при помощи большого числа атакующих узлов (ботнета) [13; 15]. DoS/DDoS-атака – это управляемая интенсификация потоков данных (стремительное повышение числа запросов к атакуемому узлу со стороны атакующего узла/ботнета), приводящая к отказу в обслуживании оборудования, что, в свою очередь, ведет к внеплановому техническому обслуживанию, ремонту или перезагрузке аппаратных средств в составе любой сети, в том числе технологической сети промышленного предприятия [2; 13; 16].

При этом DoS/DDoS-атаки, направленные на технологические сети, это уже не инцидент информационной безопасности, так как не нарушается целостность, конфиденциальность и доступность информационных ресурсов промышленного предприятия. DoS/ DDoS-атаки, направленные на технологические сети, – это угроза технологическим процессам, как следствие – снижение эффективности и надежности технологической сети промышленного предприятия [5; 9; 12].

Такого рода атаки всегда таргетированы, часто выполняются с участием инсайдеров.

Жарова О.Ю. Разработка иерархической модели... 155

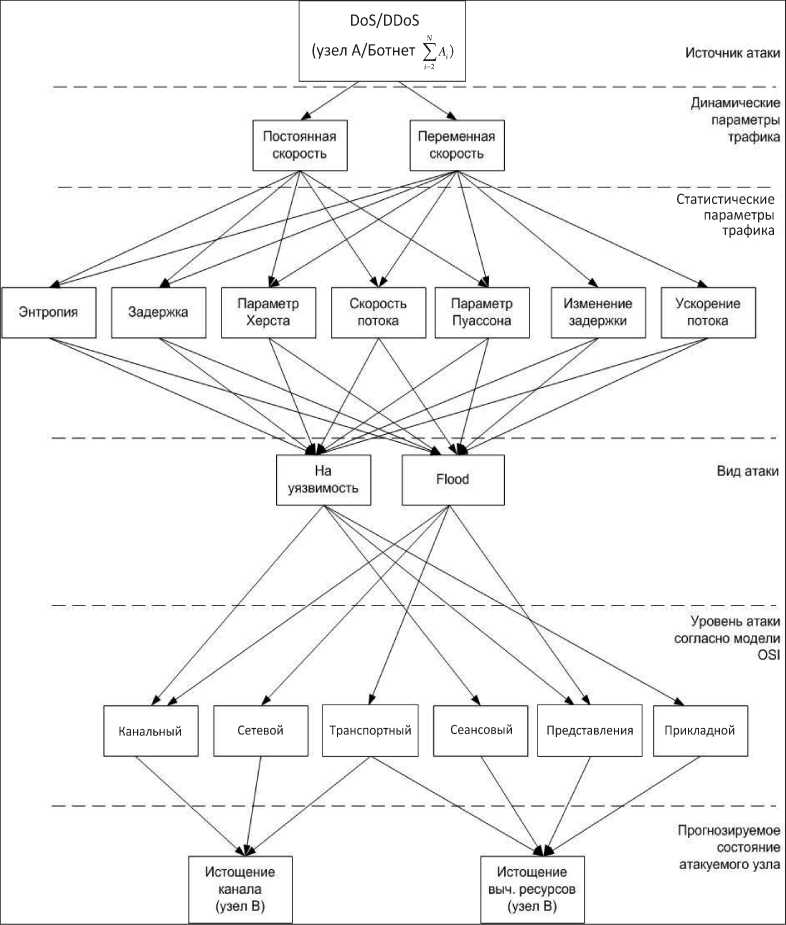

Иерархическая модель

В рамках проводимой научной работы была разработана и опробована иерархическая модель (рис.). Она имеет 6 уровней и отражает параметры и свойства вредоносного трафика, начиная от момента его генерации источником, заканчивая состоянием атакуемого узла. Это позволяет не только сделать вывод о типе атаки, но и спрогнозировать ее исход, основываясь на параметрах атаки.

Иерархическая модель деструктивных потоков данных

156 в ыпуск 2/2020

Связи между уровнями сформированы на основе анализа статистических данных по проводимым атакам за период с 1993 по 2019 г., а также исходя из специфики работы каналов передачи данных, в том числе в технологических сетях промышленных предприятий. Набор связей формируют правила осуществления атаки. На каждом уровне, за исключением связей с третьим уровнем, может быть одна связь в зависимости от характера деструктивных потоков данных, при этом модель построена таким образом, чтобы можно было однозначно спрогнозировать исход того или иного вида атаки.

На первом уровне отражен источник атаки, на втором – динамические параметры трафика, зависящие от работы вредоносного программного обеспечения, контролирующего атакующий узел/ботнет. На третьем уровне отражены статистические параметры трафика, позволяющие определить состояние атаки на основе соотношения величин и установленных ранее пороговых значений. Параметров для определения состояния атаки, согласно данной модели, может использоваться от 1 до 7. На основе проведенных исследований были выбраны следующие параметры [7]:

-

• скорость потока данных;

-

• ускорение потока;

-

• пуассоновский поток данных;

-

• энтропия;

-

• параметр Херста;

-

• скорость изменения задержки;

-

• задержка.

На 4-м и 5-м уровнях рассматривается вид атаки и инструментарий, используемый для организации атаки, соответственно. Под инструментарием в данном контексте понимается сетевой протокол, согласно модели OSI [6, 15], используемый для осуществления атаки. На 6-м уровне рассматривается прогнозируемое состояние атакуемого узла.

Заключение

Анализ потока данных на второй и третьей ступенях иерархической модели с последующим выводом о начале внешнего воздействия деструктивных потоков данных позволяет своевременно принять меры по предотвращению последствий атаки.

Основываясь на динамических и статистических параметрах проходящего в сети трафика, можно сделать заключение о начале воздействия, не дожидаясь полноценной эксплуатации уязвимости или реализации Flood-атаки и не принимая во внимание протоколы обмена данными и их отношение к уровню модели OSI. Своевременные меры позволят избежать перехода атакуемого узла в состояние отказа в обслуживании.

С 4-й по 6-ю ступень производится анализ рисковых событий с прогнозированием состояния узла от успешно реализованной атаки.

Данная модель может применяться для прогнозирования исхода атаки как в технологических, так и в корпоративных сетях.

Список литературы Разработка иерархической модели оценки внешнего воздействия деструктивных потоков данных на технологическую сеть промышленного предприятия

- Анзимиров Л.В. SCADA Trace Mode - новые технологии для современных АСУ ТП // Автоматизация в промышленности. 2007. № 4. С. 53-54.

- Басканов А.Н. Способы противодействия и средства раннего выявления DDоS-атак // Экономика и качество систем связи. 2019. № 3 (13). С. 68-76.

- Вертешев С.М., Коневцов В.А. Логическое управление в АСУ ТП // Вестник Псковского государственного университета. Серия "Технические науки". 2015. № 2. С. 93-106.

- Головко В. Кибератаки: вирус-диверсант Stuxnet в ядерной энергетической программе Ирана. Ч. 1 // Наука и техника: Информационные технологии. 2017. URL: https://naukatehnika.com/kiberataki-virus-diversant-stuxnet-v-yadernoj-energeticheskoj-programme-irana-chast1.html (дата обращения: 20.02.2020).

- ГОСТ 27.002-89. Надежность в технике. Основные понятия. Термины и определения // ТехэкспеRт. URL: http://docs.cntd.ru/document/1200004984 (дата обращения: 25.05.2020).