Разработка имитационной модели для исследования поведения пользователя в распределенных информационно-вычислительных системах

Автор: Студянникова Марина Александровна, Ряполова Елена Ивановна

Журнал: Инфокоммуникационные технологии @ikt-psuti

Рубрика: Технологии компьютерных систем и сетей

Статья в выпуске: 2 т.19, 2021 года.

Бесплатный доступ

Представлена разработка имитационной модели для исследования поведения пользователя в распределённых информационно-вычислительных системах, разработка языковой модели описания поведения пользователя, описаны права доступа, выявлена ключевая информация для составления профиля нормального поведения пользователя, разработана структурная схема и математическая модель по методу анализа аномального поведения пользователя на основе автоматной модели, которая создается на базе правил несанкционированных действий пользователя и содержит сигнатуры аномального поведения пользователя, описано формальное представление таблицы переходов и последовательности действий пользователя, разработана автоматная модель поведения пользователя, представлена обобщенная модель поведения пользователя как цифрового автомата, а также схема алгоритма действий пользователя. Использованы методы теории информационной безопасности, теории автоматов, теории распознавания образов и теории проектирования вычислительных систем.

Аномальное поведение пользователей, мониторинг поведения пользователей, системы информационной безопасности, распределённая информационная система, автоматная модель, сигнатурный подход, имитационная модель

Короткий адрес: https://sciup.org/140255606

IDR: 140255606 | УДК: 004.4

Текст научной статьи Разработка имитационной модели для исследования поведения пользователя в распределенных информационно-вычислительных системах

Для анализа поведения пользователя необходимо осуществлять анализ ряда его поступков и принимать решение о его аномальности. Нельзя считать неправомерным увеличение сетевого трафика пользователя – для принятия решения о

Τаблица 1. Права доступа пользователей

|

Наименование (тип) ресурса |

Права пользователей по доступу к информации |

||

|

Администратор |

Пользователь 1 |

Пользователь n |

|

|

Ресурс 1 |

REWAD |

REW |

RԜ |

|

Ресурс 2 |

REWAD |

R |

R |

|

... |

REWAD |

R |

RԜ |

|

Ресурс п |

REWAD |

REW |

R |

блокировке его соединения необходимо рассмотреть предшествующие действия и на их основе сделать вывод о нормальности данного трафика или осуществить его блокировку при обнаружении несанкционированного доступа (НСД).

Разработка вербальной модели поведения пользователя

Для пользователя можно выделить ряд ключевых факторов в его поведении, на которые стоит обратить внимание, – это преобладание фото-и видеоматериалов в трафике, большой объем передаваемой информации, использование компьютера в нерабочее время, но осуществление пользователем данного действия еще не говорит о его неправомерности, для выяснения необходимо развернуть всю цепочку предшествующих событий [1].

Согласно теории автоматов, автомат – дискретный преобразователь информации, способный принимать различные состояния, переходить под воздействием входных сигналов из одного состояния в другое и выдавать выходные сигналы, что в общем случае подходит под определение пользователя в информационной системе (ИС), который выполняет ряд операций под влиянием внешнего воздействия; поэтому, если рассматривать пользователя как конечный цифровой автомат, необходимо формализовать его поведение – описать переходы, входные и выходные значения.

Для разработки модели языка поведения пользователя необходимо։

– осуществить классификацию пользователей ИС;

– осуществить классификацию информации, обрабатываемой в ИС;

– определить права пользователей по доступу к информации.

Классификация пользователей необходима для дальнейшей их группировки в группы для назначения им однородных прав для работы с системой, информацию также необходимо классифицировать для объединения в классы доступности для пользователей с различными привилегиями, права пользователей необходимо определять для соотношения групп пользователей и их прав доступа.

В таблице 1 представлен пример классификации пользователей и ресурсов, а также установки соответствий прав доступа пользователей к ресурсам. В данной таблице прокатегорированы пользователи и ресурсы ИС, а также определены права доступа пользователей к ним.

Технология обнаружения атак путем идентификации аномального поведения пользователя основана на следующей гипотезе. Аномальное поведение пользователя (атака или какое-нибудь враждебное действие) часто проявляется как отклонение от нормального поведения. События (поступки) при попытке вторжения отличаются от событий нормальной деятельности и используют различные сигнатуры для определения отклонения от нормального состояния.

Если возможно однозначно описать профиль нормального поведения пользователя, а именно однозначно определить критерии для оценки аномальности поведения, то любое отклонение от них можно идентифицировать как аномальное поведение. Однако аномальное поведение не всегда является атакой, например, одновременную посылку большого числа запросов от администратора сети система защиты может идентифицировать как атаку типа «отказ в обслуживании».

При настройке и эксплуатации систем обнаружения аномального поведения пользователя имеется ряд сложностей։ построение профиля нормального поведения пользователя является трудно формализуемой и трудоемкой задачей, требующей от администратора большой предварительной работы; определение граничных значений характеристик поведения пользователя для снижения вероятности появления ошибок первого и второго рода.

Для составления профиля нормального поведения пользователя может использоваться следующая информация։

– обычное число входов в данное время в течение дня, предполагаемое самое раннее время входа, предполагаемая максимальная длительность входа;

Таблица 2. Сигнатуры аномального поведения пользователя

|

Пользователь |

Сигнатуры |

10101010 |

1010 |

1100 |

|

010100 |

010 |

10101010 |

||

|

000101010 |

11001010 |

10101 |

– предполагаемый тип использования ресурсов, который должна поддерживать данная вычислительная система;

– число ІР-адресов, с которыми были взаимодействия, объемы переданного/полученного тра-фика/пакетов, число клиентских/серверных портов ТСР/UDP, на которых были взаимодействия, количество сессий, число уникальных значений типов и кодов ІСМР, количество появлявшихся уникальных битов в поле флагов ТСР-заголовка и другие;

– попытка запустить или установить программное обеспечение, которое относится к категории системных программ;

– попытка изменения процесса загрузки ОС или внесение изменений в ВІОЅ;

– создание новых разделов на диске;

– установка драйвера;

– попытка добавить нового пользователя в системе или изменить уже имеющегося;

– попытка загрузки операционной системы в безопасном режиме;

– действия, направленные на заполнение анкет, регистрацию на неизвестном сайте с вводом личных/конфиденциальных данных, например вводом паспортных данных;

– работа в Іnternet через прокси-серверы или использование программного обеспечения для гарантирования анонимности;

– частота чтения и записи некоторых файлов, число отказов на запросы чтения или записи некоторых файлов и другие параметры доступа к файлам.

Технология обнаружения аномалий ориентирована на выявление новых типов атак. Аномалия может быть вызвана неисправностью оборудования или же некорректной работой сетевых сервисов и поддерживающих их систем. Это делает возможным использование таких систем для осуществления аудита сети. В разрабатываемой программе по данному методу анализа аномального поведения пользователя на основе автоматной модели будет создана база правил несанкционированных действий пользователя, которая будет содержать сигнатуры аномального поведения пользователя, с которыми будет сравниваться текущее состояние пользователя и, соответственно, даваться разрешение на выполнение /

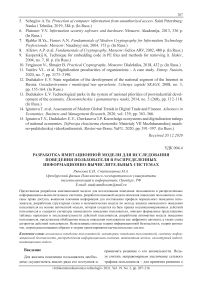

Рисунок 1. Формальное представление таблицы переходов и последовательности действий пользователя невыполнение текущих действий пользователя, пример базы сигнатур аномального поведения пользователя показан в таблице 2.

Анализ поведения пользователя осуществляется путем поиска запрещенных сигнатур в таблице переходов, таким образом осуществляется анализ распределенной цепочки действий пользователя, а не тривиальной прямой последовательности. Также возможен режим контроля действий пользователя, когда действия пользователя анализируются по таблице переходов путем ее сравнения с эталонной, при появлении переходов, не описанных в эталонной таблице переходов, переход будет блокироваться.

На рисунке 1 показаны формальное представление таблицы переходов и последовательность действий, которые совершил пользователь (маршрут обозначен указателями), при этом пользователь осуществляет только разрешенные для него переходы, запрещенные переходы отмечены в виде наиболее темных (красных) блоков [7].

Для выполнения одной и той же операции возможно использовать несколько методов, например, для отправки электронного письма можно воспользоваться веб-браузером или почтовой программой, текст письма вводить непосредственно в веб-браузере, почтовой программе или скопировать заранее подготовленный текст из текстового редактора.

Поэтому для описания одного и того же действия необходимо использовать несколько сигна- тур, описывающих разные алгоритмы достижения цели. ^исло вариантов выполнения операции напрямую зависит от квалификации пользователя. Так, пользователь с низким уровнем квалификации для решения поставленной задачи будет совершать множество ненужных переходов, совершать ошибки при вводе данных, и все в течении продолжительного периода времени. Пользователь среднего уровня квалификации знает один или два метода решения поставленной задачи, операции выполняет с меньшим количеством ошибок и за меньший период времени. Пользователь высокого уровня квалификации знает несколько методов решения поставленной задачи, редко совершает ошибки, выполняет задачи за короткий промежуток времени.

Распознавание запрещенных действий пользователя основано на методе эталонов. В качестве базы эталонов используется предварительно составленная база сигнатур, полученная из кодов состояний таблиц выходов и переходов пользователя, сравнение осуществляется с текущей таблицей выходов и переходов пользователя.

Разработка и исследование автоматной модели поведения пользователя

Алгебраическая теория автоматов представляет собой ветвь теории систем. В приложениях автомат оказывается наиболее подходящим объектом для моделирования действия ряда логических элементов, когда не удается непосредственно воспользоваться вычислительными системами. Автомат будет адекватной моделью реального электронного устройства, когда для последнего правильно введено абстрактное понятие «состояния».

Абстрактный автомат – это математическая идеализация реального объекта или явления, реагирующего на различные входные возмущения [2]. Автомат A = {Q, Х, Υ, δ, λ}, имеет։

– конечное множество состояний Q = {q1, ..., qk}; – конечный входной алфавит Х = {х1, ..., хm};

– конечный выходной алфавит Ү = {у1, ..., yn}. Действия автомата определяются։

– функцией переходов δ ։ Q×Х→Ԛ;

– функцией выходов λ ։ Q×Х→Ү.

В качестве основной модели была выбрана модель Гогена – Мезигера. Согласно этой модели, система может при каждом действии переходить из одного разрешенного состояния только в несколько других. Субъекты и объекты в данной модели защиты разбиваются на группы – домены. Переход системы из одного состояния в другое выполняется только в соответствии с так называемой таблицей разрешений, в которой указано, какие операции может выполнять субъект, например из домена С над объектом из домена D. В данной модели при переходе системы из одного разрешенного состояния в другое используются транзакции, что обеспечивает общую целостность системы [4; 5].

Разработанный метод реализует анализ поведения пользователя, базируясь на автоматной модели Гогена – Мезигера, где каждый поступок пользователя представляется в виде состояния автомата, при этом система при каждом действии может переходить из одного разрешенного состояния только в несколько других, но в отличие от базовой модели проверяется корректность перехода не только по данным из текущего состояния, а из всей предыстории действий пользователя.

Следует отметить, что данный метод не является заменой существующих методов противодействия НСД, а дополняет их, работая в комплексе – повышает защищенность информационной системы от НСД, путем анализа и предотвращения аномального поведения пользователя.

Метод анализа аномального поведения пользователя на основе автоматной модели։ универ‐ сален – применяется для защиты как от внешних, так и от внутренних нарушителей; для принятия решения о разрешении или запрещении последу‐ ющих действий пользователя анализируются все предыдущие действия (состояния) пользователя, если для анализа недостаточно данных, то поль‐ зователю необходимо выполнить ряд дополни‐ тельных действий либо повторить предыдущие; обучаем – в процессе работы создаются базы сиг‐ натур разрешенных и запрещенных состояний; скрытность работы – пользователь не замечает анализа и фиксации своих действий в системе; удобен в использовании – не накладывает на пользователя выполнение дополнительных дли‐ тельных операций; незначительное потребление ресурсов системы при мониторинге поведения пользователя.

В разрабатываемом подходе в отличие от клас‐ сической модели Гогена – Мезигера для контро‐ ля действий пользователя учитывается не одно его последнее действие, а вся цепочка действий пользователя. Таким образом выявляется запре‐ щенное действие, состоящее из нескольких опе‐ раций, которые при поэлементной проверке явля‐ ются разрешенными [3].

Для создания базы эталонов, шаблонов пове‐ дения необходимо учитывать особенности поль‐ зователя, работающего с системой. Ручной ввод и составление сигнатур поведения пользователей –

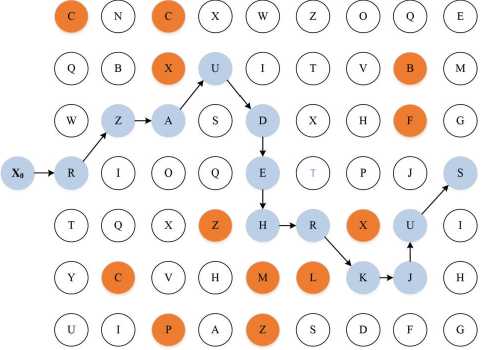

Рисунок 2. Описание поведения пользователя (обобщенная схема алгоритма действий пользователя)

сложный и трудоемкий процесс, в ходе которого возникают ошибки. Для устранения данной проблемы в разрабатываемом подходе используется самообучающаяся система с учителем. При настройке системы мониторинга система записывает все действия пользователя, определяет основные алгоритмы выполнения задач, администратор проверяет данные действия, выявляет запрещенные переходы, и на основе данной выборки создается база эталонов.

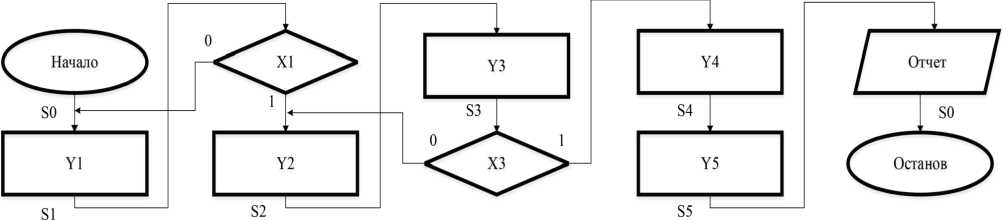

Пользователь для осуществления какой-либо операции в системе выполняет определенный алгоритм действий (совершение операций, ввод данных, выполнение условий, вывод данных), данный алгоритм описан согласно теории автоматов и представлен в виде обобщенной схемы управляющего цифрового автомата – см. рисунок 2, в ней указаны все его состояния, входные и выходные значения, что наглядно демонстрирует поведение пользователя как работу цифрового автомата.

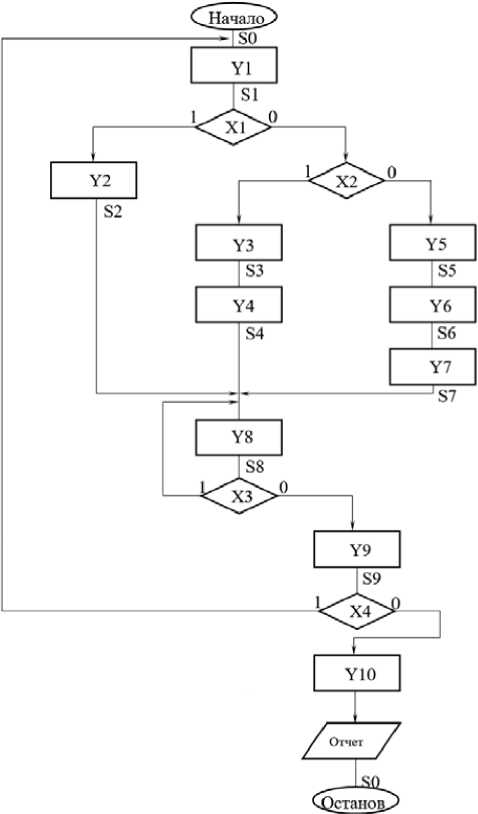

Рисунок 3. Описание поведения пользователя (граф переходов действий пользователя)

При этом алгоритм имеет разветвленную структуру, блоки операций, выбора, условия и вывода. Для обработки алгоритма действий пользователя построен граф переходов – см. рисунок 3, где указана взаимосвязь всех состояний автомата и условияй, при каких входных и выходных значениях осуществляются переходы от одного состояния к другому [2].

В таблицах 3 и 4 показано представление значений функций перехода и выхода, в данных таблицах хранится основная база данных разрешенных действий пользователя, по ним будет осуществляться непосредственный мониторинг его поведения.

Состояние пользователя очень сложно точно описать как состояние цифрового автомата ввиду невозможности формализации состояний человеческого мозга и всех факторов, оказывающих на него воздействия для принятия того или иного решения. Поэтому в данной работе рассматриваются состояния цифрового автомата, достаточно полно отображающие действие пользователя в целом.

В таблице 5 представлены коды состояния цифрового автомата. Для создания базы эталонов, шаблонов поведения необходимо учитывать особенности пользователя, работающего с системой. Согласно разработанному алгоритму, сначала осуществляется регистрация действий пользователя, далее анализ зарегистрированных действий, согласно предварительно составленной базе правил, и в конце принимается решение о разрешении или запрещении входящей последовательности действий пользователя.

При этом осуществляется декомпозиция цепочки действий пользователя, цепочка разбивается на элементарные составные части, далее составляются сочетания этих поступков по времени поступления, и осуществляется сравнительный анализ цепочки действий пользователя с сигнату-

Таблица 3. Таблица переходов

|

хм |

a0 |

an |

|

|

x1 |

δ (a0, x1) |

δ (an, x1) |

|

|

xm |

δ (a0, xm) |

δ (an, xm) |

Таблица 4. Таблица выходов

|

хм |

a0 |

an |

|

|

x1 |

λ (a0, x1) |

λ (an, x1) |

|

|

xm |

λ (a0, xm) |

λ (an, xm) |

Таблица 5. Кодирование состояний цифрового автомата

|

№ |

Состояние ЦА |

Код состояния ЦА |

|

1 |

Ѕ0 |

0000 |

|

2 |

Ѕ1 |

0001 |

|

n |

Ѕn |

1001 |

Таблица 6. Принцип сравнения сигнатур по методу эталонов

|

Сигнатуры действий пользователя |

База сигнатур (эталоны) |

Анализ сигнатуры действий пользователя |

Разрешить действие |

Запретить действие |

|

(0111)(0011)(1000) |

(0111) |

(0111) |

(0111) |

‐ |

|

(0111)(0011) |

(0111)(0011) |

(0111)(0011) |

‐ |

|

|

….. |

(0111)(0011)(1000) |

‐ |

(0111)(0011)(1000) |

|

|

(0000)(1111)(0111) |

рами из базы правил, в случае нахождения совпадений цепочка действий пользователя относится к запрещенным и дальнейшие намерения пользователя блокируются.

В таблице 6 представлен принцип определения запрещенных действий пользователя. На вход поступают сигнатуры действий пользователя, далее они сравниваются с базой сигнатур, при нахождении несовпадений действие пользователя запрещается.

Обобщенная модель поведения пользователя (ПП) в виде цифрового автомата может быть представлена как

А = {Ѕ, ѕ 0 , Х, Ү, δ, λ}, где Ѕ – текущее технологическое состояние системы, обусловленное действиями пользователя; ѕ0 – начальное состояние системы; Х – входной алфавит действий пользователя; Ү – выходной алфавит реакций системы на действия пользова-теля; δ(ѕ, х) – функция перехода системы; λ(ѕ, х) – функция выходов системы.

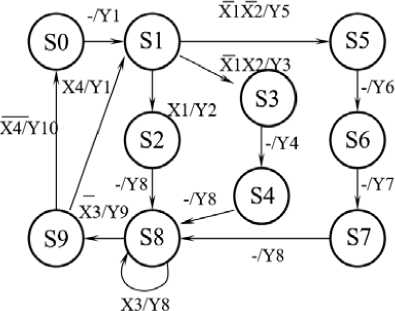

Для осуществления определенной операции в системе пользователь выполняет некоторый алгоритм действий (совершение операций, ввод данных, выполнение условий, вывод данных), данный алгоритм описан согласно теории автоматов и представлен на рисунке 4 в виде обобщенной схемы управляющего цифрового автомата, отображающего действия пользователя.

Представленная математическая модель описывает все входные и выходные значения подсистемы мониторинга автоматной модели контроля поведения пользователя.

На рисунке 5 представлена структурная схема данной системы, согласно которой подсистема мониторинга контролирует все входные и выходные значения пользователя и системы, ведет отчет по их работе, оказывает воздействие на систему для осуществления разрешенных переходов согласно таблице выходов и переходов. Пользователь выполняет действие над системой под вилянием предыдущих действий, выполненных над ней.

Рисунок 4. Схема алгоритма действий пользователя

Рисунок 5. Структурная схема автоматной системы контроля ПП

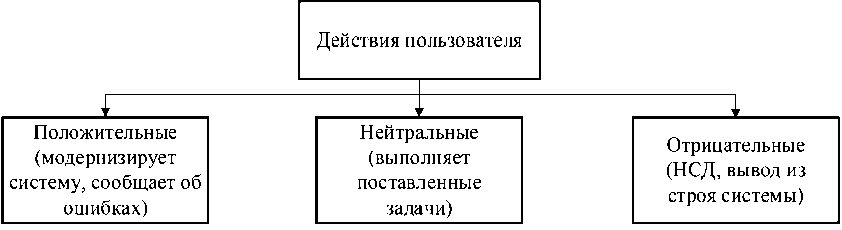

Рисунок 6. Классификация действий пользователя в сигнатурном подходе

Система выполняет действия пользователя только в случае разрешения подсистемы мониторинга. Контроль осуществляется по предварительно составленной таблице выходов и переходов. На рисунке 5 Хупр – управляющее воздействие на пользователя; Xc – воздействие системы на пользователя; Үп – действие пользователя на систему; Үм – реакция системы мониторинга на действия пользователя; Үкс – реакция системы на действие пользователя (результат работы системы). Классификация действий пользователя в сигнатурном подходе представлена на рисунке 6.

В зависимости от типа поведения и действий пользователя (см. рисунок 5) система способна адекватно реагировать на его действия. Если пользователь выполняет поставленные ему задачи без каких-либо отклонений – система не вмешивается; в случае когда пользователь наме- рен совершить запрещенное действие – система заблокирует действия пользователя и уведомит администратора об инциденте; в случае когда пользователь не совершает запрещенных переходов, но и не может решить поставленную задачу – система подсказывает пользователю последующие переходы системы для выполнения задачи.

Заключение

Таким образом, для анализа поведения пользователя была разработана модель языка поведения пользователя, для построения которой необходимо։ осуществить классификацию пользователей ИС, провести классификацию информации, обрабатываемой в ИС, определить права пользователей по доступу к информации, составить таблицу переходов и выходов для всех пользователей.

Распознавание запрещенных действий пользователя основано на методе эталонов. В качестве базы эталонов используется предварительно составленная база сигнатур, полученная из кодов состояний таблиц выходов и переходов пользователя, сравнение осуществляется с текущей таблицей выходов и переходов пользователя. При этом в отличие от классического подхода применения сигнатур, в котором в качестве сигнатур используются уникальные признаки объекта, в нашем подходе сигнатурами в таблице переходов обозначены все возможные состояния системы (запрещенные и разрашенные).

Контроль осуществляется путем сравнения сигнатур, при этом сравнение осуществляется поэлементно и путем сравнения нескольких или всех сигнатур с эталоном, то есть анализируется не только одно действие пользователя, а последовательность его действий. Для ускорения процесса контроля действий пользователя применяется прогнозирование переходов пользователя от одного действия к другому. Согласно эталонной таблице выходов и переходов, пользователю для выполнения определенной операции необходимо выполнить ряд заранее определенных действий, поэтому при выполнении пользователем текущих действий заранее известно, какой переход должен осуществить пользователь.

Для выполнения одной и той же операции возможно использовать несколько методов, например, для отправки электронного письма можно воспользоваться веб-браузером или почтовой программой, текст письма вводить непосредственно в веб-браузере, почтовой программе или скопировать заранее подготовленный текст из текстового редактора.

Поэтому для описания одного и того же действия над системой необходимо использовать несколько сигнатур, описывающих разные алгоритмы достижения цели. Количество вариантов выполнения операции напрямую зависит от квалификации пользователя. Так, пользователь с низким уровнем квалификации для решения поставленной задачи будет совершать множество ненужных переходов, совершать ошибки при вводе данных, и все в течение продолжительного периода времени. Пользователь среднего уровня квалификации знает один или два метода решения поставленной задачи, операции выполняет с меньшим количеством ошибок и за меньший период времени. Пользователь высокого уровня квалификации знает несколько методов решения поставленной задачи, редко совершает ошибки, выполняет задачи за короткий промежуток времени.

Описывая все разрешенные переходы пользователя в системе, мы создаем шаблоны безопасного поведения пользователей по классической модели информационной безопасности Гогена – Мезигера, согласно которой система может при каждом действии переходить из одного разрешенного состояния только в несколько других, что переход системы из одного состояния в другое выполняется только в соответствии с таблицей разрешений, в которой указано, какие операции может выполнять субъект над объектом.