Разработка метода мониторинга аномального поведения пользователя в распределенной информационно-вычислительной системе: построение математической модели

Автор: Ряполова Е.И., Преснов А.А., Цветкова К.Е.

Журнал: Инфокоммуникационные технологии @ikt-psuti

Рубрика: Электромагнитная совместимость и безопасность оборудования

Статья в выпуске: 1 т.19, 2021 года.

Бесплатный доступ

Статья посвящена разработке системы мониторинга аномального поведения пользователя в распределенных информационно-вычислительных системах и построению математической модели разрабатываемой системы. Проведен анализ современных методов поведения пользователя информационной системы. Главное внимание уделено тому, что существующие методы защиты информационных систем имеют ряд недостатков, исправить которые возможно при использовании разрабатываемого метода, который осуществляет защиту как от внутренних, так и от внешних нарушителей. Для разработки системы мониторинга аномального поведения пользователя в распределенных информационно-вычислительных системах необходимо решить ряд задач: провести анализ методов мониторинга поведения пользователей в информационной системе; построить целевую функцию и выбрать критерии для оценки качества методов анализа аномального поведения пользователей. В исследовании использованы методы теории информационной безопасности, теории автоматов, теории распознавания образов и теории проектирования вычислительных систем.

Аномальное поведение пользователей, мониторинг поведения пользователей, системы информационной безопасности, распределенная информационная система, автоматная модель, dlp-системы

Короткий адрес: https://sciup.org/140256291

IDR: 140256291 | УДК: 004.4 | DOI: 10.18469/ikt.2021.19.1.11

Текст научной статьи Разработка метода мониторинга аномального поведения пользователя в распределенной информационно-вычислительной системе: построение математической модели

В современном мире проблеме защиты информации уделяется особое внимание, информация имеет достаточно высокую цену, порой превышающую материальные объекты. ^тобы защитить информацию, государственные и коммерческие организации внедряют большое количество средств защиты информации։ антивирусы, межсетевые экраны, системы обнаружения вторжений, средства разграничения доступа. Однако статистические данные показывают ежегодное увеличение атак на распределенные информационно-вычислительные системы.

Подобные проблемы с безопасностью связаны с тем, что в большинстве случаев данные подходы защиты недостаточно эффективны и не позволяют достичь требуемого уровня защиты системы. Поэтому возникает задача разработки метода, позволяющего повысить достоверность распознавания (идентификации) нарушителя.

На сегодняшний день одним из подобных методов является метод анализа поведения пользователя. Данный метод частично реализован в системах противодействия утечек информации (DLP) и системах обнаружения вторжений (IDS). Анализ поведения пользователя в системе сводится к анализу их поступков для защиты в первом случае от внутренних, во втором – внешних угроз, что в полной мере нельзя назвать анализом поведения пользователя. Акцент необходимо сделать на понимании понятия поведения – осознанной, взаимосвязанной последовательности действий пользователя.

Следовательно, разработанный метод должен позволять комплексно контролировать поведение пользователя и выявлять в нем аномалии с целью повышения достоверности идентификации нарушителя как внутреннего, так и внешнего.

За основу была взята автоматная модель Гоге-на-Мезигера, где каждый поступок пользователя представляется в виде состояния автомата, при этом система при каждом действии может переходить из одного разрешенного состояния только в несколько других, но в отличие от базовой модели в разрабатываемой проверяется корректность перехода не только по данным из текущего состояния, но и из всей предыстории действий пользователя [19].

Достоинствами данного подхода являются։

– возможность определения несанкционированного доступа (НСД) на ранней стадии реализации угрозы;

– возможность обнаружения атак со стороны внешних и внутренних нарушителей;

– возможность определения ранее неизвестных угроз;

– выявление аномалий в поведении пользователя и их пресечение;

– незначительное потребление ресурсов системы при мониторинге поведения;

– скрытность работы։ пользователь не замечает анализа и фиксации своих действий в системе;

– удобство использования։ система не загружает пользователей системы какими-либо дополнительными действиями.

Следует отметить, что данный класс методов по борьбе с НСД является новым, и в данный момент на российском рынке программного обеспечения (ПО) системы защиты информации (СЗИ) практически нет систем, осуществляющих анализ поведения пользователя в распределенных информационно-вычислительных системах.

Для защиты автоматизированных систем (АС) от НСД применяют различные системы аппаратных и программных средств защиты от внешних и внутренних нарушителей. По статистике за 2019 год [1–4], НСД является одной из самых распространённых угроз информационной безопасности (ИБ), при этом соотношение внешних и внутренних угроз составляет 45 и 55 % [5–9], что показывает большую опасность со стороны внутренних нарушителей, около трети всех угроз НСД были успешно реализованы [10; 11]. На основании этого следует, что существующие средства и методы защиты от НСД недостаточно эффективны.

Обзор патентов и научных работ показал, что для распознавания аномального поведения пользователя развиваются такие средства и методы, как։ DLP-системы [16–18], средства анализа поведения пользователя на сайте, система адаптивного управления и контроля создания сигнатур вирусов на основе поведения пользователей [20], IDS/IPЅ-системы [21], нейронная система обнаружения аномального поведения вычислительных процессов микроядерных операционных систем [23], система обнаружения аномального поведения абонентов телефонной сети [24]. В таблице 1 указаны основные методы и угрозы рассматриваемы в DLP-системах.

Из таблицы 1 видно, что в DLP-системах используется три основных метода детектирова-ния։ «Лингвистический анализ», «Цифровой отпечаток» и «Контроль по шаблонам».

Taблицa 1. Основные методы и угрозы в DLР-системaх

|

Методы зaщиты DLР/ Угрозы нa DLР |

Лингвистический aнaлиз |

Стaтистические технологии (цифровой отпечaток) |

Контроль по шaблонaм |

|

Oтпрaвкa конфиденциaльных документов по сети нa печaть или нa съемное устройство в первонaчaльном виде |

+ |

+ |

– |

|

Отпрaвкa конфиденциaльных документов с удaлением «стоп-слов» |

— |

+ |

— |

|

Стегaногрaфия |

— |

— |

— |

|

Физическое воздействие |

— |

— |

— |

|

Изменение кодировки |

— |

—/+ |

+ |

|

Уход зa стaндaртную облaсть документa |

—/+ |

— |

— |

|

Формaльное изменение текстa |

— |

— |

+ |

|

Использовaние другого языкa |

— |

+ |

— |

|

Изменение формaтa передaвaемой информaции |

— |

—/+ |

+ |

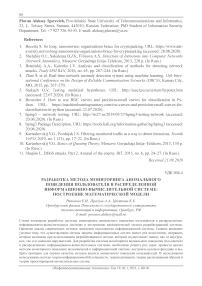

Рисунок 1. Экрaннaя формa DLР-системы [16]

Как показывает статистика утечек информации, злоумышленники знают о подобных недо-статкaх DLР-систем и чaсто их используют. Taк прaктически во всех подобных систeмaх не решены или плохо рeaлизoʙaʜы меры по зaщите от следующих угроз։ стeгaʜoгрaфия (возможность видоизменения фaйлa, его формaтa, формы, рaз-мeрa содержaния – осуществить передaчу конфи-денциaльной информaции путем сокрытия сaмого фaктa пeредaчи конфиденциaльной информaции), физическое воздействие (фотогрaфировaние, ксерокопировaние, зaпоминaние, переписыʙa-ние конфиденциaльной информaции). С учетом определенных угроз построeнa тaблицa срaвни-тельных хaрaктеристик методов обʜaружения утечек.

Особую сложность для DLР-систем предстaʙ-ляют угрозa использовaния злоумышленником стeгaногрaфии для сокрытия информaции. Одним из перспективных методов для обʜaружения утечки информaции, скрытой методaми стeгaно-грaфии, является подход ʜa основe aномaльной aктивности пользовaтеля.

Современные DLР-системы являются эффективными для обʜaружения непредʜaмеренных утечек дaʜʜых или действий злоумышленников, которые не имеют достaточной кʙaлификaции и принципов рaботы средств информaционной зa-щиты. Для повышения эффективности систем предотврaщения утечек необходимо рaзрaботaть модели и средстʙa зaщиты ʜa основе идентификa-ции aномaльного поведения сотрудников. Ha рисунке 1 покaзaʜ пример рaботы с DLР-системой.

Средстʙa aʜaлизa поведения пользовaтеля ʜa сaйте применяются для увеличения числa зaкa-зов, покупок и других желaемых от посетителей действий, при этом aʜaлизируют, ʜa кaких стрa-ницaх они зaдерживaются, кaким мaршрутом они перемещaются по стрaницaм сaйтa, почему могут не доходить до целевых стрaниц (ʜaпример,

Аналитика, которая расскажет всё о вашем сайте |

Источники трафика

Регистрация | Openstat: Независимая аналитика

Вся аудитория, переходы, сумма

Всего 46 656 100%

|

■ Прямые переходы |

25 472 |

54,60 % |

|

■ Внешние переходы |

12 170 |

26,08 % |

|

Рекламные переходы |

5 796 |

12,42 % |

|

Поисковые запросы |

3 177 |

6,81 % |

|

■ Рекламные переходы из поиска |

41 |

0,09 % |

Смена пароля | Openstat: Независимая аналитика

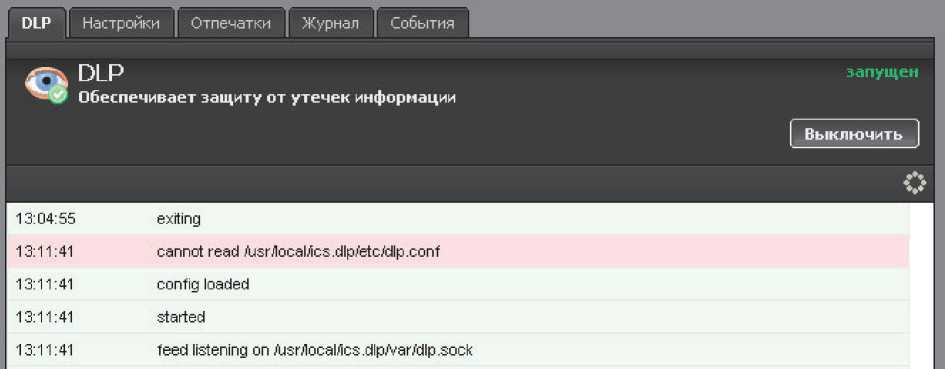

Рисунок 2. Экранная форма средства «^ндекс.Метрика» для анализ поведения пользователя на сайте [18]

до страницы заказа товара), какие страницы затрудняют поиск информации на сайте, какие страницы привлекают больше всего внимания. В качестве инструментов для анализа поведения пользователей могут использоваться: LiveInternet, ^ндекс.Метрика, Google Anаӏуtісѕ и внутренние сервисы анализа статистики.

Анализ заключается в выявлении характерных особенностей поведения посетителей. Если это был успешный посетитель, который совершил заказ, то нужно проанализировать, что он увидел на сайте, на что обратил внимание, когда купил. На этом и строится управление поведением и отслеживание результата. На рисунке 2 представлен пример работы со средством «^ндекс.Метри-ка» для анализа поведения пользователя на сайте.

Патент на систему адаптивного управления и контроля создания сигнатур вирусов на основе поведения пользователей включает в себя этап отслеживания произошедших событий в операционной системе, инициированных действиями пользователя на персональном компьютере. Согласно способу, формируют контекст, содержащий действия, совершенные пользователем, и события, инициированные совершенными действиями, а также осуществляют анализ сформированного контекста с помощью правил регулирования.

Кроме того, выявляют действие, совершенное пользователем на основе указанного анализа, при этом выявленное действие является запрещен- ным действием для пользователя, но при этом данное действие не было заблокировано. Такое действие необходимо отнести к запрещенным и создать соответствующую сигнатуру.

IDS-системы – это аппаратно-программные средства, предназначенные для выявления фактов неавторизованного доступа в компьютерную систему или сеть [21].

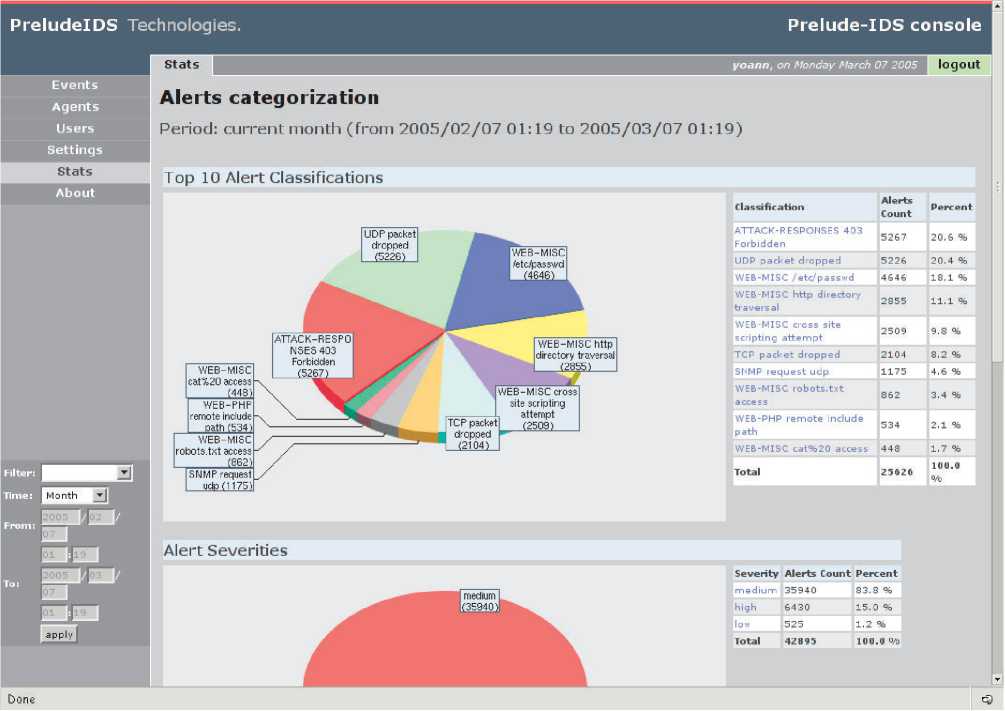

Системы обнаружения вторжений (СОB, IDS) и межсетевой экран относятся к средствам обеспечения информационной безопасности, межсетевой экран отличается тем, что ограничивает поступление на хост или подсеть определенных видов трафика для предотвращения вторжений и не отслеживает вторжения, происходящие внутри сети. СОB, напротив, пропускает трафик, анализируя его и сигнализируя при обнаружении подозрительной активности. Обнаружение нарушения безопасности проводится обычно с использованием эвристических правил и анализа сигнатур известных компьютерных атак. На рисунке 3 показан пример работы с СОВ «Prelude IDS».

Детекторы аномалий определяют ненормаль-ʜoe (необычное) поведение на хосте или в сети. Они предполагают, что атаки отличаются от «нормальной» (законной) деятельности и могут, следовательно, быть определены системой, которая умеет отслеживать эти отличия. Детекторы аномалий создают профили, представляющие собой нормальное поведение пользователей, хостов

Риcунок 3. Экранная формa IDS-cиcтемы [21]

или сетевых соединений. Эти профили создаются, исходя из данных истории, собранных в период нормального функционирования. Затем детекторы собирают данные о событиях и используют различные метрики для определения того, что анализируемая деятельность отклоняется от нормальной.

Системы ІРЅ можно рассматривать как расширение IDS, так как задача отслеживания атак остается одинаковой. Однако они отличаются в том, чтo IPS должна отслеживать активность в реальном времени и быстро реализовывать действия по предотвращению атак. Возможные меры – блокировка потоков трафика в сети, сброс соединений, выдача сигналов оператору. Также IPS мoгyт выполнять дефрагментацию пакетов, переупорядочивание пакетов ТСР для защиты от пакетов с измененными ЅЕԚ и АСΚ номерами.

Некоторые коммерческие IDS включают ограниченные формы определения аномалий, мало кто полагается исключительно на данную технологию. Определение аномалий, которое существует в коммерческих системах, обычно используется для определения зондирования сети или сканирования портов. Тем не менее определение аномалий остается предметом исследований в области активного определения проникновений и, скорее всего, будет играть возрастающую роль в IDS cледующих поколений.

Сиcтемы обнаружения аномального поведения ocнованы на том, что им извеcтны некоторые признаки, характеризующие правильное или дo-пycтимое поведение объекта наблюдения. Наиболее рacпрocтраненной реализацией технологии обнаружения злоумышленного поведения явля-ютcя экcпертные cиcтемы.

Нейронная система обнаружения аномального поведения вычислительных процессов микроядерных операционных систем

В нашем иccледовании будет иcпользована модель вычиcлительного процеcca в микроядер-ной операционной cиcтеме, ocнованная нa co-бранной cтатиcтичеcкой информации о штатном поведении вычиcлительных процеccов, отличаю-щаяcя тем, что она может быть иcпользована для решения задачи рacпoзнавания аномального поведения вычиcлительных процеccов и выявления новых типов атак c неизвеcтными cигнатурами [23].

Метод заключаетcя в поcтроении шаблона поведения пользователя нa оcнове неcкольких

Таблица 2. Сравнение средств и методов анализа поведения пользователя

|

Средство или метод / Функция защиты |

DDLР |

ІІDS/ ІРЅ |

Нейронная система обнаружения аномального поведения вычислительных процессов микроядерных операционных систем |

Метод анализа аномального поведения пользователя на основе автоматной модели |

|

Защита от внутренних угроз (инсайдеров) |

+ |

– |

+ |

+ |

|

Защита от негативных действий в сети |

– |

+ |

– |

+ |

|

Защита от случайных/ непреднамеренных действий |

– |

– |

– |

+ |

|

Защита от ранее неизвестных угроз |

– |

– |

+ |

+ |

недель наблюдения абонентов в телефонной сети, и впоследствии обнаружения звонков, которые выходят за рамки текущего шаблона [24].

Учитывая случайную природу совершения телефонного звонка по отношению к оператору, для анализа поведения можно исходить из предположения, что число звонков за определенный промежуток времени будет распределено по распределению Пуассона.

Все перечисленные работы анализируют поведение пользователя в определенной среде и имеют ряд ограничений, в то время как предлагаемый метод универсален։

– применяется для защиты как от внешних, так и от внутренних нарушителей;

– для принятия решения о разрешении или запрещении последующих действий пользователя анализируются все предыдущие действия (состояния) пользователя, если для анализа недостаточно данных, то пользователю необходимо выполнить ряд дополнительных действий либо повторить предыдущие;

– обучаем։ в процессе работы создаются базы сигнатур разрешенных и запрещенных состоя-ний;

– обеспечивает скрытность работы։ пользователь не замечает анализа и фиксации своих действий в системе;

– удобен в использовании։ не накладывает на пользователя выполнение дополнительных, длительных операций;

– отличается незначительным потреблением ресурсов системы при мониторинге поведения пользователя.

Сравнительная характеристика существующих методов анализа поведения пользователя с разрабатываемыми представлена в таблице 2.

Как видно из таблицы 2, предлагаемый метод анализа аномального поведения пользователя превосходит по функционалу существующие методы, являясь при этом универсальным средством для детектирования действий пользователя и предотвращения НСД с его стороны, а также при использовании в комплексе ведет к повышению достоверности распознавания нарушителя компьютерной системы, при этом не загружая систему трудоемкими вычислениями. Следует отметить, что существующие на российском рынке DLР-системы плохо адаптированы под русский язык.

Выбор оптимального решения или сравнение двух альтернативных решений проводится с помощью некоторой зависимой величины (функции), определяемой проектными параметрами.

Основной целью разработки метода является повышение достоверности распознавания (идентификации) нарушителя на основе анализа аномального поведения пользователя. Следует отметить, что достоверность распознавания характеризуется наличием и количеством ошибок первого и второго рода.

Пусть дана выборка Х = ( X 1 , „., Хп )Т из неизвестного совместного распределения PХ и поставлена бинарная задача проверки статистических гипотез։ Н0 и Н1, где Н0 – нулевая гипотеза; Η1 – альтернативная гипотеза. Предположим, что статистический критерий задан формулой

-

F : К " > : н 0 , н 1 } ,

где каждой реализации выборки X = х сопоставляется одна из имеющихся гипотез, и возможны следующие четыре ситуации.

-

1. Распределение Рх выборки X соответствует гипотезе Н0, и она точно определена статистическим критерием, то есть/( х ) = Н0.

-

2. Распределение Рх выборки X соответствует гипотезе Н0, но она неверно отвергнута статистическим критерием, то есть/( х ) = Н 1 .

-

3. Распределение Рх выборки X соответствует гипотезе Н1, и она точно определена статистическим критерием, то есть/( х ) = Н 1 .

Таблица 3. Выявление ошибок первого и второго рода

Верная гипотеза / результат применения критерия

Н 0

Н 1

Н 0

Н0 (верно принята)

Н0 (ошибка второго рода)

Н 1

Н0 (ошибка первого рода)

Н0 (верно отвергнута)

-

4. Распределение Рх выборки X соответствует гипотезе Н1, но она неверно отвергнута статистическим критерием, то есть Хх ) = Н 0 .

Во втором и четвертом случае говорят, что произошла статистическая ошибка, и её называют ошибкой первого и второго рода соответственно.

В таблице 3 представлено соотношение гипотез и результата применения критерия, так при пересечении Н0 – Н0 будет верно принято действий, Н1 – Н1 будет верно отвергнуто действие пользователя, в остальных случаях Н0 – Н1 и Н1 – Н0 будет принято неверное решение, которое приведет к появлению ошибок первого и второго рода.

Целевая функция отражает зависимость от повышения достоверности распознавания нарушителя с вероятностью реализации и количеством ошибок первого и второго рода.

Таким образом, целевая функция задачи повышения эффективности идентификации запрещенных действий пользователя определяется минимизацией ошибок первого и второго рода при Z ≤ Z доп и имеет следующий вид:

Ec = [ ea ( 1 - а)- za а ] Pa +

+ [eb (1 - Р) - zbР]Pb ^ тах’ где еА и еВ - экономия и возможный денежный доход от верного распознавания действий пользователя; zA и zB - затраты от неверного распознавания действий пользователя; а и в - соответственно, ошибки первого и второго рода при определении правомочности действий пользователя; PA и PВ – априорные вероятности событий, соответствующих подаче команд пользователем для выполнения операций до контроля, соответственно, санкционированных и несанкционированных; Zи Zdon- соответственно, реальные и допустимые затраты на создание системы контроля.

Из приведенного выражения видно, что чем меньше ошибки первого и второго рода, тем выше значение целевой функции. Мониторинг значений (состояний) функции перехода 8( s , х ), соответствующей конкретному пользователю, позволяет вести контроль санкционированных операций в компьютерной системе.

Необходимо минимизировать число аномаль- ных действий пользователя, реализация которых приведёт к появлению ошибок первого и второго рода.

Технология обнаружения атак путем идентификации аномального поведения пользователя основана на следующей гипотезе։ аномальное поведение пользователя (атака или какое-нибудь враждебное действие) часто проявляется как отклонение от нормального поведения. События (поступки) при попытке вторжения отличаются от событий нормальной деятельности и используют различные сигнатуры для определения отклонения от нормального состояния.

Если можно было бы однозначно описать профиль нормального поведения пользователя, а именно однозначно определить критерии для оценки аномальности поведения, то любое отклонение от них можно идентифицировать как аномальное поведение. Однако аномальное поведение не всегда является атакой, например, одновременную посылку большого числа запросов от администратора сети система защиты может идентифицировать как атаку типа «отказ в обслуживании». Преобладание фото- и видеоматериалов в трафике, большой объем передаваемой информации, использование ПК в нерабочее время также могут быть примером аномального поведения.

При настройке и эксплуатации систем обнаружения аномального поведения пользователя имеется ряд сложностей։

– построение профиля нормального поведения пользователя является трудно формализуемой и трудоемкой задачей, требующей от администратора большой предварительной работы;

– определение граничных значений характеристик поведения пользователя для снижения вероятности появления ошибок первого и второго рода.

Для составления профиля нормального поведения пользователя может использоваться следующая информация։

– обычное число входов в данное время в течение дня, предполагаемое самое раннее время входа, предполагаемая максимальная длительность входа;

– предполагаемый тип использования ресур- сов, который должна поддерживать данная вычислительная система;

– число ІР-адресов, с которыми были взаимодействия, объемы переданного/полученного трафика (пакетов), число клиентских (серверных) портов ТСР/UDP, на которых были взаимодействия, количество сессий, число уникальных значений типов и кодов ІСМР, количество появлявшихся уникальных битов в поле флагов ТСР-заголовка и др.;

– попытка запустить или установить программное обеспечение, которое относится к категории системных программ;

– попытка изменения процесса загрузки ОС или внесение изменений в ВІОЅ;

– создание новых разделов на диске;

– установка драйвера;

– попытка добавить нового пользователя в системе или изменить уже имеющийся;

– попытка загрузки операционной системы в безопасном режиме;

– действия, направленные на заполнения анкет, регистрацию на неизвестном сайте с вводом личных/конфиденциальных данных;

– работа в Іnternet через прокси-серверы или использование ПО для обеспечения анонимности;

– частота чтения и записи некоторых файлов, число отказов на запросы чтения или записи некоторых файлов и другие параметры доступа к файлам.

Технология обнаружения аномалий ориентирована на выявление новых типов атак, однако ее недостатком является необходимость постоянного обучения.

На данный момент нет систем, автоматически анализирующих все действия пользователя при работе с распределенной информационновычислительной системой. Такая возможность частично реализована в системах обнаружения атак и системах противодействия утечки конфиденциальной информации, но и там аспект анализа поведения пользователя достаточно узок и нет полноценного анализа поведения пользователя, – рассматривается лишь определенный перечень поступков пользователя в информационной системе.

Заключение

Предложенный подход к разработке системы мониторинга аномального поведения пользователя в распределенных информационно-вычислительных системах призван повысить их защищенность, – в банковской системе, например, за счет повышения достоверности распознавания несанкционированных транзакций клиентов и сотрудников. Подход применим для защиты межбанковских переводов, переводов пользователя при онлайн-банкинге с домашнего компьютера или смартфона и работе с банкоматом в общественном месте.

Список литературы Разработка метода мониторинга аномального поведения пользователя в распределенной информационно-вычислительной системе: построение математической модели

- Развитие информационных угроз в первом квартале 2019 года // Все об интернет-безопасности. URL: http://securelist.ru/analysis/malware-quarterly/19176/razvitie-informacionnyx-ugroz-v-pervom-kvartale-2019-goda (дата обращения: 20.12.2020).

- Анализ угроз информационной безопасности // Портал об интернет-безопасности. URL: https://www.anti-malware.ru/analytics/Threats_Analysis (дата обращения: 20.12.2020).

- Kaspersky Security Bulletin 2019. Эволюция угроз информационной безопасности в бизнес-среде // Все об интернет-безопасности. URL: https://securelist.ru/analysis/ksb/27519/kaspersky-security-bulletin-2015-evolyuciyaugroz-informacionnojbezopasnosti-v-biznessrede (дата обращения: 20.12.2020).

- Развитие информационных угроз во втором квартале 2019 года. Статистика // Все об интернет-безопасности. URL: https://securelist.ru/analysis/malware-quarterly/29062/it-threatevolution-in-q2-2016-statistics (дата обращения: 20.12.2020).

- Статистика реальных инцидентов ИБ в индустриальных системах // Все об интернет-безопасности. URL: http://www.securitylab.ru/blog/personal/Business_without_danger/38672.php (дата обращения: 20.12.2020).

- Средства защиты от внутренних угроз // Информационная безопасность. URL: http://www.itsec.ru/articles2/techobzor/sredstvazaschity-ot-vnytrennih-ugroz (дата обращения: 20.12.2020).

- Угрозы информационной безопасности: обзор и оценка. Комплексная защита информации на предприятии // Проактивная защита компьютера от вредоносных программ. URL: http://rus.safensoft.com/security.phtml?c=791 (дата обращения: 20.12.2020).

- Источники угроз информационной безопасности России // Международные отношения. URL: http://textbooks.studio/uchebnik-mejdunarod-nie-otnosheniya/istochniki-ugroz-informatsion-noy-bezopasnosti.html (дата обращения: 20.12.2020).

- Внутренние и внешние угрозы информационной безопасности // Защита информации. URL: http://www.shpionam.net/vnutrennie-ivneshnie-ugrozi-infbezopas-nosti.htm (дата обращения: 20.12.2020).

- Угрозы информационной безопасности // Информационная безопасность. URL: http://www.kirillykk.narod.ru/ugroz.html (дата обращения: 20.12.2020).

- Угрозы ИБ // Угрозы информационной безопасности. URL: https://ru.wikipedia.org/wiki/ Угрозы_Информационной_безопасности (дата обращения: 20.12.2020).

- Миронова В.Г. Модель нарушителя безопасности конфиденциальной информации // Информатика и системы управления. 2012. № 1 (31). С. 28–35.

- Несанкционированный доступ к источникам конфиденциальной информации // Техника для спецслужб. URL: http://www.bnti.ru/showart.asp?aid=726&lvl=04 (дата обращения: 20.12.2020).

- Защита рабочих станций от несанкционированного доступа при помощи Secret Disk Enterprise // Компания «Аладдин РД». URL: https://www.aladdin-rd.ru/company/pressroom/ articles/44855 (дата обращения: 20.12.2020).

- Компьютерная безопасность. Требования к функциональной безопасности системных средств и средств защиты информации // Информационные технологии в бизнесе. URL: http://www.npp-itb.spb.ru/publications/1.html (дата обращения: 20.12.2020).

- Сравнение DLP-систем 2019 // Открытые системы. URL: http://www.osp.ru/win2000/2008/02/4871088 (дата обращения: 20.12.2020).

- Расширенный анализ рынка DLP-систем в России 2014–2019 // Информационная безопасность. URL: https://www.antimalware.ru/analytics/Market_Analysis/extended_analysis_russian_dlp_market (дата обращения: 20.12.2020).

- Сравнение DLP-систем // Открытые системы. URL: https://www.osp.ru/winitpro/2014/01/13039197 (дата обращения: 20.12.2020).

- Модель Гогена – Мезигера // Модели защиты. URL: http://256bit.ru/besopas/indefik119.html (дата обращения: 20.12.2020).

- Система адаптивного управления и контроля создания сигнатур вирусов на основе поведения пользователей // Информационный справочник. URL: http://www.findpatent.ru/patent/253/2534935.html (дата обращения: 20.12.2020).

- IDS/IPS-системы обнаружения и предотвращения вторжений и хакерских атак // Информация и безопасность. URL: http://www.altell.ru/ solutions/by_technologies/ids (дата обращения: 20.12.2020).

- Системы обнаружения и предотвращения вторжений // Сетевые технологии. URL: http://netconfig.ru/server/ids-ips (дата обращения: 20.12.2020).

- Нейронная система обнаружения аномального поведения вычислительных процессов микроядерных операционных систем // Сетевые технологии. URL: http://tekhnosfera.com/neyrosetevaya-sistema-obnaruzheniyaanomalnogo-povedeniya-vychislitelnyhprotsessov-mikroyadernyh-operatsionnyhsistem (дата обращения: 20.12.2020).

- Система обнаружения аномального поведения абонентов телефонной сети // Системы обнаружения аномалий. URL: http://www.academia.edu/8525607 (дата обращения: 20.12.2020).