Разработка модели обнаружения несанкционированного трафика

Автор: Бабенко Алексей Александрович, Гущина Юлия Михайловна

Журнал: НБИ технологии @nbi-technologies

Рубрика: Инновации в информатике, вычислительной технике и управлении

Статья в выпуске: 4 т.13, 2019 года.

Бесплатный доступ

Рассмотрена проблема обеспечения информационной безопасности в компьютерной сети предприятия. Проведен анализ несанкционированного трафика с целью выявления его признаков. Проанализированы методы обнаружения несанкционированного трафика для выбора наилучшего. Разработана формализованная модель обнаружения несанкционированного трафика.

Информационная безопасность, компьютерная сеть, атака, несанкционированный трафик, методы обнаружения несанкционированно трафика

Короткий адрес: https://sciup.org/149129797

IDR: 149129797 | УДК: 004.056 | DOI: 10.15688/NBIT.jvolsu.2019.4.1

Текст научной статьи Разработка модели обнаружения несанкционированного трафика

DOI:

Информационные системы и технологии являются основными средствами повышения

производительности и эффективности работы людей. И на сегодняшний день наряду с задачами эффективной обработки и передачи информации стоит важнейшая задача обеспе-

чения информационной безопасности (ИБ) предприятий.

В [6] согласно глобальному исследованию компании InfoWatch, количество утечек информации с каждым годом растет. Наибольшее количество утечек данных было зафиксировано в компаниях высокотехнологичного сектора, образовательных учреждениях, государственных органах и банках. Чаще всего угрозу представляет собой сетевой трафик [5]. Эта угроза заключается в перехвате данных по сети, целью которого является получение конфиденциальных данных, паролей, корпоративных тайн, адресов компьютерных машин сети и т. д. Возникает необходимость в создании аппаратных и программных средств защиты сетевых ресурсов. Следовательно, создание средства обнаружения несанкционированного трафика является актуальным.

Анализ несанкционированного трафика с целью выявления признаков для его обнаружения

Компьютерная сеть – это цифровая телекоммуникационная сеть, которая позволяет узлам совместно использовать ресурсы. В компьютерных сетях вычислительные устройства обмениваются данными друг с другом, используя соединения (каналы передачи данных) между узлами. Сети включают в себя аппаратное и программное обеспечение. К аппаратным компонентам относятся серверы, клиенты, среда передачи и подключаемые устройства. К программным компонентам – операционные системы и протоколы.

Сеть характеризуется пропускной способностью – это объем трафика, который сеть может поддерживать в любое время. Сетевые данные в основном инкапсулированы в сетевые пакеты, которые обеспечивают нагрузку в сети. Пропускная способность определяется количественно по теоретически максимальному количеству бит в секунду, которое может проходить через сетевое устройство.

Выделяют следующие виды сетевого трафика:

-

1) входящий, поступающий в сеть, сервер, компьютер;

-

2) исходящий, идущий от сети, сервера, компьютера в противоположном направлении;

-

3) внутренний, передающийся внутри какой-то определенной сети – локальной, либо отдельного сегмента глобальной, ограниченной по какому-то признаку (например, провайдером);

-

4) внешний – циркулирующий за пределами условной сети – локальной, либо определенного сегмента глобальной, ограниченной по определенному признаку.

Также сетевой трафик можно разделить на:

-

1) санкционированный (осуществляется с разной целью, начиная от защиты корпоративной информации до обеспечения безопасности государства; определяется законодательством, специальными службами, сотрудниками правоохранительных органов, специалистами административных организаций, службами безопасности компаний);

-

2) несанкционированный (осуществляется злоумышленниками, желающими завладеть конфиденциальными данными, паролями, корпоративными тайнами, адресами компьютеров в сети и т. д.) [4].

Основной особенностью для удаленных атак на инфраструктуру и сетевые протоколы является то, что компоненты любой сетевой информационной системы распределены в пространстве, и связь между ними осуществляется физически, с использованием сетевых соединений, и программно (с использованием механизма сообщений).

Атака представляет собой угрозу ИБ, которая включает в себя попытку получить, изменить, уничтожить, удалить, внедрить или раскрыть информацию без санкционированного доступа или разрешения [7]. Ниже приведены примеры некоторых наиболее распространенных атак:

-

1) SQL-инъекция – это уязвимость веббезопасности, которая позволяет злоумышленнику вмешиваться в запросы, которые приложение выполняет в своей базе данных. Злоумышленник может просматривать данные, которые он обычно не может получить. Это могут быть данные, принадлежащие другим пользователям, или любые другие данные, к которым само приложение имеет доступ. Атакующий имеет возможность изменить или удалить эти данные, что приведет к постоянным изменениям поведения приложения и его содержимого.

-

2) Отказ в обслуживании (DoS, DDoS-атаки). Так можно назвать любую атаку, при которой злоумышленники пытаются предотвратить доступ к службам законным пользователям. При DoS-атаке злоумышленник обычно отправляет избыточные сообщения с просьбой подтвердить серверу подлинность запросов, имеющих недопустимые обратные адреса. Атаки данного типа обычно не приводят к краже или потере важной информации или других активов, они могут привести к нарушению доступности информационных ресурсов.

-

3) ICMP-flood (ICPM-smurfing) - тип атаки «отказ в обслуживании», принцип работы такой DDoS-атаки заключается в том, что злоумышленник, изменяя адрес источника, пытается перегрузить компьютер с помощью ICMP пакета (больше известный как ping) к конкретным хостам. Обычно сообщения – эхо-запросы (Echo Request) и эхо-ответы (Echo Reply) используются для проверки связи с сетевыми устройствами для проверки работоспособности и соединения между отправителем и получателем. Перегружая цель атаки запросами, сеть вынуждена отвечать равным количеством ответных пакетов, что приводит к недоступности цели для обычного трафика.

Таким образом, можно сделать вывод о том, что важными признаками несанкциони- рованного трафика являются непосредственно входящие извне в сеть и выходящие из сети информационные пакеты данных и несоответствующие параметры сетевого трафика, то есть нарушение стандартных технических характеристик сетевого трафика.

Анализ методов обнаружения несанкционированного трафика

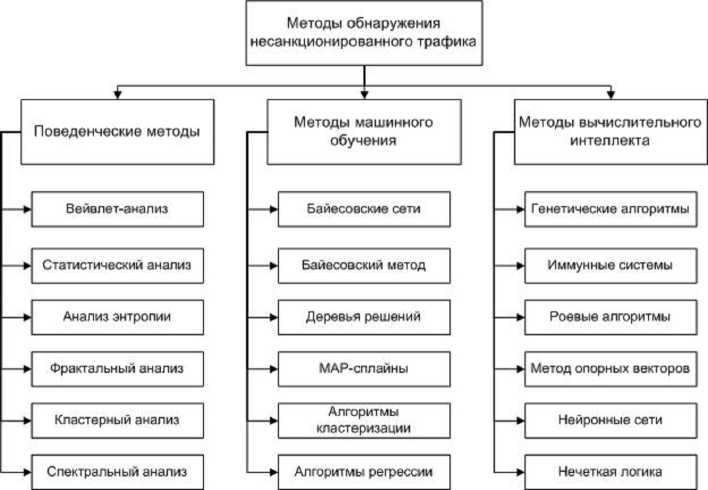

Методов обнаружения несанкционированного трафика существует огромное количество, а также их модификаций и разновидностей. Предлагается использовать следующую схему классификации методов обнаружения несанкционированного трафика, представленную на рисунке.

Поведенческие методы – это методы, основанные на моделях нормального функционирования системы. На основе поведения системы или пользователя данные методы позволяют построить нормальную модель их функционирования для дальнейшего сравнения показателей активности с построенной моделью, и в случае значительных отклонений обнаруживать наличие атаки, возможно еще неизвестной [2].

Методы машинного обучения, которые позволяют создавать и поддерживать систему обнаружения вторжений с минимальным вмешательством человека, являются хоро-

Классификация методов обнаружения несанкционированного трафика

шим практическим подходом для защиты информационных систем. Программа, созданная на основе машинного обучения для обнаружения несанкционированного трафика, может автоматически построить модель на основе набора обучающих данных, содержащую экземпляры данных, которые могут быть описаны с использованием набора различных типов атрибутов и связанных меток.

Методы вычислительного интеллекта имеют схожесть с методами машинного обучения, основаны на генетических алгоритмах и нейронных сетях. Суть данных методов заключается в способности к обучению по образцу, в процессе которого происходит корректировка коэффициентов, связанных с синаптическими весами [3].

Для того чтобы понять, какой метод будет более эффективным для разработки программного средства в данной работе, был проведен анализ, в результате которого было установлено, что наиболее рациональными являются поведенческие методы, а именно - фрактальный анализ. Он обладает средней сложностью реализации, высокой адаптивностью к неизвестным атакам и более точно описывает поведение нагруженного сетевого потока.

Формализованная модель обнаружения несанкционированного трафика

Фрактальный анализ основан на предположении, что сетевой трафик удовлетворяет свойству самоподобия, ключевым понятием в котором являются параметр Херста H [1], который определяется по формуле 1:

H = log N R , (1)

2S где N- длина временного ряда X = {x1, ^ Xn} со средним значением:

1N x=N XE X, (2)

размах отклонения (изменчивость) ряда R :

R = max n x i - mmi s j s n x , , (3)

и выборочное среднеквадратическое отклонение:

S = x E N , ( X. - x

V N - 1 ^i =1V i ’

Текущее вычисленное значение показателя Херста сравнивается со значением:

' 0.5 < H < 1,

Z = ^

удовлетвор яет свойству самоподоби я;

H < 0.5 или H > 1, трафик несанкционированный.

Заключение

В настоящее время вопросы построения систем обнаружения несанкционированного трафика представляют собой актуальное направление в области информационных технологий. Существует множество методов обнаружения несанкционированного трафика. Один из них, поведенческий метод, а именно фрактальный анализ, был рассмотрен в данной статье.

Список литературы Разработка модели обнаружения несанкционированного трафика

- Анализ современных методов обнаружения вторжений в компьютерные системы / Т. Н. Шипова [и др.] // Системи обробки iнформацiї. - 2016. - Вып. 1 (138). - С. 133-137.

- Бабенко, А. А. Разработка системы управления аномальными событиями информационной безопасности / А. А. Бабенко, С. Ю. Микова, В. С. Оладько // Информационные системы и технологии. - 2017. - № 5 (103). - С. 108-116.

- Браницкий, А. А. Анализ и классификация методов обнаружения сетевых атак / А. А. Браницкий, И. В. Котенко // Труды СПИИРАН. - 2016. - Вып. 45. - С. 207-244.

- Гальцев, А. А. Системный анализ трафика для выявления аномальных состояний сети / А. А. Гальцев // Электронная библиотека диссертаций. - Электрон. текстовые дан. - Режим доступа: http://www.dissercat.com/content/sistemnyi-analiz-trafika-dlya-vyyavleniya-anomalnykh-sostoyanii-seti. - Загл. с экрана.

- Глобальное исследование утечек конфиденциальной информации в I полугодии 2018 года. - Электрон. текстовые дан. - Режим доступа: https://www.infowatch.ru/report2018_half (дата обращения 29.10.2019). - Загл. с экрана.

- Глобальное исследование утечек конфиденциальной информации в 2018 году. - Электрон. текстовые дан. - Режим доступа: https://www.infowatch.ru/report2018 (дата обращения: 29.10.2019). - Загл. с экрана.

- Моделирование сетевых атак злоумышленников в корпоративной информационной системе / В. А. Гнеушев [и др.] // Промышленные АСУ и контроллеры. - 2017. - № 6. - С. 51-60.