Разработка руководства пользователя информационной системы анализа и контроля трафика сетевой инфраструктуры

Автор: Цейтлина Н.Е.

Журнал: Экономика и социум @ekonomika-socium

Статья в выпуске: 1 (44), 2018 года.

Бесплатный доступ

В статье описана разработка руководства пользователя информационной системы анализа и контроля трафика сетевой инфраструктуры.

Анализ трафика, контроль трафика

Короткий адрес: https://sciup.org/140235885

IDR: 140235885

Текст научной статьи Разработка руководства пользователя информационной системы анализа и контроля трафика сетевой инфраструктуры

Для комфортной работы пользователя следует разработать небольшое руководство по работе с системой.

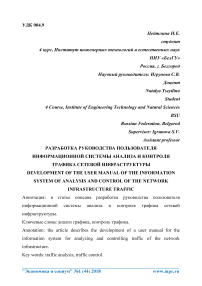

Для создания графика работы необходимо выбрать раздел “Справочники” и выбрать пункт “Графики работы”, затем нажать на кнопку “Создать”.

Рисунок 1 - Создание графика работы

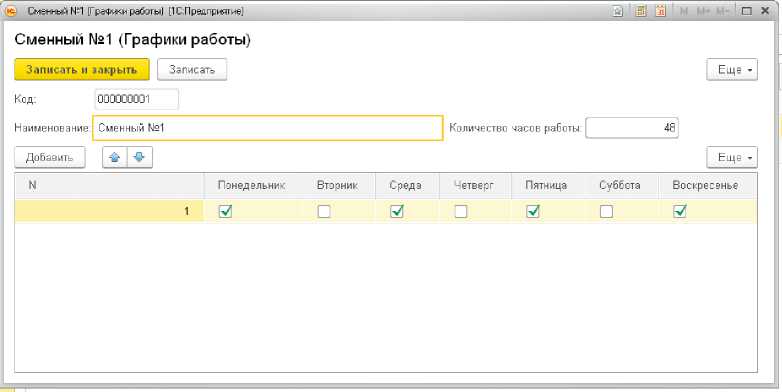

Для создания записи о системе контроля трафика необходимо выбрать раздел “Справочники” и выбрать пункт “Системы контроля трафика”, и нажать кнопку “Создать”.

Рисунок 2 - Создание записи о системе контроля трафика

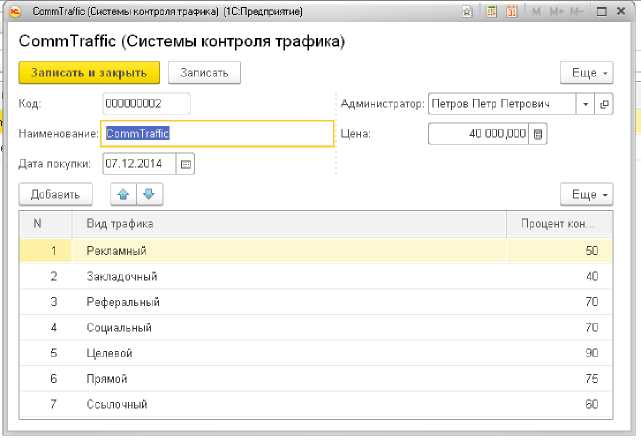

Для создания документа “Выявление вирусного кода” необходимо выбрать раздел “Контроль трафика” и выбрать пункт “Выявление вирусного кода”, затем нажать на кнопку “Создать”.

Рисунок 3 - Создание документа “Выявление вирусного кода”

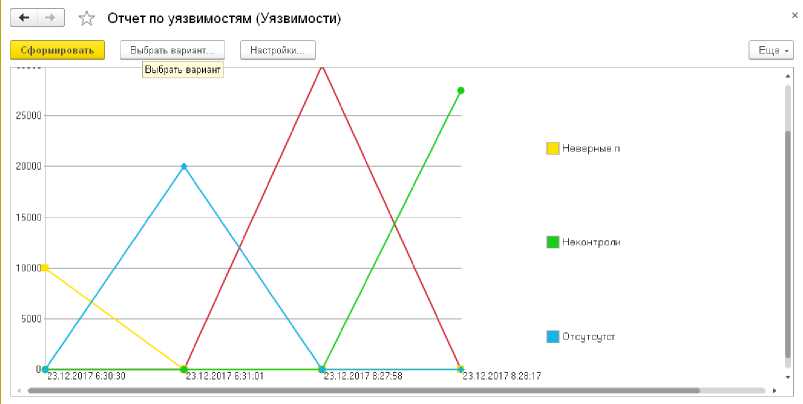

Для получения отчетов по уязвимостям следует выбрать раздел

“Анализ трафика” и выбрать пункт “Отчет по уязвимостям”, затем нажать кнопку “Выбрать вариант”.

Отчет по уязвимостям (Основной)

|

Сформировать Выбрать вариант... |

Настройки... |

|

Название |

CommTraffic |

Wireshark |

Итого |

|

уязвимости |

Экономия бюджета |

Экономия бюджета |

Экономия бюджета |

|

Возможност |

300 000,000 |

300 000,000 |

|

|

Неверные п |

10 000,000 |

10 000,000 |

|

|

Неконтроли |

275 000,000 |

275 000,000 |

|

|

Отсутсутст |

20 000,000 |

20 000,000 |

|

|

Итого |

30 000,000 |

575 000,000 |

605 000,000 |

Рисунок 4 - Основной вариант отчета по уязвимостям

Если выбрать вариант отчета “Уязвимости” будет выведен отчет по уязвимостям, которые были обнаружены.

Рисунок 5 - Отчет по выявленным уязвимостям

Если пользователю необходимы отчеты по выявлению вредоносного кода, то ему необходимо выбрать раздел “Анализ трафика” и выбрать пункт “Отчет по выявлению вирусного кода”, затем нажать кнопку “Выбрать вариант”.

<- ■+ | ^ Отчет по выявлению вирусного кода (Основной)

। Сформировать ] Выбрать вариант... | Настройки...

Название

23.12.2617 6:27:32

23.12.2017 6:26:12

Чернобыль

23.12.2017 6:26:12

23.12.2017 6:27:32

Список литературы Разработка руководства пользователя информационной системы анализа и контроля трафика сетевой инфраструктуры

- Фаулер Мартин. UML Основы. Краткое руководство по стандартному языку объектного моделирования. -Символ-Плюс, 2004

- Грекул В. И., Проектирование информационных систем Издательство: М.: Интернет-Ун-т Информ технологий год издания: 2005.

- Дашков, Л.П. Организация, технология и проектирование торговых предприятий: учебник/Л.П.Дашков, В.К. Памбухчиянц. -6-е изд., перераб. И доп. -М.: Дашков и К, 2005. -515 с.

- Бурков В.Н., Ириков В.А. Модели и методы управления системами предприятия. -М.: Юнити, 2005. -408 с.