Сетевые аномалии и причины их возникновения в экономических информационных системах

Автор: Микова С.Ю., Оладько В.С.

Журнал: Экономика и социум @ekonomika-socium

Рубрика: Информационные и коммуникативные технологии

Статья в выпуске: 3-3 (16), 2015 года.

Бесплатный доступ

Рассмотрена проблема обеспечения безопасности информации в экономических информационных системах. Выделены виды информации обрабатываемой в экономических системах. Проанализирована статистика угроз нарушения безопасности информации в данных системах и основные последствия этих нарушений для организации в целом. Определена связь между сетевыми атаками и аномалиями. Рассмотрены основные механизмы выявления сетевых аномалий в системе.

Сеть, вторжение, угроза, информационная безопасность, система обнаружения аномалий

Короткий адрес: https://sciup.org/140114213

IDR: 140114213

Текст научной статьи Сетевые аномалии и причины их возникновения в экономических информационных системах

-

1. Причины нарушения информационной безопасности в экономических информационных системах

Автоматизированная экономическая информационная система (ЭИС) – это взаимосвязанная совокупность средств, методов и персонала, и используемых для приёма, обработки и выдачи информации в интересах достижения поставленной цели [1]. В качестве основных видов ЭИС можно выделить следующие:

-

1. банковские информационные системы;

-

2. информационные системы фондового рынка;

-

3. страховые информационные системы;

-

4. налоговые информационные системы;

-

5. информационные системы промышленных предприятий и организац ий;

-

6. статистические информационные системы.

В данных системах, как правило, обрабатывается информация ограниченного доступа, например, банковская тайна, персональные данные, коммерческая тайна, конфиденциальная информация и т.п., которая в соответствии с требованиями регуляторов нуждается в защите от угроз различного характера.

Перечисленные выше ЭИС можно объединить в три блока факторов, где угрозы нарушения информационной безопасности наиболее очевидны [2]:

-

1. Организационно-технологический фактор. Широкое применение информационных технологий и открытость конкурентоспособности экономики приводит к актуальности «информационных войн», которая может перерасти в экономическую.

-

2. Валютно-финансовый. С помощью информационных технологий развиваются и широкомасштабные международные финансовые операции, в основном между банками.

-

3. Социокультурный. Заключается в исчезновении основы для создания эффективных комбинаций решения конкурентных задач в мировой экономике, основанных на социокультурной базе.

-

2. Методы и средства обнаружения сетевых аномалий и атак в экономических информационных системах

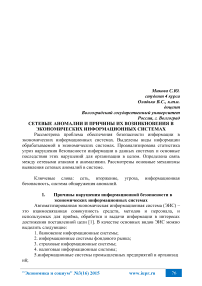

В исследовании Института компьютерной безопасности США «2006 CSI/FBI Computer Crime and Security Survey»[2] , выделены четыре самые опасные угрозы информационной безопасности для ЭИС: утечка информации, кражи мобильной техники, неавторизованный доступ и вирусные атаки. Это подтверждается данными аналитики российской компании Positive Technologies [3] (см. рисунок. 1) в 2014 - 2015 году.

Рисунок 1 – Статистика угроз нарушения информационной безопасности в информационных системах в 2014 году по данным Positive Technologies

Анализ данной аналитики позволяет сделать вывод, что помимо выделенной группы актуальных угроз, большое число нарушений информационной безопасности приходится на сетевые атаки (44%).

Как показывает практика, наиболее частыми последствиями реализации угроз являются нарушения IT-инфраструктуры (31%), финансовые потери (15%) и репутационные издержки (12%). При этом критических нарушений безопасности больше всего было зафиксировано в банковском секторе. Например, в настоящее время заметен рост преступлений, связанных с развитием электронной коммерции [2]. Существуют преступные компьютерные группировки, в сферу деятельности которых входит заражение вирусными программами компьютерных сетей, хищение информации и персональных данных из банков, интернет-магазинов, страховых компаний и прочих. Для преступления, направленных на крупные организации, преступные группировки используют методы масштабных компьютерных атак на сервисы организации, доступные из сети. Таким образом, проводится либо хищение информации, либо приведение к неработоспособности служб организации, что приводит к большим убыткам.

Практическая любая сетевая атака или вторжение приводят к возникновению аномалии, которые необходимо отслеживать и анализировать.

Уже больше 10 лет в индустрии средств защиты информации развиваются новые и более совершенные подходы выявления атак с помощью анализа поведения и аномалий сетевого трафика.

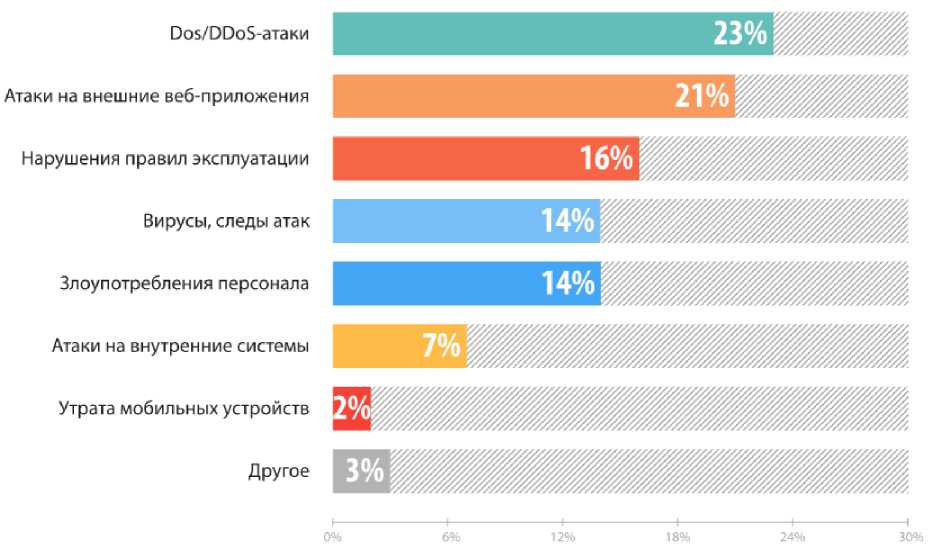

Анализ аномалий выявляет существенные отклонения трафика сетевых устройств от «нормального» профиля трафика для данного устройства или группы устройств. Эти алгоритмы предполагают наличие обучения и статистического анализа для построения и обновления «нормального» профиля трафика. Примерами сетевых аномалий являются внезапное увеличение интернет-трафика рабочей станции или изменение структуры трафика (например, увеличение шифрованного SSL-трафика) в сравнении с обычными ежедневными показателями для данной рабочей станции. Для выявления плохого поведения и аномалий в большинстве случаев достаточно анализировать основные параметры трафика (телеметрию) и нет нужды пристально изучать содержимое каждого пакета (см. рисунок 2).

Рисунок 2 - Распознавание аномального трафика на примере использования сетевой телеметрии решением Cisco Cyber Threat Defense [4].

Основным из преимуществ систем анализа аномалий является их пассивное применение. Компоненты систем, отвечающие за сбор сетевого трафика, подключаются к зеркалирующим портам сетевых коммутаторов либо непосредственно к сети через TAP-устройства, что позволяет не создавать сетевые нагрузки и не порождает задержек в работе сервисов. Системы поиска аномалий анализируют сетевой трафик, выделяя из него информацию о сетевых потоках (Flow). Анализ Flow-статистики эффективен для обнаружения угроз, поскольку дает возможность обнаруживать, в том числе, атаки на пока еще неизвестные (zero day) уязвимости.

Также есть ряд других преимуществ. Одно из них - отсутствие частых изменений профиля нормального поведения сетевого трафика, что позволяет системе не нагружать вычислительные мощности сверх нормы и позволяет ей быть статичной долгое время. Помимо этого, работа систем анализа аномалий позволяет оценить реальный уровень безопасности и выявить проблемы в системе обеспечения экономической информационной системы [5].

Такие системы имеют следующие возможности:

-

• обнаружение подключения сетевых устройств и построение

карты сети;

-

• создание профиля нормального сетевого взаимодействия;

-

• мониторинг сетевой активности в режиме 24/7 для обнаружения

аномального поведения (аномальные соединения, устройства, время и объёмы трафика и другие показатели);

-

• обнаружение внешних и внутренних (связанных с

преднамеренными или ошибочными действиями персонала) угроз;

-

• оперативное оповещение ответственных служб о проблемах и

- передача информации о них в смежные системы безопасности;

-

• ведение истории изменений сетевого поведения и помощь при

расследовании инцидентов;

-

• формирование отчетов с разными уровнями детализации.

В настоящее время на рынке средств выявления аномальной активности в сети большое распространение получили как зарубежные, так и российские средства защиты. К наиболее распространенным из зарубежных средств относят: Dragos Security CyberLens, NexDefense Sophia, C4 Security Fides, SCADAfense. Среди российских продуктов наибольшее распространение получили следующие системы обнаружения аномалий: Kaspersky Trusted Monitoring System и InfoWatch Automated System Protector.

В основном эти системы позволяют детектировать следующие виды аномальной активности:

-

• нелегитимные команды и сетевой трафик, выводящие из строя

системы управления;

-

• присутствие в экономической информационной системе

вредоносного ПО;

-

• действия злоумышленников в системе без использования

вредоносного ПО;

-

• управляющие команды, приводящие к нарушениям

работоспособности и эффективности системы.

Таким образом, можно сделать вывод, что интеграция систем обнаружения аномалий сети в систему защиты информации ЭИС позволит не только своевременно выявить и проанализировать признаки возможной атаки на сеть, но и предотвратить вторжение в ЭИС, а следовательно, снизить потенциальный ущерб в целом.

Список литературы Сетевые аномалии и причины их возникновения в экономических информационных системах

- Информационные системы в экономике. URL: http://damirock.com/exam/informational-systems (дата обращения 03.08.2015)

- Кохтюлина И.Н. Информационная составляющая внешнеэкономической безопасности Российской Федерации, 2008. С.: 44

- Positive Research 2015. Cборник исследований по практической безопасности//Positive Technologies. -2015. . URL: http://ptsecurity.ru/download/PT_Positive_Research_2015_RU_web.pdf (дата обращения 05.08.2015)

- Блог компании Cisco//Хабрахабр. URL: http://habrahabr.ru/company/cisco/blog/229073/(дата обращения 04.08.2015)

- Шипулин А. Мониторинг аномалий сетевой активности в промышленных система//Безопасность деловой информации. -2015. -С.: 32.